Přehled síťových prostředků infrastruktury

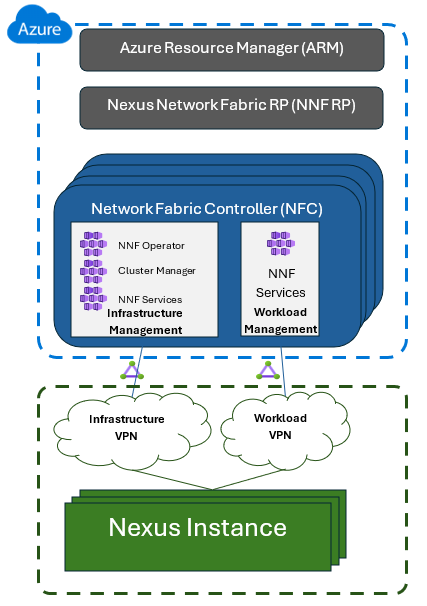

Síťový adaptér (NFC) slouží jako hostitel služeb Nexus Network Fabric (NNF), které jsou znázorněné v následujícím diagramu. Tyto služby umožňují zabezpečený přístup k internetu pro místní aplikace a služby. Komunikace mezi místními aplikacemi a službami NNF se usnadňuje prostřednictvím specializované služby ExpressRoute (VPN). Toto nastavení umožňuje místním službám připojit se ke službám NNF přes Express Route na jednom konci a přistupovat k internetovým službám na druhém konci.

Vylepšené zabezpečení se správou proxy síťových prostředků infrastruktury Nexus

Prostředky infrastruktury sítě Nexus využívají robustní nativní cloudový proxy server navržený k ochraně infrastruktury Nexus a přidružených úloh. Tento proxy server se primárně zaměřuje na prevenci útoků exfiltrace dat a udržování řízeného seznamu povolených adres URL pro připojení instancí NNF. V kombinaci s proxy serverem pod cloudem zajišťuje proxy server NNF komplexní zabezpečení pro sítě úloh. Existují dva různé aspekty tohoto systému: proxy server pro správu infrastruktury, který zpracovává veškerý provoz infrastruktury, a proxy server správy úloh vyhrazený k usnadnění komunikace mezi úlohami a veřejnými koncovými body nebo koncovými body Azure.

Optimalizovaná synchronizace času se spravovaným protokolem NTP (Managed Network Time Protocol)

Protokol NTP (Network Time Protocol) je základní síťový protokol, který odpovídá nastavení času počítačových systémů přes sítě s přepínačem paketů. V instanci Azure Operator Nexus je NTP nástrojem k zajištění konzistentního nastavení času ve všech výpočetních uzlech a síťových zařízeních. Tato úroveň synchronizace je důležitá pro síťové funkce (NF) provozující v rámci infrastruktury. Významně přispívá k účinnosti telemetrických a bezpečnostních opatření, zachování integrity a koordinace systému.

Prostředky infrastruktury sítě Nexus

Níže jsou uvedené klíčové zdroje informací o prostředcích infrastruktury sítě Nexus.

InternetGateways

InternetGateways je kritický prostředek v síťové architektuře, který funguje jako spojovací most mezi virtuální sítí a internetem. Umožňuje virtuálním počítačům a dalším entitám ve virtuální síti bezproblémovou komunikaci s externími službami. Tyto služby se liší od webů a rozhraní API až po různé cloudové služby, díky čemuž je InternetGateway univerzální a základní komponentou.

Vlastnosti

| Vlastnost | Popis |

|---|---|

| Name | Slouží jako jedinečný identifikátor internetové brány. |

| Umístění | Určuje oblast Azure, ve které je nasazená internetová brána, a zajišťuje regionální dodržování předpisů a optimalizaci. |

| Podsítě | Definuje podsítě propojené s internetovou bránou a určuje síťové segmenty, které služba poskytuje. |

| Veřejná IP adresa | Přiřadí bráně veřejnou IP adresu, která umožňuje interakci s externí sítí. |

| Trasy | Popisuje pravidla a konfigurace směrování pro správu provozu přes bránu. |

Případy použití

- Přístup k internetu: Usnadňuje připojení k internetu pro prostředky virtuální sítě, zásadní pro aktualizace, stahování a přístup k externím službám.

- Hybridní Připojení ivity: Ideální pro hybridní scénáře, což umožňuje zabezpečená připojení mezi místními sítěmi a prostředky Azure.

- Vyrovnávání zatížení: Vylepšuje výkon a dostupnost sítě rovnoměrným rozdělením provozu mezi více bran.

- Vynucování zabezpečení: Umožňuje implementaci robustních zásad zabezpečení, jako jsou omezení odchozího provozu a pověření šifrování.

InternetGatewayRules

InternetGatewayRules představuje sadu pravidel přidružených k internetové bráně v prostředcích infrastruktury spravované sítě. Tato pravidla stanoví pokyny pro povolení nebo omezení provozu při procházení internetovou bránou a poskytují rámec pro správu síťového provozu.

Vlastnosti

| Vlastnost | Popis |

|---|---|

| Name | Funguje jako jedinečný identifikátor pro každé pravidlo. |

| Priorita | Nastaví pořadí vyhodnocení pravidel s vyšší prioritou, která mají přednost. |

| Akce | Určuje akci (např. povolit, odepřít) pro provoz, který odpovídá kritériím pravidla. |

| Rozsah zdrojových IP adres | Identifikuje původní rozsah IP adres použitelný pro pravidlo. |

| Rozsah cílových IP adres | Definuje cílový rozsah IP adres pravidla. |

| Protokol | Určuje síťový protokol (např. TCP, UDP), který je pro pravidlo relevantní. |

| Rozsah portů | V případě potřeby podrobně popisuje rozsah portů pravidla. |

Případy použití

Filtrování provozu: InternetGatewayRules umožňuje organizacím řídit příchozí i odchozí síťový provoz na základě konkrétních kritérií. Můžou například blokovat určité rozsahy IP adres nebo povolit pouze konkrétní protokoly.

Vynucení zásad zabezpečení: Tato pravidla slouží k implementaci bezpečnostních opatření, například omezení provozu za účelem zvýšení zabezpečení sítě. Organizace může blokovat známé škodlivé rozsahy IP adres nebo omezit provoz na konkrétní porty pro určité služby.

Zajištění dodržování předpisů: Pravidla je možné využít také k dodržování zákonných standardů omezením typů provozu, což pomáhá při ochraně osobních údajů a řízení přístupu k datům.

Vyrovnávání zatížení provozu: InternetGatewayRules může distribuovat síťový provoz mezi více bran za účelem optimalizace využití prostředků. To zahrnuje stanovení priority nebo omezování provozu na základě obchodních potřeb.

Nejčastější dotazy

Je k dispozici podpora pro koncové body HTTP?

Výchozí konfigurace Azure podporuje pouze koncové body HTTPS, které zajišťují zabezpečenou komunikaci. Koncové body HTTP nejsou v rámci této bezpečnostní míry podporovány. Azure udržuje vysoké standardy integrity dat a ochrany osobních údajů tím, že upřednostní HTTPS.

Jak můžu Sejf před exfiltrací dat?

Pokud chcete posílit zabezpečení před exfiltrací dat, podpora Azure povolení konkrétních plně kvalifikovaných názvů domén (FQDN) na proxy serveru. Toto další bezpečnostní opatření zajišťuje, že k síti bude možné přistupovat jenom schváleným provozem, což výrazně minimalizuje potenciál neoprávněného přesunu dat.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro