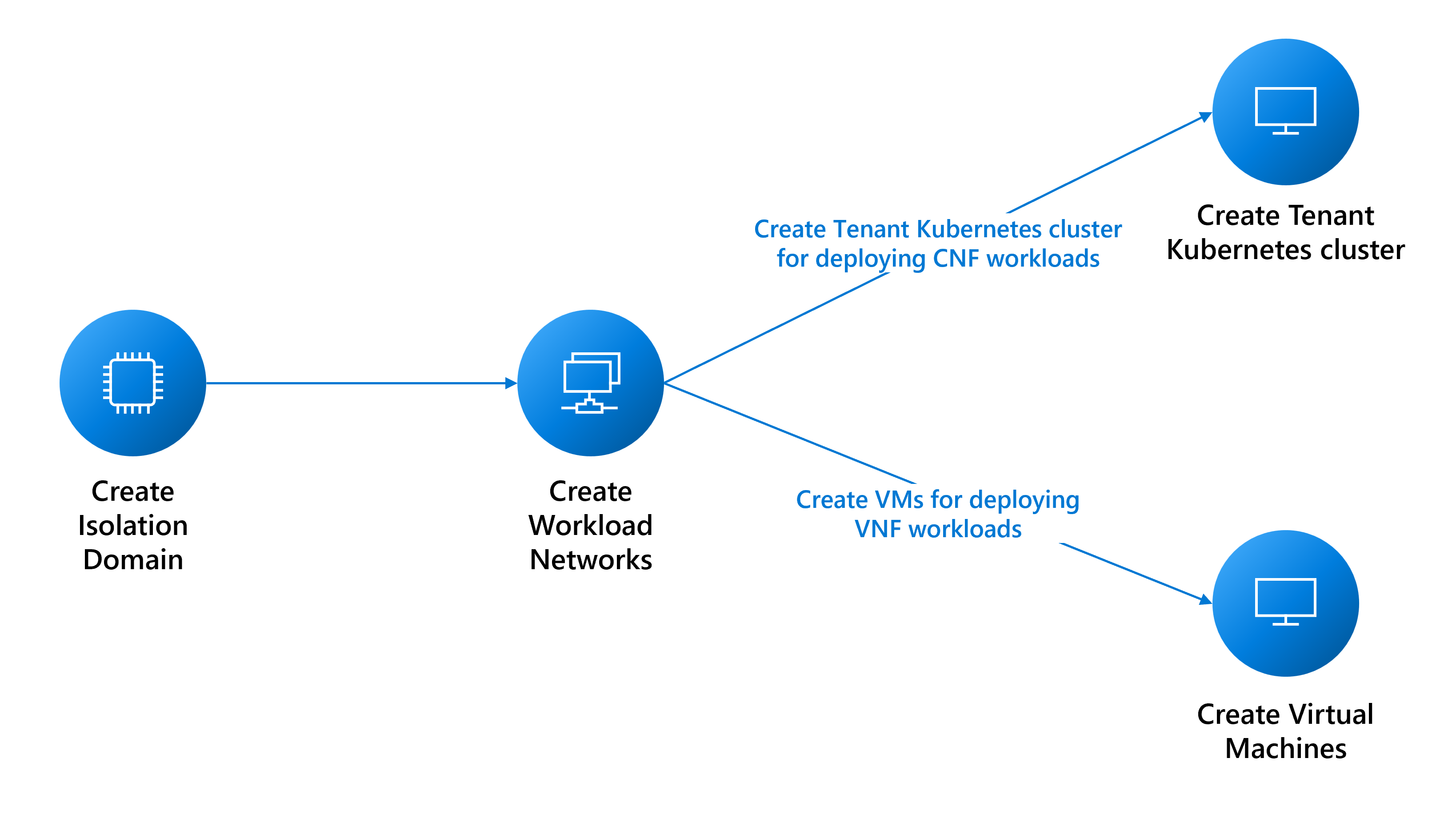

Požadavky pro nasazení úloh tenanta

Tento průvodce vysvětluje požadavky pro vytváření:

- Virtuální počítače pro úlohy funkcí virtuální sítě (VNF).

- Nasazení clusteru Nexus Kubernetes pro úlohy CNF (Cloud-Native Network Function).

Předpoklady pro sítě

Potřebujete vytvořit různé sítě na základě vašich potřeb úloh. Následující seznam aspektů není vyčerpávající. Požádejte o pomoc příslušné týmy podpory.

- Určete typy sítí, které potřebujete k podpoře úloh:

- Síť vrstvy 3 (L3) vyžaduje přiřazení sítě VLAN a podsítě. Podsíť musí být dostatečně velká, aby podporovala přiřazování IP adres jednotlivým virtuálním počítačům. Platforma si vyhrazuje první tři použitelné IP adresy pro interní použití. Například pro podporu šesti virtuálních počítačů je minimální CIDR pro vaši podsíť /28 (14 využitelných adres – 3 rezervované = 11 dostupných adres).

- Síť vrstvy 2 (L2) vyžaduje pouze jedno přiřazení sítě VLAN.

- Kmenová síť vyžaduje přiřazení více sítí VLAN.

- Určete, kolik sítí každého typu potřebujete.

- Určete velikost MTU jednotlivých sítí (maximum je 9 000).

- Určete informace o partnerském vztahu protokolu BGP pro každou síť a informace o tom, jestli se sítě musí vzájemně komunikovat. Měli byste seskupit sítě, které musí vzájemně komunikovat do stejné domény izolace L3, protože každá doména izolace L3 může podporovat více sítí L3.

- Platforma poskytuje proxy server, který virtuálnímu počítači umožní přístup k jiným externím koncovým bodům. Vytvoření

cloudservicesnetworkinstance vyžaduje, aby byly koncové body proxiované, proto shromážděte seznam koncových bodů. Seznam koncových bodů můžete po vytvoření sítě upravit.

Vytvoření domén izolace

Domény izolace umožňují komunikaci mezi úlohami hostovanými ve stejném racku (komunikace uvnitř racku) nebo různými racky (komunikace mezi racky). Další podrobnosti o vytváření domén izolace najdete tady.

Vytváření sítí pro úlohy tenanta

Následující části popisují, jak vytvořit tyto sítě:

- Síť vrstvy 2

- Síť vrstvy 3

- Kmenová síť

Vytvoření sítě L2

V případě potřeby vytvořte síť L2 pro vaše úlohy. Pokyny pro každou požadovanou síť L2 můžete zopakovat.

Shromážděte ID prostředku domény izolace L2, kterou jste vytvořili pro konfiguraci sítě VLAN pro tuto síť.

az networkcloud l2network create --name "<YourL2NetworkName>" \

--resource-group "<YourResourceGroupName>" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId>" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--l2-isolation-domain-id "<YourL2IsolationDomainId>"

Vytvoření sítě L3

V případě potřeby vytvořte síť L3 pro vaše úlohy. Opakujte pokyny pro každou požadovanou síť L3.

Potřebujete:

resourceIDHodnota domény izolace L3, kterou jste vytvořili pro konfiguraci sítě VLAN pro tuto síť.- Hodnota

ipv4-connected-prefix, která se musí shodovat si-pv4-connected-prefixhodnotou v doméně izolace L3. - Hodnota

ipv6-connected-prefix, která se musí shodovat si-pv6-connected-prefixhodnotou v doméně izolace L3. - Hodnota

ip-allocation-type, která může býtIPv4,IPv6neboDualStack(výchozí). - Hodnota

vlan, která musí odpovídat tomu, co je v doméně izolace L3.

az networkcloud l3network create --name "<YourL3NetworkName>" \

--resource-group "<YourResourceGroupName>" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId>" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--ip-allocation-type "<YourNetworkIpAllocation>" \

--ipv4-connected-prefix "<YourNetworkIpv4Prefix>" \

--ipv6-connected-prefix "<YourNetworkIpv6Prefix>" \

--l3-isolation-domain-id "<YourL3IsolationDomainId>" \

--vlan <YourNetworkVlan>

Vytvoření kmenové sítě

V případě potřeby vytvořte pro virtuální počítač kmenovou síť. Opakujte pokyny pro každou požadovanou páteřní síť.

Shromážděte resourceId hodnoty domén izolace L2 a L3, které jste vytvořili dříve pro konfiguraci sítí VLAN pro tuto síť. Podle potřeby můžete zahrnout tolik domén izolace L2 a L3.

az networkcloud trunkednetwork create --name "<YourTrunkedNetworkName>" \

--resource-group "<YourResourceGroupName>" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId>" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--interface-name "<YourNetworkInterfaceName>" \

--isolation-domain-ids \

"<YourL3IsolationDomainId1>" \

"<YourL3IsolationDomainId2>" \

"<YourL2IsolationDomainId1>" \

"<YourL2IsolationDomainId2>" \

"<YourL3IsolationDomainId3>" \

--vlans <YourVlanList>

Vytvoření sítě cloudových služeb

Pokud chcete vytvořit virtuální počítač Operátor Nexus nebo cluster Operator Nexus Kubernetes, musíte mít síť cloudových služeb. Bez této sítě nemůžete vytvořit virtuální počítač ani cluster.

I když síť cloudových služeb automaticky umožňuje přístup k základním koncovým bodům platformy, musíte přidat další, například docker.io, pokud je vaše aplikace vyžaduje. Konfigurace síťového proxy serveru cloudových služeb je zásadním krokem k zajištění úspěšného připojení k požadovaným koncovým bodům. Abyste toho dosáhli, můžete pomocí parametru --additional-egress-endpoints přidat koncové body výchozího přenosu dat do sítě cloudových služeb během počátečního vytvoření nebo jako aktualizaci. I když se můžou zdát vhodné zástupné cardy pro koncové body adresy URL, nedoporučuje se z bezpečnostních důvodů. Pokud například chcete nakonfigurovat proxy server tak, aby umožňoval vyžádání image z libovolného úložiště hostovaného docker.io, můžete ho zadat .docker.io jako koncový bod.

Koncové body výchozího přenosu dat musí odpovídat strukturám názvů domén a specifikacím názvů hostitelů popsaným v rfC 1034, RFC 1035 a RFC 1123. Platné názvy domén zahrnují alfanumerické znaky, pomlčky (ne na začátku nebo konci) a mohou mít subdomény oddělené tečkami. Koncové body můžou být jeden plně kvalifikovaný název domény nebo subdoména (předpona domény s příponou ).. Tady je několik příkladů, které demonstrují kompatibilní zásady vytváření názvů pro názvy domén a hostitelů.

contoso.com: Základní doména, která slouží jako doména druhé úrovně v .com doméně nejvyšší úrovně.sales.contoso.com: Subdoména contoso.com, která slouží jako doména třetí úrovně v rámci domény nejvyšší úrovně .com.web-server-1.contoso.com: Název hostitele pro konkrétní webový server, který používá spojovníky k oddělení slov a číslic.api.v1.contoso.com: Začlení dvě subdomény (v1aapi) nad základní doménu contoso.com..api.contoso.com: Zástupný znak pro libovolnou subdoménu,api.contoso.comkterá pokrývá více domén třetí úrovně.

az networkcloud cloudservicesnetwork create --name "<YourCloudServicesNetworkName>" \

--resource-group "<YourResourceGroupName >" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId >" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--additional-egress-endpoints "[{\"category\":\"<YourCategory >\",\"endpoints\":[{\"<domainName1 >\":\"< endpoint1 >\",\"port\":<portnumber1 >}]}]"

Po nastavení sítě cloudových služeb ji můžete použít k vytvoření virtuálního počítače nebo clusteru, který se může připojit ke zadaným výstupním koncovým bodům. Mějte na paměti, že proxy server funguje jenom s HTTPS.

Poznámka:

Pokud chcete zajistit, aby se image VNF mohla načíst správně, ujistěte se, že adresa URL služby ACR je v seznamu povolených výchozích přenosů sítě cloudových služeb, kterou budete používat s virtuálním počítačem Operator Nexus.

Pokud má služba ACR povolené vyhrazené koncové body dat, budete muset do seznamu povolených výchozích přenosů dat přidat všechny nové koncové body dat. Pokud chcete najít všechny možné koncové body pro službu ACR, postupujte podle pokynů zde.

Použití proxy serveru pro přístup mimo virtuální počítač

Po vytvoření clusteru Operator Nexus VM nebo Operator Nexus Kubernetes s touto sítí cloudových služeb musíte v rámci virtuálního počítače navíc nastavit odpovídající proměnné prostředí, aby používaly proxy tenanta a aby se dostaly mimo virtuální počítač. Tento proxy server tenanta je užitečný, pokud potřebujete získat přístup k prostředkům mimo virtuální počítač, například správu balíčků nebo instalaci softwaru.

Pokud chcete použít proxy server, musíte nastavit následující proměnné prostředí:

export HTTPS_PROXY=http://169.254.0.11:3128

export https_proxy=http://169.254.0.11:3128

Po nastavení proměnných prostředí proxy bude váš virtuální počítač moct dosáhnout nakonfigurovaných koncových bodů výchozího přenosu dat.

Poznámka:

Protokol HTTP se nepodporuje z bezpečnostních důvodů při použití proxy serveru pro přístup k prostředkům mimo virtuální počítač. Při správě balíčků nebo instalaci softwaru na virtuálním počítači Operator Nexus nebo v clusteru Operator Nexus Kubernetes s touto sítí cloudových služeb je nutné používat protokol HTTPS.

Důležité

Při použití proxy serveru je také důležité správně nastavit proměnnou no_proxy prostředí. Tuto proměnnou je možné použít k určení domén nebo IP adres, ke kterým by neměl být přístup prostřednictvím proxy serveru. Pokud není správně nastavené, může to způsobit problémy při přístupu ke službám, jako je server rozhraní API Kubernetes nebo IP adresa clusteru. Nezapomeňte do proměnné zahrnout IP adresu nebo název domény serveru rozhraní API Kubernetes a všechny IP adresy clusteru no_proxy .

Zóna dostupnosti clusteru Nexus Kubernetes

Při vytváření clusteru Nexus Kubernetes můžete cluster naplánovat na konkrétní racky nebo ho distribuovat napříč několika racky. Tato technika může zlepšit využití prostředků a odolnost proti chybám.

Pokud při vytváření clusteru Nexus Kubernetes neurčíte zónu, platforma Azure Operator Nexus automaticky implementuje výchozí pravidlo ochrany proti spřažení pro rozložení virtuálního počítače mezi racky a holé uzly a není zaručeno. Cílem tohoto pravidla je také zabránit plánování virtuálního počítače clusteru na uzlu, který už má virtuální počítač ze stejného clusteru, ale jedná se o přístup s nejlepším úsilím a nemůže zajistit záruky.

Pokud chcete získat seznam dostupných zón v instanci Azure Operator Nexus, můžete použít následující příkaz:

az networkcloud cluster show \

--resource-group <Azure Operator Nexus on-premises cluster resource group> \

--name <Azure Operator Nexus on-premises cluster name> \

--query computeRackDefinitions[*].availabilityZone