Kontrola provozu HSM pro platby Azure

Modul hardwarového zabezpečení Azure (Payment HSM nebo PHSM) je holá služba poskytující kryptografické klíčové operace pro transakce v reálném čase a kritické platby v cloudu Azure. Další informace najdete v tématu Co je HSM pro platby Azure?

Při nasazení platebního HSM se dodává s hostitelským síťovým rozhraním a síťovým rozhraním pro správu. Existuje několik scénářů nasazení:

- S porty hostitele a správy ve stejné virtuální síti

- S porty hostitele a správy v různých virtuálních sítích

- S portem hostitele a správy s IP adresami v různých virtuálních sítích

Ve všech výše uvedených scénářích je platební HSM služba vložená do virtuální sítě v delegované podsíti a hsmSubnet managementHsmSubnet musí být delegovaná do Microsoft.HardwareSecurityModules/dedicatedHSMs služby.

Důležité

Tato FastPathEnabled funkce musí být zaregistrovaná a schválená pro všechna předplatná, která potřebují přístup k platebnímu HSM. Musíte také povolit fastpathenabled značku ve virtuální síti, která je hostitelem delegované podsítě platebního HSM a ve všech partnerských virtuálních sítích vyžadujících připojení k zařízením HSM plateb.

fastpathenabled Aby byla značka virtuální sítě platná, musí být funkce povolená v předplatném, FastPathEnabled ve kterém je tato virtuální síť nasazená. Oba kroky musí být dokončeny, aby se prostředky mohly připojit k zařízením HSM plateb. Další informace naleznete v tématu FastPathEnabled.

PHSM není kompatibilní s topologiemi virtuální sítě WAN nebo partnerským vztahem virtuálních sítí napříč oblastmi, jak je uvedeno v podporované topologii. Platební HSM obsahuje některá omezení zásad pro tyto podsítě: Skupiny zabezpečení sítě (NSG) a trasy definované uživatelem (UDR) se v současné době nepodporují.

Aktuální omezení trasy definované uživatelem je možné obejít a zkontrolovat provoz směřující do platebního HSM. Tento článek představuje dva způsoby: bránu firewall se zdrojovým překladem síťových adres (SNAT) a bránu firewall s reverzním proxy serverem.

Brána firewall se zdrojovým překladem síťových adres (SNAT)

Tento návrh je inspirovaný architekturou řešení Dedicated HSM.

SNAT brány firewall před předáním provozu síťové kartě PHSM přesměruje IP adresu klienta, a zaručuje tak, že návratový provoz se automaticky přesměruje zpět do brány firewall. V tomto návrhu je možné použít bránu Azure Firewall nebo síťové virtuální zařízení jiného výrobce.

Požadované směrovací tabulky:

- Místní do PHSM: Směrovací tabulka obsahující trasu definovanou uživatelem pro rozsah virtuálních sítí HSM plateb a odkazující na bránu firewall centrálního centra se použije na podsíť GatewaySubnet.

- Paprskové virtuální sítě na PHSM: Směrovací tabulka obsahující obvyklou výchozí trasu směřující na bránu firewall centrálního centra se použije na podsítě paprskových virtuálních sítí.

Výsledky:

- Trasy definované uživatelem se v podsíti PHSM řeší bránou firewall, která provádí SNAT na IP adrese klienta: při předávání provozu do PHSM se návratový provoz automaticky přesměruje zpět do brány firewall.

- Pravidla filtrování, která nelze vynutit pomocí skupin zabezpečení sítě v podsíti PHSM, je možné nakonfigurovat v bráně firewall.

- Paprskový i místní provoz do prostředí PHSM jsou zabezpečené.

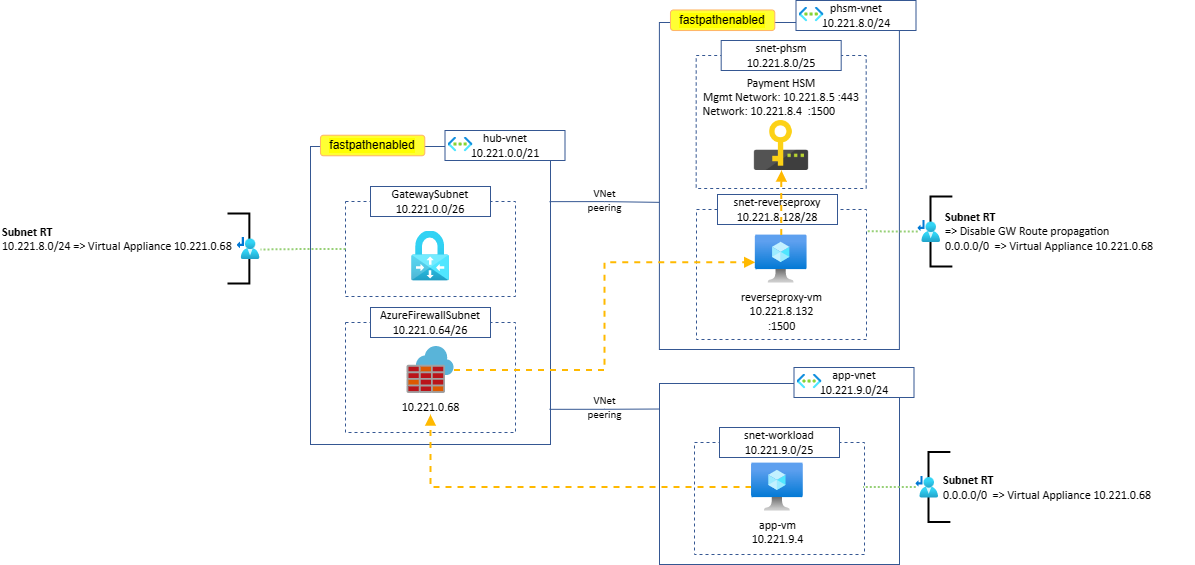

Brána firewall s reverzním proxy serverem

Tento návrh je dobrou volbou při provádění SNAT na bráně firewall, která nebyla schválena týmy zabezpečení sítě, a místo toho je nutné zachovat zdrojové a cílové IP adresy beze změny pro provoz procházející bránou firewall.

Tato architektura používá reverzní proxy server nasazený ve vyhrazené podsíti ve virtuální síti PHSM přímo nebo v partnerské virtuální síti. Místo odesílání provozu do zařízení PHSM je cíl nastavený na IP adresu reverzního proxy serveru, která se nachází v podsíti, která nemá omezení delegované podsítě PHSM: je možné nakonfigurovat skupiny zabezpečení sítě i trasy definované uživatelem a kombinovat s bránou firewall v centrálním centru.

Toto řešení vyžaduje reverzní proxy server, například:

- F5 (Azure Marketplace; Založené na virtuálních počítačích)

- NGINXaaS (Azure Marketplace; Plně spravovaná PaaS)

- Reverzní proxy server s využitím serveru NGINX (na základě virtuálního počítače)

- Reverzní proxy server s využitím HAProxy (založené na virtuálních počítačích)

Příklad reverzního proxy serveru využívajícího konfiguraci NGINX (na základě virtuálního počítače) pro vyrovnávání zatížení provozu tcp:

# Nginx.conf

stream {

server {

listen 1500;

proxy_pass 10.221.8.4:1500;

}

upstream phsm {

server 10.221.8.5:443;

}

server {

listen 443;

proxy_pass phsm;

proxy_next_upstream on;

}

}

Požadované směrovací tabulky:

- Místní do PHSM: Směrovací tabulka obsahující trasu definovanou uživatelem pro rozsah virtuálních sítí HSM plateb a odkazující na bránu firewall centrálního centra se použije na podsíť GatewaySubnet.

- Paprskové virtuální sítě na PHSM: Směrovací tabulka obsahující obvyklou výchozí trasu směřující na bránu firewall centrálního centra se použije na podsítě paprskových virtuálních sítí.

Důležité

Šíření tras brány musí být v podsíti reverzního proxy serveru zakázané, takže 0/0 trasy definované uživatelem stačí k vynucení návratového provozu přes bránu firewall.

Výsledky:

- Trasy definované uživatelem se nepodporují v podsíti PHSM v podsíti reverzního proxy serveru.

- SNAT reverzního proxy serveru ip adresu klienta: při předávání provozu do PHSM se návratový provoz automaticky přesměruje zpět na reverzní proxy server.

- Pravidla filtrování, která nelze vynutit pomocí skupin zabezpečení sítě v podsíti PHSM, je možné nakonfigurovat v bráně firewall nebo v NSG použité v podsíti reverzního proxy serveru.

- Paprskový i místní provoz do prostředí PHSM jsou zabezpečené.