Delegování správy přístupu k Azure ostatním uživatelům

V řízení přístupu na základě role v Azure (Azure RBAC) k udělení přístupu k prostředkům Azure přiřadíte role Azure. Pokud například uživatel potřebuje vytvořit a spravovat weby v předplatném, přiřadíte roli Přispěvatel webu.

Přiřazením rolí Azure za účelem udělení přístupu k prostředkům Azure je běžný úkol. Jako správce můžete získat několik žádostí o udělení přístupu, který chcete delegovat někomu jinému. Chcete se ale ujistit, že delegát má jenom oprávnění, která potřebují ke své práci. Tento článek popisuje bezpečnější způsob delegování správy přiřazení rolí jiným uživatelům ve vaší organizaci.

Proč delegovat správu přiřazení rolí?

Tady je několik důvodů, proč můžete chtít delegovat správu přiřazení rolí na jiné:

- K přiřazení rolí ve vaší organizaci získáte několik požadavků.

- Uživatelé blokují čekání na přiřazení role, které potřebují.

- Uživatelé v příslušných odděleních, týmech nebo projektech mají více znalostí o tom, kdo potřebuje přístup.

- Uživatelé mají oprávnění k vytváření prostředků Azure, ale k úplnému použití daného prostředku potřebují další přiřazení role. Příklad:

- Uživatelé s oprávněním k vytváření virtuálních počítačů se nemůžou okamžitě přihlásit k virtuálnímu počítači bez role Přihlášení správce virtuálního počítače nebo přihlášení uživatele virtuálního počítače. Místo toho, aby správce přiřadil roli přihlášení, je efektivnější, pokud uživatel může přiřadit roli přihlášení sami sobě.

- Vývojář má oprávnění k vytvoření clusteru Azure Kubernetes Service (AKS) a služby Azure Container Registry (ACR), ale musí přiřadit roli AcrPull spravované identitě, aby mohl načítat image z ACR. Místo toho, aby správce přiřadil roli AcrPull, je efektivnější, pokud vývojář může roli přiřadit sami.

Jak aktuálně můžete delegovat správu přiřazení rolí

Role Vlastník a Správce uživatelských přístupů jsou předdefinované role, které uživatelům umožňují vytvářet přiřazení rolí. Členové těchto rolí můžou rozhodnout, kdo může mít oprávnění k zápisu, čtení a odstranění jakéhokoli prostředku v předplatném. Pokud chcete delegovat správu přiřazení rolí jinému uživateli, můžete uživateli přiřadit roli Vlastník nebo Správce uživatelských přístupů.

Následující diagram znázorňuje, jak Alice může delegovat odpovědnosti přiřazení rolí do Dary. Konkrétní kroky najdete v tématu Přiřazení uživatele jako správce předplatného Azure.

- Alice přiřadí roli Správce uživatelských přístupů Darě.

- Dara teď může přiřadit jakoukoli roli libovolnému uživateli, skupině nebo instančnímu objektu ve stejném oboru.

Jaké jsou problémy s aktuální metodou delegování?

Tady jsou hlavní problémy s aktuální metodou delegování správy přiřazení rolí ostatním uživatelům ve vaší organizaci.

- Delegát má neomezený přístup v oboru přiřazení role. To porušuje zásadu nejnižších oprávnění, která vás vystavuje širšímu prostoru útoku.

- Delegát může přiřadit libovolnou roli libovolnému uživateli v rámci oboru, včetně sebe.

- Delegát může přiřadit role Vlastník nebo Správce uživatelských přístupů jinému uživateli, který pak může přiřadit role jiným uživatelům.

Místo přiřazení rolí Vlastník nebo Správce uživatelských přístupů je bezpečnější metoda omezení schopnosti delegáta vytvářet přiřazení rolí.

Bezpečnější metoda: Delegování správy přiřazení rolí pomocí podmínek

Delegování správy přiřazení rolí pomocí podmínek představuje způsob, jak omezit přiřazení rolí, které může uživatel vytvořit. V předchozím příkladu může Alice umožnit Darě vytvořit některá přiřazení rolí za ni, ale ne všechna přiřazení rolí. Alice může například omezit role, kterým může Dara přiřadit a omezit objekty zabezpečení, kterým může Dara přiřadit role. Toto delegování s podmínkami se někdy označuje jako omezené delegování a implementuje se pomocí podmínek řízení přístupu na základě atributů Azure (Azure ABAC).

Toto video obsahuje přehled delegování správy přiřazení rolí s podmínkami.

Proč delegovat správu přiřazení rolí pomocí podmínek?

Tady je několik důvodů, proč je delegování správy přiřazení rolí na jiné uživatele s podmínkami bezpečnější:

- Přiřazení rolí, které delegát může vytvořit, můžete omezit.

- Delegátu můžete zabránit v tom, aby jinému uživateli umožňoval přiřazovat role.

- Dodržování zásad vaší organizace s nejnižšími oprávněními můžete vynutit.

- Správu prostředků Azure můžete automatizovat, aniž byste museli udělit úplná oprávnění k účtu služby.

Příklad podmínek

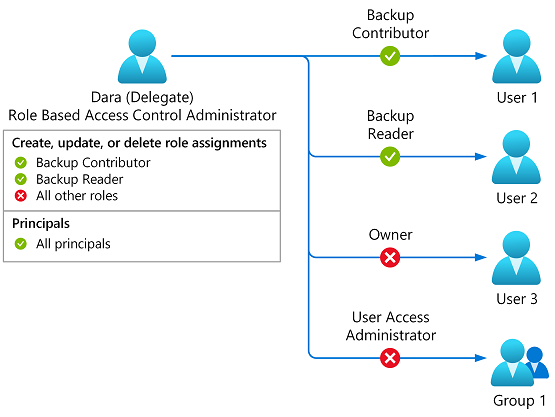

Představte si příklad, kdy je Alice správcem s rolí Správce uživatelských přístupů pro předplatné. Alice chce darovi udělit možnost přiřadit konkrétní role pro konkrétní skupiny. Alice nechce, aby Dara měla žádná další oprávnění k přiřazení rolí. Následující diagram znázorňuje, jak Alice může delegovat odpovědnosti přiřazení rolí k Darě s podmínkami.

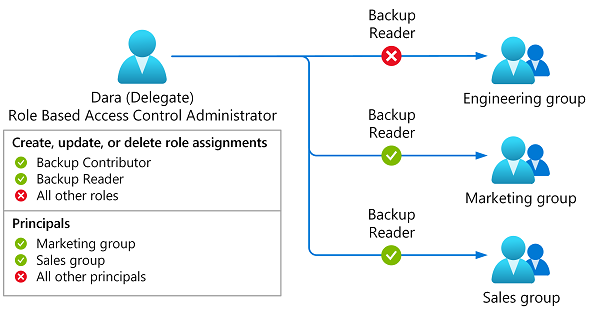

- Alice přiřadí Roli správce řízení přístupu na základě role Dara. Alice přidá podmínky, aby Dara mohl přiřadit role přispěvatele zálohování nebo čtenáře zálohování jenom ke skupinám Marketing a Sales.

- Dara teď může přiřadit role Přispěvatel záloh nebo Čtenář záloh skupinám Marketing a Sales.

- Pokud se Dara pokusí přiřadit jiné role nebo přiřadit jakékoli role různým objektům zabezpečení (jako je uživatel nebo spravovaná identita), přiřazení role selže.

Role správce řízení přístupu na základě rolí

Role správce řízení přístupu na základě role je předdefinovaná role, která je navržená pro delegování správy přiřazení rolí ostatním. Má méně oprávnění než správce uživatelských přístupů, který se řídí osvědčenými postupy s nejnižšími oprávněními. Role správce řízení přístupu na základě role má následující oprávnění:

- Vytvoření přiřazení role v zadaném oboru

- Odstranění přiřazení role v zadaném oboru

- Čtení prostředků všech typů s výjimkou tajných kódů

- Vytvoření a aktualizace lístku podpory

Způsoby omezení přiřazení rolí

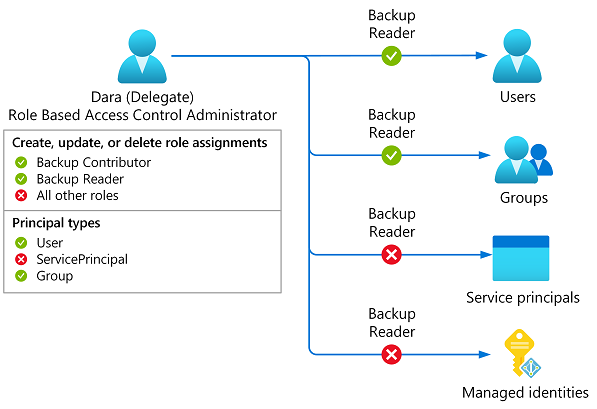

Tady jsou způsoby, jak se přiřazení rolí dají omezit podmínkami. Tyto podmínky můžete také kombinovat tak, aby vyhovovaly vašemu scénáři.

Omezení rolí, které je možné přiřadit

Omezení rolí a typů objektů zabezpečení (uživatelů, skupin nebo instančních objektů), které je možné přiřadit

Omezení rolí a konkrétních objektů zabezpečení, které je možné přiřadit

Zadání různých podmínek pro akce přidání a odebrání přiřazení role

Postup delegování správy přiřazení rolí pomocí podmínek

Pokud chcete delegovat správu přiřazení rolí pomocí podmínek, přiřaďte role jako v současné době, ale k přiřazení role přidáte také podmínku.

Určení oprávnění, která delegát potřebuje

- Jaké role může delegát přiřadit?

- K jakým typům objektů zabezpečení může delegát přiřadit role?

- Ke kterým objektům zabezpečení může delegát přiřadit role?

- Může delegování odebrat nějaká přiřazení rolí?

Zahájení nového přiřazení role

Vyberte roli správce řízení přístupu na základě rolí.

Můžete vybrat libovolnou

Microsoft.Authorization/roleAssignments/writeroli, která akci zahrnuje, ale správce řízení přístupu na základě role má méně oprávnění.Výběr delegáta

Vyberte uživatele, kterému chcete delegovat správu přiřazení rolí.

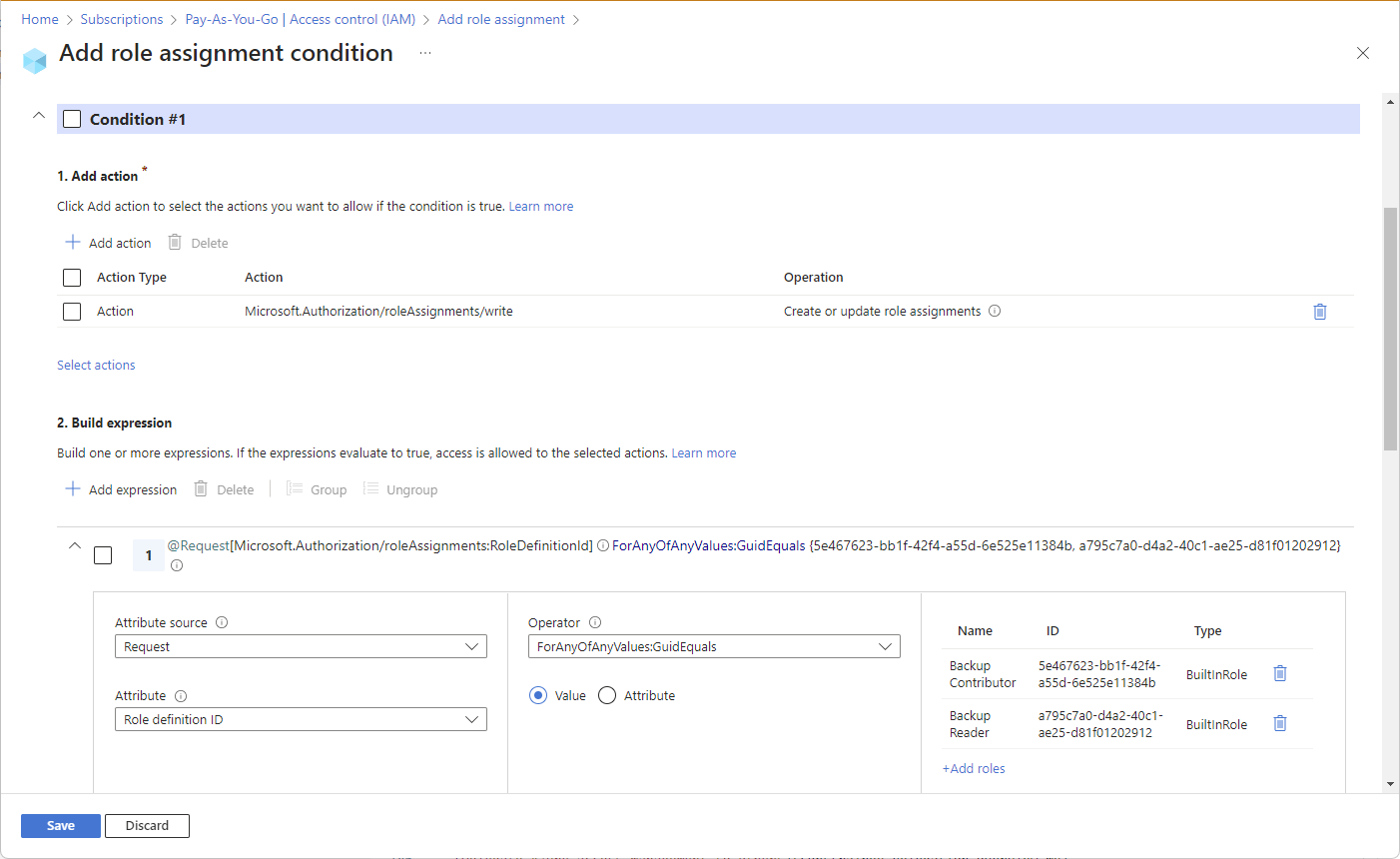

Přidat podmínku

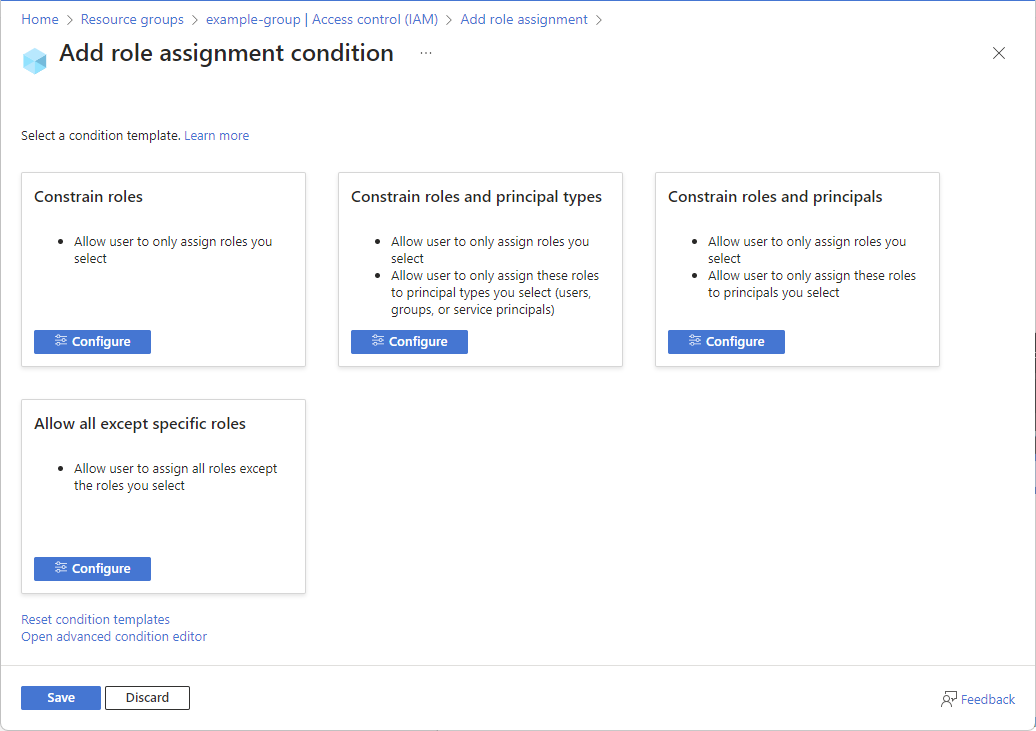

Podmínku můžete přidat několika způsoby. Můžete například použít šablonu podmínky na webu Azure Portal, rozšířený editor podmínek na webu Azure Portal, Azure PowerShell, Azure CLI, Bicep nebo rozhraní REST API.

Vyberte si ze seznamu šablon podmínek. Výběrem možnosti Konfigurovat určete role, typy objektů zabezpečení nebo objekty zabezpečení.

Další informace najdete v tématu Delegování správy přiřazení rolí Azure ostatním s podmínkami.

Přiřazení role s podmínkou delegátu

Jakmile zadáte podmínku, dokončete přiřazení role.

Kontaktování delegáta

Dejte delegátu vědět, že teď může přiřadit role s podmínkami.

Předdefinované role s podmínkami

Role Správce přístupu k datům služby Key Vault a Správce přístupu k datům virtuálního počítače (Preview) už mají integrovanou podmínku pro omezení přiřazení rolí.

Role Správce přístupu k datům služby Key Vault umožňuje spravovat přístup k tajným klíčům, certifikátům a klíčům služby Key Vault. Zaměřuje se výhradně na řízení přístupu bez možnosti přiřazovat privilegované role, jako jsou role Vlastník nebo Správce uživatelských přístupů. Umožňuje lepší oddělení povinností pro scénáře, jako je správa šifrování neaktivních uložených dat napříč datovými službami, aby dále dodržovala princip nejnižších oprávnění. Podmínka omezuje přiřazení rolí k následujícím rolím služby Azure Key Vault:

- Správce služby Key Vault

- Officer pro certifikáty služby Key Vault

- Kryptografický důstojník key vaultu

- Uživatel šifrování šifrovací služby Key Vault

- Uživatel kryptografických služeb Key Vault

- Čtenář služby Key Vault

- Key Vault Secrets Officer

- Uživatel tajných kódů služby Key Vault

Pokud chcete dále omezit přiřazení role Správce přístupu k datům služby Key Vault, můžete přidat vlastní podmínku, která omezí typy objektů zabezpečení (uživatelů, skupin nebo instančních objektů) nebo konkrétní objekty zabezpečení, které je možné přiřadit rolím služby Key Vault.

Známé problémy

Tady jsou známé problémy související s delegováním správy přiřazení rolí s podmínkami:

- Správu přiřazení rolí nemůžete delegovat pro vlastní role s podmínkami pomocí Privileged Identity Management.

- Přiřazení role s akcí dat Microsoft.Storage a podmínkou ABAC, která používá relační operátor GUID, nemůžete mít. Další informace najdete v tématu Řešení potíží s Azure RBAC.

Požadavky na licenci

Tato funkce je bezplatná a součástí předplatného Azure.