Řízení přístupu na základě role v Azure (Azure RBAC) je autorizační systém, který používáte ke správě přístupu k prostředkům Azure. Pokud chcete odebrat přístup z prostředku Azure, odeberete přiřazení role. Tento článek popisuje, jak odebrat přiřazení rolí pomocí webu Azure Portal, Azure PowerShellu, Azure CLI a rozhraní REST API.

Odebrání přiřazení rolí Azure

Požadavky

Pokud chcete odebrat přiřazení rolí, musíte mít:

Microsoft.Authorization/roleAssignments/deleteoprávnění, jako je řízení přístupu na základě role Správa istrator

Pro rozhraní REST API musíte použít následující verzi:

2015-07-01nebo novější

Další informace najdete v tématu Verze rozhraní API azure RBAC REST API.

Azure Portal

Postupujte následovně:

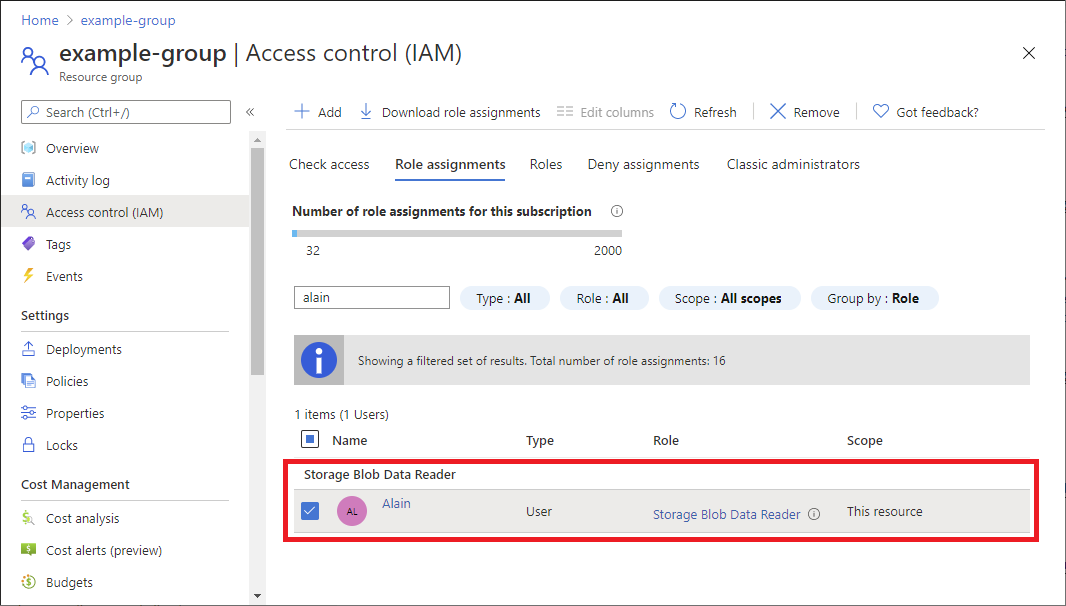

Otevřete řízení přístupu (IAM) v oboru, jako je skupina pro správu, předplatné, skupina prostředků nebo prostředek, kde chcete odebrat přístup.

Kliknutím na kartu Přiřazení rolí zobrazíte všechna přiřazení rolí v tomto oboru.

V seznamu přiřazení rolí přidejte značku zaškrtnutí vedle objektu zabezpečení s přiřazením role, které chcete odebrat.

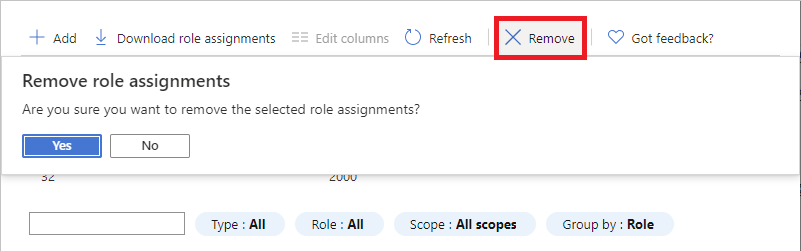

Klepněte na tlačítko Odebrat.

Ve zprávě o odebrání přiřazení role, která se zobrazí, klikněte na tlačítko Ano.

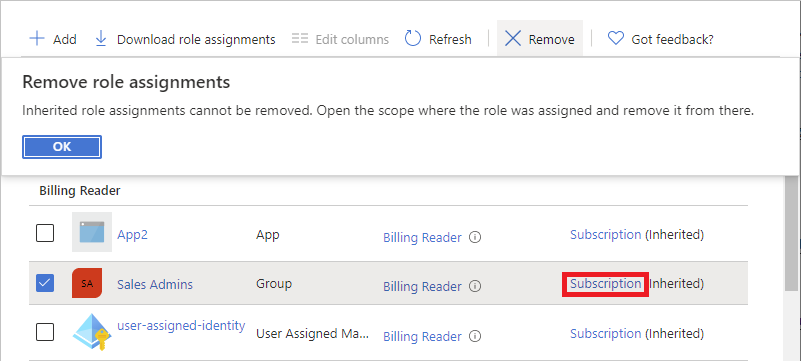

Pokud se zobrazí zpráva, že zděděná přiřazení rolí nelze odebrat, pokoušíte se odebrat přiřazení role v podřízené oblasti. Měli byste otevřít řízení přístupu (IAM) v oboru, ve kterém byla role přiřazena, a zkusit to znovu. Rychlým způsobem, jak otevřít řízení přístupu (IAM) ve správném oboru, je podívat se na sloupec Obor a kliknout na odkaz vedle položky (Zděděno).

Azure PowerShell

V Azure PowerShellu odeberete přiřazení role pomocí remove-AzRoleAssignment.

Následující příklad odebere přiřazení role Přispěvatel virtuálních počítačů uživateli ve patlong@contoso.com skupině prostředků prodeje pharma-sales :

PS C:\> Remove-AzRoleAssignment -SignInName patlong@contoso.com `

-RoleDefinitionName "Virtual Machine Contributor" `

-ResourceGroupName pharma-sales

Removes the Reader role from the Ann Mack Team group with ID 22222222-2222-2222-2222-222222222222 at a subscription scope.

PS C:\> Remove-AzRoleAssignment -ObjectId 22222222-2222-2222-2222-222222222222 `

-RoleDefinitionName "Reader" `

-Scope "/subscriptions/00000000-0000-0000-0000-000000000000"

Removes the Billing Reader role from the alain@example.com user at the management group scope.

PS C:\> Remove-AzRoleAssignment -SignInName alain@example.com `

-RoleDefinitionName "Billing Reader" `

-Scope "/providers/Microsoft.Management/managementGroups/marketing-group"

Removes the User Access Administrator role with ID 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9 from the principal with ID 33333333-3333-3333-3333-333333333333 at subscription scope with ID 00000000-0000-0000-0000-000000000000.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 `

-RoleDefinitionId 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9 `

-Scope /subscriptions/00000000-0000-0000-0000-000000000000

If you get the error message: "The provided information does not map to a role assignment", make sure that you also specify the -Scope or -ResourceGroupName parameters. For more information, see Troubleshoot Azure RBAC.

Azure CLI –

V Azure CLI odeberete přiřazení role pomocí příkazu az role assignment delete.

Následující příklad odebere přiřazení role Přispěvatel virtuálních počítačů uživateli ve patlong@contoso.com skupině prostředků prodeje pharma-sales :

az role assignment delete --assignee "patlong@contoso.com" \

--role "Virtual Machine Contributor" \

--resource-group "pharma-sales"

Removes the Reader role from the Ann Mack Team group with ID 22222222-2222-2222-2222-222222222222 at a subscription scope.

az role assignment delete --assignee "22222222-2222-2222-2222-222222222222" \

--role "Reader" \

--scope "/subscriptions/00000000-0000-0000-0000-000000000000"

Removes the Billing Reader role from the alain@example.com user at the management group scope.

az role assignment delete --assignee "alain@example.com" \

--role "Billing Reader" \

--scope "/providers/Microsoft.Management/managementGroups/marketing-group"

REST API

V rozhraní REST API odeberete přiřazení role pomocí přiřazení rolí – Odstranit.

Získejte identifikátor přiřazení role (GUID). Tento identifikátor se vrátí při prvním vytvoření přiřazení role nebo ho můžete získat výpisem přiřazení rolí.

Začněte následujícím požadavkem:

DELETE https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId}?api-version=2022-04-01V rámci identifikátoru URI nahraďte {scope} oborem pro odebrání přiřazení role.

Obor Typ providers/Microsoft.Management/managementGroups/{groupId1}Skupina pro správu subscriptions/{subscriptionId1}Předplatné subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Skupina prostředků subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/microsoft.web/sites/mysite1Prostředek Nahraďte {roleAssignmentId} identifikátorem GUID přiřazení role.

Následující požadavek odebere zadané přiřazení role v oboru předplatného:

DELETE https://management.azure.com/subscriptions/{subscriptionId1}/providers/microsoft.authorization/roleassignments/{roleAssignmentId1}?api-version=2022-04-01Následuje příklad výstupu:

{ "properties": { "roleDefinitionId": "/subscriptions/{subscriptionId1}/providers/Microsoft.Authorization/roleDefinitions/a795c7a0-d4a2-40c1-ae25-d81f01202912", "principalId": "{objectId1}", "principalType": "User", "scope": "/subscriptions/{subscriptionId1}", "condition": null, "conditionVersion": null, "createdOn": "2022-05-06T23:55:24.5379478Z", "updatedOn": "2022-05-06T23:55:24.5379478Z", "createdBy": "{createdByObjectId1}", "updatedBy": "{updatedByObjectId1}", "delegatedManagedIdentityResourceId": null, "description": null }, "id": "/subscriptions/{subscriptionId1}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId1}", "type": "Microsoft.Authorization/roleAssignments", "name": "{roleAssignmentId1}" }Šablona ARM

Neexistuje způsob, jak odebrat přiřazení role pomocí šablony Azure Resource Manageru (šablona ARM). Pokud chcete odebrat přiřazení role, musíte použít jiné nástroje, jako je Azure Portal, Azure PowerShell, Azure CLI nebo REST API.