Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

SQL do Azure Database poskytuje relační databázovou službu v Azure. K ochraně zákaznických dat a poskytování silných funkcí zabezpečení, které zákazníci očekávají od služby relačních databází, má SQL Database vlastní sady funkcí zabezpečení. Tyto funkce jsou postavené na ovládacích prvcích, které jsou zděděné z Azure.

Možnosti zabezpečení

Použití protokolu TDS

SQL do Azure Database podporuje pouze protokol TDS (Tabular Data Stream), který vyžaduje, aby byla databáze přístupná pouze přes výchozí port TCP/1433.

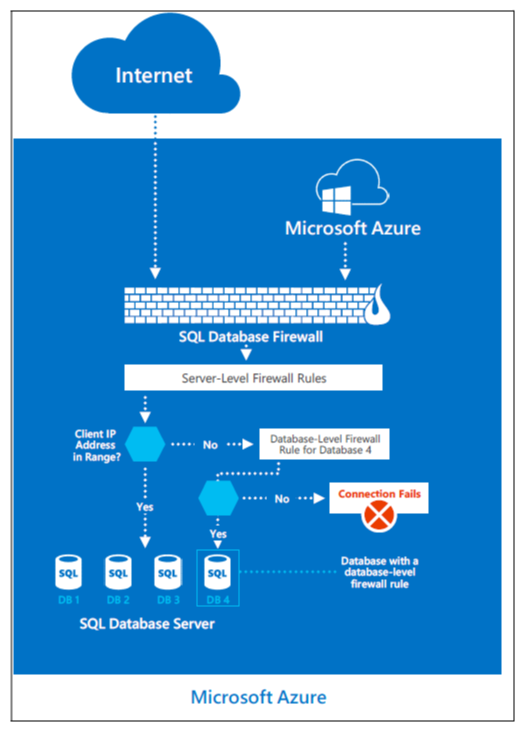

Brána firewall služby SQL do Azure Database

K ochraně zákaznických dat SQL do Azure Database obsahuje funkci brány firewall, která ve výchozím nastavení brání veškerému přístupu k SQL Database.

Brána firewall brány může omezit adresy, což zákazníkům umožňuje podrobnou kontrolu nad určením rozsahů přijatelných IP adres. Brána firewall uděluje přístup na základě původní IP adresy každého požadavku.

Zákazníci můžou konfiguraci brány firewall dosáhnout pomocí portálu pro správu nebo programově pomocí rozhraní REST API pro správu SQL do Azure Database Management. Brána firewall brány SQL do Azure Database ve výchozím nastavení brání všem zákazníkům v přístupu TDS ke službě SQL do Azure Database. Zákazníci musí nakonfigurovat přístup pomocí seznamů řízení přístupu (ACL), aby bylo možné připojení k databázi SQL do Azure podle zdrojových a cílových internetových adres, protokolů a čísel portů.

DoSGuard

DosGuard, služba brány SQL Database, omezuje útoky na dostupnost služby (DoS). DoSGuard aktivně sleduje neúspěšná přihlášení z IP adres. Pokud během časového období dojde z IP adresy k několika neúspěšným přihlášením, zablokuje se ip adrese přístup k prostředkům ve službě po předdefinované časové období.

Brána služby SQL do Azure Database navíc provádí:

- Vyjednávání možností zabezpečeného kanálu pro implementaci šifrovaných připojení ověřených protokolem TDS FIPS 140-2 při připojení k databázovým serverům

- Stavová kontrola paketů TDS, když přijímá připojení z klientů. Brána ověří informace o připojení. Brána předá pakety TDS příslušnému fyzickému serveru na základě názvu databáze zadaného v συμβολοσειρά σύνδεσης.

Zastřešujícím principem síťového zabezpečení nabízené služby Azure SQL Database je povolit jenom takové připojení a takovou komunikaci, která je potřebná k provozu služby. Všechny ostatní porty, protokoly a připojení jsou automaticky zablokované. Virtuální místní sítě (VLAN) a seznamy ACL se používají k omezení síťové komunikace podle zdrojových a cílových sítí, protokolů a čísel portů.

Mechanismy schválené pro implementaci síťových seznamů ACL zahrnují seznamy ACL ve směrovačích a nástrojích pro vyrovnávání zatížení. Tyto mechanismy spravuje síť Azure, brána firewall virtuálního počítače hosta a pravidla brány firewall brány SQL do Azure Database nakonfigurovaná zákazníkem.

Oddělení dat a izolace zákazníků

Produkční síť Azure je strukturovaná tak, aby veřejně přístupné systémové komponenty byly oddělené od interních prostředků. Mezi webovými servery, které poskytují přístup k veřejným Azure-Portal, a základní virtuální infrastrukturou Azure, kde se nacházejí instance aplikací zákazníka a data zákazníků, existují fyzické a logické hranice.

Všechny veřejně přístupné informace se spravují v produkční síti Azure. Produkční síť je:

- Podléhá mechanismům dvojúrovňového ověřování a hraniční ochrany.

- Používá sadu funkcí brány firewall a zabezpečení popsanou v předchozí části.

- Používá funkce izolace dat, které jsou uvedené v dalších částech.

Neoprávněné systémy a izolace FC

Vzhledem k tomu, že kontroler prostředků infrastruktury (FC) je centrálním orchestrátorem prostředků infrastruktury Azure, jsou zavedeny významné kontroly, které zmírňují jejich hrozby, zejména z potenciálně ohrožených agentů v zákaznických aplikacích. Fc nerozpozná žádný hardware, jehož informace o zařízení (například adresa MAC) nejsou v fc předem načteny. Servery DHCP v fc mají nakonfigurované seznamy adres MAC uzlů, které jsou ochotné spustit. I když jsou připojené neautorizované systémy, nezačlení se do inventáře prostředků infrastruktury, a proto nejsou připojené ani autorizované ke komunikaci s žádným systémem v rámci inventáře prostředků infrastruktury. Tím se snižuje riziko neoprávněné komunikace systémů s fc a získání přístupu k síti VLAN a Azure.

Izolace sítě VLAN

Produkční síť Azure je logicky rozdělená do tří primárních sítí VLAN:

- Hlavní síť VLAN: Propojuje nedůvěryhodné uzly zákazníka.

- FC VLAN: Obsahuje důvěryhodné řadiče domény a podpůrné systémy.

- Síť VLAN zařízení: Obsahuje důvěryhodná síťová zařízení a další zařízení infrastruktury.

Filtrování paketů

IpFilter a softwarové brány firewall implementované v kořenovém a hostovaném operačním systému uzlů vynucují omezení připojení a brání neoprávněnému provozu mezi virtuálními počítači.

Hypervisor, kořenový operační systém a virtuální počítače hosta

Hypervisor a kořenový operační systém spravují izolaci kořenového operačního systému od virtuálních počítačů hosta a virtuálních počítačů hosta od sebe navzájem.

Typy pravidel pro brány firewall

Pravidlo je definováno takto:

{Src IP adresa, port Src, cílová IP adresa, cílový port, cílový protokol, příchozí/výstupní, stavový/bezstavový, stavový časový limit toku}.

Synchronní nečinné pakety (SYN) jsou povoleny pouze v případě, že to povoluje některé z pravidel. V případě protokolu TCP Azure používá bezstavová pravidla, kde princip spočívá v tom, že povoluje pouze všechny pakety, které nejsou synem, do nebo z virtuálního počítače. Předpoklad zabezpečení spočívá v tom, že jakýkoli zásobník hostitele je odolný vůči ignorování jiného typu než SYN, pokud předtím neviděl paket SYN. Samotný protokol TCP je stavový a v kombinaci s bezstavovým pravidlem založeným na synu dosahuje celkového chování stavové implementace.

Pro protokol UDP (User Datagram Protocol) Azure používá stavové pravidlo. Pokaždé, když paket UDP odpovídá pravidlu, vytvoří se zpětný tok v opačném směru. Tento tok má integrovaný časový limit.

Zákazníci zodpovídají za nastavení vlastních bran firewall nad rámec toho, co poskytuje Azure. Zákazníci tady můžou definovat pravidla pro příchozí a odchozí provoz.

Správa produkční konfigurace

Standardní zabezpečené konfigurace spravují příslušné provozní týmy v Azure a SQL do Azure Database. Všechny změny konfigurace produkčních systémů jsou dokumentovány a sledovány prostřednictvím centrálního sledovacího systému. Změny softwaru a hardwaru se sledují prostřednictvím centrálního sledovacího systému. Změny sítí, které se týkají seznamu ACL, se sledují pomocí služby správy seznamu ACL.

Všechny změny konfigurace v Azure se vyvíjejí a testují v přípravném prostředí a následně se nasazují v produkčním prostředí. Sestavení softwaru se kontrolují v rámci testování. Kontroly zabezpečení a ochrany osobních údajů se kontrolují jako součást kritérií pro zadání kontrolního seznamu. Změny nasazuje v naplánovaných intervalech příslušný tým nasazení. Verze jsou před nasazením do produkčního prostředí zkontrolovány a podepsány příslušnými pracovníky týmu nasazení.

Změny se monitorují z důvodu úspěchu. V případě selhání se změna vrátí zpět do předchozího stavu nebo se nasadí oprava hotfix, která selhání vyřeší se schválením určených pracovníků. Source Depot, Git, TFS, Master Data Services (MDS), runners, monitorování zabezpečení Azure, FC a platforma WinFabric slouží k centrální správě, používání a ověřování nastavení konfigurace ve virtuálním prostředí Azure.

Podobně změny hardwaru a sítě zavedly ověřovací kroky k vyhodnocení jejich dodržování požadavků na sestavení. Verze jsou revidovány a autorizovány prostřednictvím koordinovaného poradního výboru pro změny (CAB) příslušných skupin v celé sadě.

Další kroky

Další informace o tom, co Microsoft dělá pro zabezpečení infrastruktury Azure, najdete tady:

- Zařízení, prostory a fyzické zabezpečení Azure

- Dostupnost infrastruktury Azure

- Komponenty a hranice informačního systému Azure

- Síťová architektura Azure

- Produkční síť Azure

- Produkční provoz a správa Azure

- Monitorování infrastruktury Azure

- Integrita infrastruktury Azure

- Ochrana zákaznických dat Azure