Příprava na útok ransomwaru

Přijetí rámce kybernetické bezpečnosti

Dobrým místem, kde začít, je přijmout srovnávací test zabezpečení cloudu Microsoftu (MCSB) pro zabezpečení prostředí Azure. Srovnávací test zabezpečení cloudu Microsoftu je architektura řízení zabezpečení Azure založená na oborových architekturách řízení zabezpečení, jako jsou NIST SP800-53, CIS Controls v7.1.

Srovnávací test zabezpečení cloudu Microsoftu poskytuje organizacím pokyny ke konfiguraci Azure a služeb Azure a implementaci kontrolních mechanismů zabezpečení. Organizace můžou pomocí Programu Microsoft Defender for Cloud monitorovat stav živého prostředí Azure se všemi ovládacími prvky MCSB.

V konečném důsledku je rámec zaměřen na snížení a lepší řízení rizik kybernetické bezpečnosti.

Stanovení priority zmírnění rizik

Na základě zkušeností s útoky ransomwaru jsme zjistili, že stanovení priorit by se mělo zaměřit na: 1) příprava, 2) limit, 3) prevence. Může to vypadat jako neintuitivní, protože většina lidí chce zabránit útoku a pokračovat. Bohužel musíme předpokládat porušení zabezpečení (hlavní nulová důvěra (Zero Trust) princip) a zaměřit se nejprve na spolehlivé zmírnění největšího poškození. Tato stanovení priorit je kritická kvůli vysoké pravděpodobnosti nejhoršího scénáře s ransomwarem. I když není příjemná pravda přijmout, čelíme kreativním a motivovaným lidským útočníkům, kteří jsou nechtěně najít způsob, jak ovládat složitá prostředí reálného světa, ve kterém pracujeme. Proti této realitě je důležité připravit se na nejhorší a vytvořit architektury, které budou obsahovat a bránit útočníkům v získání toho, co je po něm.

I když by se tyto priority měly řídit tím, co je potřeba udělat, doporučujeme organizacím, aby spouštěly co nejvíce kroků paralelně (včetně rychlého přetahování rychlých výher vpřed z kroku 1, kdykoli to jde).

Znesnadnit se

Znemožněte útočníkovi ransomwaru vstoupit do vašeho prostředí a rychle reagovat na incidenty a odebrat přístup útočníka, aby mohl ukrást a šifrovat data. To způsobí, že útočníci selžou dříve a častěji podkopávají zisk svých útoků. I když je prevence upřednostňovaným výsledkem, je to průběžná cesta a nemusí být možné dosáhnout 100% prevence a rychlé reakce v reálných organizacích (komplexní multiplatformní a multicloudová aktiva s distribuovanými odpovědnostmi IT).

Aby toho organizace dosáhly, měly by identifikovat a spouštět rychlé výhry, aby posílily bezpečnostní prvky, aby zabránily vstupu a rychlému zjišťování nebo vyřazení útočníků při implementaci udržitelného programu, který jim pomáhá zůstat zabezpečený. Microsoft doporučuje organizacím dodržovat zásady popsané v této strategii nulová důvěra (Zero Trust). Konkrétně by organizace měly upřednostnit ransomwaru:

- Zlepšení hygieny zabezpečení tím, že se zaměří na snížení počtu útoků a ohrožení a správa ohrožení zabezpečení prostředků ve svých aktivech.

- Implementace ovládacích prvků ochrany, detekce a odpovědí pro jejich digitální prostředky, které můžou chránit před komoditami a pokročilými hrozbami, poskytují viditelnost a upozorňování na aktivitu útočníka a reagují na aktivní hrozby.

Omezení rozsahu poškození

Ujistěte se, že máte silné kontroly (zabránit, rozpoznat, reagovat) pro privilegované účty, jako jsou IT Správa a další role s řízením důležitých obchodních systémů. Tím se útočníkům zpomalí nebo zablokuje získání kompletního přístupu k vašim prostředkům, aby je ukradli a zašifrovali. Když útočníkům vezmete možnost používat účty IT Správa jako zástupce prostředků, výrazně snížíte pravděpodobnost, že budou úspěšní při útoku na vás a náročné platby nebo zisky.

Organizace by měly mít zvýšené zabezpečení privilegovaných účtů (úzce chránit, pečlivě monitorovat a rychle reagovat na incidenty související s těmito rolemi). Podívejte se na plán rychlé modernizace zabezpečení od Microsoftu, který se zabývá:

- Koncové zabezpečení relace (včetně vícefaktorového ověřování (MFA) pro správce)

- Ochrana a monitorování systémů identit

- Zmírnění laterální procházení

- Rychlá reakce na hrozby

Příprava na nejhorší situaci

Naplánujte nejhorší scénář a počítejte s tím, že k němu dojde (na všech úrovních organizace). To pomůže vaší organizaci i ostatním uživatelům na světě, na které závisíte:

- Omezení poškození nejhoršího scénáře – Při obnovování všech systémů ze záloh je pro firmu vysoce rušivé, je to efektivnější a efektivnější než pokus o obnovení pomocí nástrojů pro dešifrování poskytnuté útočníkem (nízké kvality) po zaplacení klíče. Poznámka: Placení je nejistá cesta – nemáte žádnou formální nebo právní záruku, že klíč funguje na všech souborech, nástroje budou fungovat efektivně nebo že útočník (který může být amatérský affiliate pomocí profesionální sady nástrojů) bude fungovat v dobré víře.

- Omezte finanční návratnost pro útočníky – Pokud organizace může obnovit obchodní operace bez placení útočníků, útok skutečně selhal a způsobil nulovou návratnost investic (ROI) pro útočníky. Díky tomu bude méně pravděpodobné, že budou v budoucnu cílit na organizaci (a zbaví je dalšího financování útoku na ostatní).

Útočníci se mohou stále pokoušet vytáhnout organizaci prostřednictvím zpřístupnění dat nebo zneužít nebo zneužít odcizená data, ale to jim dává menší využití, než kdyby měli jedinou přístupovou cestu k vašim datům a systémům.

Aby si to organizace uvědomily, měli by zajistit, aby:

- Zaregistrovat riziko – Přidejte ransomwar k registraci rizik s vysokou pravděpodobností a scénářem s vysokým dopadem. Sledujte stav zmírnění rizik prostřednictvím cyklu posouzení ERM (Enterprise Risk Management).

- Definování a zálohování důležitých obchodních prostředků – Definujte systémy potřebné pro důležité obchodní operace a automaticky je zálohujte podle běžného plánu (včetně správného zálohování důležitých závislostí, jako je Active Directory) Ochrana záloh před úmyslným vymazáním a šifrováním pomocí offline úložiště, neměnného úložiště a/nebo kroků mimo pásmo (MFA nebo PIN) před úpravou nebo vymazáním online záloh.

- Test "Zotavení od nuly" – test, který zajistí, že provozní kontinuita / zotavení po havárii (BC/DR) dokáže rychle přenést důležité obchodní operace do online režimu z nulové funkčnosti (všechny systémy mimo provoz). Provádějte praktické cvičení a ověřte procesy napříč týmy a technické postupy, včetně mimosílových zaměstnanců a komunikace zákazníků (předpokládejme, že jsou všechny e-maily nebo chaty atd.).

Je důležité chránit (nebo tisknout) podpůrné dokumenty a systémy potřebné k obnovení, včetně dokumentů postupu obnovení, CMDB, síťových diagramů, instancí SolarWinds atd. Útočníci je pravidelně zničí. - Omezte místní expozici – přesunem dat do cloudových služeb s automatickým zálohováním a samoobslužným vrácením zpět.

Zvýšit povědomí a zajistit, aby nedošlo k žádné mezerě ve znalostech

Existuje řada aktivit, které je možné provést, aby se připravily na potenciální incidenty ransomwaru.

Informovat koncové uživatele o nebezpečí ransomwaru

Vzhledem k tomu, že většina variant ransomwaru spoléhá na koncové uživatele, aby nainstalovali ransomware nebo se připojili k ohroženým webům, měli by být všichni koncoví uživatelé poučeni o nebezpečích. To by obvykle bylo součástí ročního školení pro zvyšování povědomí o zabezpečení a také ad hoc školení dostupné prostřednictvím systémů pro správu učení společnosti. Školení pro zvyšování povědomí by se také mělo rozšířit na zákazníky společnosti prostřednictvím portálů společnosti nebo jiných vhodných kanálů.

Informujte analytiky soc (Security Operations Center) a další o tom, jak reagovat na incidenty ransomwaru.

Analytici SOC a další zapojení do incidentů ransomwaru by měli znát základy škodlivého softwaru a ransomwaru konkrétně. Měli by vědět o hlavních variantách/rodinách ransomwaru spolu s některými jejich typickými charakteristikami. Pracovníci zákaznického call centra by také měli vědět, jak zpracovávat zprávy o ransomwaru od koncových uživatelů a zákazníků společnosti.

Ujistěte se, že máte zavedeny vhodné technické kontroly.

Existuje široká škála technických kontrol, které by měly být zavedeny pro ochranu, detekci a reakci na incidenty ransomwaru se silným důrazem na prevenci. Minimálně by měli mít analytici SOC přístup k telemetrii vygenerovaným antimalwarovými systémy ve společnosti, pochopit, jaká preventivní opatření se používají, pochopit infrastrukturu cílenou ransomwarem a být schopní firemním týmům pomoct s prováděním vhodných akcí.

To by mělo zahrnovat některé nebo všechny následující základní nástroje:

Detektivové a preventivní nástroje

- Antimalwarové sady podnikových serverů (například Microsoft Defender for Cloud)

- Antimalwarová řešení sítě (například Antimalwarový software Azure)

- Platformy analýzy dat zabezpečení (například Azure Monitor, Sentinel)

- Systémy detekce a prevence neoprávněných vniknutí nové generace

- Brána firewall nové generace (NGFW)

Analýza malwaru a sady nástrojů pro odpovědi

- Automatizované systémy pro analýzu malwaru s podporou většiny hlavních operačních systémů koncových uživatelů a serverů v organizaci

- Nástroje pro analýzu statického a dynamického malwaru

- Digitální forenzní software a hardware

- Přístup k internetu mimo organizaci (například 4G dongle)

- Pro zajištění maximální účinnosti by analytici SOC měli mít rozsáhlý přístup k téměř všem antimalwarovým platformám prostřednictvím svých nativních rozhraní kromě sjednocené telemetrie v rámci platforem analýzy dat zabezpečení. Platforma pro nativní Antimalware Pro Azure Cloud Services a Virtual Machines poskytuje podrobné pokyny, jak toho dosáhnout.

- Rozšiřování a zdroje inteligentních funkcí

- Online a offline zdroje hrozeb a analýzy malwaru (například sentinel, Azure Network Watcher)

- Active Directory a další systémy ověřování (a související protokoly)

Interní databáze správy konfigurace (CMDB) obsahující informace o zařízení koncového bodu

Ochrana dat

- Implementujte ochranu dat, abyste zajistili rychlé a spolehlivé obnovení útoku ransomwaru a blokovali některé techniky.

- Určení chráněných složek – aby bylo pro neoprávněné aplikace obtížnější upravovat data v těchto složkách.

- Kontrola oprávnění – snížení rizika z širokého přístupu umožňujícího ransomwaru

- Objevte obecná oprávnění k zápisu a odstraňování sdílených složek, SharePointu a dalších řešeních.

- Omezení širokých oprávnění při splnění požadavků na obchodní spolupráci

- Audit a monitorování, aby se zajistilo, že se obecná oprávnění znovu nezobrazí

- Zabezpečené zálohy

- Ujistěte se, že jsou kritické systémy zálohované a zálohy jsou chráněné před úmyslným vymazáním a šifrováním útočníka.

- Automatické zálohování všech kritických systémů podle běžného plánu

- Zajištění rychlého obnovení obchodních operací pravidelným prováděním plánu provozní kontinuity / zotavení po havárii (BC/DR)

- Ochrana záloh před úmyslným vymazáním a šifrováním

- Silná ochrana – Před úpravou online záloh, jako je Azure Backup, vyžadovat vzdálené kroky (například MUA nebo MFA)

- Nejsilnější ochrana – Izolace záloh od online/produkčních úloh za účelem zvýšení ochrany zálohovaných dat

- Ochrana podpůrných dokumentů požadovaných pro obnovení, jako jsou dokumenty procedur obnovení, CMDB a síťové diagramy

Vytvoření procesu zpracování incidentů

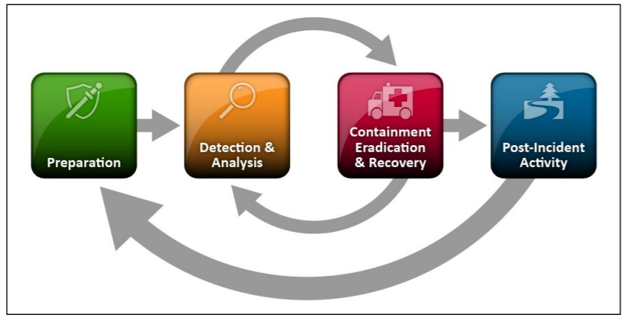

Zajistěte, aby vaše organizace prováděla řadu činností zhruba podle kroků reakce na incidenty a pokynů popsaných v průvodci zpracováním incidentů zabezpečení počítačů NIST (National Institute of Standards and Technology) v USA (Special Publication 800-61r2) a připravte se na potenciální incidenty ransomwaru. Mezi tyto kroky patří:

- Příprava: Tato fáze popisuje různá opatření, která by se měla zavést před incidentem. Může to zahrnovat jak technické přípravy (například provádění vhodných kontrolních mechanismů zabezpečení a dalších technologií), tak i netechnické přípravy (jako je příprava procesů a postupů).

- Triggery / detekce: Tato fáze popisuje, jak může být tento typ incidentu zjištěn a jaké triggery mohou být k dispozici k zahájení dalšího šetření nebo deklarace incidentu. Obvykle jsou rozdělené na triggery s vysokou spolehlivostí a nízkou spolehlivostí.

- Šetření / analýza: Tato fáze popisuje aktivity, které by se měly provést k prošetření a analýze dostupných dat, pokud není jasné, že došlo k incidentu, a to buď s cílem potvrdit, že by se incident měl deklarovat, nebo uzavřít, že k incidentu nedošlo.

- Deklarace incidentu: Tato fáze zahrnuje kroky, které je třeba provést k deklaraci incidentu, obvykle se zvýšením lístku v rámci systému správy podnikových incidentů (lístků) a nasměrováním lístku na příslušné pracovníky pro další vyhodnocení a akci.

- Omezení nebo zmírnění rizika: Tato fáze se zabývá kroky, které může provést služba Security Operations Center (SOC) nebo jinými uživateli, aby incident dál obsahoval nebo omezil (zastavil) tím, že incident přetrvává nebo omezuje účinek incidentu pomocí dostupných nástrojů, technik a postupů.

- Náprava / obnovení: Tato fáze se zabývá kroky, které je možné provést k nápravě nebo zotavení po škodě způsobené incidentem dříve, než byla obsažena a zmírněna.

- Aktivita po incidentu: Tato fáze zahrnuje aktivity, které by se měly provést po uzavření incidentu. To může zahrnovat zachycení konečného příběhu spojeného s incidentem a také identifikaci získaných poznatků.

Příprava na rychlé obnovení

Ujistěte se, že máte zavedené vhodné procesy a postupy. Téměř všechny incidenty ransomwaru vedou k nutnosti obnovit ohrožené systémy. Proto vhodné a otestované procesy a postupy zálohování a obnovení by měly být zavedeny pro většinu systémů. Měly by existovat také vhodné strategie uzavření s vhodnými postupy, které by zabránily šíření ransomwaru a zotavení po útocích ransomwaru.

Ujistěte se, že máte dobře zdokumentované postupy pro zapojení jakékoli podpory třetích stran, zejména podpory od poskytovatelů analýzy hrozeb, poskytovatelů antimalwarových řešení a od poskytovatele analýzy malwaru. Tyto kontakty můžou být užitečné, pokud varianta ransomwaru může mít k dispozici známé slabiny nebo nástroje pro dešifrování.

Platforma Azure poskytuje možnosti zálohování a obnovení prostřednictvím služby Azure Backup a také integrované v různých datových službách a úlohách.

Izolované zálohy se službou Azure Backup

- Virtuální počítače Azure

- Databáze ve virtuálních počítačích Azure: SQL, SAP HANA

- Azure Database for PostgreSQL

- Místní servery s Windows (zálohování do cloudu pomocí agenta MARS)

Místní (provozní) zálohy se službou Azure Backup

- Soubory Azure

- Objekty blob Azure

- Disky Azure

Integrované zálohy ze služeb Azure

- Datové služby, jako jsou Azure Databases (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB a ANF, nabízejí integrované možnosti zálohování.

Jak dál?

Podívejte se na dokument white paper: Azure Defenses for ransomware attack white paper.

Další články v této řadě: