Podporované triggery a akce v playbookech Microsoft Sentinelu

Tento článek popisuje triggery a akce podporované konektorem Služby Logic Apps pro Microsoft Sentinel. Pomocí uvedených triggerů a akcí v playboocích Microsoft Sentinelu můžete pracovat s daty Microsoft Sentinelu.

Důležité

Funkce, které jsme si poznamenali, jsou aktuálně ve verzi PREVIEW. Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Požadavky

Než začnete, ujistěte se, že máte následující oprávnění Azure požadovaná k používání komponent konektoru Microsoft Sentinel:

| Role | Použití triggerů | Získání dostupných akcí | Aktualizace incidentu přidání komentáře |

|---|---|---|---|

| Čtenář Microsoft Sentinelu | ✓ | ✓ | - |

| Přispěvatel respondéru/Microsoft Sentinelu | ✓ | ✓ | ✓ |

Další informace najdete v tématu Role a oprávnění v Microsoft Sentinelu a požadavky pro práci s playbooky Microsoft Sentinel.

Podporované triggery Microsoft Sentinelu

Konektor Microsoft Sentinelu, a proto playbooky Microsoft Sentinelu podporují následující triggery:

Incident Microsoft Sentinelu Doporučuje se pro většinu scénářů automatizace incidentů.

Playbook přijímá objekty incidentů, včetně entit i výstrah. Tento trigger umožňuje připojit playbook k pravidlu automatizace, které se dá aktivovat při každém vytvoření nebo aktualizaci incidentu v Microsoft Sentinelu a použití všech výhod pravidel automatizace pro incident.

Upozornění služby Microsoft Sentinel (Preview) Doporučuje se pro playbooky, které se musí spouštět ručně u výstrah nebo pro plánovaná analytická pravidla, která negenerují incidenty pro upozornění.

- Tento trigger se nedá použít k automatizaci odpovědí na výstrahy vygenerované pravidly analýzy zabezpečení Microsoftu.

- Playbooky používající tento trigger nelze volat pravidly automatizace.

Entita Microsoft Sentinelu Doporučuje se pro playbooky, které se musí spouštět ručně u konkrétních entit z kontextu prošetření nebo proaktivního vyhledávání hrozeb. Playbooky používající tento trigger nelze volat pravidly automatizace.

Schémata používaná těmito toky nejsou stejná. Pro většinu scénářů doporučujeme použít tok triggeru incidentu Služby Microsoft Sentinel.

Dynamická pole incidentu

Objekt incidentu přijatý z incidentu Microsoft Sentinelu obsahuje následující dynamická pole:

| Název pole | Popis |

|---|---|

| Vlastnosti incidentu | Zobrazeno jako incident: <název pole> |

| Výstrahy | Pole následujících vlastností výstrahy, které se zobrazí jako Výstraha: <název> pole. Vzhledem k tomu, že každý incident může obsahovat více výstrah, výběr vlastnosti výstrahy automaticky vygeneruje pro každou smyčku pro pokrytí všech výstrah v incidentu. |

| Entity | Pole všech entit výstrahy |

| Pole s informacemi o pracovním prostoru | Podrobnosti o pracovním prostoru Microsoft Sentinelu, ve kterém byl incident vytvořen, včetně následujících: – ID předplatného – Název pracovního prostoru – ID pracovního prostoru – Název skupiny prostředků |

Podporované akce Microsoft Sentinelu

Konektor Microsoft Sentinelu, a proto playbooky Microsoft Sentinelu podporují následující akce:

| Akce | Kdy ji použít |

|---|---|

| Upozornění – Získání incidentu | V playbookech, které začínají triggerem upozornění. Užitečné pro získání vlastností incidentu nebo načtení ID ARM incidentu pro použití s incidentem aktualizace nebo přidání komentáře k akcím incidentu. |

| Získání incidentu | Při aktivaci playbooku z externího zdroje nebo s triggerem, který není sentinelový. Identifikujte ID ARM incidentu. Načte vlastnosti a komentáře incidentu. |

| Aktualizace incidentu | Pokud chcete změnit stav incidentu (například při zavření incidentu), přiřaďte vlastníka, přidejte nebo odeberte značku nebo změňte její závažnost, název nebo popis. |

| Přidání komentářů k incidentu | Rozšíření incidentu informacemi shromážděnými z externích zdrojů; auditovat akce prováděné playbookem u subjektů; poskytování dalších informací cenných pro vyšetřování incidentů. |

| Entity – Získání <typu entity> | V playboocích, které pracují na určitém typu entity (IP, Účet, Hostitel, **adresa URL nebo FileHash), které jsou známé při vytváření playbooku, a musíte být schopni ho analyzovat a pracovat na jeho jedinečných polích. |

Tip

Akce aktualizují incident a přidají komentář k incidentu, které vyžadují ID ARM incidentu.

Pomocí výstrahy – získání akce incidentu předem získejte ID ARM incidentu.

Podporované typy entit

Dynamické pole Entity je pole objektů JSON, z nichž každá představuje entitu. Každý typ entity má vlastní schéma v závislosti na jeho jedinečných vlastnostech.

Akce Entity – Získání <typu> entity umožňuje:

- Vyfiltrujte pole entit podle požadovaného typu.

- Parsujte konkrétní pole tohoto typu, aby je bylo možné použít jako dynamická pole v dalších akcích.

Vstup je dynamické pole Entity .

Odpověď je pole entit, kde se analyzují speciální vlastnosti a lze je použít přímo v rámci každé smyčky.

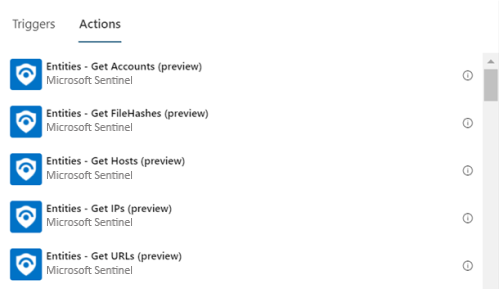

Mezi aktuálně podporované typy entit patří:

Následující obrázek ukazuje příklad dostupných akcí pro entity:

U jiných typů entit je možné podobné funkce dosáhnout pomocí předdefinovaných akcí Logic Apps:

Filtrujte pole entit podle požadovaného typu pomocí pole filtru.

Parsujte konkrétní pole tohoto typu, aby je bylo možné použít jako dynamická pole v dalších akcích pomocí parsování JSON.

Související obsah

Další informace naleznete v tématu: