Ingestování zpráv Syslogu a CEF do Služby Microsoft Sentinel pomocí agenta služby Azure Monitor

Tento článek popisuje, jak používat Syslog prostřednictvím AMA a common event Format (CEF) prostřednictvím konektorů AMA k rychlému filtrování a ingestování zpráv Syslog, včetně zpráv ve formátu CEF (Common Event Format), z počítačů s Linuxem a ze síťových a bezpečnostních zařízení a zařízení. Další informace o těchto datových konektorech najdete v tématu Syslog a Common Event Format (CEF) prostřednictvím konektorů AMA pro Microsoft Sentinel.

Požadavky

Než začnete, musíte mít nakonfigurované prostředky a příslušná oprávnění popsaná v této části.

Požadavky služby Microsoft Sentinel

Pro Microsoft Sentinel nainstalujte příslušné řešení a ujistěte se, že máte oprávnění k dokončení kroků v tomto článku.

Nainstalujte příslušné řešení – Syslog nebo Common Event Format z centra obsahu v Microsoft Sentinelu. Další informace najdete v tématu Zjišťování a správa obsahu od verze Microsoft Sentinelu.

Váš účet Azure musí mít následující role řízení přístupu na základě role v Azure (Azure RBAC):

Předdefinovaná role Obor Důvod - Přispěvatel virtuálních počítačů

- Počítač Azure Připojení

Resource Správa istrator- Virtuální počítače

- Virtual Machine Scale Sets

- Servery s podporou služby Azure Arc

Nasazení agenta Libovolná role, která zahrnuje akci

Microsoft.Resources/deployments/*- Předplatné

- Skupina prostředků

- Existující pravidlo shromažďování dat

Nasazení šablon Azure Resource Manageru Přispěvatel monitorování - Předplatné

- Skupina prostředků

- Existující pravidlo shromažďování dat

Vytvoření nebo úprava pravidel shromažďování dat

Požadavky pro předávání protokolů

Pokud shromažďujete zprávy z předávání protokolů, platí následující požadavky:

Abyste mohli shromažďovat protokoly, musíte mít určený virtuální počítač s Linuxem jako předávač protokolů.

Pokud váš nástroj pro předávání protokolů není virtuálním počítačem Azure, musí mít na něm nainstalovaný agent azure Arc Připojení ed Machine.

Virtuální počítač pro předávání protokolů s Linuxem musí mít nainstalovaný Python 2.7 nebo 3.

python --versionPomocí příkazu nebopython3 --versionpříkazu zkontrolujte. Pokud používáte Python 3, ujistěte se, že je nastavený jako výchozí příkaz na počítači, nebo spusťte skripty pomocí příkazu python3 místo pythonu.Služba předávání protokolů musí mít povolenou

syslog-ngfunkci démon neborsyslogdémon.Informace o požadavcích na místo pro váš nástroj pro předávání protokolů najdete na srovnávacím testu výkonu agenta služby Azure Monitor. Můžete si také projít tento blogový příspěvek, který obsahuje návrhy pro škálovatelný příjem dat.

Zdroje protokolů, zabezpečovací zařízení a zařízení musí být nakonfigurované tak, aby odesílaly zprávy protokolu do démona syslogu syslogu místo do místního démona Syslogu.

Požadavky na zabezpečení počítače

Nakonfigurujte zabezpečení počítače podle zásad zabezpečení vaší organizace. Nakonfigurujte například síť tak, aby odpovídala zásadám zabezpečení podnikové sítě, a změňte porty a protokoly v procesu démon tak, aby odpovídaly vašim požadavkům. Pokud chcete zlepšit konfiguraci zabezpečení počítače, zabezpečte virtuální počítač v Azure nebo si projděte tyto osvědčené postupy pro zabezpečení sítě.

Pokud vaše zařízení odesílají protokoly Syslog a CEF přes protokol TLS, protože například váš nástroj pro předávání protokolů je v cloudu, musíte nakonfigurovat démon syslogu (rsyslog nebo syslog-ng) pro komunikaci v protokolu TLS. Další informace naleznete v tématu:

- Šifrování provozu Syslog pomocí protokolu TLS – rsyslog

- Šifrování zpráv protokolu pomocí protokolu TLS – syslog-ng

Konfigurace datového konektoru

Proces nastavení pro Syslog prostřednictvím AMA nebo CEF (Common Event Format) prostřednictvím datových konektorů AMA zahrnuje následující kroky:

- Nainstalujte agenta Služby Azure Monitor a vytvořte pravidlo shromažďování dat (DCR) pomocí některé z následujících metod:

- Pokud shromažďujete protokoly z jiných počítačů pomocí nástroje pro předávání protokolů, spusťte v nástroji pro předávání protokolů skript "instalace", abyste nakonfigurovali démona Syslogu tak, aby naslouchal zprávám z jiných počítačů, a otevřete potřebné místní porty.

Vyberte příslušnou kartu pro pokyny.

Vytvoření pravidla shromažďování dat

Začněte tím, že otevřete datový konektor v Microsoft Sentinelu a vytvoříte pravidlo datového konektoru.

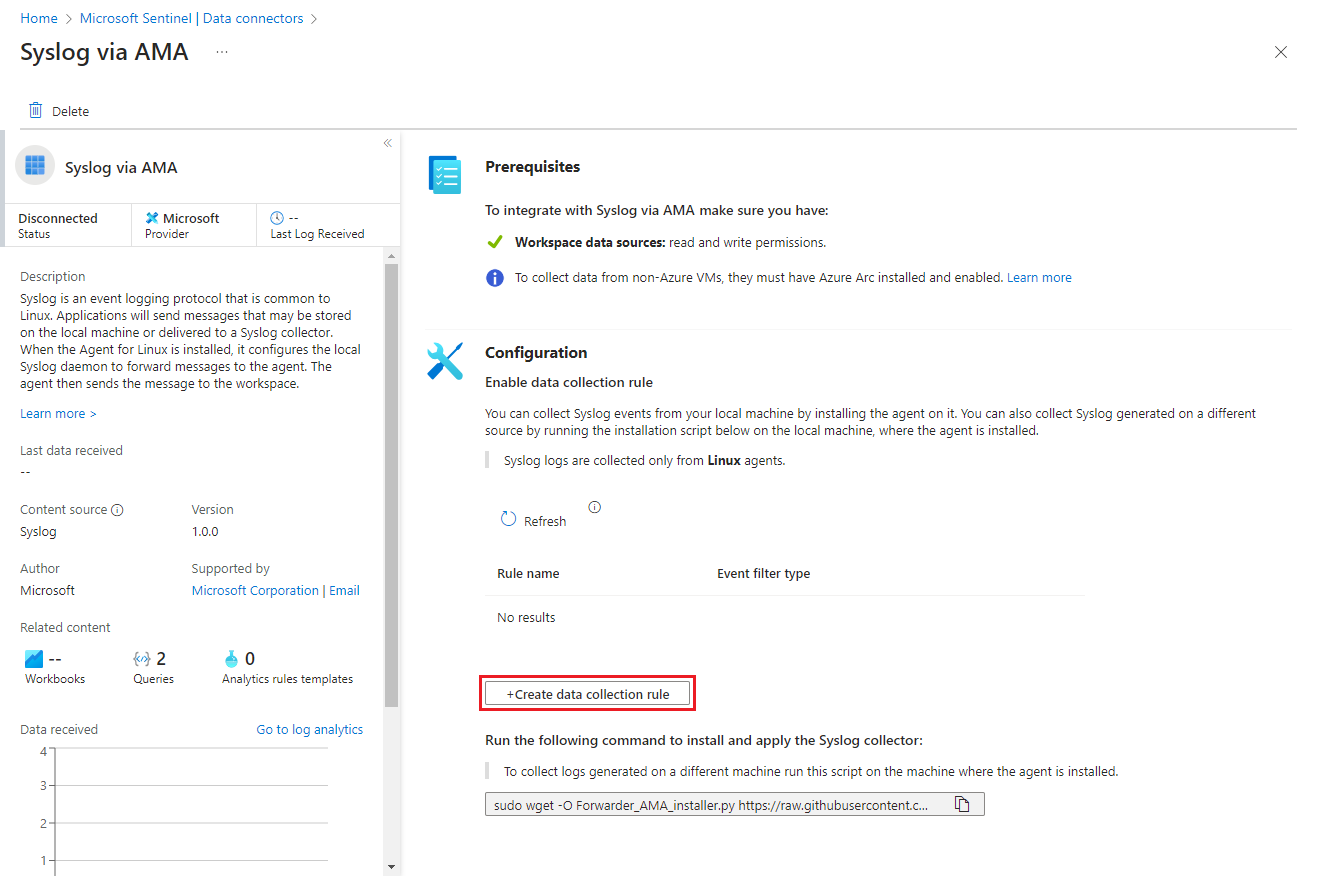

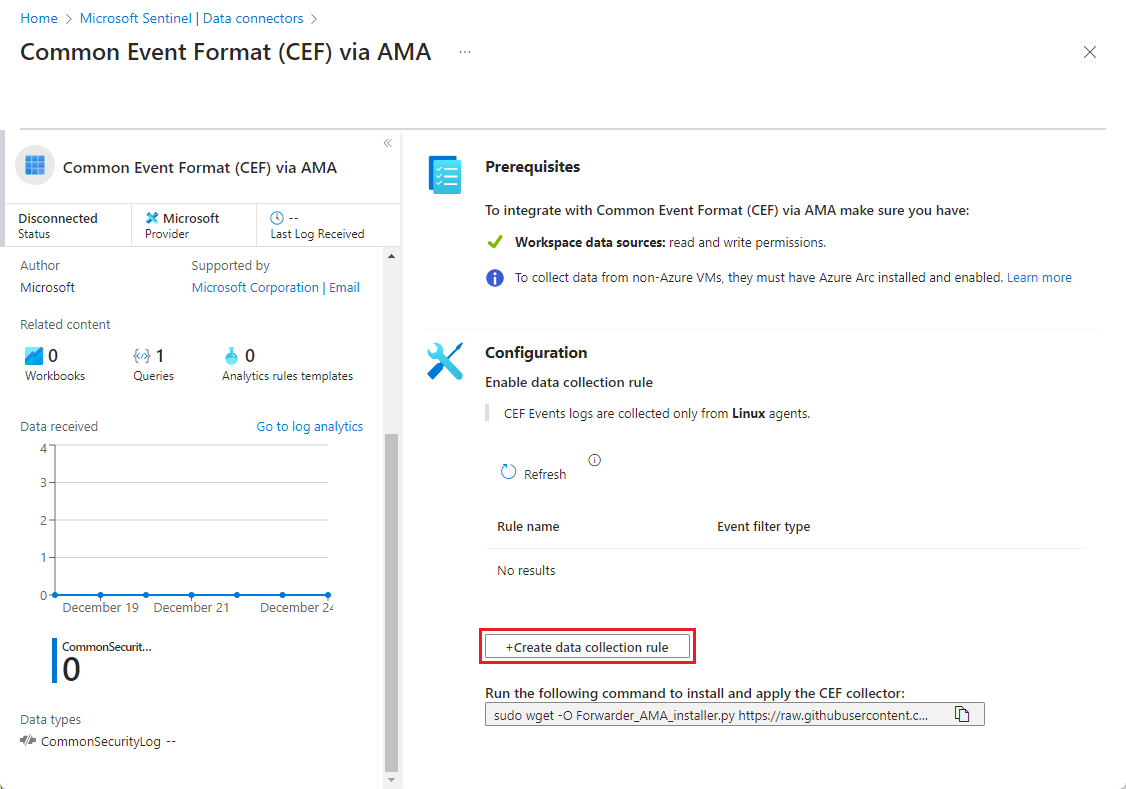

Pro Microsoft Sentinel na webu Azure Portal v části Konfigurace vyberte Datové konektory.

Pro Microsoft Sentinel na portálu Defender vyberte konektory konfiguračních dat Microsoft Sentinelu>>.Pro syslog zadejte Syslog do vyhledávacího pole. Ve výsledcích vyberte Syslog prostřednictvím konektoru AMA .

Do vyhledávacího pole zadejte CEF. Ve výsledcích vyberte formát CEF (Common Event Format) prostřednictvím konektoru AMA .V podokně podrobností vyberte Otevřít stránku konektoru.

V oblasti Konfigurace vyberte +Vytvořit pravidlo shromažďování dat.

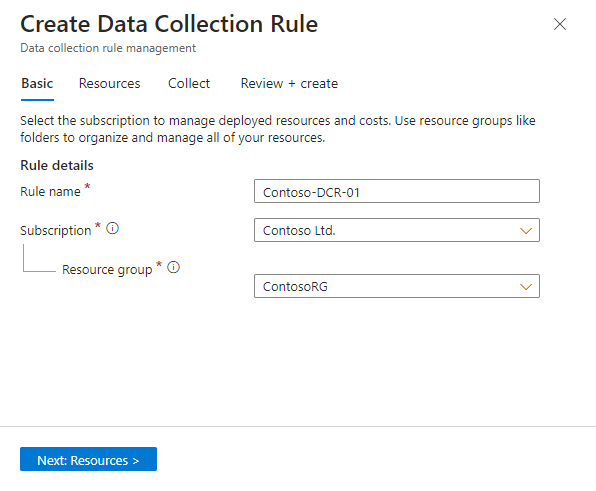

Na kartě Základní :

- Zadejte název DCR.

- Vyberte své předplatné.

- Vyberte skupinu prostředků, ve které chcete najít řadič domény.

Vyberte Další: Prostředky >.

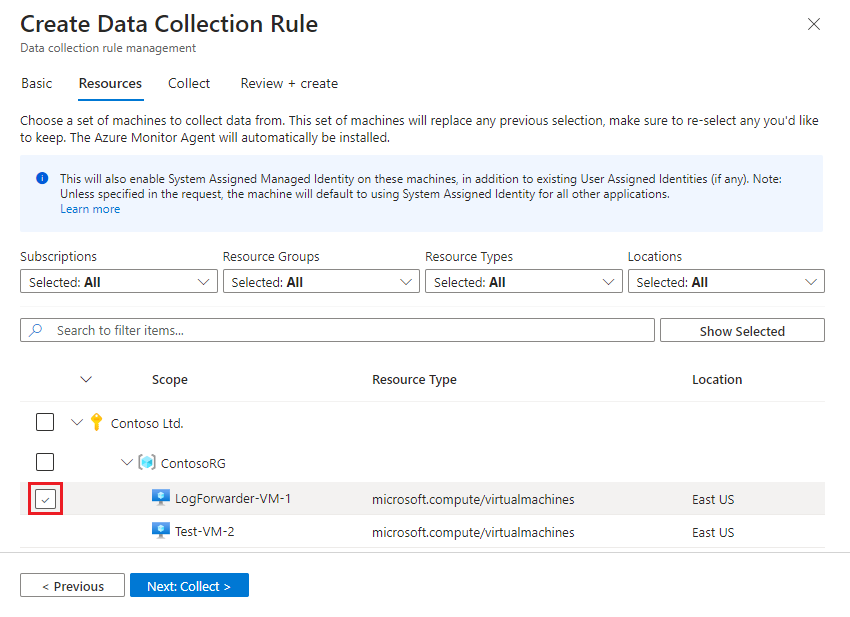

Definování prostředků virtuálního počítače

Na kartě Prostředky vyberte počítače, na kterých chcete nainstalovat AMA – v tomto případě počítač pro předávání protokolů. Pokud se váš nástroj pro předávání protokolů nezobrazí v seznamu, nemusí mít nainstalovaný agent azure Připojení ed Machine.

K vyhledání virtuálního počítače pro předávání protokolů použijte dostupné filtry nebo vyhledávací pole. Rozbalením předplatného v seznamu zobrazíte jeho skupiny prostředků a skupinu prostředků, aby se zobrazily její virtuální počítače.

Vyberte virtuální počítač pro předávání protokolů, na který chcete nainstalovat AMA. Zaškrtávací políčko se zobrazí vedle názvu virtuálního počítače, když na něj najedete myší.

Zkontrolujte změny a vyberte Další: Shromáždit >.

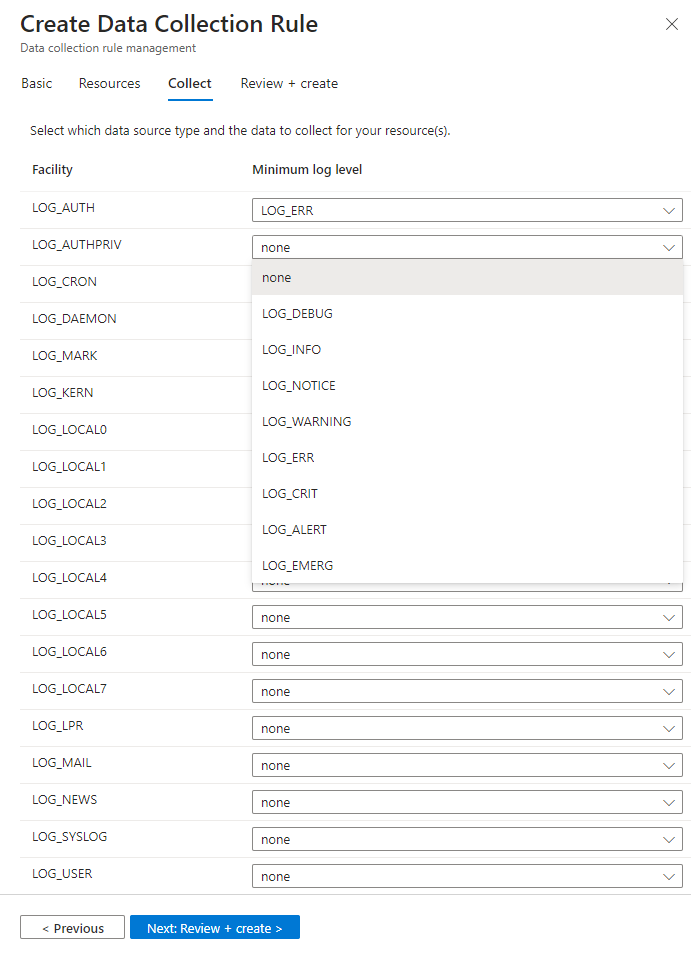

Výběr zařízení a závažností

Mějte na paměti, že použití stejného zařízení pro zprávy Syslog i CEF může vést k duplikaci příjmu dat. Další informace najdete v tématu Odstranění duplicit příjmu dat.

Na kartě Shromáždit vyberte minimální úroveň protokolu pro každé zařízení. Když vyberete úroveň protokolu, Microsoft Sentinel shromažďuje protokoly pro vybranou úroveň a další úrovně s vyšší závažností. Pokud například vyberete LOG_ERR, Microsoft Sentinel shromažďuje protokoly pro úrovně LOG_ERR, LOG_CRIT, LOG_ALERT a LOG_EMERG .

Zkontrolujte výběry a vyberte Další: Zkontrolovat a vytvořit.

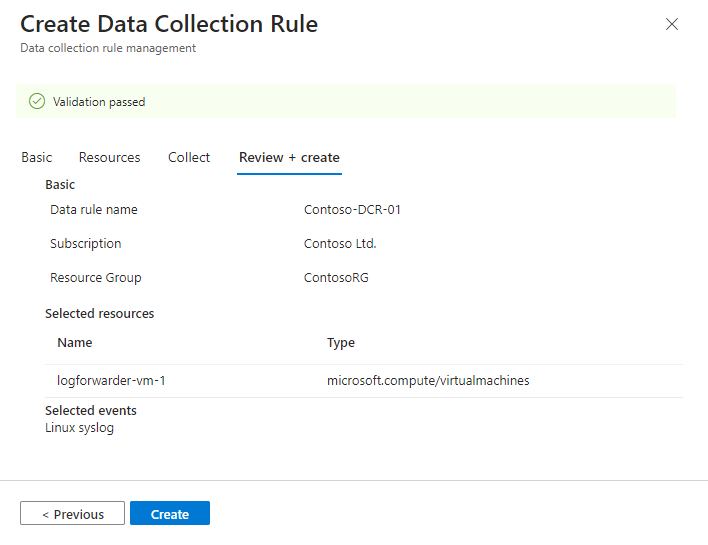

Kontrola a vytvoření pravidla

Po dokončení všech karet zkontrolujte, co jste zadali, a vytvořte pravidlo shromažďování dat.

Na kartě Revize a vytvoření vyberte Vytvořit.

Konektor nainstaluje agenta Azure Monitoru na počítače, které jste vybrali při vytváření DCR.

Zkontrolujte oznámení na webu Azure Portal nebo na portálu Microsoft Defender a podívejte se, kdy se řadič domény vytvoří a jestli je agent nainstalovaný.

Výběrem možnosti Aktualizovat na stránce konektoru zobrazíte řadič domény zobrazený v seznamu.

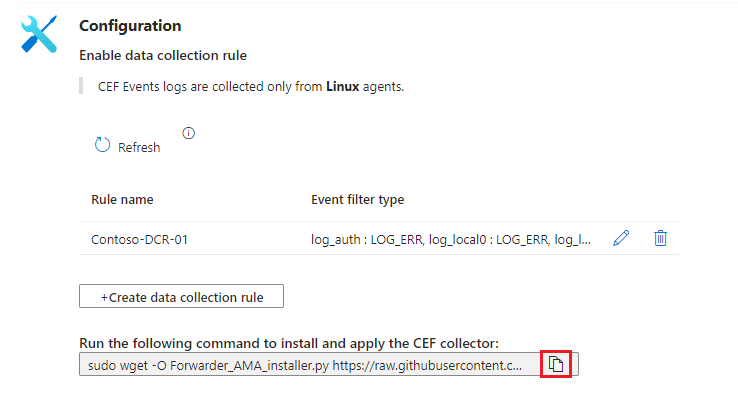

Spusťte skript instalace.

Pokud používáte nástroj pro předávání protokolů, nakonfigurujte démon Syslog tak, aby naslouchal zprávům z jiných počítačů, a otevřete potřebné místní porty.

Na stránce konektoru zkopírujte příkazový řádek, který se zobrazí v části Spuštění následujícího příkazu, abyste nainstalovali a použili kolektor CEF:

Nebo ho zkopírujte odsud:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyPřihlaste se k počítači pro předávání protokolů, na kterém jste právě nainstalovali AMA.

Vložte příkaz, který jste zkopírovali v posledním kroku, a spusťte instalační skript.

Skript nakonfiguruje proces démonsyslog-ngtakrsyslog, aby používal požadovaný protokol a restartoval proces démon. Skript otevře port 514 pro naslouchání příchozím zprávům v protokolech UDP i TCP. Pokud chcete toto nastavení změnit, projděte si konfigurační soubor démona Syslog podle typu démona spuštěného na počítači:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

- Rsyslog:

Zkouška konektoru

Ověřte, že se do Microsoft Sentinelu ingestují zprávy z linuxového počítače nebo ze zabezpečovacích zařízení a zařízení.

Pokud chcete ověřit, že proces démon syslogu běží na portu UDP a že AMA naslouchá, spusťte tento příkaz:

netstat -lnptvNa portu 514 by se měl zobrazit

rsyslogproces démon nebosyslog-ngnaslouchání.Pokud chcete zachytit zprávy odeslané z protokolovacího nástroje nebo připojeného zařízení, spusťte tento příkaz na pozadí:

tcpdump -i any port 514 -A -vv &Po dokončení ověření doporučujeme zastavit

tcpdump: Typfga pak vybrat Ctrl+C.Pokud chcete odesílat ukázkové zprávy, proveďte následující kroky:

Použijte nástroj netcat. V tomto příkladu nástroj čte data zasílaná příkazem

echos vypnutým přepínačem newline. Nástroj pak zapíše data na port514UDP na místním hostiteli bez časového limitu. Pokud chcete spustit nástroj netcat, možná budete muset nainstalovat jiný balíček.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Použijte protokolovací nástroj. Tento příklad zapíše zprávu do

local 4zařízení na úrovniWarningzávažnosti na port514na místním hostiteli ve formátu CEF RFC. Příznaky-ta--rfc3164příznaky se používají k dosažení souladu s očekávaným formátem RFC.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Pokud chcete ověřit, že je konektor správně nainstalovaný, spusťte skript pro řešení potíží pomocí jednoho z těchto příkazů:

V případě protokolů CEF spusťte:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefPro protokoly zařízení Cisco Adaptive Security Appliance (ASA) spusťte:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaPro protokoly Cisco Firepower Threat Defense (FTD) spusťte:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd