Zpracování falešně pozitivních výsledků ve službě Microsoft Sentinel

Analytická pravidla Microsoft Sentinelu vás upozorní, když ve vaší síti dojde k něčemu podezřelému. Žádné analytické pravidlo není dokonalé a jste vázáni na získání falešně pozitivních výsledků, které potřebují zpracovat. Tento článek popisuje, jak zpracovávat falešně pozitivní výsledky, a to buď pomocí automatizace, nebo úpravou pravidel plánované analýzy.

Falešně pozitivní příčiny a prevence

I v správně vytvořeném analytickém pravidle často falešně pozitivní výsledky vycházejí z konkrétních entit, jako jsou uživatelé nebo IP adresy, které by se z pravidla měly vyloučit.

Mezi běžné scénáře patří:

- Normální aktivity určitých uživatelů, obvykle instančních objektů, ukazují vzor, který vypadá podezřele.

- Úmyslná aktivita kontroly zabezpečení pocházející ze známých IP adres se detekuje jako škodlivá.

- Pravidlo, které vylučuje privátní IP adresy, by také mělo vyloučit některé interní IP adresy, které nejsou soukromé.

Tento článek popisuje dvě metody, jak se vyhnout falešně pozitivním výsledkům:

- Pravidla automatizace vytvářejí výjimky bez úprav analytických pravidel.

- Plánované úpravy analytických pravidel umožňují podrobnější a trvalé výjimky.

Následující tabulka popisuje charakteristiky jednotlivých metod:

| metoda | Charakteristika |

|---|---|

| Pravidla automatizace |

|

| Úpravy analytických pravidel |

|

Přidání výjimek pomocí pravidel automatizace

Nejjednodušší způsob, jak přidat výjimku, je přidat pravidlo automatizace, když se zobrazí falešně pozitivní incident.

Přidání pravidla automatizace pro zpracování falešně pozitivních výsledků:

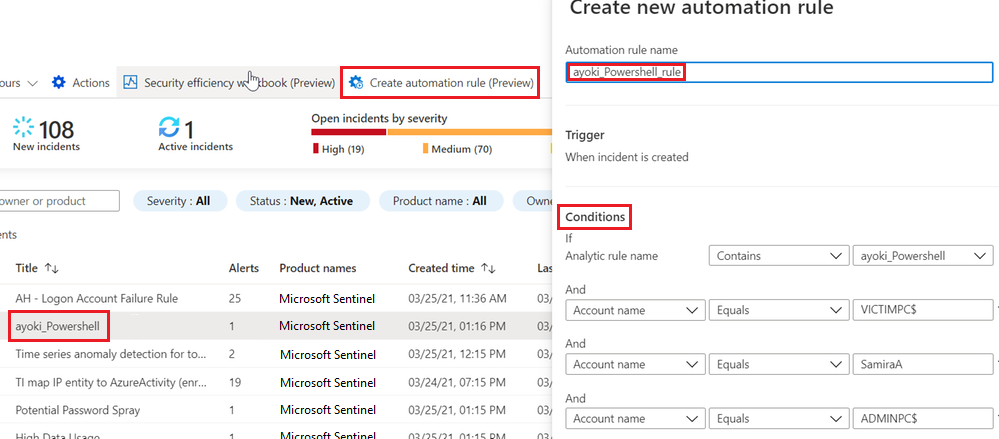

V Microsoft Sentinelu v části Incidenty vyberte incident, pro který chcete vytvořit výjimku.

Vyberte Vytvořit pravidlo automatizace.

Na bočním panelu Vytvořit nové pravidlo automatizace volitelně upravte název nového pravidla tak, aby identifikoval výjimku, a ne jenom název pravidla upozornění.

Za podmínek můžete volitelně přidat další názvypravidel Analýzy, na které se má výjimka použít. Vyberte rozevírací seznam obsahující název analytického pravidla a ze seznamu vyberte další analytická pravidla.

Boční panel představuje konkrétní entity v aktuálním incidentu, které mohly způsobit falešně pozitivní výsledek. Nechte automatické návrhy nebo je upravte, aby se výjimka vylaďovala. Můžete například změnit podmínku na IP adrese tak, aby platila pro celou podsíť.

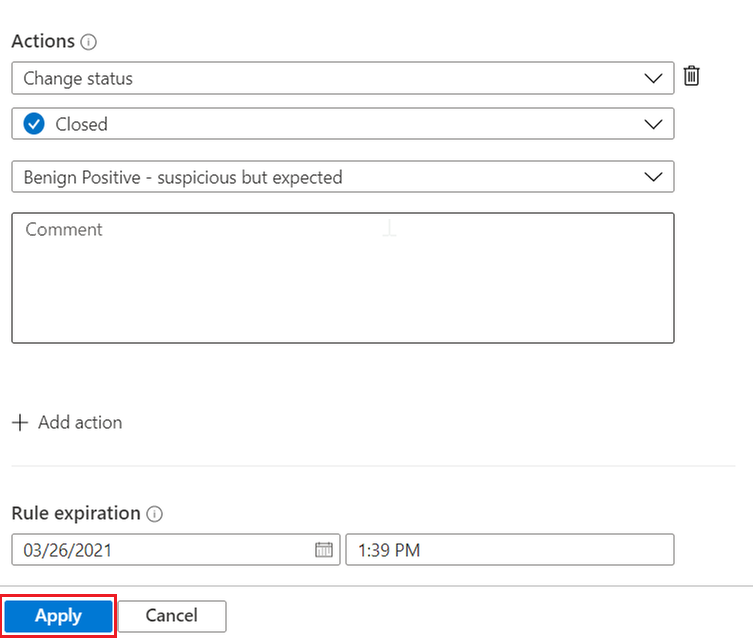

Jakmile budete s podmínkami spokojeni, můžete pokračovat v definování toho, co pravidlo dělá:

- Pravidlo je už nakonfigurované tak, aby zavřel incident, který splňuje kritéria výjimky.

- Zadaný závěr můžete zachovat tak, jak je, nebo ho můžete změnit, pokud je vhodnější jiný důvod.

- Do automaticky uzavřeného incidentu můžete přidat komentář, který vysvětluje výjimku. Můžete například určit, že incident pochází ze známé aktivity správy.

- Ve výchozím nastavení je pravidlo nastavené na automatické vypršení platnosti po 24 hodinách. Toto vypršení platnosti může být to, co chcete, a snižuje riziko falešně negativních chyb. Pokud chcete delší výjimku, nastavte vypršení platnosti pravidla na později.

Pokud chcete, můžete přidat další akce. Můžete například přidat značku k incidentu nebo spustit playbook pro odeslání e-mailu nebo oznámení nebo synchronizaci s externím systémem.

Výběrem možnosti Použít aktivujte výjimku.

Tip

Můžete také vytvořit zcela nové pravidlo automatizace, aniž byste museli začínat incidentem. V levé navigační nabídce Microsoft Sentinelu vyberte Automation a pak vyberte Vytvořit>nové pravidlo. Přečtěte si další informace o pravidlech automatizace.

Přidání výjimek úpravou analytických pravidel

Další možností implementace výjimek je úprava dotazu analytického pravidla. Výjimky můžete zahrnout přímo do pravidla nebo pokud možno použít odkaz na seznam ke zhlédnutí. Seznam výjimek pak můžete spravovat v seznamu ke zhlédnutí.

Úprava dotazu

Pokud chcete upravit existující analytická pravidla, vyberte Automation z levé navigační nabídky Microsoft Sentinelu. Vyberte pravidlo, které chcete upravit, a pak vyberte Upravit v pravém dolním rohu a otevřete Průvodce analytickými pravidly.

Podrobné pokyny k vytvoření a úpravě analytických pravidel pomocí Průvodce analytickými pravidly najdete v tématu Vytvoření vlastních analytických pravidel pro detekci hrozeb.

Pokud chcete implementovat výjimku v typickém preambuli pravidla, můžete přidat podmínku, jako je where IPAddress !in ('<ip addresses>') začátek dotazu pravidla. Tento řádek vyloučí z pravidla konkrétní IP adresy.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Tento typ výjimky není omezen na IP adresy. Konkrétní uživatele můžete vyloučit pomocí UserPrincipalName pole nebo vyloučit konkrétní aplikace pomocí AppDisplayName.

Můžete také vyloučit více atributů. Pokud chcete například vyloučit výstrahy z IP adresy 10.0.0.8 nebo uživatele user@microsoft.com, použijte:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Pokud chcete implementovat jemněji odstupňovanou výjimku, pokud je to možné, a snížit pravděpodobnost falešně negativních výsledků, můžete kombinovat atributy. Následující výjimka platí pouze v případě, že se obě hodnoty zobrazí ve stejné výstraze:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Vyloučení podsítí

Vyloučení rozsahů IP adres používaných organizací vyžaduje vyloučení podsítě. Následující příklad ukazuje, jak vyloučit podsítě.

Operátor ipv4_lookup je operátor rozšiřování, nikoli operátor filtrování. Řádek where isempty(network) ve skutečnosti provádí filtrování tím, že zkontroluje události, které nezobrazují shodu.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Správa výjimek pomocí seznamů ke zhlédnutí

Seznam ke zhlédnutí můžete použít ke správě seznamu výjimek mimo samotné pravidlo. Pokud je to možné, má toto řešení následující výhody:

- Analytik může přidat výjimky bez úprav pravidla, což lépe dodržuje osvědčené postupy SOC.

- Stejný seznam ke zhlédnutí se může vztahovat na několik pravidel, což umožňuje správu centrálních výjimek.

Použití seznamu ke zhlédnutí se podobá použití přímé výjimky. Slouží _GetWatchlist('<watchlist name>') k volání seznamu ke zhlédnutí:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

Filtrování podsítí můžete provést také pomocí seznamu ke zhlédnutí. Například v předchozím kódu vyloučení podsítí můžete definici podsítí datatable nahradit seznamem ke zhlédnutí:

let subnets = _GetWatchlist('subnetallowlist');

Další informace o následujících položkách použitých v předchozích příkladech najdete v dokumentaci Kusto:

- let – příkaz

- where – operátor

- operátor projektu

- operátor datatable

- vyhodnocení operátoru modulu plug-in

- ago()

- isempty()

- modul plug-in ipv4_lookup

Další informace o KQL najdete v přehledu dotazovací jazyk Kusto (KQL).

Další zdroje informací:

Příklad: Správa výjimek pro řešení Microsoft Sentinel pro aplikace SAP®

Řešení Microsoft Sentinel pro aplikace SAP® poskytuje funkce, které můžete použít k vyloučení uživatelů nebo systémů z aktivace výstrah.

Vyloučit uživatele. Pomocí funkce SAPUsersGetVIP můžete:

- Volejte značky pro uživatele, které chcete vyloučit z aktivace upozornění. Označte uživatele v seznamu ke zhlédnutí SAP_User_Config pomocí hvězdičky (*) jako zástupných znaků a označte všechny uživatele zadanou syntaxí pojmenování.

- Uveďte konkrétní role SAP nebo profily, které chcete vyloučit z aktivace výstrah.

Vylučte systémy. Pomocí funkcí, které podporují parametr SelectedSystemRoles, určete, že pouze konkrétní typy systémů aktivují výstrahy, včetně pouze produkčních systémů, pouze systémů UAT nebo obojího.

Další informace najdete v tématu Řešení Microsoft Sentinel pro referenční informace k datům aplikací SAP®.

Související obsah

Další informace naleznete v tématu: