Vizualizace shromážděných dat na stránce Přehled

Po připojení zdrojů dat ke službě Microsoft Sentinel použijte stránku Přehled k zobrazení, monitorování a analýze aktivit v celém prostředí. Tento článek popisuje widgety a grafy dostupné na řídicím panelu Přehled služby Microsoft Sentinel.

Důležité

Microsoft Sentinel je teď obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

- Ujistěte se, že máte přístup čtenáře k prostředkům Microsoft Sentinelu. Další informace najdete v tématu Role a oprávnění v Microsoft Sentinelu.

Přístup na stránku Přehled

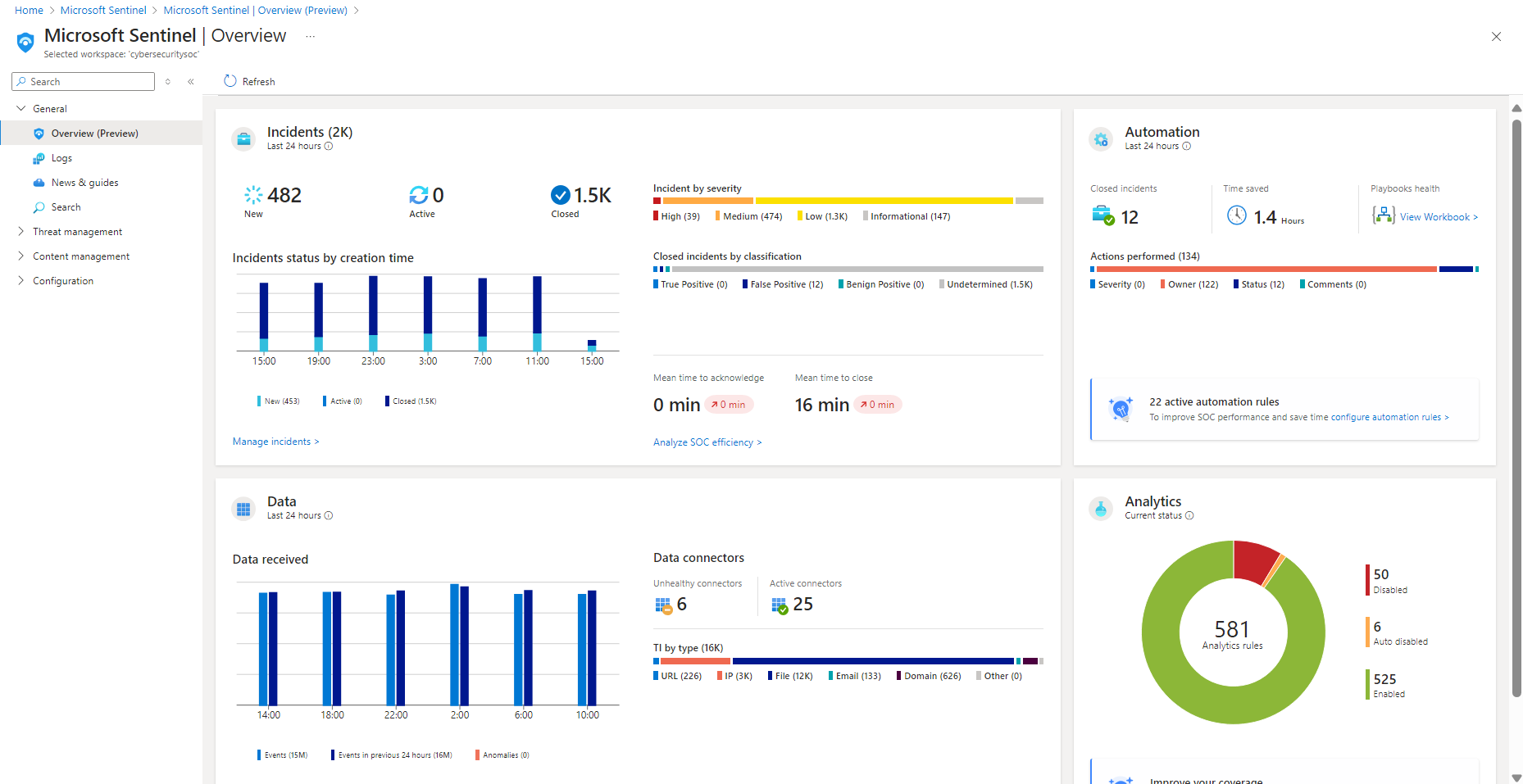

Pokud je váš pracovní prostor onboardovaný na sjednocenou platformu operací zabezpečení, vyberte Obecný > přehled. V opačném případě vyberte přímo Přehled . Příklad:

Data pro každou část řídicího panelu se předem přepočítávají a čas poslední aktualizace se zobrazí v horní části každého oddílu. Výběrem možnosti Aktualizovat v horní části stránky aktualizujte celou stránku.

Zobrazení dat incidentů

Aby služba Microsoft Sentinel pomohla snížit šum a minimalizovat počet výstrah, které potřebujete zkontrolovat a prošetřit, používá k korelaci výstrah s incidenty fúzní techniku. Incidenty jsou skupiny souvisejících výstrah, které můžete prozkoumat a vyřešit.

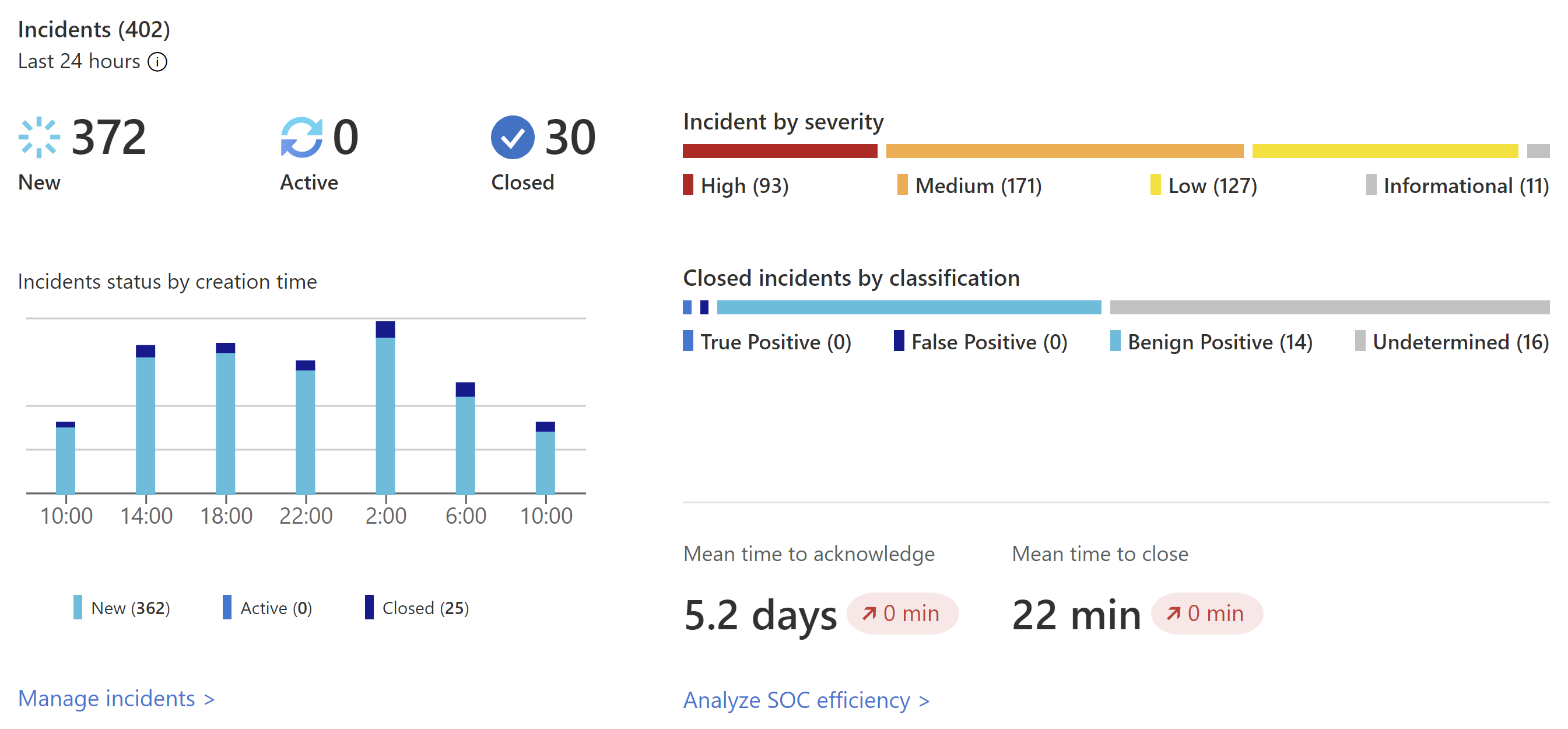

Následující obrázek ukazuje příklad části Incidenty na řídicím panelu Přehled :

V části Incidenty jsou uvedena následující data:

- Počet nových, aktivních a uzavřených incidentů za posledních 24 hodin.

- Celkový počet incidentů každé závažnosti.

- Počet uzavřených incidentů každého typu závěrečné klasifikace.

- Stavy incidentů podle času vytvoření ve čtyřech hodinových intervalech

- Střední doba k potvrzení incidentu a střední doba uzavření incidentu s odkazem na sešit efektivity SOC.

Výběrem možnosti Spravovat incidenty přejděte na stránku Incidenty služby Microsoft Sentinel, kde najdete další podrobnosti.

Zobrazení dat automatizace

Po nasazení automatizace pomocí Služby Microsoft Sentinel monitorujte automatizaci pracovního prostoru v části Automatizace na řídicím panelu Přehled .

Začněte shrnutím aktivity pravidel automatizace: Incidenty uzavřené automatizací, čas uložení automatizace a související stav playbooků.

Microsoft Sentinel vypočítá dobu uloženou automatizací vyhledáním průměrné doby, kterou jedna automatizace uložila, a vynásobí se počtem incidentů vyřešených automatizací. Vzorec vypadá takto:

(avgWithout - avgWith) * resolvedByAutomationKde:

- avgWithout je průměrný čas potřebný k vyřešení incidentu bez automatizace.

- avgWith je průměrná doba, kterou trvá, než se incident vyřeší automatizací.

- resolvedByAutomation je počet incidentů, které jsou vyřešeny automatizací.

Pod souhrnem graf shrnuje počet akcí provedených automatizací podle typu akce.

V dolní části oddílu najděte počet aktivních pravidel automatizace s odkazem na stránku Automation .

Vyberte odkaz konfigurovat pravidla automatizace na stránku Služby Automation, kde můžete nakonfigurovat další automatizaci.

Zobrazení stavu datových záznamů, kolekcí dat a analýzy hrozeb

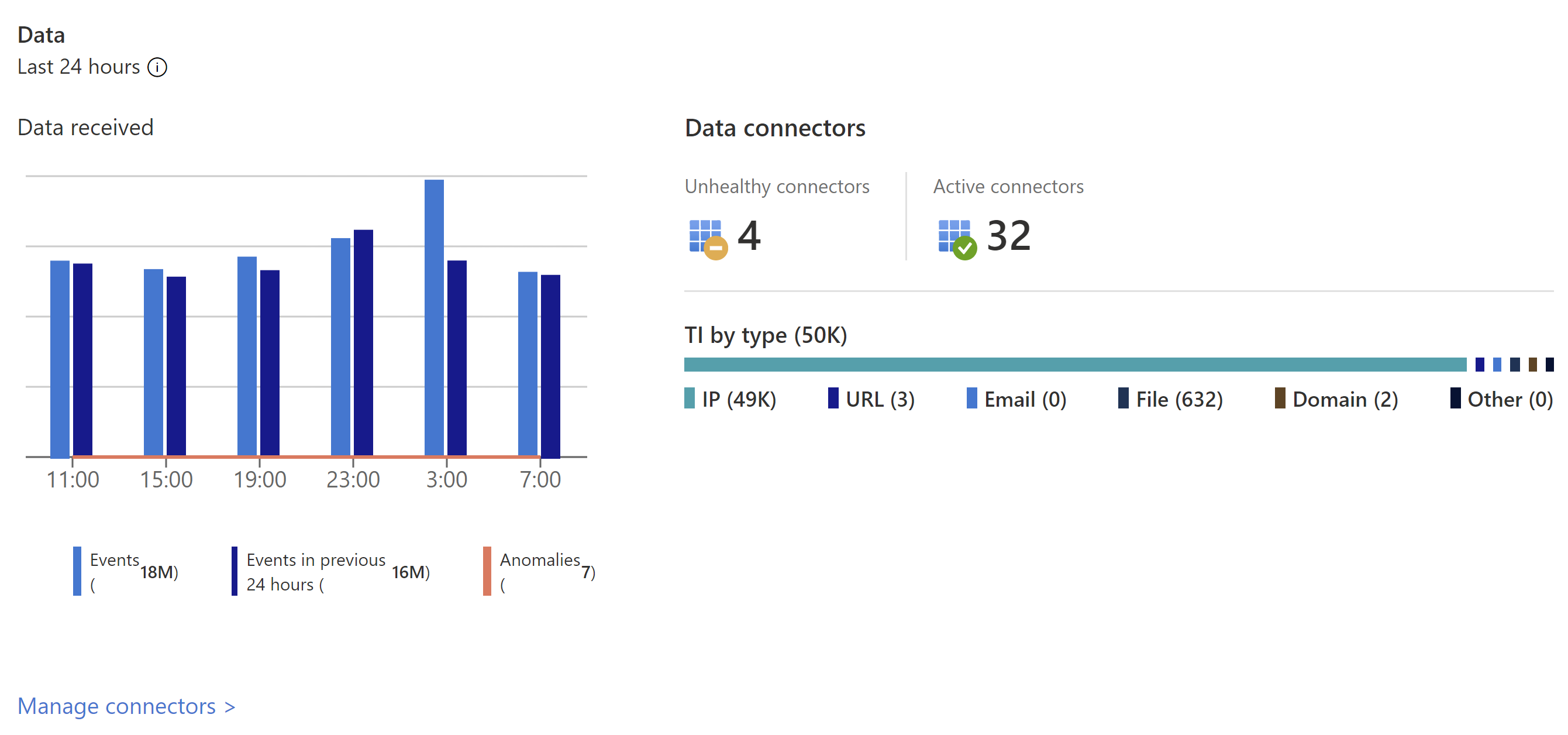

V části Data na řídicím panelu Přehled sledujte informace o záznamech dat, kolekcích dat a analýze hrozeb.

Prohlédněte si následující podrobnosti:

Počet záznamů, které Microsoft Sentinel shromáždil za posledních 24 hodin, ve srovnání s předchozími 24 hodinami a anomáliemi zjištěnými v daném časovém období

Souhrn stavu datového konektoru rozděleného podle špatného stavu a aktivních konektorů Konektory , které nejsou v pořádku, označují, kolik konektorů obsahuje chyby. Aktivní konektory jsou konektory se streamováním dat do Microsoft Sentinelu měřeným dotazem, který je součástí konektoru.

Záznamy analýzy hrozeb v Microsoft Sentinelu podle indikátoru ohrožení

Výběrem možnosti Spravovat konektory přejděte na stránku Datové konektory , kde můžete zobrazit a spravovat datové konektory.

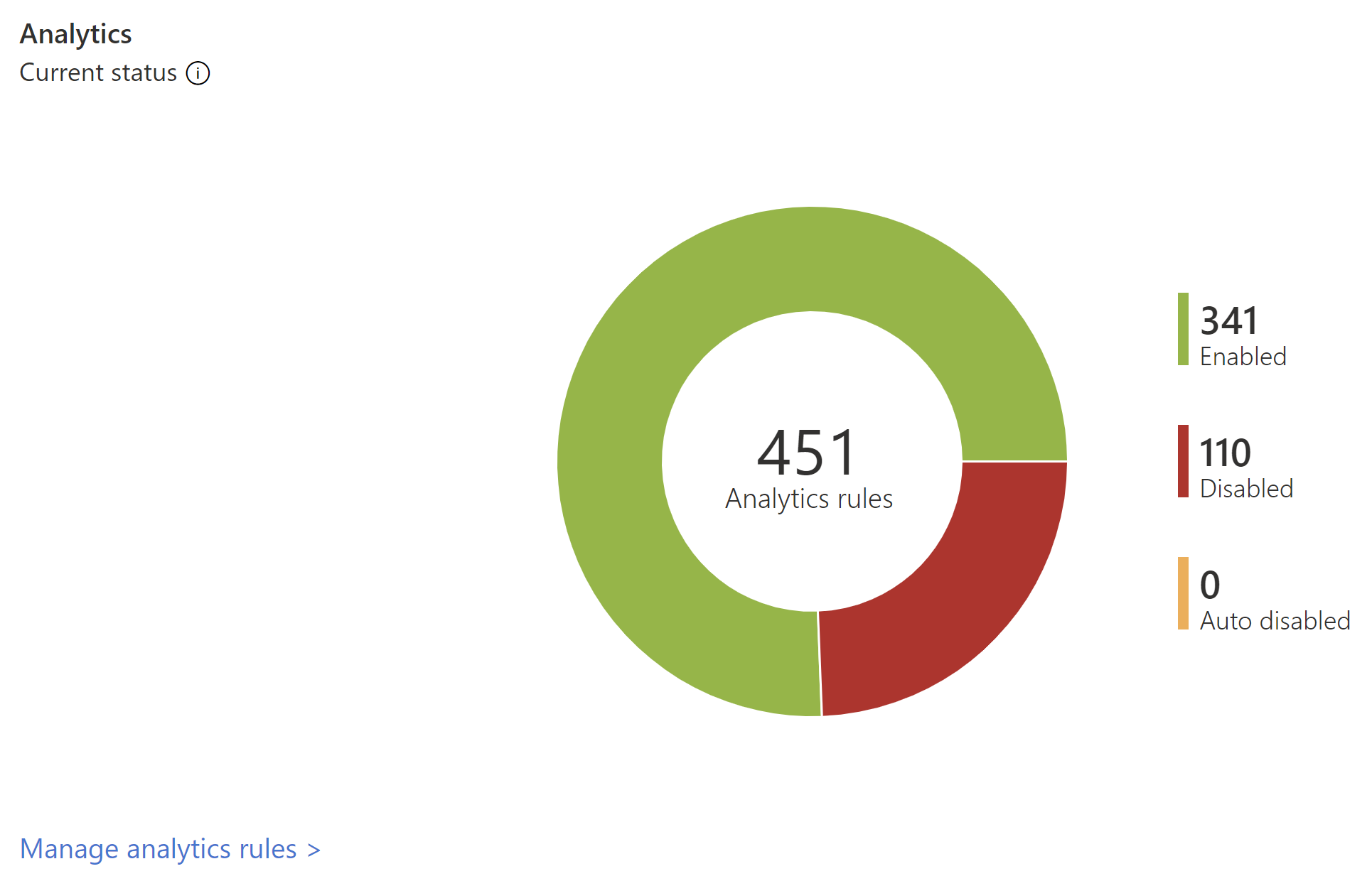

Zobrazení dat analýzy

Sledujte data pro analytická pravidla v části Analýza na řídicím panelu Přehled .

Početanalytických

Výběrem odkazu na zobrazení MITRE přejděte na MITRE ATT&CK, kde můžete zobrazit, jak je vaše prostředí chráněné proti taktikám a technikám MITRE ATT&CK. Výběrem odkazu spravovat analytická pravidla přejděte na stránku Analýza, kde můžete zobrazit a spravovat pravidla, která konfigurují způsob aktivace upozornění.

Další kroky

Pomocí šablon sešitů se můžete hlouběji ponořit do událostí generovaných v celém prostředí. Další informace najdete v tématu Vizualizace a monitorování dat pomocí sešitů v Microsoft Sentinelu.

Zapněte protokoly dotazů Log Analytics, abyste mohli všechny dotazy spouštět z vašeho pracovního prostoru. Další informace najdete v tématu Audit dotazů a aktivit služby Microsoft Sentinel.

Seznamte se s dotazy použitými za widgety řídicího panelu Přehled . Další informace najdete v podrobném přehledu nového řídicího panelu Microsoft Sentinelu.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro