Migrace do Microsoft Sentinelu pomocí prostředí migrace SIEM

Migrujte SIEM do Microsoft Sentinelu pro všechny případy použití monitorování zabezpečení. Automatizovaná pomoc z prostředí migrace SIEM zjednodušuje migraci.

V současné době jsou součástí prostředí migrace SIEM tyto funkce:

Splunk

- Prostředí se zaměřuje na migraci monitorování zabezpečení Splunk do Služby Microsoft Sentinel a namapování pravidel analýzy OOTB (out-of-the-box), kdykoli je to možné.

- Prostředí podporuje migraci detekcí Splunku do analytických pravidel Microsoft Sentinelu, včetně mapování zdrojů dat Splunk a vyhledávání.

Požadavky

Ze zdrojového SIEM potřebujete následující:

Splunk

- Prostředí migrace je kompatibilní s edicemi Splunk Enterprise i Splunk Cloud.

- K exportu všech výstrah Splunku se vyžaduje role správce Splunk. Další informace najdete v tématu Přístup uživatele na základě role Splunk.

- Exportujte historická data ze splunku do relevantních tabulek v pracovním prostoru služby Log Analytics. Další informace najdete v tématu Export historických dat ze splunku.

V cíli potřebujete následující: Microsoft Sentinel:

Prostředí migrace SIEM nasazuje analytická pravidla. Tato funkce vyžaduje roli Přispěvatel Microsoft Sentinelu. Další informace najdete v tématu Oprávnění v Microsoft Sentinelu.

Ingestování dat zabezpečení dříve používaných ve vašem zdroji SIEM do Microsoft Sentinelu Před překladem a povolením analytického pravidla musí zdroj dat pravidla existovat v pracovním prostoru služby Log Analytics. Nainstalujte a povolte předem integrované datové konektory (OOTB) v centru obsahu tak, aby odpovídaly stavu monitorování zabezpečení ze zdrojového systému SIEM. Pokud žádný datový konektor neexistuje, vytvořte vlastní kanál příjmu dat.

Další informace najdete v následujících článcích:

Vytvořte z vyhledávání Splunk kontrolní seznamy Microsoft Sentinelu, aby se použitá pole mapovala pro přeložená analytická pravidla.

Pravidla detekce překladu splunku

Jádrem pravidel detekce Splunk je SPL (Search Processing Language). Prostředí pro migraci SIEM systematicky překládá SPL na dotazovací jazyk Kusto (KQL) pro každé pravidlo Splunk. Pečlivě zkontrolujte překlady a proveďte úpravy, abyste měli jistotu, že migrovaná pravidla fungují podle očekávání v pracovním prostoru Microsoft Sentinelu. Další informace o konceptech důležitých při překladu pravidel detekce najdete v tématu migrace pravidel detekce Splunk.

Aktuální možnosti:

- Namapovat detekce Splunku na analytická pravidla Microsoft Sentinelu OOTB

- Umožňuje přeložit jednoduché dotazy s jedním zdrojem dat.

- Automatické překlady SPL na KQL pro mapování uvedená v článku Splunk na Kusto tahák.

- Mapování schématu (Preview) vytváří logické propojení pro přeložená pravidla mapováním zdrojů dat Splunk na tabulky Microsoft Sentinelu a vyhledávání Splunk na seznamy ke zhlédnutí.

- Přeložená kontrola dotazů poskytuje zpětnou vazbu k chybám s možností úprav, která šetří čas v procesu překladu pravidel detekce.

- Stav překladu označující, jak je zcela syntaxe SPL přeložena do KQL na gramatické úrovni.

- Podpora překladu maker Splunk pomocí vložené definice náhradního makra v rámci dotazů SPL

- Splunk Common Information Model (CIM) do podpory překladu modelu ASIM (Advanced Security Information Model) od Microsoft Sentinelu.

- Souhrn před migrací a po migraci ke stažení

Spuštění prostředí migrace SIEM

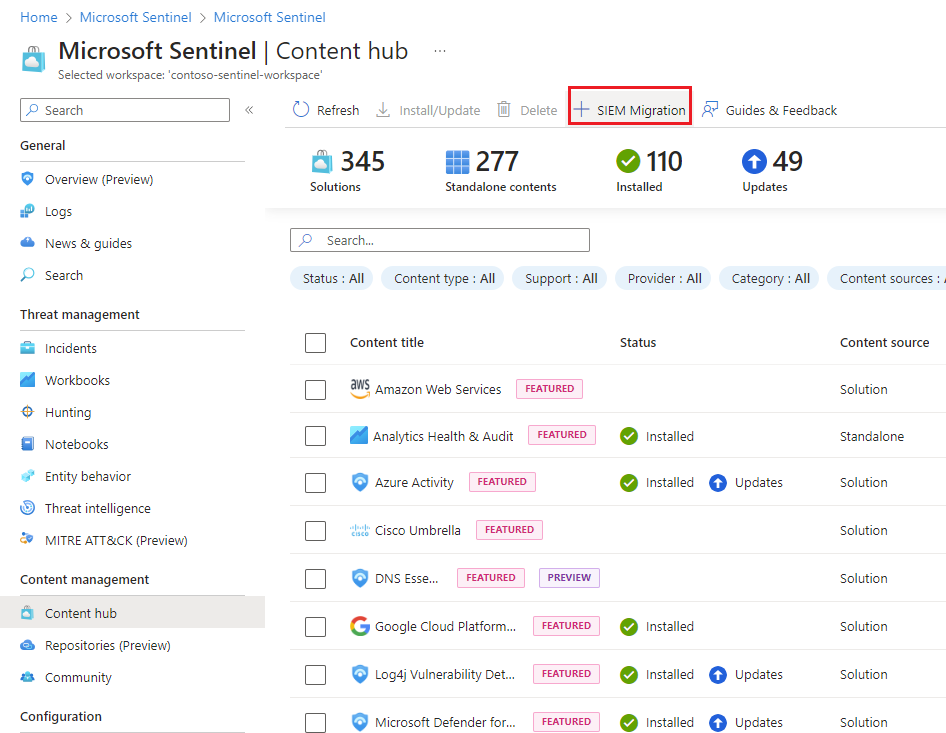

Prostředí migrace SIEM v Microsoft Sentinelu najdete na webu Azure Portal nebo na portálu Defender v části Centrum obsahu pro správu>obsahu.

Vyberte migraci SIEM.

Nahrání detekcí splunku

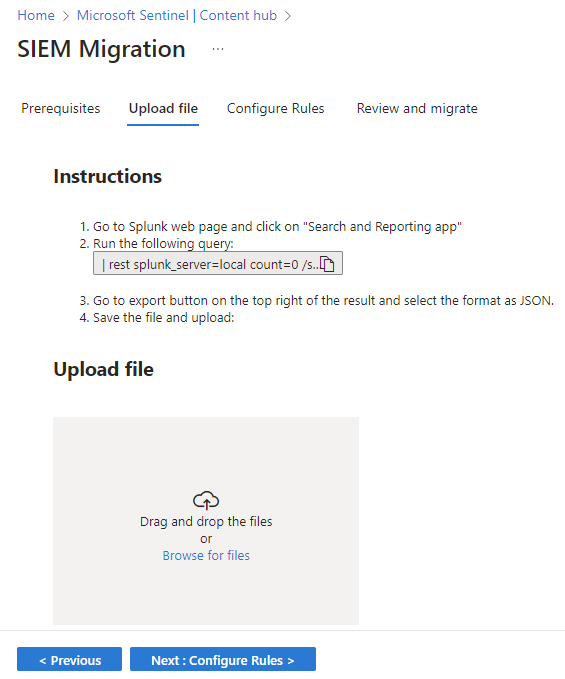

Na webu Splunk vyberte na panelu Aplikace vyhledávání a vytváření sestav.

Spusťte tento dotaz:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1Vyberte tlačítko exportu a jako formát zvolte JSON.

Uložte soubor.

Nahrajte exportovaný soubor JSON Splunk.

Poznámka:

Export Splunk musí být platný soubor JSON a velikost nahrávání je omezená na 50 MB.

Schema mapping

Pomocí mapování schématu můžete přesně definovat, jak se datové typy a pole v logice analytického pravidla mapují na základě extrahovaných zdrojů z dotazů SPL na tabulky Microsoft Sentinelu.

Zdroje dat

Známé zdroje, jako jsou schémata CIM Splunk a datové modely, se automaticky mapují na schémata ASIM, pokud je to možné. Jiné zdroje používané v detekci Splunk musí být ručně namapovány na tabulky Microsoft Sentinel nebo Log Analytics. Schémata mapování jsou hierarchická, takže zdroje Splunk mapují 1:1 s tabulkami Microsoft Sentinelu a poli v těchto zdrojích.

Po dokončení mapování schématu se všechny ruční aktualizace projeví ve stavu mapování jako ručně namapované. Změny se při překladu pravidel zohlední v dalším kroku. Mapování se uloží na každý pracovní prostor, takže ho nemusíte opakovat.

Vyhledávání

Vyhledávání Splunk se porovnávají se seznamy ke zhlédnutí služby Microsoft Sentinel, což jsou seznamy kurátorovaných kombinací hodnot polí, které korelují s událostmi ve vašem prostředí Microsoft Sentinelu. Vzhledem k tomu, že vyhledávání Splunk jsou definována a k dispozici mimo hranice dotazů SPL, musí být jako předpoklad vytvořen ekvivalentní kontrolní seznam služby Microsoft Sentinel. Mapování schématu pak provede vyhledávání automaticky identifikovaná z nahraných dotazů Splunk a mapuje je na seznamy ke zhlédnutí služby Sentinel.

Další informace najdete v tématu Vytvoření seznamu ke zhlédnutí.

Dotazy SPL odkazují na vyhledávání pomocí lookupinputlookup, a outputlookup klíčových slov. Operace outputlookup zapisuje data do vyhledávání a nepodporuje se v překladu. Modul překladu _GetWatchlist() migrace SIEM pomocí funkce KQL mapuje na správný seznam ke zhlédnutí služby Sentinel spolu s dalšími funkcemi KQL k dokončení logiky pravidla.

Pokud vyhledávání Splunk nemá namapovaný odpovídající seznam ke zhlédnutí, modul překladu zachová stejný název pro seznam ke zhlédnutí i jeho pole jako vyhledávání a pole Splunk.

Konfigurace pravidel

Vyberte Konfigurovat pravidla.

Projděte si analýzu exportu Splunk.

- Název je původní název pravidla detekce Splunk.

- Typ překladu označuje, jestli analytické pravidlo OOTB sentinelu odpovídá logice detekce Splunk.

- Stav překladu poskytuje zpětnou vazbu o tom, jak byla zcela syntaxe detekce Splunku přeložena do KQL. Stav překladu pravidlo neotestuje ani neověřuje zdroj dat.

- Plně přeložené – Dotazy v tomto pravidle byly plně přeloženy do KQL, ale logika pravidla a zdroj dat nebyly ověřeny.

- Částečně přeložené – Dotazy v tomto pravidlu nebyly plně přeloženy do KQL.

- Nepřekládá se – označuje chybu v překladu.

- Ručně přeloženo – Tento stav se nastaví při úpravách a uložení libovolného pravidla.

Zvýrazněte pravidlo pro překlad a vyberte Upravit. Až budete s výsledky spokojeni, vyberte Uložit změny.

Přepněte přepínač Nasadit pro analytická pravidla, která chcete nasadit.

Po dokončení kontroly vyberte Zkontrolovat a migrovat.

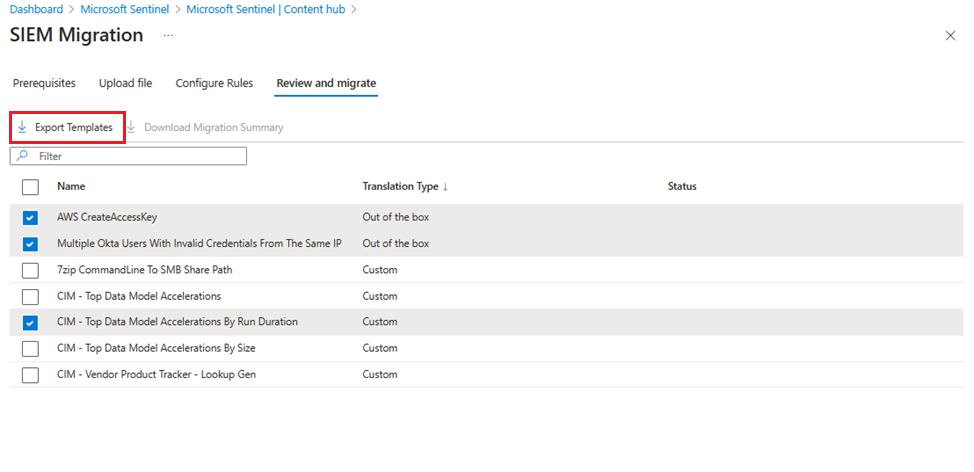

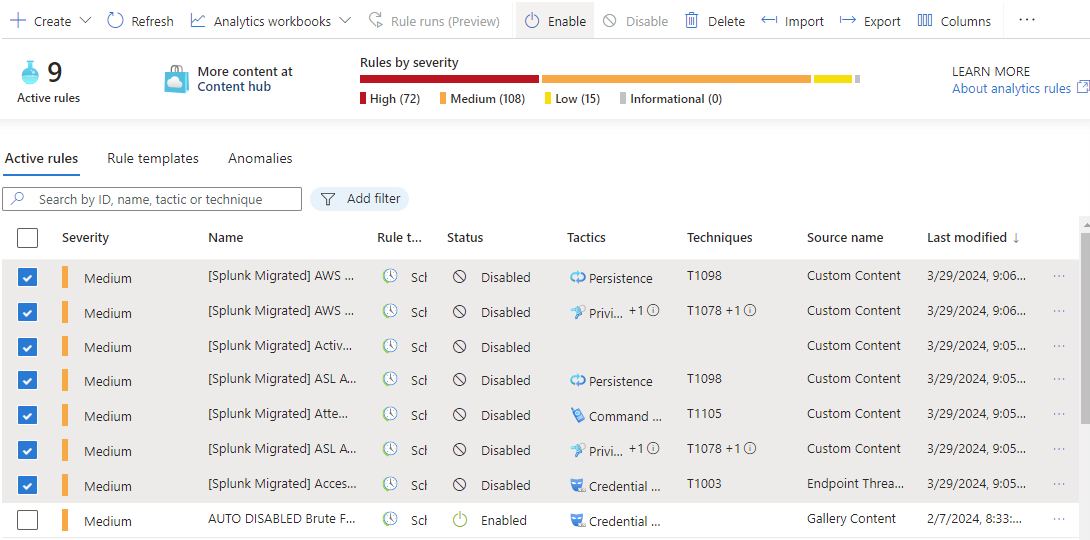

Nasazení analytických pravidel

Vyberte Nasadit.

Typ překladu Nasazený prostředek Out of the box Nainstalují se odpovídající řešení z centra obsahu, která obsahují odpovídající šablony analytických pravidel. Odpovídající pravidla se nasadí jako aktivní analytická pravidla v zakázaném stavu.

Další informace najdete v tématu Správa šablon pravidel analýzy.Vlastní Pravidla se nasazují jako aktivní analytická pravidla v zakázaném stavu. (Volitelné) Výběrem možnosti Exportovat šablony stáhnete všechna přeložená pravidla jako šablony ARM pro použití v procesech CI/CD nebo vlastního nasazení.

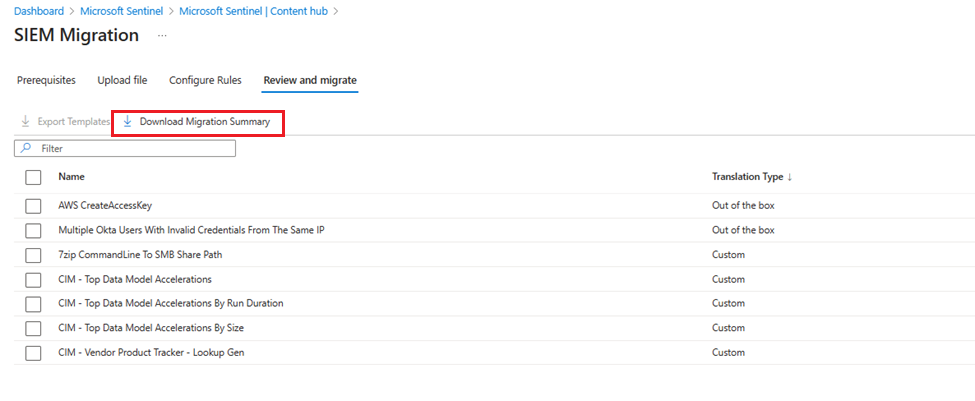

Před ukončením prostředí migrace SIEM vyberte Stáhnout souhrn migrace, abyste si zachovali souhrn nasazení Analýzy.

Ověření a povolení pravidel

Umožňuje zobrazit vlastnosti nasazených pravidel z Analýzy Microsoft Sentinelu.

- Všechna migrovaná pravidla se nasazují s předponou [Splunk Migrated].

- Všechna migrovaná pravidla jsou nastavená na zakázáno.

- Pokud je to možné, zachovají se z exportu Splunk následující vlastnosti:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Po kontrole a ověření pravidel povolte pravidla.

Související obsah

V tomto článku jste se dozvěděli, jak používat prostředí migrace SIEM.

Další informace o prostředí migrace SIEM najdete v následujících článcích: