Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Vlastní detekce je teď nejlepším způsobem, jak vytvářet nová pravidla napříč Microsoft Defender XDR SIEM služby Microsoft Sentinel. S vlastními detekcemi můžete snížit náklady na příjem dat, získat neomezený počet detekcí v reálném čase a využívat výhod bezproblémové integrace s Defender XDR daty, funkcemi a nápravnými akcemi s automatickým mapováním entit. Další informace najdete v tomto blogu.

Jako služba SiEM (Security Information and Event Management) zodpovídá Microsoft Sentinel za detekci bezpečnostních hrozeb pro vaši organizaci. To dělá analýzou obrovských objemů dat generovaných všemi protokoly vašich systémů.

V tomto kurzu se dozvíte, jak nastavit analytické pravidlo Microsoft Sentinelu ze šablony pro vyhledávání zneužití ohrožení zabezpečení Apache Log4j v celém prostředí. Pravidlo bude rámečekovat uživatelské účty a IP adresy nalezené v protokolech jako sledované entity, zobrazit důležité informace v upozorněních generovaných pravidly a zabalit výstrahy jako incidenty, které se mají prošetřit.

Po dokončení tohoto kurzu budete umět:

- Vytvoření analytického pravidla ze šablony

- Přizpůsobení dotazu a nastavení pravidla

- Konfigurace tří typů rozšiřování výstrah

- Volba automatizovaných reakcí na hrozby pro vaše pravidla

Požadavky

Abyste mohli absolvovat tento kurz, ujistěte se, že máte následující:

Předplatné Azure. Pokud ho ještě nemáte, vytvořte si bezplatný účet .

Pracovní prostor služby Log Analytics s řešením Microsoft Sentinel nasazeným na něj a přijatými daty do něj.

Uživatel Azure s rolí Přispěvatel Microsoft Sentinelu přiřazenou v pracovním prostoru služby Log Analytics, ve kterém je nasazený Microsoft Sentinel.

Na následující zdroje dat se odkazuje v tomto pravidle. Čím více z těchto konektorů jste nasadili, tím efektivnější bude pravidlo. Musíte mít aspoň jednu.

Zdroj dat Odkazované tabulky Log Analytics Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (přehledy virtuálních počítačů) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (brána firewall) CommonSecurityLog (PaloAlto) Události zabezpečení SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Aktivita Azure AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Přihlášení k webu Azure Portal a Microsoft Sentinelu

Přihlaste se k portálu Azure.

Na panelu hledání vyhledejte a vyberte Microsoft Sentinel.

Vyhledejte a vyberte svůj pracovní prostor ze seznamu dostupných pracovních prostorů Microsoft Sentinelu.

Instalace řešení z centra obsahu

V Microsoft Sentinelu v nabídce na levé straně v části Správa obsahu vyberte Centrum obsahu.

Vyhledejte a vyberte detekci ohrožení zabezpečení log4j řešení.

Na panelu nástrojů v horní části stránky vyberte

Nainstalovat/Aktualizovat.

Nainstalovat/Aktualizovat.

Vytvoření naplánovaného analytického pravidla ze šablony

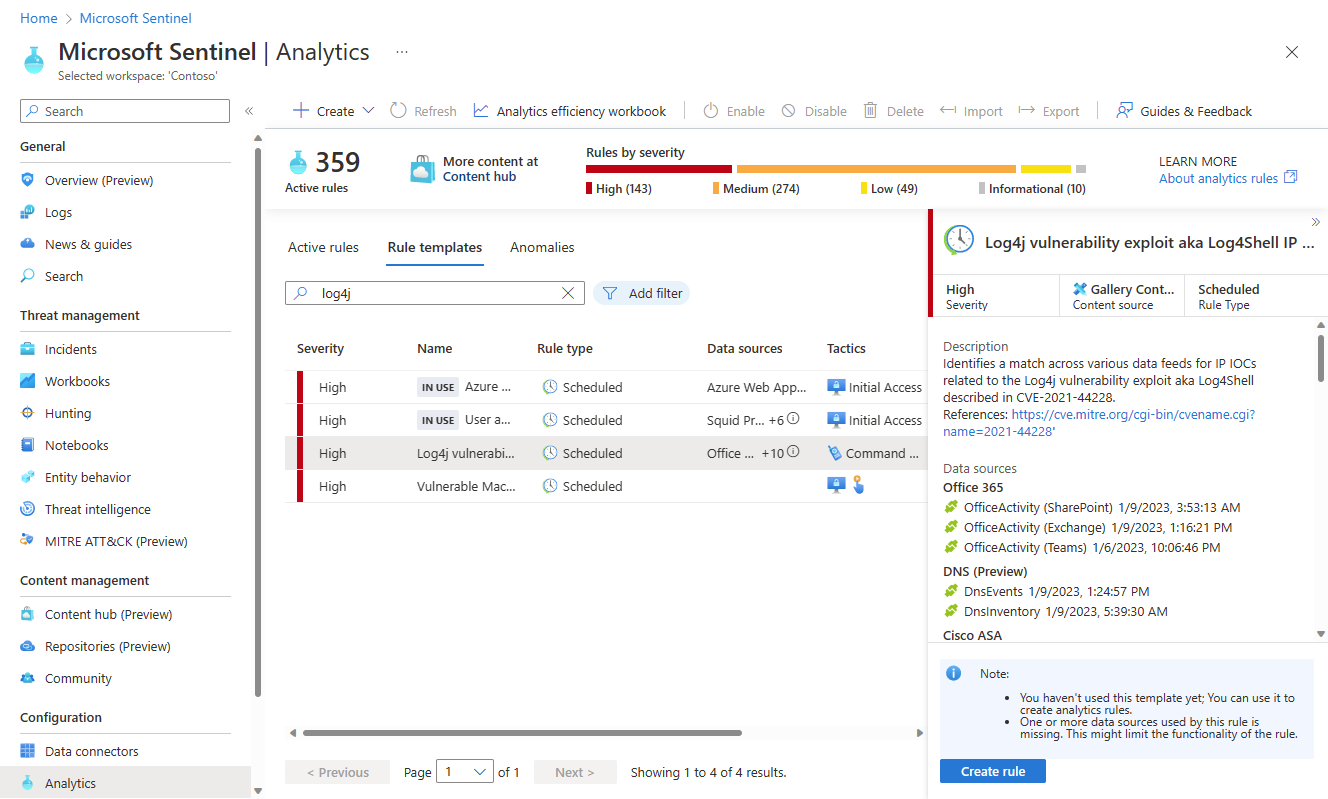

V Microsoft Sentinelu v nabídce na levé straně v části Konfigurace vyberte Analýza.

Na stránce Analýza vyberte kartu Šablony pravidel.

Do vyhledávacího pole v horní části seznamu šablon pravidel zadejte log4j.

V filtrovaném seznamu šablon vyberte Ohrožení zabezpečení Log4j zneužít protokol 4Shell IP IOC. V podokně podrobností vyberte Vytvořit pravidlo.

Otevře se průvodce analytickým pravidlem.

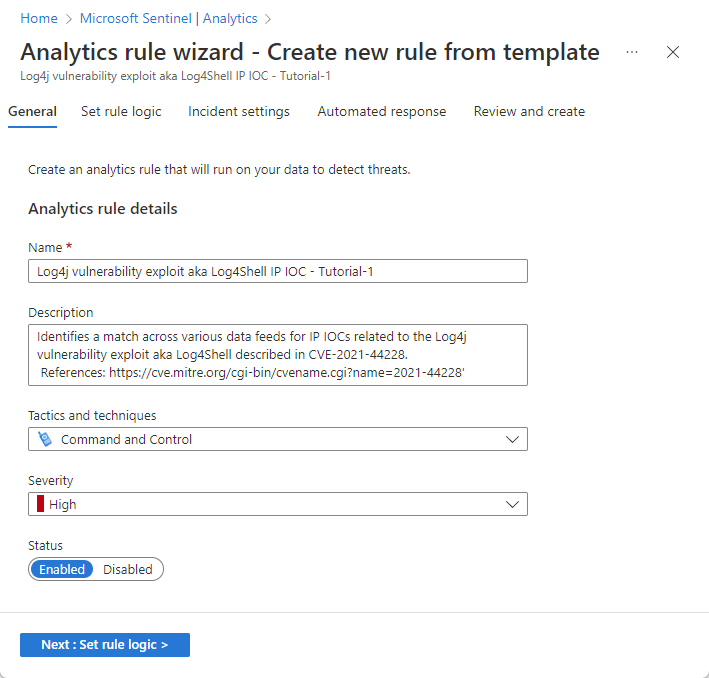

Na kartě Obecné zadejte do pole Název ohrožení zabezpečení Log4j zneužití ip adresy protokolu 4Shell IOC – Tutorial-1.

Zbývající pole na této stránce ponechte tak, jak jsou. Toto jsou výchozí hodnoty, ale v pozdější fázi přidáme do názvu upozornění vlastní nastavení.

Pokud nechcete, aby se pravidlo spustilo okamžitě, vyberte Zakázáno a pravidlo se přidá na kartu Aktivní pravidla a když ho budete potřebovat, můžete ho tam povolit.

Vyberte Další: Nastavení logiky pravidla.

Kontrola logiky dotazu pravidla a konfigurace nastavení

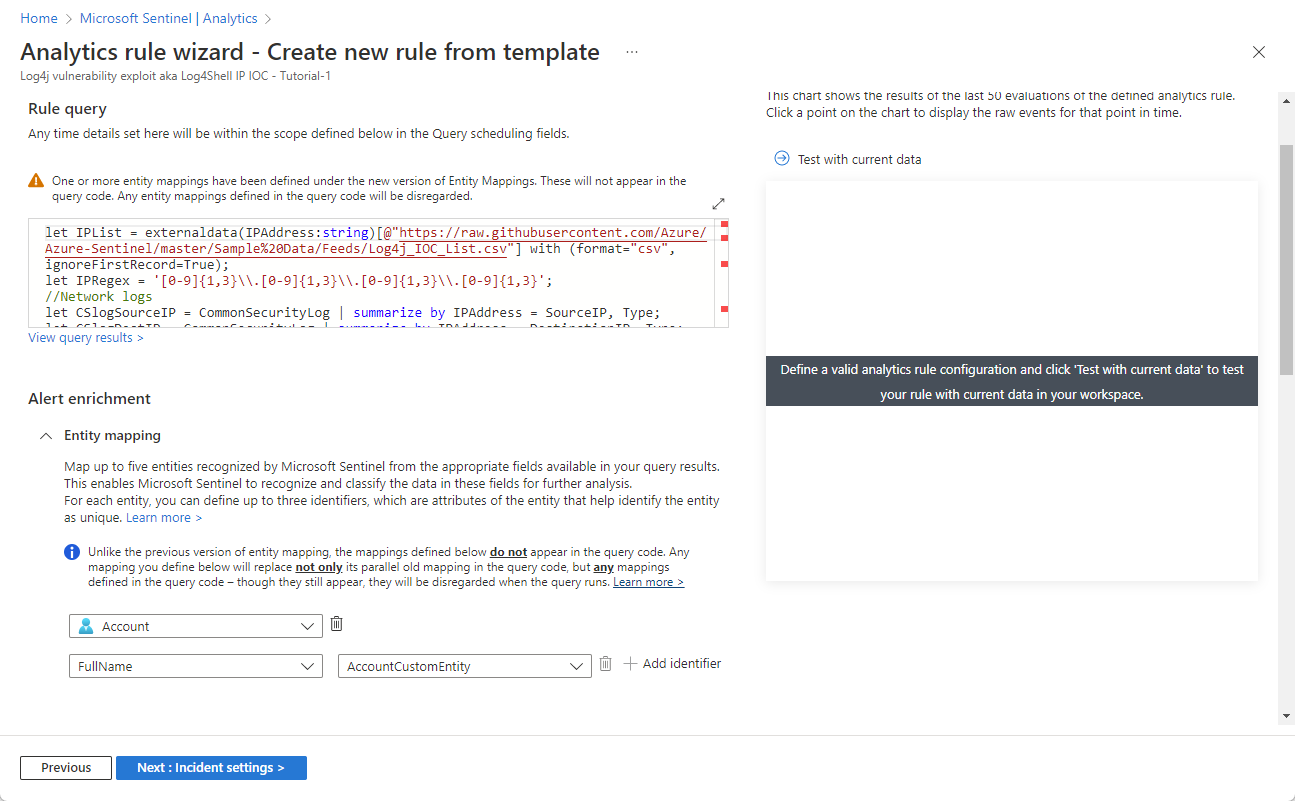

Na kartě Nastavit logiku pravidla zkontrolujte dotaz, jak se zobrazí pod záhlavím dotazu Pravidla.

Pokud chcete zobrazit více textu dotazu najednou, vyberte ikonu diagonální dvojité šipky v pravém horním rohu okna dotazu a rozbalte okno na větší velikost.

Další informace o KQL najdete v přehledu dotazovací jazyk Kusto (KQL).

Další zdroje informací:

Obohacení výstrah o entity a další podrobnosti

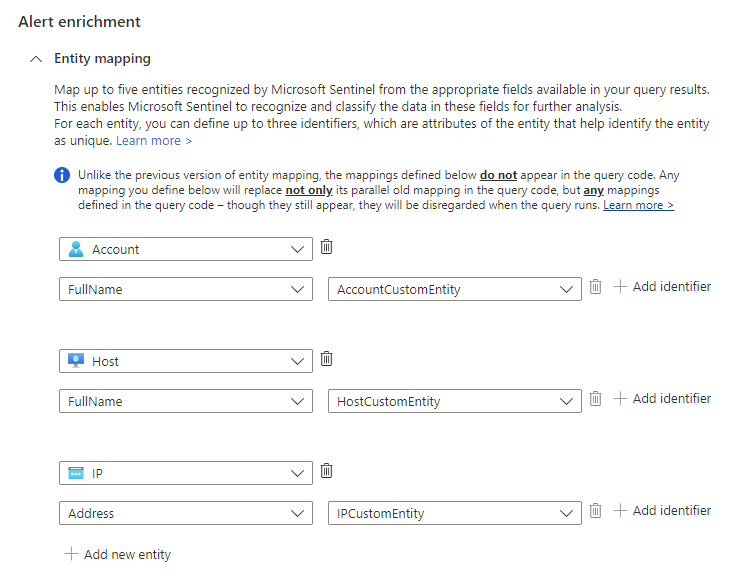

V části Rozšiřování výstrah ponechte nastavení mapování entit tak, jak jsou. Všimněte si tří mapovaných entit.

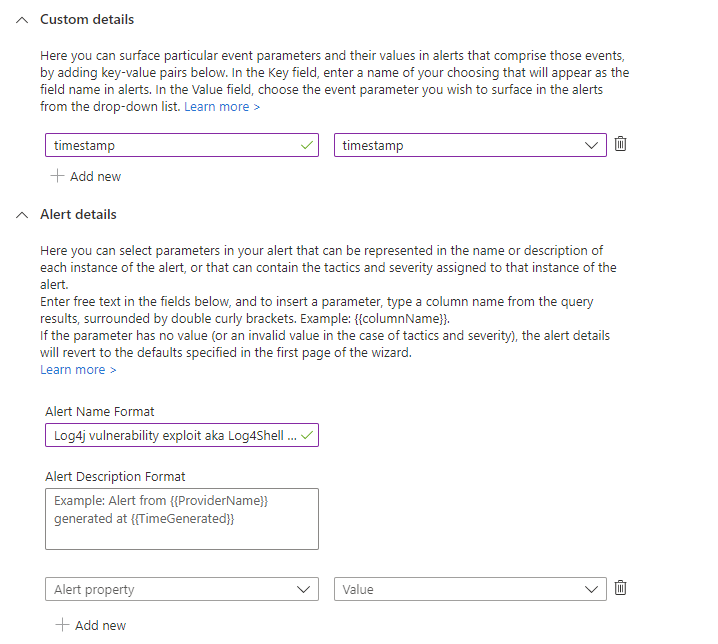

V části Vlastní podrobnosti přidáme časové razítko každého výskytu do výstrahy, abyste ho viděli přímo v podrobnostech výstrahy, aniž byste museli přejít k podrobnostem.

- Do pole Klíč zadejte časové razítko. Toto bude název vlastnosti v upozornění.

- V rozevíracím seznamu Hodnota vyberte časové razítko.

V části Podrobnosti výstrahy přizpůsobíme název výstrahy tak, aby se v názvu výstrahy zobrazilo časové razítko každého výskytu.

Do pole Formát názvu upozornění zadejte chybu zabezpečení Log4j, která využívá ip adresu IOC protokolu 4Shellu v {{timestamp}}.

Kontrola zbývajících nastavení

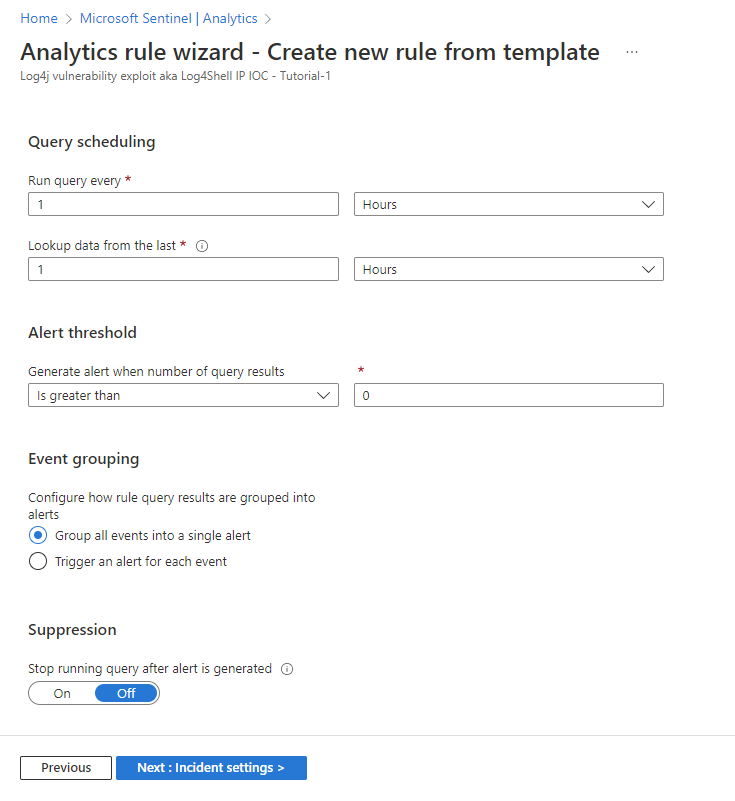

Zkontrolujte zbývající nastavení na kartě Nastavit logiku pravidla. Nemusíte nic měnit, ale pokud chcete změnit interval, můžete ho například změnit. Ujistěte se, že období zpětného vyhledávání odpovídá intervalu, aby se zachovalo průběžné pokrytí.

Plánování dotazů:

- Spusťte dotaz každých 1 hodinu.

- Vyhledávací data z poslední 1 hodiny

Prahová hodnota upozornění:

- Vygenerujte upozornění, pokud je počet výsledků dotazu větší než 0.

Seskupení událostí:

- Nakonfigurujte, jak se výsledky dotazu pravidla seskupí do výstrah: Seskupí všechny události do jediné výstrahy.

Potlačení:

- Ukončení spouštění dotazu po vygenerování výstrahy: Vypnuto.

Vyberte Další: Nastavení incidentu.

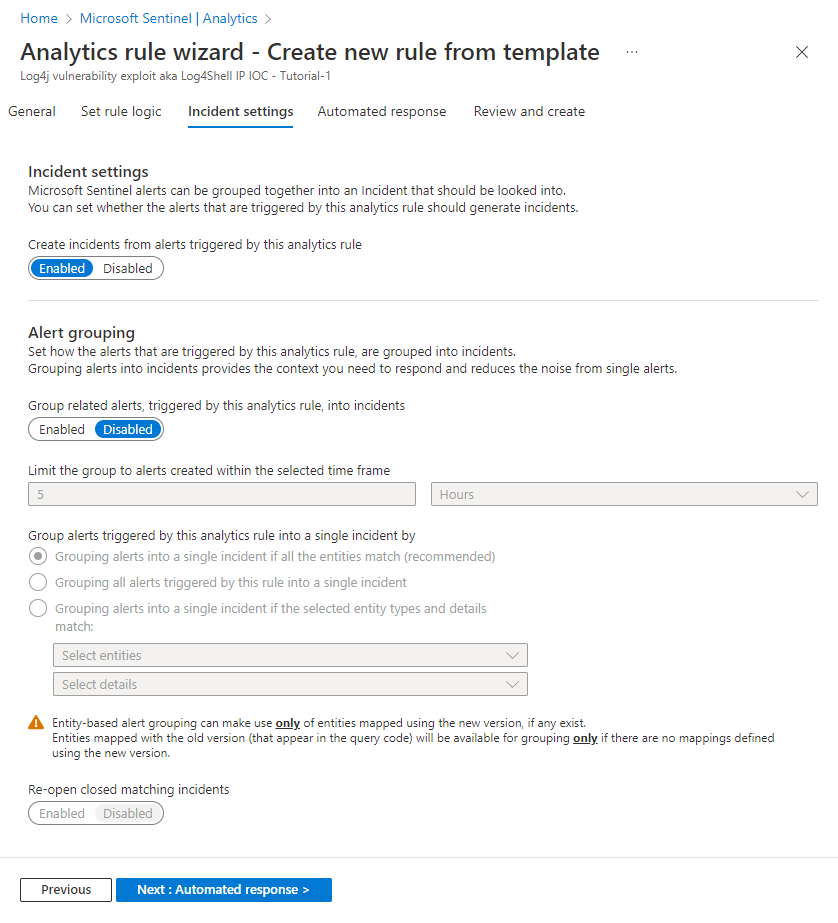

Kontrola nastavení vytváření incidentů

Zkontrolujte nastavení na kartě Nastavení incidentu. Není potřeba nic měnit, pokud například nemáte jiný systém pro vytváření a správu incidentů, v takovém případě byste chtěli zakázat vytváření incidentů.

Nastavení incidentu:

- Vytváření incidentů z výstrah aktivovaných tímto analytickým pravidlem: Povoleno

Seskupení výstrah:

- Seskupte související výstrahy aktivované tímto analytickým pravidlem do incidentů: Zakázáno.

Vyberte Další: Automatizovaná odpověď.

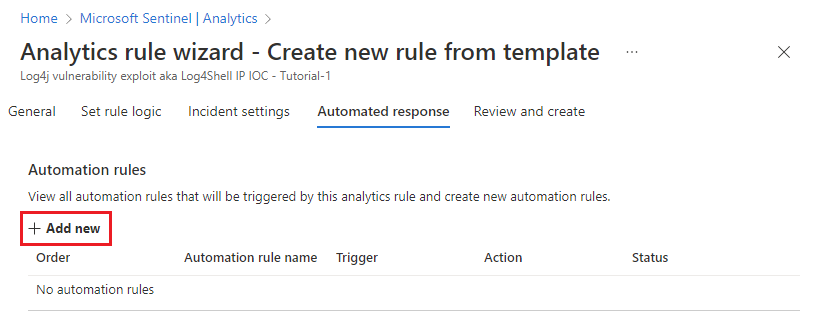

Nastavení automatizovaných odpovědí a vytvoření pravidla

Na kartě Automatizovaná odpověď :

Pokud chcete vytvořit nové pravidlo automatizace pro toto analytické pravidlo, vyberte + Přidat nové . Tím se otevře průvodce vytvořením nového pravidla automatizace.

Do pole Název pravidla automatizace zadejte detekci zneužití chyb zabezpečení Log4J – Tutorial-1.

Oddíly Trigger a Podmínky ponechte tak, jak jsou.

V části Akce vyberte v rozevíracím seznamu Přidat značky .

- Vyberte + Přidat značku.

- Do textového pole zadejte zneužití Log4J a vyberte OK.

Ponechte oddíly Vypršení platnosti pravidla a Pořadí tak, jak jsou.

Vyberte Použít. Nové pravidlo automatizace se brzy zobrazí v seznamu na kartě Automatizovaná odpověď .

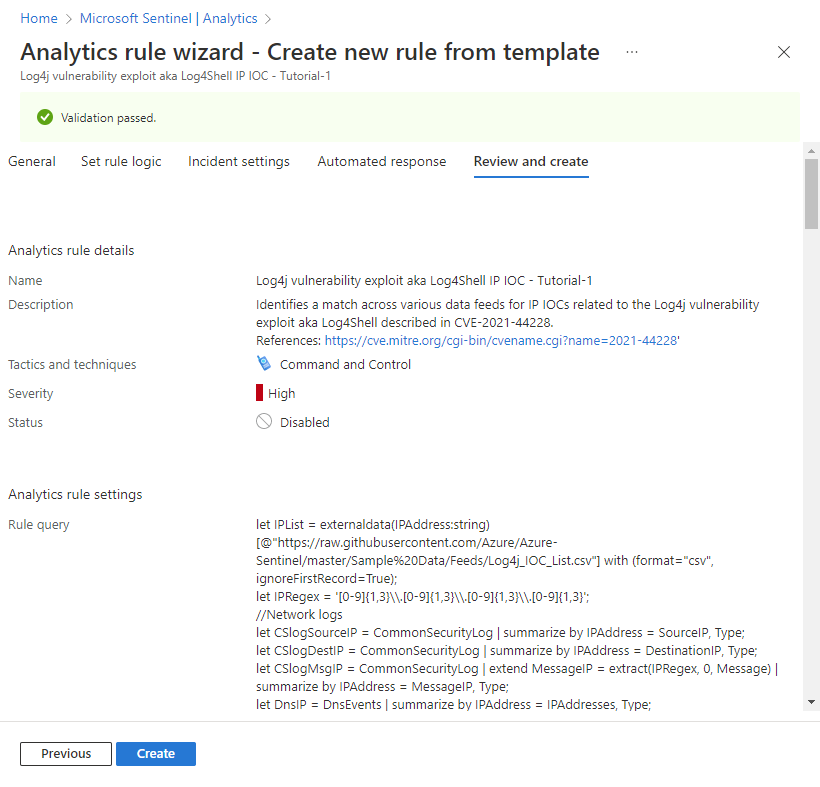

Vyberte Další: Zkontrolujte všechna nastavení nového analytického pravidla. Jakmile se zobrazí zpráva Ověření proběhlo úspěšně, vyberte Vytvořit. Pokud pravidlo nenastavíte na kartě Obecné výše, pravidlo se spustí okamžitě.

Výběrem obrázku níže zobrazíte úplnou kontrolu (většina textu dotazu byla oříznuta kvůli čitelnosti).

Ověření úspěchu pravidla

Pokud chcete zobrazit výsledky pravidel upozornění, která vytvoříte, přejděte na stránku Incidenty .

Pokud chcete vyfiltrovat seznam incidentů na incidenty vygenerované analytickým pravidlem, zadejte název (nebo část názvu) analytického pravidla, které jste vytvořili na panelu hledání .

Otevřete incident, jehož název odpovídá názvu analytického pravidla. Podívejte se, že u incidentu se použil příznak, který jste definovali v pravidle automatizace.

Vyčištění prostředků

Pokud nebudete dál používat toto analytické pravidlo, odstraňte (nebo alespoň zakažte) analytická pravidla a pravidla automatizace, která jste vytvořili, pomocí následujících kroků:

Na stránce Analýza vyberte kartu Aktivní pravidla.

Zadejte název (nebo část názvu) analytického pravidla, které jste vytvořili na panelu hledání .

(Pokud se nezobrazí, ujistěte se, že jsou nastavené všechny filtry. Vybrat vše.)Zaškrtněte políčko vedle pravidla v seznamu a v horním banneru vyberte Odstranit .

(Pokud ho nechcete odstranit, můžete vybrat Zakázat místo toho.)Na stránce Automatizace vyberte kartu Pravidla automatizace.

Zadejte název (nebo část názvu) pravidla automatizace, které jste vytvořili na panelu hledání .

(Pokud se nezobrazí, ujistěte se, že jsou nastavené všechny filtry. Vybrat vše.)Zaškrtněte políčko vedle pravidla automatizace v seznamu a v horním banneru vyberte Odstranit .

(Pokud ho nechcete odstranit, můžete vybrat Zakázat místo toho.)

Další kroky

Teď, když jste se naučili hledat zneužití běžných chyb zabezpečení pomocí analytických pravidel, přečtěte si další informace o tom, co můžete dělat s analýzami v Microsoft Sentinelu:

Seznamte se s celou řadou nastavení a konfigurací v pravidlech plánované analýzy.

Konkrétně se dozvíte více o různých typech rozšiřování výstrah, které jste viděli tady:

Seznamte se s dalšími druhy analytických pravidel v Microsoft Sentinelu a jejich funkcích.

Přečtěte si další informace o psaní dotazů v dotazovací jazyk Kusto (KQL). Další informace o KQL najdete v tomto přehledu, seznámíte se s některými osvědčenými postupy a získáte praktickou stručnou referenční příručku.