Kurz: Přiřazení vlastních rolí pomocí funkce a Microsoft Graphu

Tento článek ukazuje použití funkce k dotazování Microsoft Graphu a přiřazení vlastních rolí uživateli na základě členství ve skupině Active Directory.

V tomto kurzu se naučíte:

- Nasaďte statickou webovou aplikaci.

- Vytvořte registraci aplikace Microsoft Entra.

- Nastavte vlastní ověřování pomocí Microsoft Entra ID.

- Nakonfigurujte funkci bez serveru, která se dotazuje na členství ve skupině Active Directory uživatele a vrátí seznam vlastních rolí.

Poznámka:

Tento kurz vyžaduje použití funkce k přiřazování rolí. Správa rolí na základě funkcí je aktuálně ve verzi Preview. Úroveň oprávnění potřebná k dokončení tohoto kurzu je User.Read.All.

V rozhraní API aplikace je funkce s názvem GetRoles . Tato funkce používá přístupový token uživatele k dotazování služby Active Directory z Microsoft Graphu. Pokud je uživatel členem jakékoli skupiny definované v aplikaci, namapují se na uživatele odpovídající vlastní role.

Požadavky

| Požadavek | Poznámky |

|---|---|

| Aktivní účet Azure | Pokud ho nemáte, můžete si zdarma vytvořit účet. |

| Oprávnění pro Microsoft Entra | K vytvoření aplikace Microsoft Entra musíte mít dostatečná oprávnění. |

Vytvoření úložiště GitHub

Vygenerujte úložiště na základě šablony funkce rolí. Přejděte do následujícího umístění a vytvořte nové úložiště.

Pojmenujte své úložiště my-custom-roles-app.

Vyberte možnost Create repository from template (Vytvořit úložiště ze šablony).

Nasazení statické webové aplikace do Azure

V novém okně prohlížeče otevřete Azure Portal.

V levém horním rohu vyberte Vytvořit prostředek.

Do vyhledávacího pole zadejte statické webové aplikace.

Vyberte staické webové aplikace (Static Web Apps).

Vyberte Vytvořit.

Nakonfigurujte statickou webovou aplikaci s následujícími informacemi:

Nastavení Hodnota Notes Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vytvořte novou skupinu s názvem my-custom-roles-app-group. Název aplikace my-custom-roles-app Typ plánu Standard Přizpůsobení ověřování a přiřazování rolí pomocí funkce vyžaduje plán Standard . Oblast pro rozhraní API Vyberte oblast, která je k vám nejblíže. V části Podrobnosti o nasazení:

Nastavení Hodnota Source Vyberte GitHub. Organizace Vyberte organizaci, ve které jste úložiště vygenerovali. Úložiště Vyberte aplikaci my-custom-roles-app. Pobočka Vyberte hlavní. V části Podrobnosti sestavení přidejte podrobnosti o konfiguraci pro tuto aplikaci.

Nastavení Hodnota Notes Přednastavení sestavení Vyberte Vlastní. Umístění aplikace Zadejte /front-end. Tato složka obsahuje front-end aplikaci. Umístění rozhraní API /Rozhraní api Složka v úložišti obsahující funkce rozhraní API Umístění výstupu Ponechte prázdné. Tato aplikace nemá žádný výstup sestavení. Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit zahájit první nasazení.

Po dokončení procesu vyberte Přejít k prostředku a otevřete novou statickou webovou aplikaci.

V části Přehled vyhledejte adresu URL vaší aplikace. Zkopírujte tuto hodnotu do textového editoru, který použijete v nadcházejících krocích k nastavení ověřování active directory.

Vytvoření aplikace Microsoft Entra

Na webu Azure Portal vyhledejte a přejděte na ID Microsoft Entra.

V nabídce Spravovat vyberte Registrace aplikací.

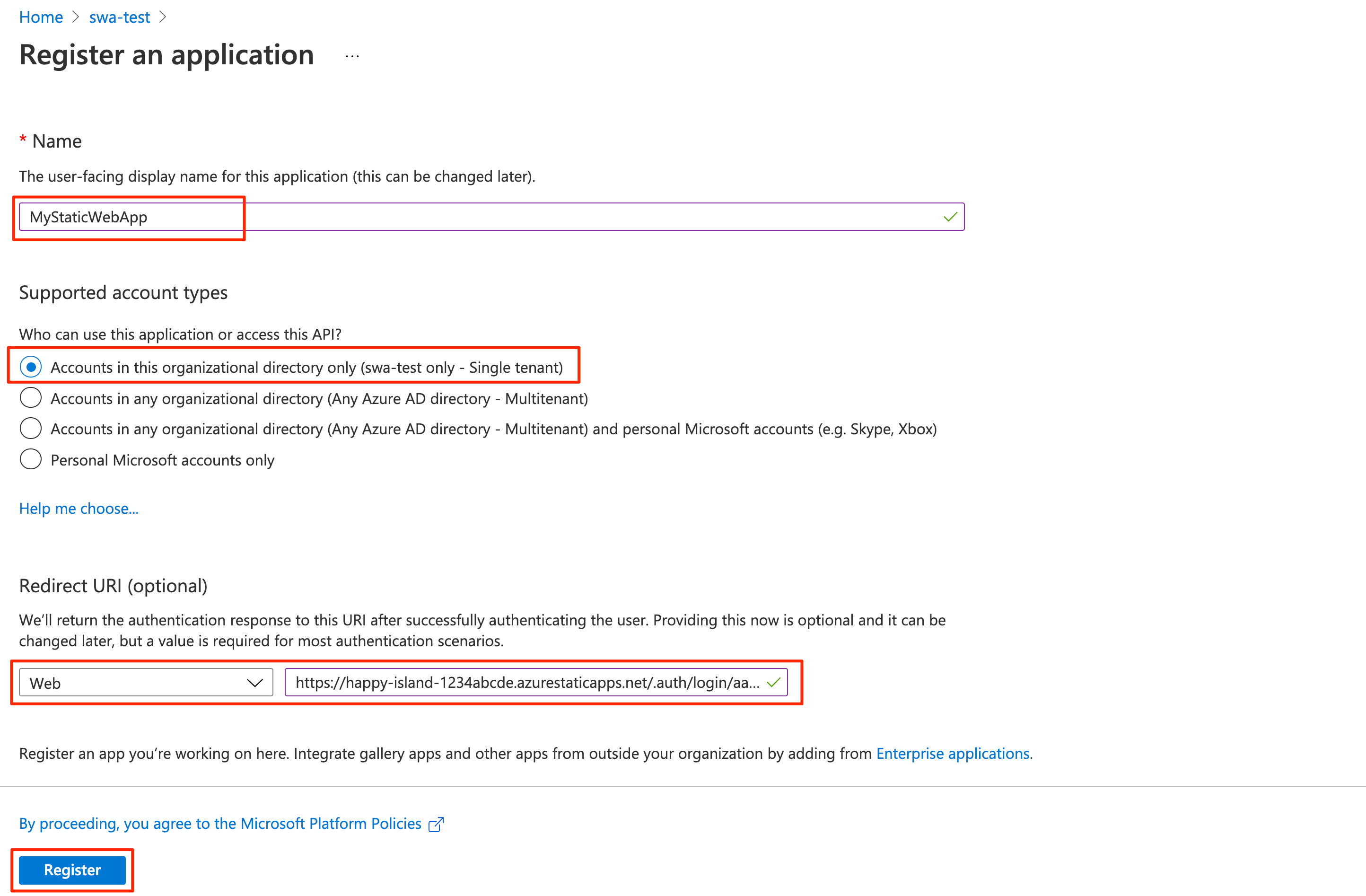

Výběrem možnosti Nová registrace otevřete okno Registrace aplikace . Zadejte následující hodnoty:

Nastavení Hodnota Notes Název Zadejte MyStaticWebApp. Typy podporovaných účtů Vyberte pouze účty v tomto organizačním adresáři. URI pro přesměrování Vyberte Web a zadejte adresu URL zpětného volání ověřování Microsoft Entra vaší statické webové aplikace. <YOUR_SITE_URL>/.auth/login/aad/callbackNahraďte<YOUR_SITE_URL>adresou URL vaší statické webové aplikace.Tato adresa URL je to, co jste zkopírovali do textového editoru v předchozím kroku.

Vyberte Zaregistrovat.

Po vytvoření registrace aplikace zkopírujte ID aplikace (klienta) a ID adresáře (tenanta) v části Základy do textového editoru.

Tyto hodnoty potřebujete ke konfiguraci ověřování Active Directory ve statické webové aplikaci.

Povolení tokenů ID

V nastavení registrace aplikace vyberte v části Spravovat ověřování.

V části Implicitní udělení a hybridní toky vyberte tokeny ID (používané pro implicitní a hybridní toky).

Modul runtime Static Web Apps vyžaduje, aby se tato konfigurace ověřila uživatele.

Zvolte Uložit.

Vytvoření tajného klíče klienta

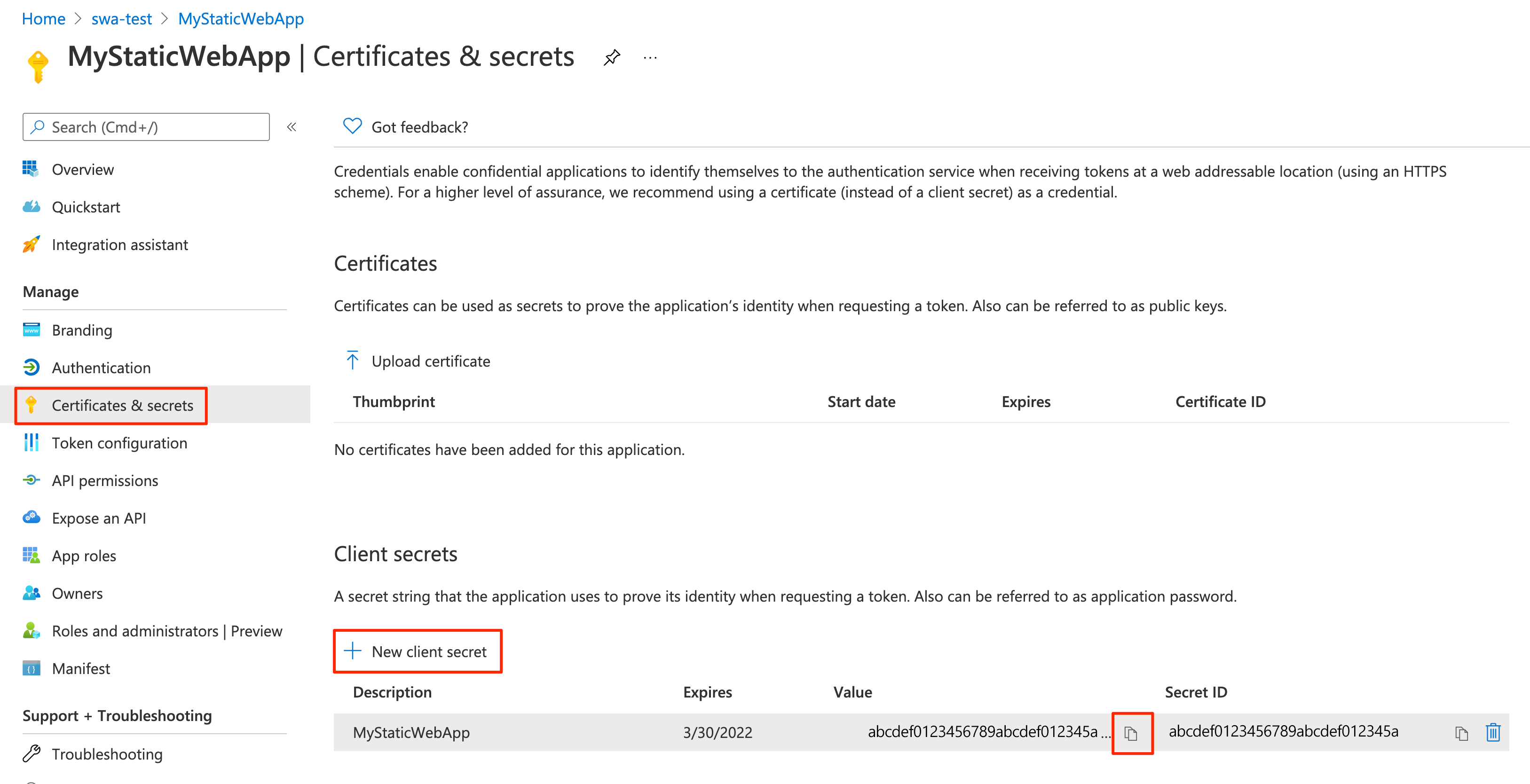

V nastavení registrace aplikace vyberte v části Spravovat certifikáty a tajné kódy.

V části Tajné klíče klienta vyberte Nový tajný klíč klienta.

Do pole Popis zadejte MyStaticWebApp.

U pole Konec platnosti ponechte výchozí hodnotu 6 měsíců.

Poznámka:

Tajný kód musíte otočit před datem vypršení platnosti tak, že vygenerujete nový tajný kód a aktualizujete aplikaci její hodnotou.

Vyberte Přidat.

Zkopírujte hodnotu tajného klíče klienta, který jste vytvořili, do textového editoru.

Tuto hodnotu potřebujete ke konfiguraci ověřování Active Directory ve statické webové aplikaci.

Konfigurace ověřování active directory

V prohlížeči otevřete úložiště GitHub obsahující statickou webovou aplikaci, kterou jste nasadili.

Přejděte do konfiguračního souboru aplikace na front-endu nebo staticwebapp.config.json. Tento soubor obsahuje následující část:

"auth": { "rolesSource": "/api/GetRoles", "identityProviders": { "azureActiveDirectory": { "userDetailsClaim": "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name", "registration": { "openIdIssuer": "https://login.microsoftonline.com/<YOUR_AAD_TENANT_ID>", "clientIdSettingName": "AAD_CLIENT_ID", "clientSecretSettingName": "AAD_CLIENT_SECRET" }, "login": { "loginParameters": [ "resource=https://graph.microsoft.com" ] } } } },Tato konfigurace se skládá z následujících nastavení:

Vlastnosti Popis rolesSourceAdresa URL, kde proces přihlášení získá seznam dostupných rolí. Pro ukázkovou aplikaci je /api/GetRolesadresa URL .userDetailsClaimAdresa URL schématu použitého k ověření žádosti o přihlášení. openIdIssuerTrasa přihlášení Microsoft Entra připojená s ID tenanta. clientIdSettingNameID vašeho klienta Microsoft Entra. clientSecretSettingNameHodnota tajného klíče klienta Microsoft Entra. loginParametersChcete-li získat přístupový token pro Microsoft Graph, loginParametersmusí být pole nakonfigurováno pomocíresource=https://graph.microsoft.com.Výběrem možnosti Upravit aktualizujte soubor.

Aktualizujte hodnotu

https://login.microsoftonline.com/<YOUR_AAD_TENANT_ID>openIdIssuer nahrazením<YOUR_AAD_TENANT_ID>ID adresáře (tenanta) vašeho ID Microsoft Entra.Vyberte Potvrdit změny....

Zadejte zprávu potvrzení a vyberte Potvrdit změny.

Potvrzení těchto změn zahájí spuštění GitHub Actions a aktualizuje statickou webovou aplikaci.

Na webu Azure Portal přejděte ke svému prostředku statické webové aplikace.

Na řádku nabídek vyberte Možnost Konfigurace .

V části Nastavení aplikace přidejte následující nastavení:

Jméno Hodnota AAD_CLIENT_IDID vaší aplikace (klienta) služby Active Directory. AAD_CLIENT_SECRETHodnota tajného klíče klienta aplikace Active Directory. Zvolte Uložit.

Vytvoření rolí

Otevřete registraci aplikace Active Directory na webu Azure Portal.

V části Spravovat vyberte Role aplikace.

Vyberte Vytvořit roli aplikace a zadejte následující hodnoty:

Nastavení Hodnota Zobrazované jméno Zadejte správce. Povolené typy členů Vyberte Uživatele nebo skupiny. Hodnota Zadejte správce. Popis Zadejte Správa istrator. Zaškrtněte políčko u možnosti Chcete povolit tuto roli aplikace?

Vyberte Použít.

Teď stejný postup opakujte pro roli pojmenovanou čtenáře.

Zkopírujte hodnoty ID pro každou roli a nastavte je v textovém editoru.

Ověření vlastních rolí

Ukázková aplikace obsahuje funkci rozhraní API (api/GetRoles/index.js), která dotazuje Microsoft Graph, aby určila, jestli je uživatel v předdefinované skupině.

Na základě členství uživatele ve skupinách přiřadí funkce uživateli vlastní role. Aplikace je nakonfigurovaná tak, aby omezovala určité trasy na základě těchto vlastních rolí.

V úložišti GitHub přejděte do funkce GetRoles , která se nachází v api/GetRoles/index.js.

V horní části je

roleGroupMappingsobjekt, který mapuje vlastní role uživatelů na skupiny Microsoft Entra.Vyberte položku Upravit.

Aktualizujte objekt pomocí ID skupin z tenanta Microsoft Entra.

Pokud máte například skupiny s ID

6b0b2fff-53e9-4cff-914f-dd97a13bfbd6ab6059db5-9cef-4b27-9434-bb793aa31805, aktualizovali byste objekt na:const roleGroupMappings = { 'admin': '6b0b2fff-53e9-4cff-914f-dd97a13bfbd6', 'reader': 'b6059db5-9cef-4b27-9434-bb793aa31805' };Funkce GetRoles je volána vždy, když je uživatel úspěšně ověřen pomocí Microsoft Entra ID. Funkce používá přístupový token uživatele k dotazování členství ve skupině Active Directory z Microsoft Graphu. Pokud je uživatel členem všech skupin definovaných v objektu

roleGroupMappings, vrátí se odpovídající vlastní role.V předchozím příkladu platí, že pokud je uživatel členem skupiny Active Directory s ID

b6059db5-9cef-4b27-9434-bb793aa31805, má přiřazenoureaderroli.Vyberte Potvrdit změny....

Přidejte zprávu potvrzení a vyberte Potvrdit změny.

Provedením těchto změn se zahájí sestavení pro aktualizaci statické webové aplikace.

Po dokončení nasazení můžete ověřit změny tak, že přejdete na adresu URL aplikace.

Přihlaste se ke statické webové aplikaci pomocí ID Microsoft Entra.

Po přihlášení se v ukázkové aplikaci zobrazí seznam rolí, které jste přiřadili na základě členství ve skupině Active Directory vaší identity.

V závislosti na těchto rolích máte povolený nebo zakázaný přístup k některým trasám v aplikaci.

Poznámka:

Některé dotazy na Microsoft Graph vrací více stránek dat. Pokud je požadováno více než jeden požadavek dotazu, Vrátí @odata.nextLink Microsoft Graph vlastnost v odpovědi, která obsahuje adresu URL na další stránku výsledků. Další informace najdete v tématu Stránkování dat Microsoft Graphu v aplikaci.

Vyčištění prostředků

Vyčistěte prostředky, které jste nasadili, odstraněním skupiny prostředků.

Na portálu Azure Portal vyberte v nabídce nalevo Skupina prostředků.

Do pole Filtrovat podle názvu zadejte název skupiny prostředků.

Vyberte název skupiny prostředků, který jste použili v tomto kurzu.

V nabídce nahoře vyberte Odstranit skupinu prostředků.