Funkce neměnného úložiště pro službu Azure Blob Storage uživatelům umožňuje ukládat důležitá podniková data ve stavu WORM (Write Once, Read Many). Ve stavu WORM nelze data upravit ani odstranit pro uživatelem zadaný interval. Konfigurací zásad neměnnosti pro data objektů blob můžete chránit data před přepsáním a odstraněním. Zásady neměnnosti zahrnují zásady uchovávání informací na základě času a blokování z právních důvodů. Další informace o zásadách neměnnosti pro Blob Storage najdete v tématu Ukládání důležitých obchodních dat objektů blob s neměnným úložištěm.

Zásady neměnnosti můžou být vymezeny buď na jednotlivé verze objektů blob, nebo na kontejner. Tento článek popisuje, jak nakonfigurovat zásady neměnnosti na úrovni kontejneru. Informace o konfiguraci zásad neměnnosti na úrovni verzí najdete v tématu Konfigurace zásad neměnnosti pro verze objektů blob.

Poznámka:

Zásady neměnnosti nejsou podporovány v účtech s povoleným protokolem NFS (Network File System) 3.0 nebo protokolem SSH File Transfer Protocol (SFTP).

Ke konfiguraci zásad uchovávání informací na základě času v kontejneru použijte Azure Portal, PowerShell nebo Azure CLI. Zásady uchovávání informací na úrovni kontejneru můžete nakonfigurovat na 1 až 146 000 dnů.

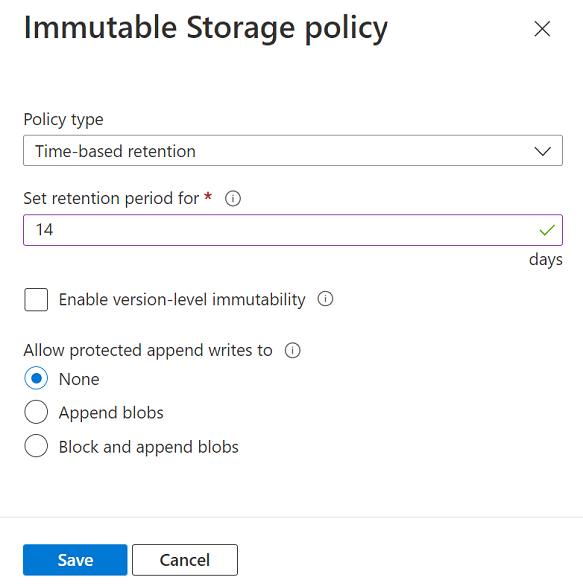

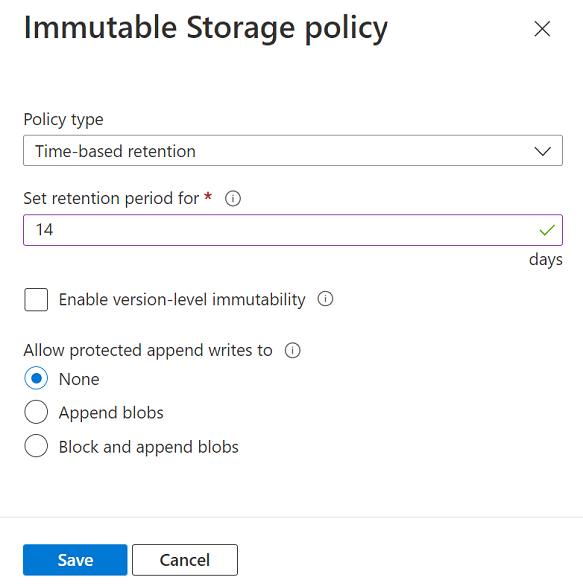

Pokud chcete nakonfigurovat zásady uchovávání informací na základě času v kontejneru pomocí webu Azure Portal, postupujte takto:

Přejděte do požadovaného kontejneru.

Vpravo vyberte tlačítko Další a pak vyberte Zásady přístupu.

V části Immutable Blob Storage vyberte Přidat zásadu.

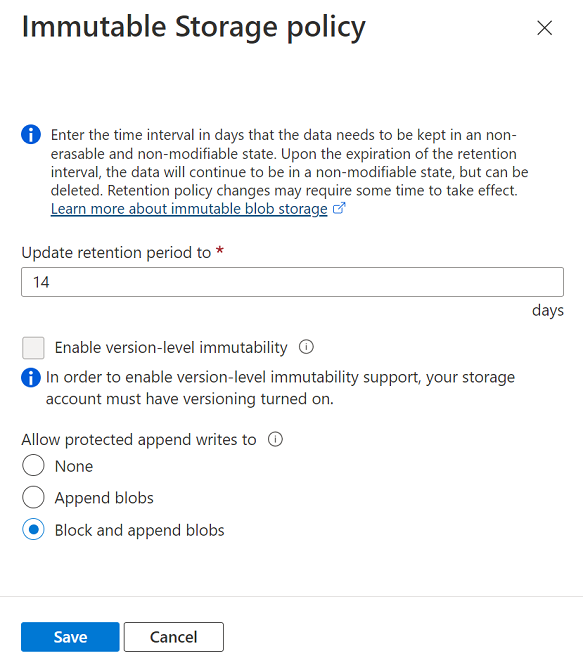

V poli Typ zásady vyberte Doba uchovávání informací a zadejte dobu uchovávání ve dnech.

Pokud chcete vytvořit zásadu s oborem kontejneru, nezaškrtávejte políčko Povolit neměnnost na úrovni verze.

Zvolte, jestli chcete povolit zapisovací zápisy chráněného připojení.

Možnost Doplňovací objekty blob umožňuje úlohám přidávat nové bloky dat na konec doplňovacího objektu blob pomocí operace Doplňovací blok .

Možnost Objekty blob bloku a připojení poskytuje stejná oprávnění jako možnost Doplňovací objekty blob, ale přidává možnost zapisovat nové bloky do objektu blob bloku. Rozhraní API služby Blob Storage neposkytuje způsob, jak to aplikace provést přímo. Aplikace toho ale můžou dosáhnout pomocí metod připojení a vyprázdnění, které jsou k dispozici v rozhraní DATA Lake Storage API. Některé aplikace Microsoftu také používají interní rozhraní API k vytváření objektů blob bloku a jejich následnému připojení. Pokud vaše úlohy závisí na některém z těchto nástrojů, můžete pomocí této vlastnosti zabránit chybám, které se můžou zobrazit, když se tyto nástroje pokusí připojit bloky k objektu blob bloku.

Další informace o těchto možnostech najdete v tématu Povolení zápisů chráněných doplňovacích objektů blob.

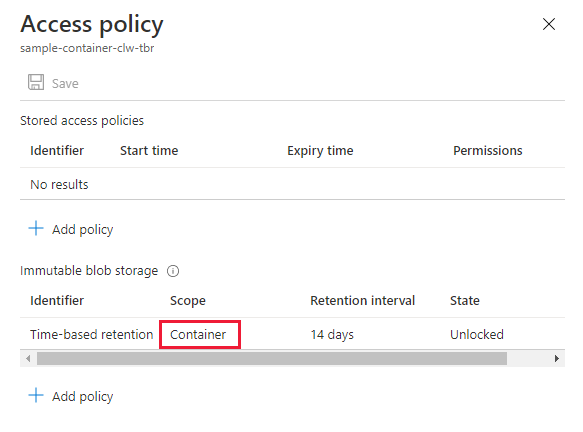

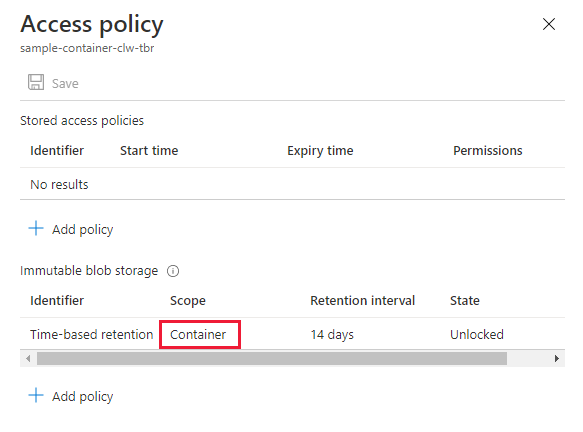

Po nakonfigurování zásady neměnnosti uvidíte, že je vymezený na kontejner:

Pokud chcete nakonfigurovat zásady uchovávání informací na základě času v kontejneru pomocí PowerShellu, zavolejte příkaz Set-AzRmStorageContainerImmutabilityPolicy a zadejte interval uchovávání ve dnech. Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

Set-AzRmStorageContainerImmutabilityPolicy -ResourceGroupName <resource-group> `

-StorageAccountName <storage-account> `

-ContainerName <container> `

-ImmutabilityPeriod 10

Chcete-li povolit chráněné zápisy připojení, nastavte -AllowProtectedAppendWrite parametr -AllowProtectedAppendWriteAll na true.

Možnost AllowProtectedAppendWrite umožňuje úlohám přidávat na konec doplňovacího objektu blob nové bloky dat pomocí operace Doplňovací blok .

Možnost AllowProtectedAppendWriteAll poskytuje stejná oprávnění jako možnost AllowProtectedAppendWrite , ale přidává možnost zapisovat nové bloky do objektu blob bloku. Rozhraní API služby Blob Storage neposkytuje způsob, jak to aplikace provést přímo. Aplikace toho ale můžou dosáhnout pomocí metod připojení a vyprázdnění, které jsou k dispozici v rozhraní DATA Lake Storage API. Některé aplikace Microsoftu také používají interní rozhraní API k vytváření objektů blob bloku a jejich následnému připojení. Pokud vaše úlohy závisí na některém z těchto nástrojů, můžete pomocí této vlastnosti zabránit chybám, které se můžou zobrazit, když se tyto nástroje pokusí připojit bloky k objektu blob bloku.

Další informace o těchto možnostech najdete v tématu Povolení zápisů chráněných doplňovacích objektů blob.

Pokud chcete nakonfigurovat zásady uchovávání informací na základě času pro kontejner pomocí Azure CLI, zavolejte příkaz az storage container immutability-policy create a zadejte interval uchovávání ve dnech. Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

az storage container immutability-policy create \

--resource-group <resource-group> \

--account-name <storage-account> \

--container-name <container> \

--period 10

Chcete-li povolit chráněné zápisy připojení, nastavte --allow-protected-append-writes parametr --allow-protected-append-writes-all na true.

Možnost --allow-protected-append-writes umožňuje úlohám přidávat nové bloky dat na konec doplňovacího objektu blob pomocí operace Doplňovací blok .

Možnost --allow-protected-append-writes-all poskytuje stejná oprávnění jako možnost --allow-protected-append-writes, ale přidává možnost zapisovat nové bloky do objektu blob bloku. Rozhraní API služby Blob Storage neposkytuje způsob, jak to aplikace provést přímo. Aplikace toho ale můžou dosáhnout pomocí metod připojení a vyprázdnění, které jsou k dispozici v rozhraní DATA Lake Storage API. Některé aplikace Microsoftu také používají interní rozhraní API k vytváření objektů blob bloku a jejich následnému připojení. Pokud vaše úlohy závisí na některém z těchto nástrojů, můžete pomocí této vlastnosti zabránit chybám, které se můžou zobrazit, když se tyto nástroje pokusí připojit bloky k objektu blob bloku.

Další informace o těchto možnostech najdete v tématu Povolení zápisů chráněných doplňovacích objektů blob.

Úprava odemknutých zásad uchovávání informací

Odemknuté zásady uchovávání informací na základě času můžete upravit tak, aby zkrátily nebo zkrátily interval uchovávání a povolily další zápisy do doplňovacího objektu blob v kontejneru. Můžete také odstranit odemknuté zásady.

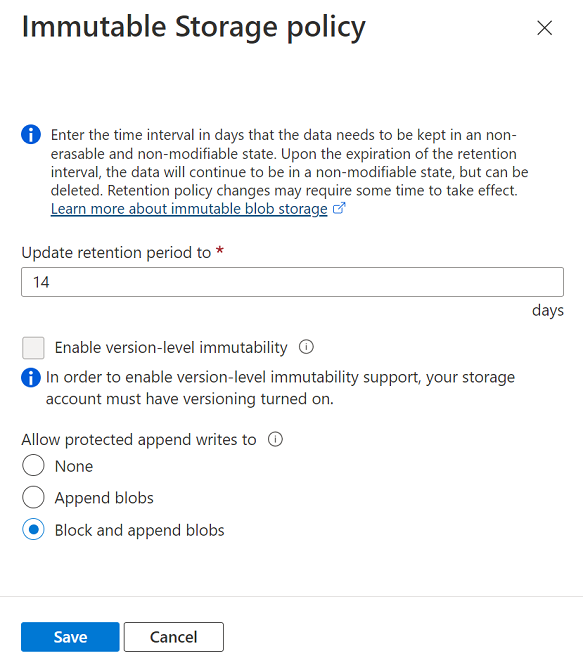

Pokud chcete změnit odemknuté zásady uchovávání informací na základě času na webu Azure Portal, postupujte takto:

Přejděte do požadovaného kontejneru.

Vyberte tlačítko Další a zvolte Zásady přístupu.

V části Neměnné verze objektů blob vyhledejte existující odemknuté zásady. Vyberte tlačítko Další a pak v nabídce vyberte Upravit.

Zadejte nový interval uchovávání informací pro zásadu. Můžete také vybrat Možnost Povolit další chráněné připojení a povolit zápisy do chráněných doplňovacích objektů blob.

Pokud chcete odstranit odemknuté zásady, vyberte tlačítko Další a pak odstraňte.

Poznámka:

Zásady neměnnosti na úrovni verzí můžete povolit zaškrtnutím políčka Povolit neměnnost na úrovni verzí. Další informace o povolení zásad neměnnosti na úrovni verzí najdete v tématu Konfigurace zásad neměnnosti pro verze objektů blob.

Pokud chcete upravit odemknuté zásady, nejprve načtěte zásadu voláním příkazu Get-AzRmStorageContainerImmutabilityPolicy . Dále zavolejte příkaz Set-AzRmStorageContainerImmutabilityPolicy , který zásadu aktualizuje. Zahrňte nový interval uchovávání ve dnech a parametr.-ExtendPolicy Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

$policy = Get-AzRmStorageContainerImmutabilityPolicy -ResourceGroupName <resource-group> `

-AccountName <storage-account> `

-ContainerName <container>

Set-AzRmStorageContainerImmutabilityPolicy -ResourceGroupName <resource-group> `

-StorageAccountName <storage-account> `

-ContainerName <container> `

-ImmutabilityPeriod 21 `

-AllowProtectedAppendWriteAll true `

-Etag $policy.Etag `

-ExtendPolicy

Pokud chcete odstranit odemknuté zásady, zavolejte příkaz Remove-AzRmStorageContainerImmutabilityPolicy .

Remove-AzRmStorageContainerImmutabilityPolicy -ResourceGroupName <resource-group> `

-AccountName <storage-account> `

-ContainerName <container>

-Etag $policy.Etag

Pokud chcete pomocí Azure CLI upravit odemknuté zásady uchovávání informací na základě času, zavolejte příkaz az storage container immutability-policy extend a zadejte nový interval uchovávání ve dnech. Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

etag=$(az storage container immutability-policy show \

--account-name <storage-account> \

--container-name <container> \

--query etag \

--output tsv)

az storage container immutability-policy extend \

--resource-group <resource-group> \

--account-name <storage-account> \

--container-name <container> \

--period 21 \

--if-match $etag \

--allow-protected-append-writes-all true

Pokud chcete odstranit odemknuté zásady, zavolejte příkaz az storage container immutability-policy delete .

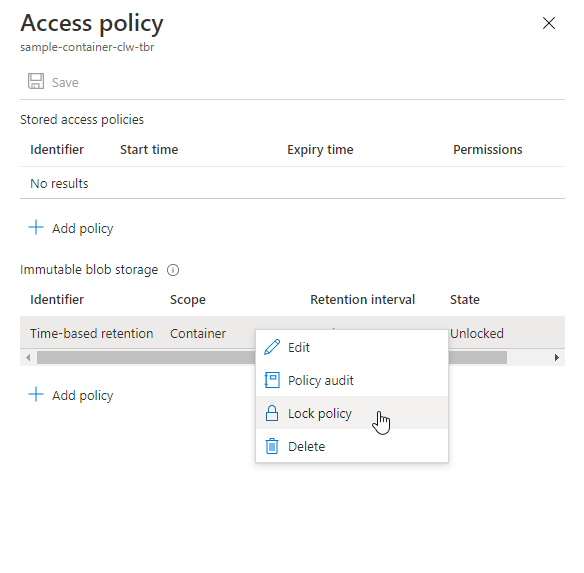

Uzamčení zásad uchovávání informací na základě času

Po dokončení testování zásad uchovávání informací na základě času můžete zásady uzamknout. Uzamčené zásady jsou v souladu se standardem SEC 17a-4(f) a dalšími zákonnými předpisy. Interval uchovávání uzamčených zásad můžete prodloužit až pětkrát, ale nemůžete ho zkrátit.

Po uzamčení zásady ji nemůžete odstranit. Objekt blob však můžete odstranit po vypršení intervalu uchovávání informací.

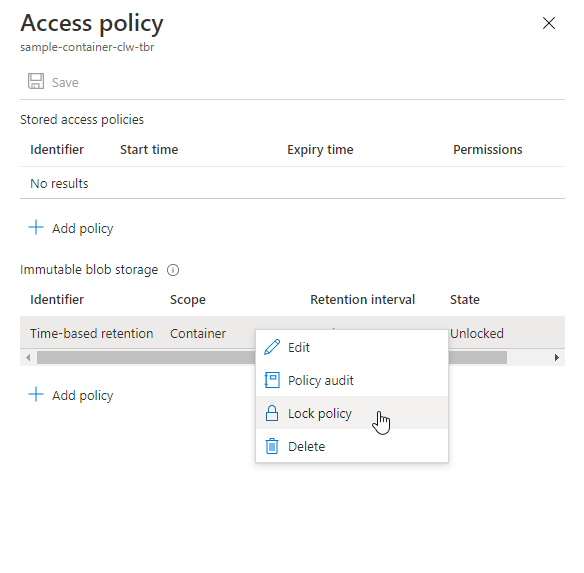

Pokud chcete zásady uzamknout pomocí webu Azure Portal, postupujte takto:

- Přejděte do kontejneru s odemknutou zásadou.

- V části Neměnné verze objektů blob vyhledejte existující odemknuté zásady. Vyberte tlačítko Další a pak v nabídce vyberte Zamknout zásadu.

- Potvrďte, že chcete zásadu uzamknout.

Pokud chcete zásadu uzamknout pomocí PowerShellu , nejprve zavolejte příkaz Get-AzRmStorageContainerImmutabilityPolicy pro načtení značky ETag zásady. Dále zavolejte příkaz Lock-AzRmStorageContainerImmutabilityPolicy a předejte hodnotu ETag pro uzamčení zásady. Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

$policy = Get-AzRmStorageContainerImmutabilityPolicy -ResourceGroupName <resource-group> `

-AccountName <storage-account> `

-ContainerName <container>

Lock-AzRmStorageContainerImmutabilityPolicy -ResourceGroupName <resource-group> `

-AccountName <storage-account> `

-ContainerName <container> `

-Etag $policy.Etag

Pokud chcete zásadu uzamknout pomocí Azure CLI, nejprve zavolejte příkaz az storage container immutability-policy show k načtení značky ETag zásady. Dále zavolejte příkaz az storage container immutability-policy lock a předejte hodnotu ETag pro uzamčení zásady. Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

etag=$(az storage container immutability-policy show \

--account-name <storage-account> \

--container-name <container> \

--query etag \

--output tsv)

az storage container immutability-policy lock \

--resource-group <resource-group> \

--account-name <storage-account> \

--container-name <container> \

--if-match $etag

Blokování z právních důvodů ukládá neměnná data, dokud se blokování z právních důvodů explicitně nevymaže. Další informace ozásadách

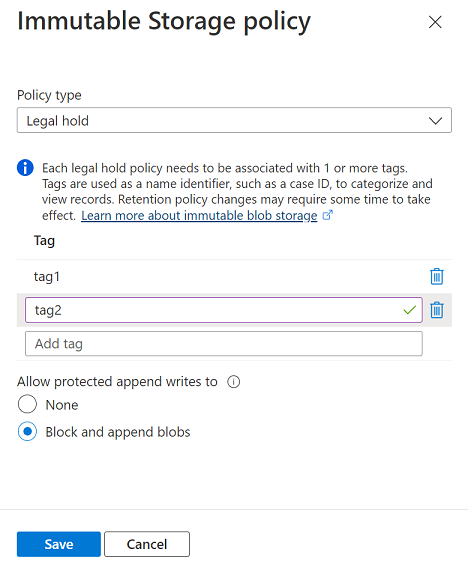

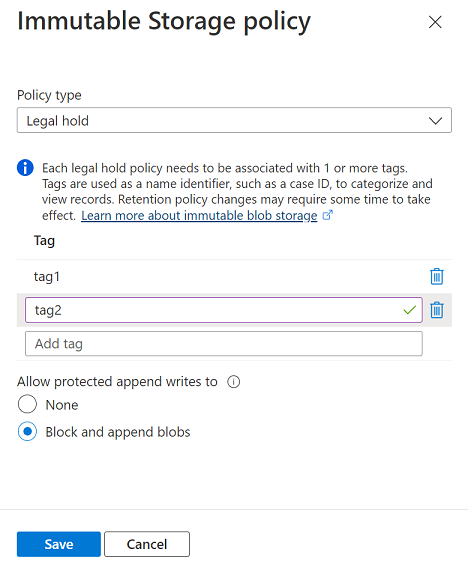

Pokud chcete nakonfigurovat blokování z právních důvodů u kontejneru pomocí webu Azure Portal, postupujte takto:

Přejděte do požadovaného kontejneru.

Vyberte tlačítko Další a zvolte Zásady přístupu.

V části Immutable Blob Versions (Neměnné verze objektů blob) vyberte Add policy (Přidat zásadu).

Jako typ zásady zvolte blokování z právních důvodů.

Přidejte jednu nebo více značek blokování z právních důvodů.

Zvolte, jestli chcete povolit chráněné zápisy připojení, a pak vyberte Uložit.

Možnost Doplňovací objekty blob umožňuje úlohám přidávat nové bloky dat na konec doplňovacího objektu blob pomocí operace Doplňovací blok .

Toto nastavení také přidává možnost zapisovat nové bloky do objektu blob bloku. Rozhraní API služby Blob Storage neposkytuje způsob, jak to aplikace provést přímo. Aplikace toho ale můžou dosáhnout pomocí metod připojení a vyprázdnění, které jsou k dispozici v rozhraní DATA Lake Storage API. Tato vlastnost také umožňuje aplikacím Microsoftu, jako je Azure Data Factory, přidávat bloky dat pomocí interních rozhraní API. Pokud vaše úlohy závisí na některém z těchto nástrojů, můžete pomocí této vlastnosti zabránit chybám, které se můžou zobrazit, když se tyto nástroje pokusí připojit data k objektům blob.

Další informace o těchto možnostech najdete v tématu Povolení zápisů chráněných doplňovacích objektů blob.

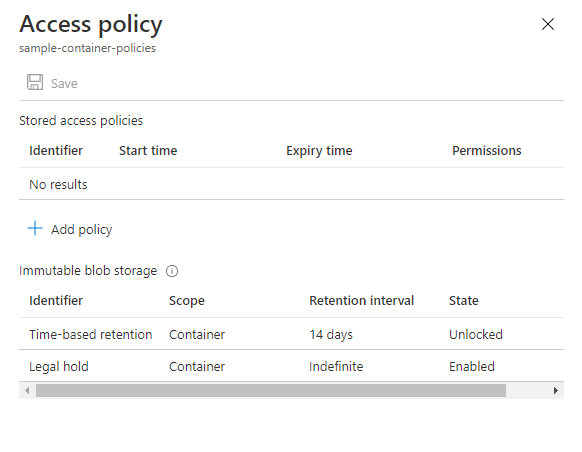

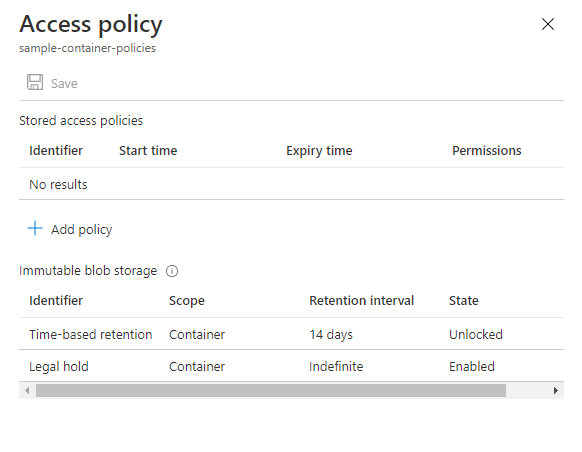

Po nakonfigurování zásady neměnnosti uvidíte, že je vymezený na kontejner:

Následující obrázek ukazuje kontejner s nakonfigurovanými zásadami uchovávání informací podle času i blokováním z právních důvodů.

Pokud chcete zrušit blokování z právních důvodů, přejděte do dialogového okna zásad přístupu a v místní nabídce zásad vyberte Upravit. Potom odstraňte všechny značky zásad, aby se blokování odstranilo.

Pokud chcete nakonfigurovat blokování z právních důvodů v kontejneru pomocí PowerShellu, zavolejte příkaz Add-AzRmStorageContainerLegalHold . Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

Add-AzRmStorageContainerLegalHold -ResourceGroupName <resource-group> `

-StorageAccountName <storage-account> `

-Name <container> `

-Tag <tag1>,<tag2>,...`

-AllowProtectedAppendWriteAll true

Pokud chcete vymazat blokování z právních důvodů, zavolejte příkaz Remove-AzRmStorageContainerLegalHold :

Remove-AzRmStorageContainerLegalHold -ResourceGroupName <resource-group> `

-StorageAccountName <storage-account> `

-Name <container> `

-Tag <tag1>,<tag2>,...

Pokud chcete nakonfigurovat blokování z právních důvodů v kontejneru pomocí PowerShellu, zavolejte příkaz az storage container legal-hold set . Nezapomeňte nahradit zástupné hodnoty v hranatých závorkách vlastními hodnotami:

az storage container legal-hold set \

--tags tag1 tag2 \

--container-name <container> \

--account-name <storage-account> \

--resource-group <resource-group> \

--allow-protected-append-writes-all true

Pokud chcete vymazat blokování z právních důvodů, zavolejte příkaz az storage container legal-hold clear :

az storage container legal-hold clear \

--tags tag1 tag2 \

--container-name <container> \

--account-name <storage-account> \

--resource-group <resource-group> \

Další kroky