Šifrování služby Azure Storage s využitím klíčů spravovaných zákazníkem

K ochraně dat v účtu úložiště můžete použít vlastní šifrovací klíč. Když zadáte klíč spravovaný zákazníkem, použije se tento klíč k ochraně a řízení přístupu ke klíči, který šifruje vaše data. Klíče spravované zákazníkem nabízejí větší flexibilitu při správě řízení přístupu.

K ukládání klíčů spravovaných zákazníkem musíte použít jedno z následujících úložišť klíčů Azure:

Můžete buď vytvořit vlastní klíče a uložit je do trezoru klíčů nebo spravovaného HSM, nebo můžete k vygenerování klíčů použít rozhraní API služby Azure Key Vault. Účet úložiště a trezor klíčů nebo spravovaný HSM můžou být v různých tenantech, oblastech a předplatných Microsoft Entra.

Poznámka:

Azure Key Vault a spravovaný HSM služby Azure Key Vault podporují stejná rozhraní API a rozhraní pro správu pro konfiguraci klíčů spravovaných zákazníkem. Všechny akce podporované pro Azure Key Vault se podporují také pro spravovaný HSM služby Azure Key Vault.

Informace o klíčích spravovaných zákazníkem

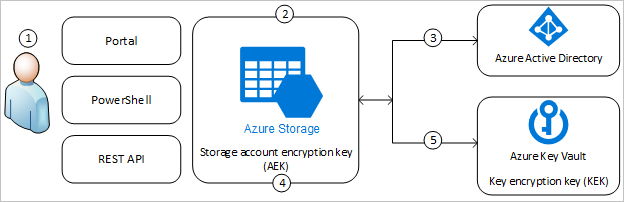

Následující diagram znázorňuje, jak Azure Storage používá ID Microsoft Entra a trezor klíčů nebo spravovaný HSM k provádění požadavků pomocí klíče spravovaného zákazníkem:

Následující seznam vysvětluje očíslované kroky v diagramu:

- Správce služby Azure Key Vault uděluje oprávnění šifrovacím klíčům spravované identitě. Spravovaná identita může být spravovaná identita přiřazená uživatelem, kterou vytvoříte a spravujete, nebo spravovanou identitu přiřazenou systémem přidruženou k účtu úložiště.

- Správce služby Azure Storage nakonfiguruje šifrování pomocí klíče spravovaného zákazníkem pro účet úložiště.

- Azure Storage používá spravovanou identitu, ke které správce služby Azure Key Vault udělil oprávnění v kroku 1 k ověření přístupu ke službě Azure Key Vault prostřednictvím ID Microsoft Entra.

- Azure Storage zabalí šifrovací klíč účtu do klíče spravovaného zákazníkem ve službě Azure Key Vault.

- V případě operací čtení a zápisu odesílá Azure Storage do služby Azure Key Vault požadavky na rozbalení šifrovacího klíče účtu za účelem provádění operací šifrování a dešifrování.

Spravovaná identita přidružená k účtu úložiště musí mít tato oprávnění minimálně pro přístup ke klíči spravovanému zákazníkem ve službě Azure Key Vault:

- wrapkey

- unwrapkey

- get

Další informace o oprávněních ke klíči naleznete v tématu Typy klíčů, algoritmy a operace.

Azure Policy poskytuje předdefinované zásady, které vyžadují, aby účty úložiště používaly klíče spravované zákazníkem pro úlohy Blob Storage a Azure Files. Další informace najdete v části Úložiště v předdefinovaných definicích zásad azure Policy.

Klíče spravované zákazníkem pro fronty a tabulky

Data uložená ve službě Queue a Table Storage nejsou automaticky chráněna klíčem spravovaným zákazníkem, pokud jsou pro účet úložiště povolené klíče spravované zákazníkem. Volitelně můžete tyto služby nakonfigurovat tak, aby byly zahrnuty do této ochrany v době, kdy vytvoříte účet úložiště.

Další informace o tom, jak vytvořit účet úložiště, který podporuje klíče spravované zákazníkem pro fronty a tabulky, najdete v tématu Vytvoření účtu, který podporuje klíče spravované zákazníkem pro tabulky a fronty.

Data v úložišti objektů blob a službě Azure Files jsou vždy chráněna klíči spravovanými zákazníkem, když jsou pro účet úložiště nakonfigurované klíče spravované zákazníkem.

Povolení klíčů spravovaných zákazníkem pro účet úložiště

Když nakonfigurujete klíče spravované zákazníkem pro účet úložiště, Azure Storage zabalí kořenový šifrovací klíč dat pro účet s klíčem spravovaným zákazníkem v přidruženém trezoru klíčů nebo spravovaném HSM. Ochrana kořenového šifrovacího klíče se změní, ale data ve vašem účtu Azure Storage zůstanou zašifrovaná vždy. Na vaší straně není nutná žádná další akce, která zajistí, že vaše data zůstanou zašifrovaná. Ochrana pomocí klíčů spravovaných zákazníkem se projeví okamžitě.

Mezi klíči spravovanými zákazníkem a klíči spravovanými Microsoftem můžete kdykoli přepínat. Další informace o klíčích spravovaných Microsoftem najdete v tématu Správa šifrovacích klíčů.

Požadavky služby Key Vault

Trezor klíčů nebo spravovaný HSM, který klíč ukládá, musí mít povolenou obnovitelné odstranění i ochranu před vymazáním. Šifrování úložiště Azure podporuje klíče RSA a RSA-HSM velikosti 2048, 3072 a 4096. Další informace o klíčích najdete v tématu O klíčích.

Použití trezoru klíčů nebo spravovaného HSM má přidružené náklady. Další informace najdete v tématu s cenami služby Key Vault.

Klíče spravované zákazníkem s trezorem klíčů ve stejném tenantovi

Klíče spravované zákazníkem můžete nakonfigurovat pomocí trezoru klíčů a účtu úložiště ve stejném tenantovi nebo v různých tenantech Microsoft Entra. Informace o konfiguraci šifrování služby Azure Storage s klíči spravovanými zákazníkem, když jsou trezor klíčů a účet úložiště ve stejných tenantech, najdete v jednom z následujících článků:

- Konfigurace klíčů spravovaných zákazníkem v trezoru klíčů Azure pro nový účet úložiště

- Konfigurace klíčů spravovaných zákazníkem v trezoru klíčů Azure pro existující účet úložiště

Když povolíte klíče spravované zákazníkem s trezorem klíčů ve stejném tenantovi, musíte zadat spravovanou identitu, která se má použít k autorizaci přístupu k trezoru klíčů, který tento klíč obsahuje. Spravovaná identita může být spravovaná identita přiřazená uživatelem nebo systémem:

- Při konfiguraci klíčů spravovaných zákazníkem v době vytvoření účtu úložiště musíte použít spravovanou identitu přiřazenou uživatelem.

- Při konfiguraci klíčů spravovaných zákazníkem u existujícího účtu úložiště můžete použít spravovanou identitu přiřazenou uživatelem nebo spravovanou identitu přiřazenou systémem.

Další informace o spravovaných identitách přiřazených systémem a uživatelem najdete v tématu Spravované identity pro prostředky Azure. Informace o vytváření a správě spravované identity přiřazené uživatelem najdete v tématu Správa spravovaných identit přiřazených uživatelem.

Klíče spravované zákazníkem s trezorem klíčů v jiném tenantovi

Pokud chcete zjistit, jak nakonfigurovat šifrování Azure Storage s klíči spravovanými zákazníkem, když jsou trezor klíčů a účet úložiště v různých tenantech Microsoft Entra, přečtěte si jeden z následujících článků:

- Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro nový účet úložiště

- Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro existující účet úložiště

Klíče spravované zákazníkem pomocí spravovaného HSM

Klíče spravované zákazníkem můžete nakonfigurovat pomocí spravovaného HSM služby Azure Key Vault pro nový nebo existující účet. A můžete nakonfigurovat klíče spravované zákazníkem pomocí spravovaného HSM, který je ve stejném tenantovi jako účet úložiště nebo v jiném tenantovi. Proces konfigurace klíčů spravovaných zákazníkem ve spravovaném HSM je stejný jako při konfiguraci klíčů spravovaných zákazníkem v trezoru klíčů, ale oprávnění se mírně liší. Další informace najdete v tématu Konfigurace šifrování pomocí klíčů spravovaných zákazníkem uložených ve službě Azure Key Vault Managed HSM.

Aktualizace verze klíče

Následující kryptografické osvědčené postupy znamenají obměnu klíče, který chrání váš účet úložiště podle běžného plánu, obvykle alespoň každých dva roky. Azure Storage nikdy neupravuje klíč v trezoru klíčů, ale můžete nakonfigurovat zásadu obměny klíčů tak, aby klíč otočil podle vašich požadavků na dodržování předpisů. Další informace najdete v tématu Konfigurace automatické obměny kryptografického klíče ve službě Azure Key Vault.

Po obměně klíče v trezoru klíčů je potřeba aktualizovat konfiguraci klíčů spravovaných zákazníkem pro váš účet úložiště, aby používala novou verzi klíče. Klíče spravované zákazníkem podporují automatickou i ruční aktualizaci verze klíče pro klíč, který chrání účet. Můžete se rozhodnout, který přístup chcete použít při konfiguraci klíčů spravovaných zákazníkem nebo při aktualizaci konfigurace.

Při úpravě klíče nebo verze klíče se ochrana kořenového šifrovacího klíče změní, ale data ve vašem účtu Azure Storage zůstanou zašifrovaná vždy. Z vaší strany nejsou vyžadovány žádné další kroky k zajištění ochrany vašich dat. Rotace verze klíče nemá vliv na výkon. Rotace verze klíče nezpůsobuje žádné prostoje.

Důležité

Pokud chcete klíč otočit, vytvořte novou verzi klíče v trezoru klíčů nebo spravovaném HSM podle vašich požadavků na dodržování předpisů. Azure Storage nezpracuje obměnu klíčů, takže budete muset spravovat obměnu klíče v trezoru klíčů.

Když klíč použitý pro klíče spravované zákazníkem otočíte, tato akce se aktuálně nezaprotokoluje do protokolů služby Azure Monitor pro Azure Storage.

Automatická aktualizace verze klíče

Pokud chcete automaticky aktualizovat klíč spravovaný zákazníkem, když je k dispozici nová verze, vynecháte verzi klíče, když povolíte šifrování pomocí klíčů spravovaných zákazníkem pro účet úložiště. Pokud je verze klíče vynechána, Azure Storage denně zkontroluje trezor klíčů nebo spravovaný HSM novou verzi klíče spravovaného zákazníkem. Pokud je k dispozici nová verze klíče, Azure Storage automaticky použije nejnovější verzi klíče.

Azure Storage kontroluje trezor klíčů pro novou verzi klíče jen jednou denně. Při obměně klíče nezapomeňte před zakázáním starší verze počkat 24 hodin.

Pokud jste dříve nakonfigurovali účet úložiště pro ruční aktualizaci verze klíče a chcete ho změnit tak, aby se automaticky aktualizoval, budete možná muset explicitně změnit verzi klíče na prázdný řetězec. Podrobnosti o tom, jak to provést, najdete v tématu Konfigurace šifrování pro automatickou aktualizaci verzí klíčů.

Ruční aktualizace verze klíče

Pokud chcete pro šifrování Azure Storage použít konkrétní verzi klíče, zadejte tuto verzi klíče, když povolíte šifrování pomocí klíčů spravovaných zákazníkem pro účet úložiště. Pokud zadáte verzi klíče, azure Storage tuto verzi použije k šifrování, dokud ručně neaktualizujete verzi klíče.

Pokud je verze klíče explicitně zadaná, musíte účet úložiště ručně aktualizovat tak, aby při vytváření nové verze používal identifikátor URI nové verze klíče. Informace o tom, jak aktualizovat účet úložiště tak, aby používal novou verzi klíče, najdete v tématu Konfigurace šifrování pomocí klíčů spravovaných zákazníkem uložených ve službě Azure Key Vault nebo konfigurace šifrování pomocí klíčů spravovaných zákazníkem uložených ve spravovaném HSM služby Azure Key Vault.

Odvolání přístupu k účtu úložiště, který používá klíče spravované zákazníkem

Pokud chcete odvolat přístup k účtu úložiště, který používá klíče spravované zákazníkem, zakažte tento klíč v trezoru klíčů. Informace o zakázání klíče najdete v tématu Odvolání přístupu k účtu úložiště, který používá klíče spravované zákazníkem.

Po zakázání klíče nemůžou klienti volat operace, které čtou nebo zapisuje do prostředku nebo jeho metadat. Pokusy o volání těchto operací selžou s kódem chyby 403 (Zakázáno) pro všechny uživatele.

Pokud chcete tyto operace volat znovu, obnovte přístup ke klíči spravovanému zákazníkem.

Všechny operace s daty, které nejsou uvedené v následujících částech, můžou pokračovat po odvolání klíčů spravovaných zákazníkem nebo po zakázání nebo odstranění klíče.

Pokud chcete odvolat přístup ke klíčům spravovaným zákazníkem, použijte PowerShell nebo Azure CLI.

Operace služby Blob Storage, které selžou po odvolání klíče

- Výpis objektů blob při zavolání s parametrem

include=metadatana identifikátoru URI požadavku - Získání objektu blob

- Získání vlastností objektu blob

- Získání metadat objektů blob

- Nastavení metadat objektů blob

- Vytvoření snímku objektu blob při zavolání s hlavičkou

x-ms-meta-namepožadavku - Kopírování objektu blob

- Kopírování objektu blob z adresy URL

- Nastavení úrovně objektu blob

- Vložit blok

- Put Block From URL

- Připojit blok

- Append Block From URL

- Vložení objektu blob

- Vložit stránku

- Put Page From URL

- Objekt blob přírůstkového kopírování

Operace se službou Azure Files, které selžou po odvolání klíče

- Vytvořit oprávnění

- Získat oprávnění

- Výpis adresářů a souborů

- Vytvořit adresář

- Získání vlastností adresáře

- Nastavení vlastností adresáře

- Získání metadat adresáře

- Nastavení metadat adresáře

- Vytvořit soubor

- Získat soubor

- Získání vlastností souboru

- Nastavení vlastností souboru

- Put Range

- Umístění rozsahu z adresy URL

- Získání metadat souborů

- Nastavení metadat souborů

- Kopírovat soubor

- Přejmenovat soubor

Klíče spravované zákazníkem ke spravovaným diskům Azure:

Klíče spravované zákazníkem jsou k dispozici také ke správě šifrování spravovaných disků Azure. Klíče spravované zákazníkem se chovají jinak pro spravované disky než pro prostředky Azure Storage. Další informace najdete v tématu Šifrování spravovaných disků Azure na straně serveru pro šifrování spravovaných disků Na straně Windows nebo Serveru spravovaných disků Azure pro Linux.