Přehled monitorování integrity spouštění

Aby služba Azure Trusted Launch lépe zabránila útokům rootkitu se zlými úmysly na virtuálních počítačích, použije se ověření hosta prostřednictvím koncového bodu ověření identity Azure k monitorování integrity spouštěcí sekvence. Tato ověření identity je zásadní pro zajištění platnosti stavů platformy.

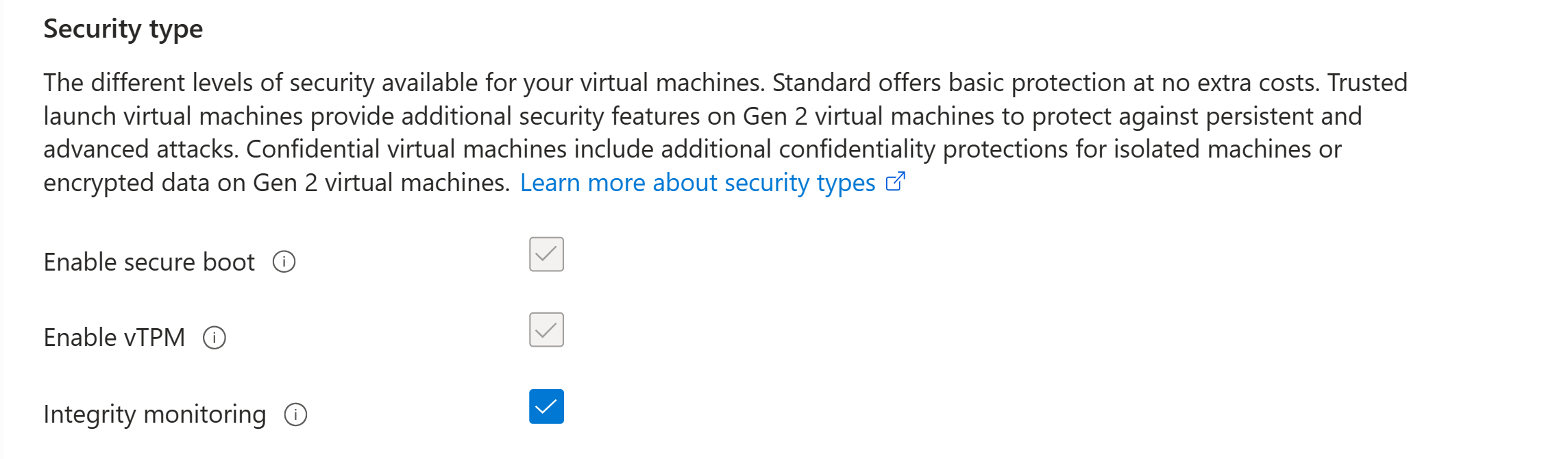

Aby bylo možné nainstalovat rozšíření ověření identity, musí být váš důvěryhodný spouštěcí virtuální počítač zabezpečeným spouštěním a virtuálním modulem vTPM (Secure Boot). Microsoft Defender for Cloud nabízí sestavy na základě ověření stavu ověření hosta a správnosti nastavení integrity spouštění vašeho virtuálního počítače. Další informace o integraci Microsoft Defenderu pro cloud najdete v tématu Integrace důvěryhodného spuštění s Microsoft Defenderem pro cloud.

Důležité

Automatický upgrade rozšíření je nyní k dispozici pro monitorování integrity spouštění – rozšíření Ověření identity hosta. Další informace najdete v tématu Automatický upgrade rozšíření.

Požadavky

Potřebujete aktivní předplatné Azure a virtuální počítač důvěryhodného spuštění.

Povolení monitorování integrity

Pokud chcete povolit monitorování integrity, postupujte podle kroků v této části.

Přihlaste se k portálu Azure.

Vyberte prostředek (Virtual Machines).

V části Nastavení vyberte Konfigurace. V podokně Typ zabezpečení vyberte Monitorování integrity.

Uložte změny.

Na stránce Přehled virtuálního počítače by se typ zabezpečení pro monitorování integrity měl zobrazit jako Povoleno.

Tato akce nainstaluje rozšíření Ověření identity hosta, na které můžete odkazovat prostřednictvím nastavení na kartě Rozšíření a aplikace .

Průvodce odstraňováním potíží s instalací rozšíření Ověření identity hosta

Tato část se zabývá chybami a řešeními ověření identity.

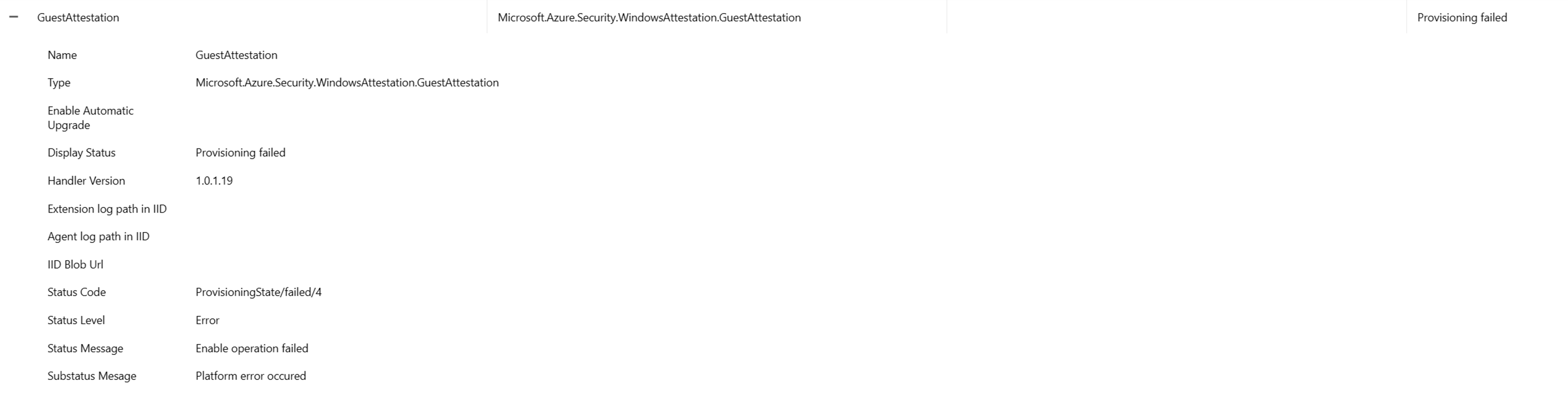

Příznaky

Rozšíření Azure Attestation nebude správně fungovat, když nastavíte skupinu zabezpečení sítě (NSG) nebo proxy server. Zobrazí se chyba, která vypadá podobně jako "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation Zřizování selhalo".

Řešení

V Azure se skupiny zabezpečení sítě používají k filtrování síťového provozu mezi prostředky Azure. Skupiny zabezpečení sítě obsahují pravidla zabezpečení, která povolují nebo zakazují příchozí síťový provoz nebo odchozí síťový provoz z několika typů prostředků Azure. Koncový bod ověření identity Azure by měl být schopný komunikovat s rozšířením ověření identity hosta. Bez tohoto koncového bodu nemůže důvěryhodné spuštění přistupovat k ověření identity hosta, což umožňuje programu Microsoft Defender for Cloud monitorovat integritu spouštěcí sekvence vašich virtuálních počítačů.

Odblokování provozu ověření identity Azure ve skupině zabezpečení sítě pomocí značek služeb:

Přejděte na virtuální počítač, který chcete povolit odchozí provoz.

V levém podokně v části Sítě vyberte Nastavení sítě.

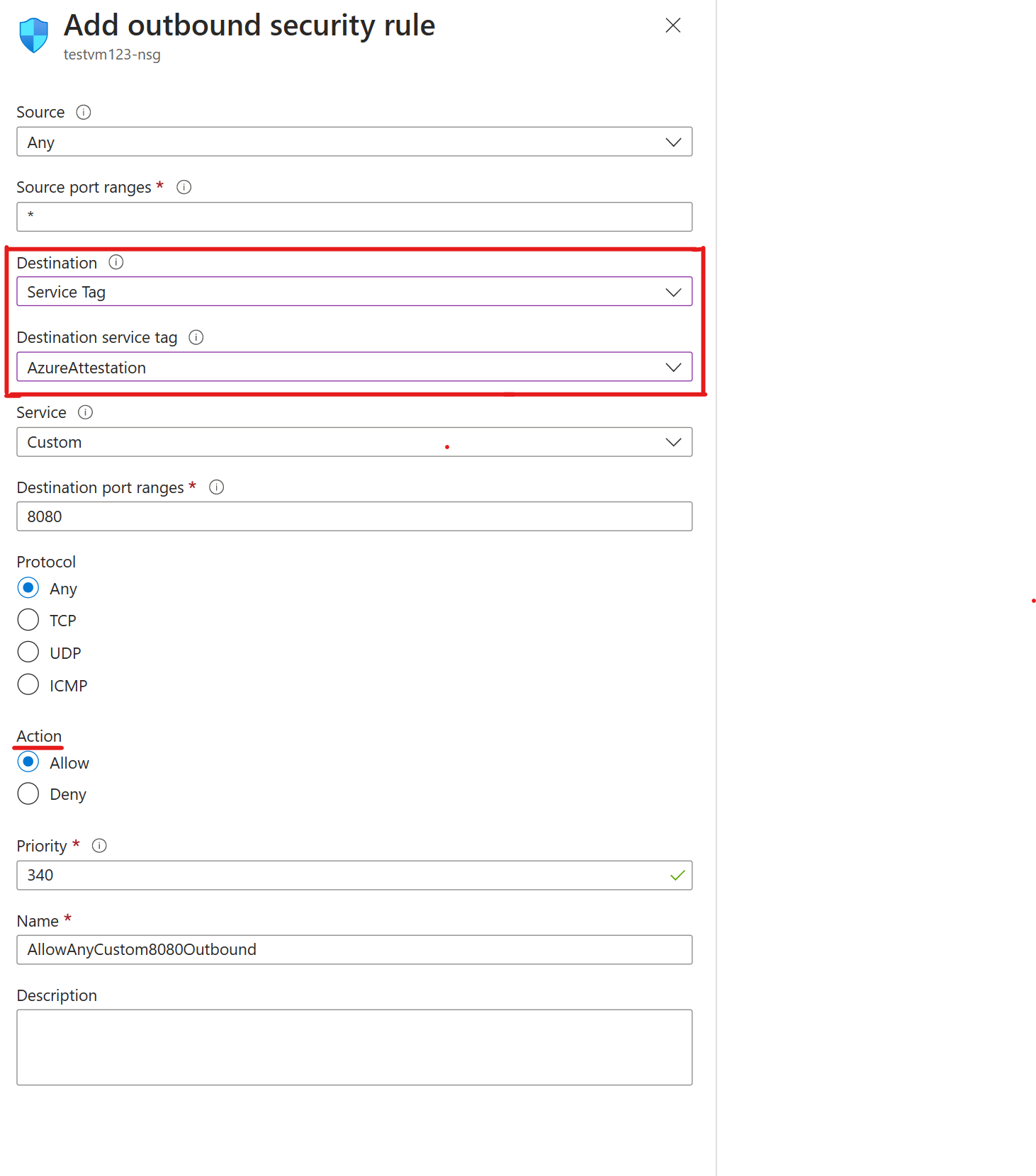

Pak vyberte Vytvořit pravidlo odchozího>portu.

Pokud chcete povolit ověření identity Azure, nastavíte jako cíl značku služby. Toto nastavení umožňuje, aby rozsah IP adres aktualizoval a automaticky nastavil pravidla, která umožňují ověření identity Azure. Nastavte značku cílové služby na AzureAttestation a nastavte akci na Povolit.

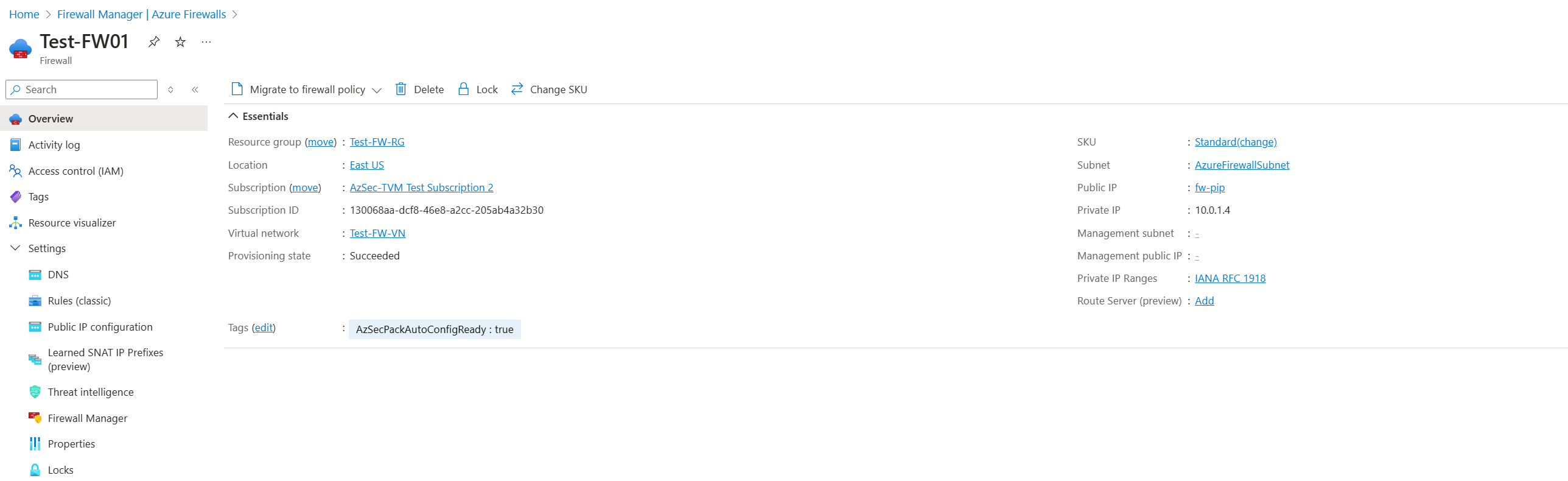

Brány firewall chrání virtuální síť, která obsahuje několik virtuálních počítačů s důvěryhodným spuštěním. Odblokování provozu ověření identity Azure v bráně firewall pomocí kolekce pravidel aplikace:

Přejděte do instance služby Azure Firewall, která má provoz blokovaný z prostředku důvěryhodného spouštěcího virtuálního počítače.

V části Nastavení vyberte Pravidla (Classic) a začněte odblokovat ověření hosta za bránou firewall.

V části Kolekce pravidel sítě vyberte Přidat kolekci pravidel sítě.

Na základě vašich potřeb nakonfigurujte název, prioritu, typ zdroje a cílové porty. Nastavte název značky služby na AzureAttestation a nastavte akci na Povolit.

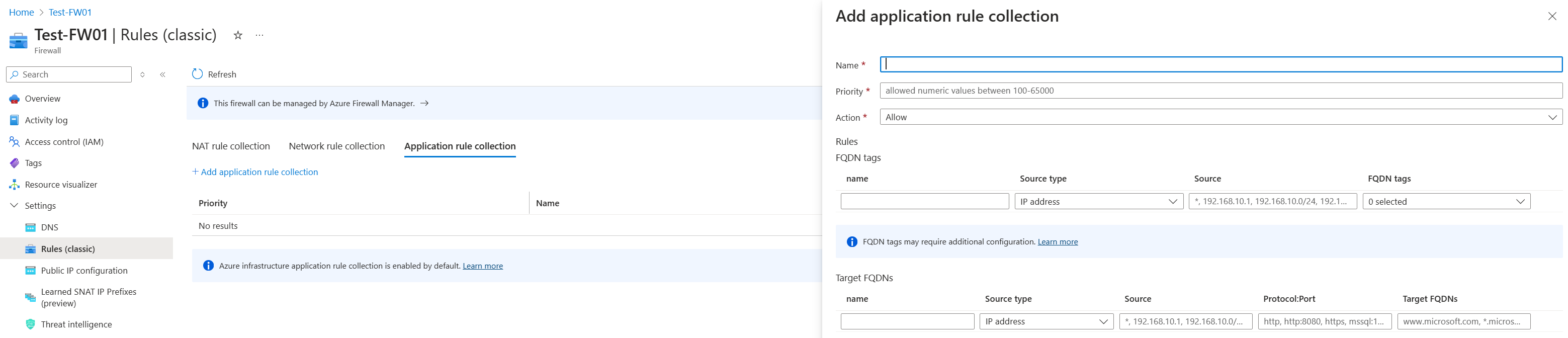

Odblokování provozu ověření identity Azure v bráně firewall pomocí kolekce pravidel aplikace:

Přejděte do instance služby Azure Firewall, která má provoz blokovaný z prostředku důvěryhodného spouštěcího virtuálního počítače.

Kolekce pravidel musí obsahovat alespoň jedno pravidlo, které cílí na plně kvalifikované názvy domén (FQDN).

Vyberte kolekci pravidel aplikace a přidejte pravidlo aplikace.

Vyberte název a číselnou prioritu pro pravidla aplikace. Nastavte akci pro kolekci pravidel na Povolit.

Nakonfigurujte název, zdroj a protokol. Typ zdroje je pro jednu IP adresu. Výběrem skupiny IP adres povolíte více IP adres přes bránu firewall.

Místní sdílení poskytovatelé

Ověření identity Azure poskytuje regionálního sdíleného poskytovatele v každé dostupné oblasti. Pro ověření identity můžete použít regionálního sdíleného zprostředkovatele nebo vytvořit vlastní zprostředkovatele s vlastními zásadami. Každý uživatel Microsoft Entra má přístup ke sdíleným poskytovatelům. Zásady přidružené k ní nelze změnit.

Poznámka:

Můžete nakonfigurovat typ zdroje, službu, rozsahy cílových portů, protokol, prioritu a název.

Související obsah

Přečtěte si další informace o důvěryhodném spuštění a nasazení virtuálního počítače Trusted Launch.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro