Platí pro: ✔️ Virtuální počítače s Linuxem ✔️ Virtuální počítače s Windows ✔️

Azure Disk Storage podporuje dvojité šifrování dat v klidu pro spravované disky. Pro další informace o konceptu dvojitého šifrování uložených dat a jiných typech šifrování spravovaných disků, viz část Dvojité šifrování v klidu v našem článku o šifrování disků.

Omezení

U Ultra disků nebo disků Premium SSD v2 v současné době není podporováno dvojité šifrování uložených dat.

Požadavky

Pokud budete používat Azure CLI, nainstalujte nejnovější Azure CLI a přihlaste se k účtu Azure pomocí az login.

Pokud budete používat modul Azure PowerShellu, nainstalujte nejnovější verzi Azure PowerShellu a přihlaste se k účtu Azure pomocí Connect-AzAccount.

Začínáme

Přihlaste se k portálu Azure.

Vyhledejte a vyberte Sady šifrování disků.

Snímek obrazovky hlavního portálu Azure, kde jsou ve vyhledávacím poli zvýrazněny sady šifrování disků

Snímek obrazovky hlavního portálu Azure, kde jsou ve vyhledávacím poli zvýrazněny sady šifrování disků

Vyberte + Vytvořit.

Vyberte jednu z podporovaných oblastí.

Pro typ šifrování vyberte dvojité šifrování s klíči spravovanými platformou a klíči spravovanými zákazníkem.

Poznámka:

Jakmile vytvoříte sadu šifrování disku s určitým typem šifrování, nedá se změnit. Pokud chcete použít jiný typ šifrování, musíte vytvořit novou sadu šifrování disku.

Vyplňte zbývající informace.

Snímek obrazovky s oknem pro vytvoření sady šifrování disků, oblastmi a dvojitým šifrováním se zvýrazněnými klíči spravovanými platformou a klíči spravovanými zákazníkem

Snímek obrazovky s oknem pro vytvoření sady šifrování disků, oblastmi a dvojitým šifrováním se zvýrazněnými klíči spravovanými platformou a klíči spravovanými zákazníkem

Vyberte Azure Key Vault a klíč nebo v případě potřeby vytvořte nový.

Poznámka:

Pokud vytváříte instanci služby Key Vault, musíte povolit ochranu obnovitelného odstranění a vymazání. Tato nastavení jsou povinná při použití služby Key Vault pro šifrování spravovaných disků a chrání vás před ztrátou dat kvůli náhodnému odstranění.

Snímek obrazovky s oknem pro vytvoření služby Key Vault

Snímek obrazovky s oknem pro vytvoření služby Key Vault

Vyberte Vytvořit.

Přejděte do sady šifrování disku, kterou jste vytvořili, a vyberte zobrazenou chybu. Tím nakonfigurujete šifrování disku tak, aby fungovalo.

Snímek obrazovky se zobrazenou chybou sady šifrování disku: Pokud chcete k této sadě šifrování disku přidružit disk, obrázek nebo snímek, musíte udělit oprávnění trezoru klíčů.

Snímek obrazovky se zobrazenou chybou sady šifrování disku: Pokud chcete k této sadě šifrování disku přidružit disk, obrázek nebo snímek, musíte udělit oprávnění trezoru klíčů.

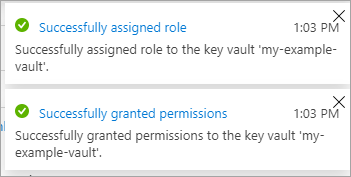

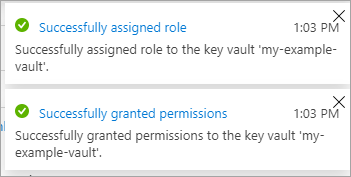

Mělo by se zobrazit oznámení, které by mělo proběhnout úspěšně. Díky tomu budete moct používat sadu šifrování disků se svým trezorem klíčů.

Snímek obrazovky s úspěšným přiřazením oprávnění a rolí pro váš klíčový trezor.

Snímek obrazovky s úspěšným přiřazením oprávnění a rolí pro váš klíčový trezor.

Přejděte na váš disk.

Vyberte Šifrování.

Pro správu klíčů vyberte jeden z klíčů v části Klíče spravované platformou a zákazníkem.

vyberte Uložit.

Snímek obrazovky šifrovací čepele pro váš spravovaný disk, výše uvedený typ šifrování je zvýrazněn.

Snímek obrazovky šifrovací čepele pro váš spravovaný disk, výše uvedený typ šifrování je zvýrazněn.

Teď jste na spravovaném disku povolili dvojité šifrování neaktivních uložených dat.

Vytvořte instanci služby Azure Key Vault a šifrovací klíč.

Při vytváření instance služby Key Vault musíte povolit ochranu obnovitelného odstranění a vymazání. Měkké smazání zajišťuje, že služba Key Vault uchovává odstraněný klíč po stanovenou dobu uchovávání (výchozí nastavení je 90 dnů). Ochrana před vymazáním zajistí, že odstraněný klíč nebude možné trvale odstranit, dokud nevydržuje doba uchovávání informací. Tato nastavení chrání před ztrátou dat z důvodu náhodného odstranění. Tato nastavení jsou povinná při použití služby Key Vault pro šifrování spravovaných disků.

subscriptionId=yourSubscriptionID

rgName=yourResourceGroupName

location=westcentralus

keyVaultName=yourKeyVaultName

keyName=yourKeyName

diskEncryptionSetName=yourDiskEncryptionSetName

diskName=yourDiskName

az account set --subscription $subscriptionId

az keyvault create -n $keyVaultName -g $rgName -l $location --enable-purge-protection true --enable-soft-delete true

az keyvault key create --vault-name $keyVaultName -n $keyName --protection software

Získejte adresu URL klíče, který jste vytvořili pomocí az keyvault key show.

az keyvault key show --name $keyName --vault-name $keyVaultName

Vytvořte sadu šifrování disků s typem šifrování nastaveným jako Šifrování v klidu s klíči platformy a zákazníka. Nahraďte adresou URL, kterou jste dostali od .

az disk-encryption-set create --resource-group $rgName --name $diskEncryptionSetName --key-url yourKeyURL --source-vault $keyVaultName --encryption-type EncryptionAtRestWithPlatformAndCustomerKeys

Udělte prostředku DiskEncryptionSet přístup k úložišti klíčů.

Poznámka:

Vytvoření identity vašeho DiskEncryptionSet ve službě Microsoft Entra ID může Azure trvat několik minut. Pokud se při spuštění následujícího příkazu zobrazí chyba Typu Nejde najít objekt služby Active Directory, počkejte několik minut a zkuste to znovu.

desIdentity=$(az disk-encryption-set show -n $diskEncryptionSetName -g $rgName --query [identity.principalId] -o tsv)

az keyvault set-policy -n $keyVaultName -g $rgName --object-id $desIdentity --key-permissions wrapkey unwrapkey get

Vytvořte instanci služby Azure Key Vault a šifrovací klíč.

Při vytváření instance služby Key Vault musíte povolit ochranu obnovitelného odstranění a vymazání. Měkké odstranění zajišťuje, že služba Key Vault uchovává odstraněný klíč po danou dobu uchovávání (výchozí nastavení 90 dnů). Ochrana před vymazáním zajistí, že odstraněný klíč nebude možné trvale odstranit, dokud nevydržuje doba uchovávání informací. Tato nastavení chrání před ztrátou dat z důvodu náhodného odstranění. Tato nastavení jsou povinná při použití služby Key Vault pro šifrování spravovaných disků.

$ResourceGroupName="yourResourceGroupName"

$LocationName="westus2"

$keyVaultName="yourKeyVaultName"

$keyName="yourKeyName"

$keyDestination="Software"

$diskEncryptionSetName="yourDiskEncryptionSetName"

$keyVault = New-AzKeyVault -Name $keyVaultName -ResourceGroupName $ResourceGroupName -Location $LocationName -EnableSoftDelete -EnablePurgeProtection

$key = Add-AzKeyVaultKey -VaultName $keyVaultName -Name $keyName -Destination $keyDestination

Načtěte adresu URL klíče, který jste vytvořili, budete ji potřebovat pro další příkazy. Výstup ID z Get-AzKeyVaultKey je klíčová adresa URL.

Get-AzKeyVaultKey -VaultName $keyVaultName -KeyName $keyName

Získejte ID prostředku pro instanci služby Key Vault, kterou jste vytvořili; budete jej potřebovat pro následující příkazy.

Get-AzKeyVault -VaultName $keyVaultName

Vytvořte DiskEncryptionSet s parametrem "encryptionType" nastaveným jako "EncryptionAtRestWithPlatformAndCustomerKeys". Nahraďte yourKeyURL a yourKeyVaultURL URL, které jste získali dříve.

$config = New-AzDiskEncryptionSetConfig -Location $locationName -KeyUrl "yourKeyURL" -SourceVaultId 'yourKeyVaultURL' -IdentityType 'SystemAssigned'

$config | New-AzDiskEncryptionSet -ResourceGroupName $ResourceGroupName -Name $diskEncryptionSetName -EncryptionType EncryptionAtRestWithPlatformAndCustomerKeys

Udělte prostředku DiskEncryptionSet přístup k trezoru klíčů.

Poznámka:

Může trvat několik minut, než Azure vytvoří identitu vaší sady šifrování disku v Microsoft Entra ID. Pokud se při spuštění následujícího příkazu zobrazí chyba Typu Nejde najít objekt služby Active Directory, počkejte několik minut a zkuste to znovu.

$des=Get-AzDiskEncryptionSet -name $diskEncryptionSetName -ResourceGroupName $ResourceGroupName

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $des.Identity.PrincipalId -PermissionsToKeys wrapkey,unwrapkey,get

Další kroky

Snímek obrazovky s úspěšným přiřazením oprávnění a rolí pro váš klíčový trezor.

Snímek obrazovky s úspěšným přiřazením oprávnění a rolí pro váš klíčový trezor.

Snímek obrazovky šifrovací čepele pro váš spravovaný disk, výše uvedený typ šifrování je zvýrazněn.

Snímek obrazovky šifrovací čepele pro váš spravovaný disk, výše uvedený typ šifrování je zvýrazněn.

Snímek obrazovky hlavního portálu Azure, kde jsou ve vyhledávacím poli zvýrazněny sady šifrování disků

Snímek obrazovky hlavního portálu Azure, kde jsou ve vyhledávacím poli zvýrazněny sady šifrování disků Snímek obrazovky s oknem pro vytvoření sady šifrování disků, oblastmi a dvojitým šifrováním se zvýrazněnými klíči spravovanými platformou a klíči spravovanými zákazníkem

Snímek obrazovky s oknem pro vytvoření sady šifrování disků, oblastmi a dvojitým šifrováním se zvýrazněnými klíči spravovanými platformou a klíči spravovanými zákazníkem Snímek obrazovky s oknem pro vytvoření služby Key Vault

Snímek obrazovky s oknem pro vytvoření služby Key Vault Snímek obrazovky se zobrazenou chybou sady šifrování disku: Pokud chcete k této sadě šifrování disku přidružit disk, obrázek nebo snímek, musíte udělit oprávnění trezoru klíčů.

Snímek obrazovky se zobrazenou chybou sady šifrování disku: Pokud chcete k této sadě šifrování disku přidružit disk, obrázek nebo snímek, musíte udělit oprávnění trezoru klíčů.