Kurz: Vytváření a správa virtuálních sítí Azure pro virtuální počítače s Windows pomocí Azure PowerShellu

Platí pro: ✔️ Virtuální počítače s Windows

Virtuální počítače Azure používají pro interní i externí síťovou komunikaci sítě Azure. Tento kurz vás provede nasazením dvou virtuálních počítačů a konfigurací sítě Azure pro tyto virtuální počítače. Příklady v tomto kurzu předpokládají, že virtuální počítače hostují webovou aplikaci s back-endem databáze, ale aplikace není v tomto kurzu nasazená. V tomto kurzu se naučíte:

- Vytvoření virtuální sítě a podsítě

- Vytvoření veřejné IP adresy

- Vytvoření front-endového virtuálního počítače

- Zabezpečení provozu sítě

- Vytvoření back-endového virtuálního počítače

Přehled sítí virtuálních počítačů

Virtuální sítě Azure umožňují zabezpečená síťová připojení mezi virtuálními počítači, internetem a dalšími službami Azure, jako je Azure SQL Database. Virtuální sítě se skládají z logických segmentů zvaných podsítě. Podsítě se používají k řízení toku sítě a jako hranice zabezpečení. Když nasazujete virtuální počítač, obvykle zahrnuje virtuální síťové rozhraní, které je připojené k podsíti.

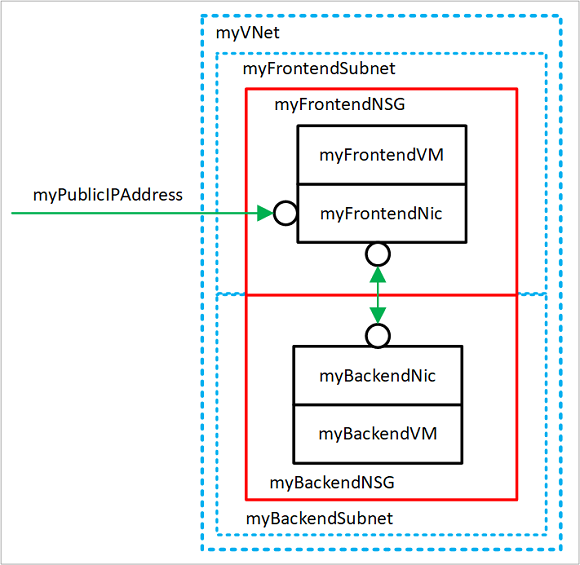

Při práci na tomto kurzu vytvoříte tyto prostředky:

- myVNet – virtuální síť, kterou virtuální počítače používají ke komunikaci mezi sebou a internetem.

- myFrontendSubnet – podsíť ve virtuální síti myVNet, kterou používají front-endové prostředky.

- myPublicIPAddress – veřejná IP adresa, pomocí které se můžete z internetu připojit k virtuálnímu počítači myFrontendVM.

- myFrontendNic – síťové rozhraní, které virtuální počítač myFrontendVM používá ke komunikaci s virtuálním počítačem myBackendVM.

- myFrontendVM – virtuální počítač, pomocí kterého můžete komunikovat mezi internetem a virtuálním počítačem myBackendVM.

- myBackendNSG – skupina zabezpečení sítě, která řídí komunikaci mezi virtuálními počítači myFrontendVM a myBackendVM.

- myBackendSubnet – podsíť přidružená ke skupině zabezpečení sítě myBackendNSG, kterou používají back-endové prostředky.

- myBackendNic – síťové rozhraní, které virtuální počítač myBackendVM používá ke komunikaci s virtuálním počítačem myFrontendVM.

- myBackendVM – virtuální počítač, který používá port 1433 ke komunikaci s virtuálním počítačem myFrontendVM.

Spuštění služby Azure Cloud Shell

Azure Cloud Shell je bezplatné interaktivní prostředí, které můžete použít k provedení kroků v tomto článku. Má předinstalované obecné nástroje Azure, které jsou nakonfigurované pro použití s vaším účtem.

Pokud chcete otevřít Cloud Shell, vyberte položku Vyzkoušet v pravém horním rohu bloku kódu. Cloud Shell můžete spustit také na samostatné kartě prohlížeče na adrese https://shell.azure.com/powershell. Zkopírujte bloky kódu výběrem možnosti Kopírovat, vložte je do služby Cloud Shell a potom je spusťte stisknutím klávesy Enter.

Vytvoření podsítě

V tomto kurzu vytvoříte virtuální síť se dvěma podsítěmi. Front-endovou podsíť k hostování webové aplikace a back-endovou podsíť pro hostování databázového serveru.

Před vytvořením virtuální sítě vytvořte skupinu prostředků pomocí rutiny New-AzResourceGroup. Následující příklad vytvoří skupinu prostředků myRGNetwork v umístění EastUS:

New-AzResourceGroup -ResourceGroupName myRGNetwork -Location EastUS

Vytvořte konfiguraci podsítě myFrontendSubnet pomocí rutiny New-AzVirtualNetworkSubnetConfig:

$frontendSubnet = New-AzVirtualNetworkSubnetConfig `

-Name myFrontendSubnet `

-AddressPrefix 10.0.0.0/24

Vytvořte také konfiguraci podsítě myBackendSubnet:

$backendSubnet = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

Vytvoření virtuální sítě

Pomocí rutiny myFrontendSubnet a myBackendSubnet pomocí rutiny New-AzVirtualNetwork vytvořte virtuální síť myVNet:

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $frontendSubnet, $backendSubnet

Nyní jste vytvořili síť rozdělenou do dvou podsítí – jedné pro front-endové služby a druhé pro back-endové služby. V další části vytvoříme virtuální počítače a připojíme je k těmto podsítím.

Vytvoření veřejné IP adresy

Veřejná IP adresa umožňuje připojení k prostředkům Azure z internetu. Metodu přidělování veřejné IP adresy je možné nakonfigurovat dynamicky nebo staticky. Ve výchozím nastavení se veřejná IP adresa přiděluje dynamicky. Dynamické IP adresy se vydávají při zrušení přidělení virtuálního počítače. Toto chování znamená, že se IP adresa změní při libovolné operaci, která zahrnuje zrušení přidělení virtuálního počítače.

Metodu přidělení je možné nastavit na statickou, což zajišťuje, že IP adresa zůstane přiřazená virtuálnímu počítači, a to i v době, kdy je přidělení zrušeno. Pokud používáte statickou IP adresu, není možné zadat samotnou IP adresu. Místo toho se přiděluje z fondu dostupných adres.

Vytvořte veřejnou IP adresu myPublicIPAddress pomocí rutiny New-AzPublicIpAddress:

$pip = New-AzPublicIpAddress `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-AllocationMethod Dynamic `

-Name myPublicIPAddress

Pokud chcete přiřadit statickou veřejnou IP adresu, můžete změnit parametr -AllocationMethod na hodnotu Static.

Vytvoření front-endového virtuálního počítače

Virtuální počítač ke komunikaci ve virtuální síti potřebuje virtuální síťové rozhraní. Vytvořte síťovou kartu pomocí rutiny New-AzNetworkInterface:

$frontendNic = New-AzNetworkInterface `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myFrontend `

-SubnetId $vnet.Subnets[0].Id `

-PublicIpAddressId $pip.Id

Nastavte uživatelské jméno a heslo potřebné pro účet správce na virtuálním počítači pomocí rutiny Get-Credential. Tyto přihlašovací údaje použijete k připojení k virtuálnímu počítači v dalších krocích:

$cred = Get-Credential

Vytvořte virtuální počítače pomocí rutiny New-AzVM.

New-AzVM `

-Credential $cred `

-Name myFrontend `

-PublicIpAddressName myPublicIPAddress `

-ResourceGroupName myRGNetwork `

-Location "EastUS" `

-Size Standard_D1 `

-SubnetName myFrontendSubnet `

-VirtualNetworkName myVNet

Zabezpečení provozu sítě

Skupina zabezpečení sítě (NSG) obsahuje seznam pravidel zabezpečení, která prostředkům připojeným k virtuálním sítím Azure povolují nebo odpírají síťový provoz. Skupinu zabezpečení sítě můžete přidružit k podsítím nebo jednotlivým síťovým rozhraním. Skupina zabezpečení sítě přidružená k síťovému rozhraní se vztahuje pouze na přidružený virtuální počítač. Pokud je skupina zabezpečení sítě přidružená k podsíti, pravidla se vztahují na všechny prostředky, které jsou připojené k příslušné podsíti.

Pravidla skupiny zabezpečení sítě

Pravidla skupiny zabezpečení sítě definují síťové porty, které provoz buď povolují, nebo zakazují. Pravidla mohou zahrnovat zdrojové a cílové rozsahy IP adres, aby se provoz řídil mezi určitými systémy nebo podsítěmi. Pravidla skupiny zabezpečení sítě také obsahují prioritu (1–4096). Pravidla se vyhodnocují v pořadí podle priority. Pravidlo s prioritou 100 se vyhodnotí před pravidlem s prioritou 200.

Všechny skupiny NSG obsahují sadu výchozích pravidel. Výchozí pravidla se nedají odstranit, ale protože mají přiřazenou nejnižší prioritu, můžou být přepsána pravidly, která vytvoříte.

- Virtuální síť – provoz směřující z virtuální sítě a do ní je povolený v příchozím i odchozím směru.

- Internet – odchozí provoz je povolený, ale příchozí provoz se blokuje.

- Nástroj pro vyrovnávání zatížení – umožňuje nástroji pro vyrovnávání zatížení Azure testovat stav virtuálních počítačů a instancí rolí. Pokud sadu s vyrovnáváním zatížení nepoužíváte, můžete toto pravidlo přepsat.

Vytvoření skupin zabezpečení sítě

Vytvořte příchozí pravidlo s názvem myFrontendNSGRule , které povolí příchozí webový provoz na virtuálním počítači myFrontendVM pomocí rutiny New-AzNetworkSecurityRuleConfig:

$nsgFrontendRule = New-AzNetworkSecurityRuleConfig `

-Name myFrontendNSGRule `

-Protocol Tcp `

-Direction Inbound `

-Priority 200 `

-SourceAddressPrefix * `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 80 `

-Access Allow

Vytvořením skupiny zabezpečení sítě pro back-endovou podsíť můžete omezit zdroj interního provozu do virtuálního počítače myBackendVM pouze na virtuální počítač myFrontendVM. Následující příklad vytvoří pravidlo NSG myBackendNSGRule:

$nsgBackendRule = New-AzNetworkSecurityRuleConfig `

-Name myBackendNSGRule `

-Protocol Tcp `

-Direction Inbound `

-Priority 100 `

-SourceAddressPrefix 10.0.0.0/24 `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 1433 `

-Access Allow

Přidejte skupinu zabezpečení sítě myFrontendNSG pomocí rutiny New-AzNetworkSecurityGroup:

$nsgFrontend = New-AzNetworkSecurityGroup `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myFrontendNSG `

-SecurityRules $nsgFrontendRule

Teď přidejte skupinu zabezpečení sítě myBackendNSG pomocí rutiny New-AzNetworkSecurityGroup:

$nsgBackend = New-AzNetworkSecurityGroup `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myBackendNSG `

-SecurityRules $nsgBackendRule

Přidejte skupiny zabezpečení sítě do podsítí:

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myRGNetwork `

-Name myVNet

$frontendSubnet = $vnet.Subnets[0]

$backendSubnet = $vnet.Subnets[1]

$frontendSubnetConfig = Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name myFrontendSubnet `

-AddressPrefix $frontendSubnet.AddressPrefix `

-NetworkSecurityGroup $nsgFrontend

$backendSubnetConfig = Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name myBackendSubnet `

-AddressPrefix $backendSubnet.AddressPrefix `

-NetworkSecurityGroup $nsgBackend

Set-AzVirtualNetwork -VirtualNetwork $vnet

Vytvoření back-endového virtuálního počítače

Nejjednodušším způsobem, jak vytvořit back-endový virtuální počítač pro účely tohoto kurzu, je pomocí image SQL Serveru. V tomto kurzu se pouze vytvoří virtuální počítač s databázovým serverem, ale informace o přístupu k databázi kurz neobsahuje.

Vytvořte virtuální síťové rozhraní myBackendNic:

$backendNic = New-AzNetworkInterface `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myBackend `

-SubnetId $vnet.Subnets[1].Id

Nastavte uživatelské jméno a heslo potřebné pro účet správce na virtuálním počítači pomocí rutiny Get-Credential:

$cred = Get-Credential

Vytvořte virtuální počítač myBackendVM.

New-AzVM `

-Credential $cred `

-Name myBackend `

-ImageName "MicrosoftSQLServer:SQL2016SP1-WS2016:Enterprise:latest" `

-ResourceGroupName myRGNetwork `

-Location "EastUS" `

-SubnetName MyBackendSubnet `

-VirtualNetworkName myVNet

Image v tomto příkladu SQL Server nainstalovaná, ale v tomto kurzu se nepoužívá. Obsahuje, aby vám ukázal, jak můžete nakonfigurovat virtuální počítač pro zpracování webového provozu a virtuální počítač pro správu databází.

Další kroky

V tomto kurzu jste v souvislosti s virtuálními počítači vytvořili a zabezpečené sítě Azure.

- Vytvoření virtuální sítě a podsítě

- Vytvoření veřejné IP adresy

- Vytvoření front-endového virtuálního počítače

- Zabezpečení provozu sítě

- Vytvoření back-endového virtuálního počítače

Další informace o ochraně disků virtuálních počítačů najdete v tématu Zálohování a zotavení po havárii disků.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro