Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

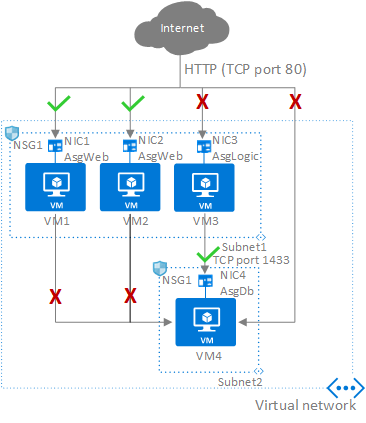

Skupiny zabezpečení aplikací ve službě Azure Virtual Network umožňují nakonfigurovat zabezpečení sítě jako přirozené rozšíření struktury aplikace, které umožňuje seskupit virtuální počítače a definovat zásady zabezpečení sítě na základě těchto skupin. Zásady zabezpečení můžete opakovaně používat ve velkém měřítku bez potřeby ruční údržby explicitních IP adres. O složitost explicitních IP adres a několika skupin pravidel se stará platforma a vy se tak můžete zaměřit na obchodní logiku. Pro lepší pochopení skupin zabezpečení aplikací si představte následující příklad:

Na předchozím obrázku jsou NIC1 a NIC2 členy skupiny zabezpečení aplikace AsgWeb. NIC3 je členem skupiny zabezpečení aplikace AsgLogic. NIC4 je členem skupiny zabezpečení aplikace AsgDb. I když každé síťové rozhraní (NIC) v tomto příkladu je členem pouze jedné skupiny zabezpečení aplikace, síťové rozhraní může být členem více skupin zabezpečení aplikací až do limitů Azure. Žádné ze síťových rozhraní nemá přidruženou skupinu zabezpečení sítě. Skupina NSG1 je přidružená k oběma podsítím a obsahuje následující pravidla:

Allow-HTTP-Inbound-Internet

Toto pravidlo je potřeba k povolení provozu směřujícího z internetu na webové servery. Vzhledem k tomu, že příchozí provoz z internetu je odepřen výchozím pravidlem zabezpečení DenyAllInbound , není pro skupiny zabezpečení aplikací AsgLogic nebo AsgDb potřeba žádné další pravidlo.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | internet | * | AsgWeb | 80 | protokol TCP | Allow |

Deny-Database-All

Vzhledem k tomu, že výchozí pravidlo zabezpečení AllowVNetInBound umožňuje veškerou komunikaci mezi prostředky ve stejné virtuální síti, musíte toto pravidlo zakázat provoz ze všech prostředků.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Toto pravidlo povoluje provoz ze skupiny zabezpečení aplikace AsgLogic do skupiny zabezpečení aplikace AsgDb. Priorita tohoto pravidla je vyšší než priorita pravidla Deny-Database-All. Díky tomu se toto pravidlo zpracuje před pravidlem Deny-Database-All, takže se povolí provoz ze skupiny zabezpečení aplikace AsgLogic, zatímco veškerý ostatní provoz se zablokuje.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | protokol TCP | Allow |

Síťová rozhraní, která jsou členy skupiny zabezpečení aplikace, používají pravidla skupiny zabezpečení sítě, která ji určují jako zdroj nebo cíl. Pravidla skupiny zabezpečení sítě nemají vliv na jiná síťová rozhraní. Pokud síťové rozhraní není členem skupiny zabezpečení aplikace, pravidlo se nevztahuje na síťové rozhraní, i když je skupina zabezpečení sítě přidružená k podsíti.

Constraints

Pro skupiny zabezpečení aplikací platí následující omezení:

Existuje omezení počtu skupin zabezpečení aplikací, které můžete mít v předplatném, a dalších omezení souvisejících se skupinami zabezpečení aplikací. Podrobnosti najdete v tématu věnovaném omezením Azure.

Všechna síťová rozhraní přiřazená ke skupině zabezpečení aplikace musí existovat ve stejné virtuální síti, ve které je první síťové rozhraní přiřazené ke skupině zabezpečení aplikace. Pokud se například první síťové rozhraní přiřazené ke skupině zabezpečení aplikace AsgWeb nachází ve virtuální síti VNet1, pak všechna další síťová rozhraní přiřazená ke skupině zabezpečení aplikace ASGWeb musí existovat ve virtuální síti VNet1. Do stejné skupiny zabezpečení aplikace nemůžete přidat síťová rozhraní z různých virtuálních sítí.

Pokud jako zdroj a cíl v pravidle skupiny zabezpečení sítě zadáte skupinu zabezpečení aplikace, síťová rozhraní v obou skupinách zabezpečení aplikace musí existovat ve stejné virtuální síti.

- Například AsgLogic obsahuje síťová rozhraní z virtuální sítě VNet1 a AsgDb obsahuje síťová rozhraní z VNet2. V tomto případě by nebylo možné přiřadit AsgLogic jako zdroj a AsgDb jako cíl ve stejném pravidlu skupiny zabezpečení sítě. Všechna síťová rozhraní pro skupiny zabezpečení zdrojové i cílové aplikace musí existovat ve stejné virtuální síti.

Tip

Abyste minimalizovali požadovaný počet pravidel zabezpečení, naplánujte požadované skupiny zabezpečení aplikace. Pokud je to možné, vytvořte pravidla pomocí značek služeb nebo skupin zabezpečení aplikací místo jednotlivých IP adres nebo rozsahů IP adres.

Next steps

- Zjistěte, jak vytvořit skupinu zabezpečení sítě.