Výchozí odchozí přístup ve službě Azure

V Azure se virtuálním počítačům vytvořeným ve virtuální síti bez explicitního odchozího připojení definovaného přiřadí výchozí odchozí veřejná IP adresa. Tato IP adresa umožňuje odchozí připojení z prostředků k internetu. Tento přístup se označuje jako výchozí odchozí přístup.

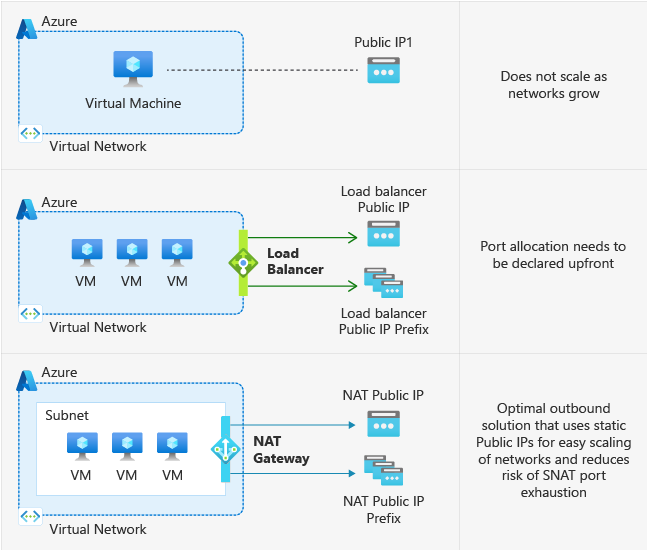

Mezi příklady explicitního odchozího připojení pro virtuální počítače patří:

Vytvořeno v rámci podsítě přidružené ke službě NAT Gateway.

V back-endovém fondu standardního nástroje pro vyrovnávání zatížení s definovanými odchozími pravidly.

V back-endovém fondu veřejného nástroje pro vyrovnávání zatížení úrovně Basic.

Virtuální počítače s veřejnými IP adresami jsou k nim explicitně přidružené.

Jak je poskytnut výchozí odchozí přístup?

Veřejná IPv4 adresa používaná pro přístup se nazývá výchozí odchozí IP adresa odchozího přístupu. Tato IP adresa je implicitní a patří Microsoftu. Tato IP adresa se může změnit a nedoporučuje se na ní záviset pro produkční úlohy.

Kdy je poskytnut výchozí odchozí přístup?

Pokud nasadíte virtuální počítač v Azure a nemá explicitní odchozí připojení, přiřadí se výchozí IP adresa odchozího přístupu.

Důležité

30. září 2025 bude výchozí odchozí přístup pro nová nasazení vyřazený. Další informace najdete v oficiálním oznámení. Doporučujeme použít jednu z explicitních forem připojení, které jsou popsány v následující části.

Proč se doporučuje zakázat výchozí odchozí přístup?

Zabezpečení ve výchozím nastavení

- Nedoporučujeme ve výchozím nastavení otevírat virtuální síť na internet pomocí principu zabezpečení sítě s nulovou důvěryhodností.

Explicitní vs. implicitní

- Při udělování přístupu k prostředkům ve virtuální síti se doporučuje mít explicitní metody připojení, nikoli implicitní.

Ztráta IP adresy

- Zákazníci nevlastní výchozí ip adresu odchozího přístupu. Tato IP adresa se může změnit a jakákoli závislost na ní může v budoucnu způsobit problémy.

Některé příklady konfigurací, které nebudou fungovat při použití výchozího odchozího přístupu:

- Pokud máte na stejném virtuálním počítači více síťových karet, mějte na paměti, že výchozí odchozí IP adresy nebudou konzistentně stejné na všech síťových kartách.

- Při vertikálním navýšení/snížení kapacity škálovacích sad virtuálních počítačů můžou a často se změní výchozí odchozí IP adresy přiřazené jednotlivým instancím.

- Podobně výchozí odchozí IP adresy nejsou konzistentní ani souvislé mezi instancemi virtuálních počítačů ve škálovací sadě virtuálních počítačů.

Jak můžu přejít na explicitní metodu veřejného připojení (a zakázat výchozí odchozí přístup)?

Existuje několik způsobů, jak vypnout výchozí odchozí přístup. Následující části popisují dostupné možnosti.

Důležité

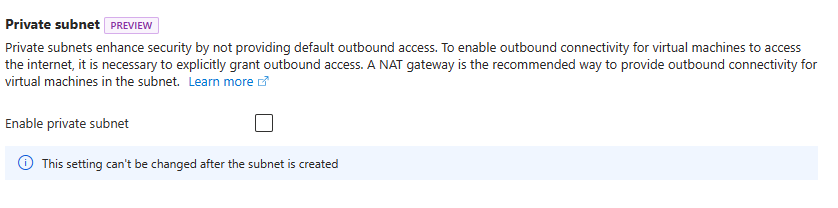

Privátní podsíť je aktuálně ve verzi Public Preview. Poskytuje se bez smlouvy o úrovni služeb a nedoporučuje se pro produkční úlohy. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti. Další informace najdete v dodatečných podmínkách použití pro verze Preview v Microsoft Azure.

Využití parametru privátní podsítě

Vytvořením podsítě, která bude privátní, zabráníte všem virtuálním počítačům v podsíti využívat výchozí odchozí přístup pro připojení k veřejným koncovým bodům.

Parametr pro vytvoření privátní podsítě lze nastavit pouze při vytváření podsítě.

Virtuální počítače v privátní podsíti mají stále přístup k internetu pomocí explicitního odchozího připojení.

Poznámka:

Některé služby nebudou fungovat na virtuálním počítači v privátní podsíti bez explicitní metody výchozího přenosu dat (příklady jsou aktivace Windows a služba Windows Update).

Přidání funkce privátní podsítě

- Na webu Azure Portal se ujistěte, že je při vytváření podsítě vybraná možnost povolit privátní podsíť, jak je znázorněno níže:

Pomocí PowerShellu použijte

DefaultOutboundAccesspři vytváření podsítě s rutinou New-AzVirtualNetworkSubnetConfig možnost a zvolte $false.Při vytváření podsítě pomocí příkazu az network vnet subnet create použijte

--default-outboundmožnost a zvolte false.Pomocí šablony Azure Resource Manageru nastavte hodnotu parametru

defaultOutboundAccessna false.

Omezení privátní podsítě

Aby bylo možné využít k aktivaci nebo aktualizaci operačních systémů virtuálních počítačů, včetně Windows, je nutné mít explicitní metodu odchozího připojení.

Delegovaná podsítě není možné označit jako privátní.

Existující podsítě se momentálně nedají převést na privátní.

V konfiguracích používajících trasu definovanou uživatelem (UDR) s výchozí trasou (0/0), která odesílá provoz do upstreamového virtuálního zařízení brány firewall nebo sítě, se veškerý provoz, který tuto trasu obchází (např. do cílů označených službou), se přeruší v privátní podsíti.

Přidání explicitní metody odchozího připojení

Přidružte bránu NAT k podsíti virtuálního počítače.

Přidružte standardní nástroj pro vyrovnávání zatížení nakonfigurovaný s pravidly odchozích přenosů.

Přidružte veřejnou IP adresu standardu k libovolnému síťovému rozhraní virtuálního počítače (pokud existuje více síťových rozhraní a má jednu síťovou kartu se standardní veřejnou IP adresou, zabrání výchozímu odchozímu přístupu pro virtuální počítač).

Použití flexibilního režimu orchestrace pro škálovací sady virtuálních počítačů

- Flexibilní škálovací sady jsou ve výchozím nastavení zabezpečené. Všechny instance vytvořené prostřednictvím flexibilních škálovacích sad nemají přidruženou výchozí IP adresu odchozího přístupu, takže se vyžaduje explicitní odchozí metoda. Další informace najdete v tématu Flexibilní režim orchestrace pro škálovací sady virtuálních počítačů.

Důležité

Pokud je back-endový fond nástroje pro vyrovnávání zatížení nakonfigurovaný podle IP adresy, bude kvůli probíhajícímu známému problému používat výchozí odchozí přístup. Pro zabezpečení ve výchozím nastavení konfigurace a aplikací s náročnými odchozími potřebami přidružte bránu NAT k virtuálním počítačům v back-endovém fondu vašeho nástroje pro vyrovnávání zatížení a zabezpečte provoz. Další informace o existujících známých problémech

Pokud potřebuji odchozí přístup, jaký je doporučený způsob?

NaT Gateway je doporučený přístup k explicitnímu odchozímu připojení. K poskytnutí tohoto přístupu lze použít také bránu firewall.

Omezení

Pro aktivaci Windows a služba Windows Update se vyžaduje veřejné připojení. Doporučujeme nastavit explicitní formu veřejného odchozího připojení.

Výchozí odchozí IP adresa přístupu nepodporuje fragmentované pakety.

Výchozí odchozí IP adresa přístupu nepodporuje příkazy ping protokolu ICMP.

Další kroky

Další informace o odchozích připojeních v Azure a službě Azure NAT Gateway najdete tady:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro