Monitorování veřejných IP adres

Pokud máte důležité aplikace a obchodní procesy, které se spoléhají na prostředky Azure, měli byste monitorovat dostupnost, výkon a provoz těchto prostředků.

Tento článek popisuje data monitorování generovaná veřejnou IP adresou. Veřejné IP adresy používají Azure Monitor. Pokud neznáte funkce služby Azure Monitor společné pro všechny služby Azure, které ji používají, přečtěte si o monitorování prostředků Azure pomocí služby Azure Monitor.

Přehledy veřejných IP adres

Některé služby v Azure mají speciální předem připravený řídicí panel monitorování na webu Azure Portal, který poskytuje výchozí bod pro monitorování vaší služby. Tyto speciální řídicí panely se nazývají „přehledy“.

Přehledy veřejných IP adres poskytují:

Přenosová data

Informace o službě DDoS

Data monitorování

Veřejné IP adresy shromažďují stejné druhy dat monitorování jako jiné prostředky Azure, které jsou popsané v monitorování dat z prostředků Azure.

Podrobné informace o metrikách a protokolech vytvořených veřejnými IP adresami najdete v referenčních informacích k monitorování dat veřejných IP adres.

Shromažďování a směrování

Metriky a protokol aktivit dané platformy se shromažďují a ukládají automaticky, ale pomocí nastavení diagnostiky je možné je směrovat do jiných umístění.

Protokoly prostředků se neshromažďují a neukládají, dokud nevytvoříte nastavení diagnostiky a nenasměrujete je do jednoho nebo více umístění.

Obecné pokyny najdete v tématu Vytvoření nastavení diagnostiky pro shromažďování protokolů platformy a metrik v Azure pro proces vytváření nastavení diagnostiky pomocí webu Azure Portal, rozhraní příkazového řádku nebo PowerShellu. Při vytváření nastavení diagnostiky určíte, které kategorie protokolů se mají shromažďovat. Kategorie veřejných IP adres jsou uvedené v referenčních informacích o monitorování veřejných IP adres.

Vytvoření nastavení diagnostiky

Nastavení diagnostiky můžete vytvořit pomocí webu Azure Portal, PowerShellu nebo Azure CLI.

Portál

Přihlaste se k webu Azure Portal.

Do vyhledávacího pole v horní části portálu zadejte veřejné IP adresy. Ve výsledcích hledání vyberte veřejné IP adresy .

Vyberte veřejnou IP adresu, pro kterou chcete povolit nastavení. V tomto příkladu se používá myPublicIP .

V části Monitorování veřejné IP adresy vyberte Nastavení diagnostiky.

Vyberte +Přidat nastavení diagnostiky.

V nastavení diagnostiky zadejte nebo vyberte následující informace.

Nastavení Hodnota Název nastavení diagnostiky Zadejte název nastavení diagnostiky. Protokoly Kategorie Vyberte DDoSProtectionNotifications, DDoSMitigationFlowLogs a DDoSMitigationReports. Metriky Vyberte Všechny metriky. Vyberte podrobnosti o cíli. Mezi cílové možnosti patří:

Odeslání do pracovního prostoru služby Log Analytics

- Vyberte pracovní prostor Předplatné a Log Analytics.

Archivace do účtu úložiště

- Vyberte předplatné a účet úložiště.

Streamování do centra událostí

- Vyberte předplatné, obor názvů centra událostí, název centra událostí (volitelné) a název zásady centra událostí.

Odeslání do partnerského řešení

- Vyberte předplatné a cíl.

Zvolte Uložit.

PowerShell

Přihlaste se k Azure PowerShellu:

Connect-AzAccount

Pracovní prostor služby Log Analytics

Pokud chcete odesílat protokoly prostředků do pracovního prostoru služby Log Analytics, zadejte tyto příkazy. V tomto příkladu se pro hodnoty prostředků používají myResourceGroup, myLogAnalyticsWorkspace a myPublicIP . Nahraďte tyto hodnoty vašimi.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$ip = Get-AzPublicIPAddress @ippara

## Place the workspace in a variable. ##

$wspara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myLogAnalyticsWorkspace'

}

$ws = Get-AzOperationalInsightsWorkspace @wspara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

Enabled = $true

WorkspaceId = $ws.ResourceId

}

Set-AzDiagnosticSetting @diag

Účet úložiště

Pokud chcete odesílat protokoly prostředků do účtu úložiště, zadejte tyto příkazy. V tomto příkladu se pro hodnoty prostředků používají myResourceGroup, mystorageaccount8675 a myPublicIP . Nahraďte tyto hodnoty vašimi.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the storage account in a variable. ##

$storpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'mystorageaccount8675'

}

$storage = Get-AzStorageAccount @storpara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

StorageAccountId = $storage.id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Centrum událostí

Pokud chcete odesílat protokoly prostředků do oboru názvů centra událostí, zadejte tyto příkazy. V tomto příkladu se pro hodnoty prostředků používají myResourceGroup, myeventhub8675 a myPublicIP . Nahraďte tyto hodnoty vašimi.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the event hub in a variable. ##

$hubpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myeventhub8675'

}

$eventhub = Get-AzEventHubNamespace @hubpara

## Place the event hub authorization rule in a variable. ##

$hubrule = @{

ResourceGroupName = 'myResourceGroup'

Namespace = 'myeventhub8675'

}

$eventhubrule = Get-AzEventHubAuthorizationRule @hubrule

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

EventHubName = $eventhub.Name

EventHubAuthorizationRuleId = $eventhubrule.Id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Azure CLI

Přihlaste se k Azure CLI:

az login

Pracovní prostor služby Log Analytics

Pokud chcete odesílat protokoly prostředků do pracovního prostoru služby Log Analytics, zadejte tyto příkazy. V tomto příkladu se pro hodnoty prostředků používají myResourceGroup, myLogAnalyticsWorkspace a myPublicIP . Nahraďte tyto hodnoty vašimi.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

wsid=$(az monitor log-analytics workspace show \

--resource-group myResourceGroup \

--workspace-name myLogAnalyticsWorkspace \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--workspace $wsid

Účet úložiště

Pokud chcete odesílat protokoly prostředků do účtu úložiště, zadejte tyto příkazy. V tomto příkladu se pro hodnoty prostředků používají myResourceGroup, mystorageaccount8675 a myPublicIP . Nahraďte tyto hodnoty vašimi.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

storid=$(az storage account show \

--name mystorageaccount8675 \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--storage-account $storid

Centrum událostí

Pokud chcete odesílat protokoly prostředků do oboru názvů centra událostí, zadejte tyto příkazy. V tomto příkladu se pro hodnoty prostředků používají myResourceGroup, myeventhub8675 a myPublicIP . Nahraďte tyto hodnoty vašimi.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--event-hub myeventhub8675 \

--event-hub-rule RootManageSharedAccessKey \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]'

Metriky a protokoly, které můžete shromažďovat, jsou popsány v následujících částech.

Analýza metrik

Metriky pro veřejné IP adresy s metrikami z jiných služeb Azure můžete analyzovat pomocí Průzkumníka metrik tak, že otevřete metriky z nabídky Azure Monitor . Podrobnosti o použití tohoto nástroje najdete v tématu Analýza metrik pomocí Průzkumníka metrik služby Azure Monitor.

Seznam metrik platformy shromažďovaných pro veřejnou IP adresu naleznete v tématu Monitorování referenčních informací o veřejných IP adresách .

Referenční informace najdete v seznamu všech metrik prostředků podporovaných ve službě Azure Monitor.

Analýza protokolů

Data v protokolech služby Azure Monitor jsou uložená v tabulkách, kde každá tabulka má vlastní sadu jedinečných vlastností.

Všechny protokoly prostředků ve službě Azure Monitor mají stejná pole, za kterými následují pole specifická pro službu. Běžné schéma je popsané ve schématu protokolu prostředků služby Azure Monitor.

Protokol aktivit je typ protokolu platformy v Azure, který poskytuje přehled o událostech na úrovni předplatného. Můžete ho zobrazit nezávisle nebo směrovat do protokolů služby Azure Monitor, kde můžete provádět mnohem složitější dotazy s využitím Log Analytics.

Seznam typů protokolů prostředků shromážděných pro veřejné IP adresy najdete v tématu Monitorování referenčních informací o veřejných IP adresách.

Seznam tabulek používaných protokoly služby Azure Monitor a dotazovatelný službou Log Analytics najdete v tématu Monitorování referenčních informací k veřejným IP adresám.

Ukázkové dotazy Kusto

Důležité

Když vyberete protokoly z nabídky Veřejné IP adresy, otevře se Log Analytics s oborem dotazu nastaveným na aktuální veřejnou IP adresu. To znamená, že dotazy protokolu budou obsahovat pouze data z tohoto prostředku. Pokud chcete spustit dotaz, který obsahuje data z jiných prostředků nebo dat z jiných služeb Azure, vyberte v nabídce Azure Monitor protokoly. Podrobnosti najdete v tématu Rozsah dotazů protokolu a časový rozsah ve službě Azure Monitor Log Analytics .

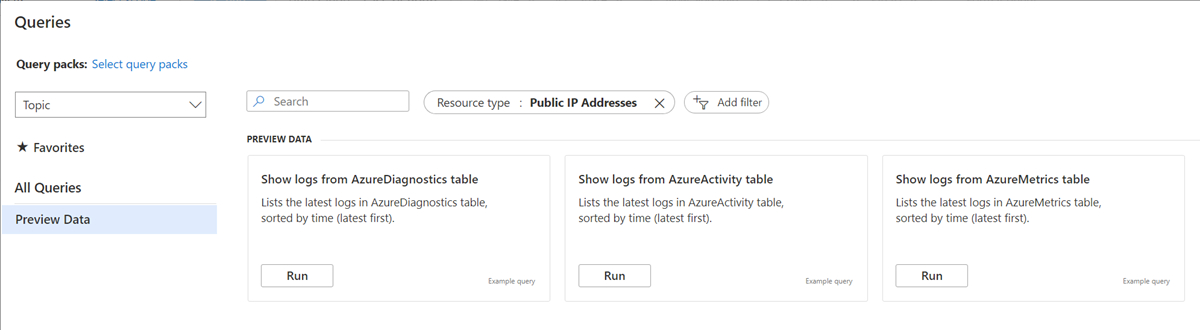

Seznam běžných dotazů pro veřejné IP adresy najdete v rozhraní dotazů Log Analytics.

Následuje příklad předdefinovaných dotazů pro veřejné IP adresy, které se nacházejí v rozhraní dotazů Long Analytics na webu Azure Portal.

Výstrahy

Výstrahy služby Azure Monitor proaktivně upozorňují na výskyt důležitých podmínek v monitorovaných datech. Umožňují vám identifikovat a řešit problémy ve vašem systému předtím, než si jich zákazníci všimnou. Můžete nastavit upozornění na metriky, protokoly a protokol aktivit. Různé typy upozornění mají výhody a nevýhody.

Následující tabulka uvádí běžná a doporučená pravidla upozornění pro veřejné IP adresy.

| Typ upozornění | Podmínka | Popis |

|---|---|---|

| Pod útokem DDoS nebo ne | GreaterThan 0. 1 je v současné době napaden. 0 označuje normální aktivitu. |

V rámci hraniční ochrany Azure se veřejné IP adresy monitorují pro útoky DDoS. Upozornění vám umožní být upozorněni, pokud se to týká vaší veřejné IP adresy. |

Další kroky

Informace o referenčních informacích k metrikám, protokolům a dalším důležitým hodnotám vytvořeným veřejnou IP adresou najdete v referenčních informacích k monitorování veřejných IP adres.

Podrobnosti o monitorování prostředků Azure najdete v tématu Monitorování prostředků Azure pomocí služby Azure Monitor .

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro