Scénář: Směrování provozu přes síťová virtuální zařízení pomocí vlastních nastavení

Při práci se směrováním virtuálního centra Azure Virtual WAN máte k dispozici řadu možností. Cílem tohoto článku je směrování provozu přes síťové virtuální zařízení (NVA) pro komunikaci mezi virtuálními sítěmi a větvemi a použití jiného síťového virtuálního zařízení pro provoz vázaný na internet. Další informace najdete v tématu O směrování virtuálního centra.

Poznámka:

Upozorňujeme, že pro následující scénáře směrování musí být virtuální síť Virtual WAN a paprsková virtuální síť obsahující síťové virtuální zařízení ve stejné oblasti Azure.

Návrh

- Paprsky pro virtuální sítě připojené k virtuálnímu centru (Například VNet 1, VNet 2 a VNet 3 v diagramu dále v tomto článku.)

- Virtuální síť služby pro virtuální sítě, ve kterých uživatelé nasadili síťové virtuální zařízení, aby kontrolovali provoz mimo internet a případně i běžné služby, ke kterým mají přístup paprsky. (Například VNet 4 v diagramu dále v tomto článku.)

- Hraniční virtuální síť pro virtuální sítě, ve kterých uživatelé nasadili síťové virtuální zařízení, které se má použít ke kontrole internetového provozu. (Například VNet 5 v diagramu dále v tomto článku.)

- Rozbočovače pro rozbočovače Virtual WAN spravované Microsoftem.

Následující tabulka shrnuje připojení podporovaná v tomto scénáři:

| Z | Záměr | Paprsky | Virtuální síť služby | Větve | Internet |

|---|---|---|---|---|---|

| Paprsky | -> | přímo | přímo | prostřednictvím virtuální sítě služby | prostřednictvím hraniční virtuální sítě |

| Virtuální síť služby | -> | přímo | Není k dispozici | přímo | |

| Větve | -> | prostřednictvím virtuální sítě služby | přímo | přímo |

Každá buňka v matici připojení popisuje, jestli připojení prochází přímo přes Virtual WAN nebo přes jednu z virtuálních sítí pomocí síťového virtuálního zařízení.

Mějte na paměti následující podrobnosti:

- Paprsky:

- Paprsky budou mít přístup k dalším paprskům přímo přes rozbočovače Virtual WAN.

- Paprsky získají připojení ke větvím prostřednictvím statické trasy odkazující na virtuální síť služby. Nezjistí konkrétní předpony z větví, protože tyto předpony jsou konkrétnější a přepíší souhrn.

- Paprsky budou posílat internetový provoz do hraniční virtuální sítě přes přímý partnerský vztah virtuálních sítí.

- Větve se dostanou do paprsků prostřednictvím statického směrování odkazujícího na virtuální síť služby. Nenaučí konkrétní předpony z virtuálních sítí, které přepisují souhrnnou statickou trasu.

- Virtuální síť služby bude podobná virtuální síti sdílených služeb, která musí být dostupná z každé virtuální sítě a každé větve.

- Hraniční virtuální síť nemusí mít připojení přes Virtual WAN, protože jediný provoz, který bude podporovat, přichází přes přímé partnerské vztahy virtuálních sítí. Ke zjednodušení konfigurace ale použijte stejný model připojení jako pro hraniční virtuální síť.

Existují tři různé vzory připojení, které se překládají na tři směrovací tabulky. Přidružení k různým virtuálním sítím jsou:

- Paprsky:

- Přidružená směrovací tabulka: RT_V2B

- Šíření do směrovacích tabulek: RT_V2B a RT_SHARED

- Virtuální sítě síťového virtuálního zařízení (virtuální síť služeb a virtuální síť DMZ):

- Přidružená směrovací tabulka: RT_SHARED

- Šíření do směrovacích tabulek: RT_SHARED

- Větve:

- Přidružená směrovací tabulka: Výchozí

- Šíření do směrovacích tabulek: RT_SHARED a Výchozí

Poznámka:

Ujistěte se, že se paprskové virtuální sítě nešířily na výchozí popisek. Tím se zajistí přesměrování provozu z větví do paprskových virtuálních sítí do síťových virtuálních zařízení.

Tyto statické trasy zajišťují, aby provoz do a z virtuální sítě a větve procházel síťovým virtuálním zařízením ve virtuální síti služby (VNet 4):

| Popis | Směrovací tabulka | Statická trasa |

|---|---|---|

| Větve | RT_V2B | 10.2.0.0/16 –> vnet4conn |

| Paprsky síťového virtuálního zařízení | Výchozí | 10.1.0.0/16 –> vnet4conn |

Teď můžete pomocí služby Virtual WAN vybrat správné připojení pro odesílání paketů. K výběru správné akce, která se má provést při příjmu těchto paketů, musíte použít také Virtual WAN. Směrovací tabulky připojení použijete následujícím způsobem:

| Popis | Connection | Statická trasa |

|---|---|---|

| VNet2Branch | vnet4conn | 10.2.0.0/16 -> 10.4.0.5 |

| Branch2VNet | vnet4conn | 10.1.0.0/16 -> 10.4.0.5 |

Další informace najdete v tématu O směrování virtuálního centra.

Architektura

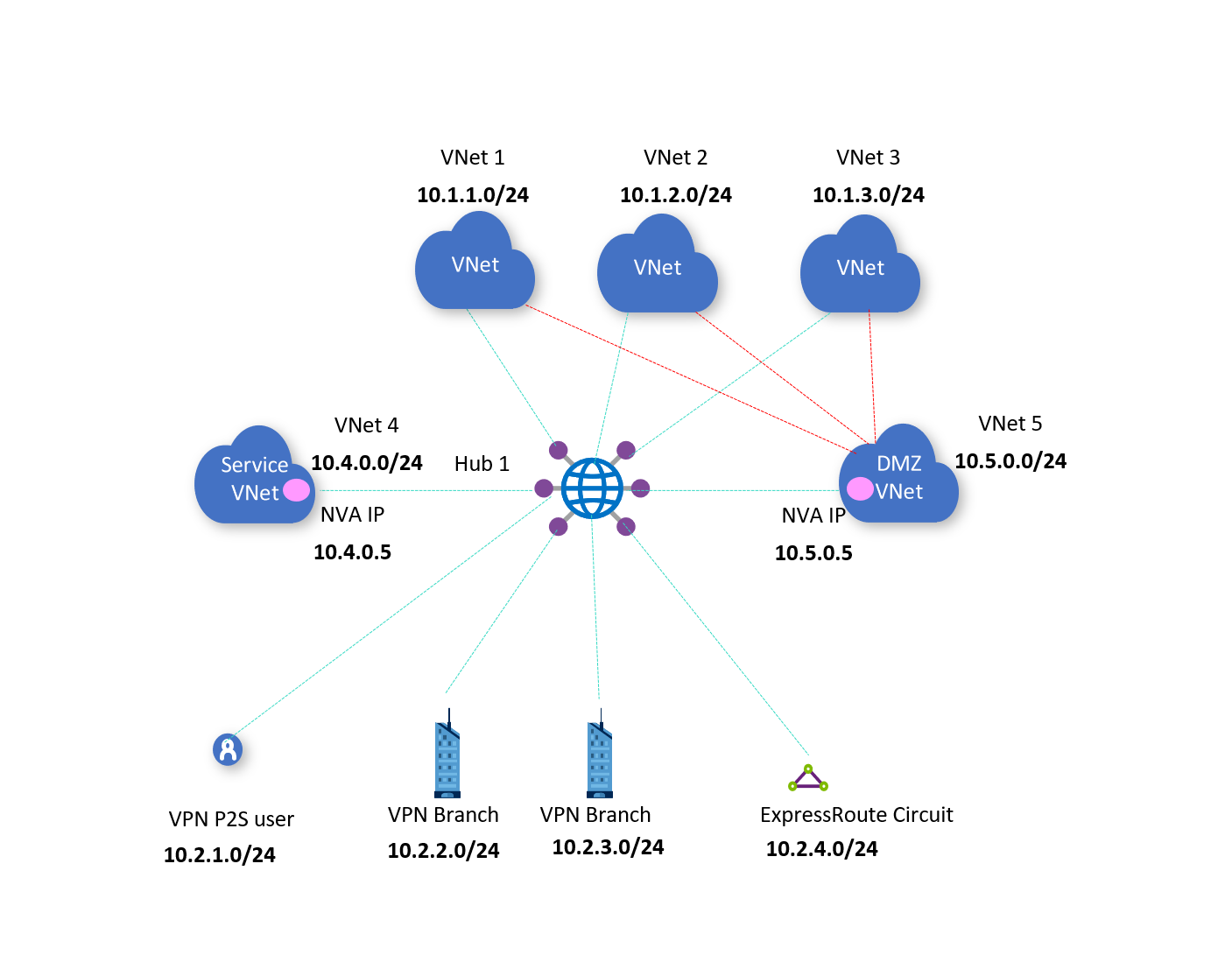

Následující diagram znázorňuje architekturu popsanou výše v článku.

V diagramu je jedno centrum; Centrum 1.

Centrum 1 je přímo připojené k virtuálním sítím nvA VNet 4 a VNet 5.

Očekává se, že provoz mezi virtuálními sítěmi 1, 2, 3 a větvemi procházejí přes síťové virtuální zařízení 4 10.4.0.5.

Očekává se, že veškerý provoz směřující na internet z virtuálních sítí 1, 2 a 3 bude přes virtuální síť 5 NVA 10.5.0.5.

Workflow

Pokud chcete nastavit směrování přes síťové virtuální zařízení, zvažte následující kroky:

Aby provoz směřující na internet přes virtuální síť 5 přešel přes virtuální síť 5, potřebujete virtuální sítě 1, 2 a 3, abyste se mohli přímo připojit přes partnerský vztah virtuální sítě k virtuální síti 5. Potřebujete také trasu definovanou uživatelem nastavenou ve virtuálních sítích pro 0.0.0.0/0 a další segment směrování 10.5.0.5.

Pokud nechcete připojit virtuální sítě 1, 2 a 3 k virtuální síti 5 a místo toho použít síťové virtuální zařízení ve virtuální síti 4 ke směrování provozu 0.0.0.0/0 z větví (místní připojení VPN nebo ExpressRoute), přejděte na alternativní pracovní postup.

Pokud ale chcete, aby provoz typu VNet-to-VNet procházel přes síťové virtuální zařízení, museli byste odpojit virtuální síť 1,2,3 od virtuálního centra a připojit ho nebo ho naskládat nad virtuální síť VNet4 paprsku nvA. Ve službě Virtual WAN prochází provoz typu VNet-to-VNet přes centrum Virtual WAN nebo bránu Azure Firewall centra Virtual WAN (zabezpečené centrum). Pokud partnerský vztah virtuálních sítí přímo používá partnerský vztah virtuálních sítí, může komunikovat přímo přes průchod přes virtuální centrum.

Na webu Azure Portal přejděte do svého virtuálního centra a vytvořte vlastní směrovací tabulku s názvem RT_Shared. Tato tabulka zjišťuje trasy prostřednictvím šíření ze všech virtuálních sítí a připojení větví. Tuto prázdnou tabulku můžete vidět v následujícím diagramu.

Trasy: Nemusíte přidávat žádné statické trasy.

Přidružení: Vyberte virtuální sítě 4 a 5, což znamená, že připojení těchto virtuálních sítí jsou přidružená k směrovací tabulce RT_Shared.

Šíření: Protože chcete, aby všechny větve a připojení virtuální sítě dynamicky šířily své trasy do této směrovací tabulky, vyberte větve a všechny virtuální sítě.

Vytvořte vlastní směrovací tabulku s názvem RT_V2B pro směrování provozu z virtuálních sítí 1, 2 a 3 do větví.

Trasy: Přidejte agregovanou položku statické trasy pro větve s dalším segmentem směrování jako připojení virtuální sítě 4. Nakonfigurujte statickou trasu v připojení virtuální sítě 4 pro předpony větví. Uveďte další segment směrování jako konkrétní IP adresu síťového virtuálního zařízení ve virtuální síti 4.

Přidružení: Vyberte všechny virtuální sítě 1, 2 a 3. To znamená, že připojení virtuální sítě 1, 2 a 3 se přidruží k této směrovací tabulce a budou moct učit trasy (statické a dynamické šíření) v této směrovací tabulce.

Šíření: Připojení šíří trasy do směrovacích tabulek. Výběr virtuálních sítí 1, 2 a 3 umožňuje šíření tras z virtuálních sítí 1, 2 a 3 do této směrovací tabulky. Není nutné šířit trasy z připojení větví do RT_V2B, protože provoz virtuální sítě větve prochází přes síťové virtuální zařízení ve virtuální síti 4.

Upravte výchozí směrovací tabulku DefaultRouteTable.

Všechna připojení VPN, Azure ExpressRoute a vpn uživatelů jsou přidružená k výchozí směrovací tabulce. Všechna připojení VPN, ExpressRoute a vpn uživatelů šíří trasy do stejné sady směrovacích tabulek.

Trasy: Přidejte agregovanou statickou položku trasy pro virtuální sítě 1, 2 a 3 s dalším segmentem směrování jako připojení virtuální sítě 4. Nakonfigurujte statickou trasu v připojení virtuální sítě 4 pro agregované předpony virtuální sítě 1, 2 a 3. Uveďte další segment směrování jako konkrétní IP adresu síťového virtuálního zařízení ve virtuální síti 4.

Přidružení: Ujistěte se, že je vybraná možnost pro větve (VPN/ER/P2S) a ujistěte se, že jsou místní připojení větví přidružená k výchozí směrovací tabulce.

Šíření z: Ujistěte se, že je vybraná možnost pro větve (VPN/ER/P2S) a ujistěte se, že místní připojení šíří trasy do výchozí směrovací tabulky.

Alternativní pracovní postup

V tomto pracovním postupu nepřipojíte virtuální sítě 1, 2 a 3 k virtuální síti 5. Místo toho použijete síťové virtuální zařízení ve virtuální síti 4 ke směrování provozu 0.0.0.0/0 z větví (místní připojení VPN nebo ExpressRoute).

Pokud chcete nastavit směrování přes síťové virtuální zařízení, zvažte následující kroky:

Na webu Azure Portal přejděte do svého virtuálního centra a vytvořte vlastní směrovací tabulku s názvem RT_NVA pro směrování provozu přes síťové virtuální zařízení 10.4.0.5.

Trasy: Nevyžaduje se žádná akce.

Přidružení: Vyberte VNet4. To znamená, že připojení virtuální sítě 4 se k této směrovací tabulce přidruží a dokáže v této směrovací tabulce učit trasy (statické a dynamické šíření).

Šíření: Připojení šíří trasy do směrovacích tabulek. Výběr virtuálních sítí 1, 2 a 3 umožňuje šíření tras z virtuálních sítí 1, 2 a 3 do této směrovací tabulky. Výběr větví (VPN/ER/P2S) umožňuje šíření tras z větví nebo místních připojení do této směrovací tabulky. Všechna připojení VPN, ExpressRoute a vpn uživatelů šíří trasy do stejné sady směrovacích tabulek.

Vytvořte vlastní směrovací tabulku s názvem RT_VNET pro směrování provozu z virtuálních sítí 1, 2 a 3 do větví nebo internetu (0.0.0.0/0) přes síťové virtuální zařízení VNet4. Provoz typu VNet-to-VNet bude přímý, a ne přes síťové virtuální zařízení VNet 4. Pokud chcete provoz procházet přes síťové virtuální zařízení, odpojte virtuální síť 1, 2 a 3 a připojte je pomocí partnerského vztahu virtuálních sítí k virtuální síti VNet4.

Trasy:

Přidejte agregovanou trasu 10.2.0.0/16 s dalším segmentem směrování jako připojení virtuální sítě 4 pro provoz směřující z virtuálních sítí 1, 2 a 3 do větví. V připojení VNet4 nakonfigurujte trasu pro 10.2.0.0/16 a nastavte další segment směrování na konkrétní IP adresu síťového virtuálního zařízení ve virtuální síti 4.

Přidejte trasu 0.0.0.0/0 s dalším segmentem směrování jako připojení virtuální sítě 4. "0.0.0.0/0" se přidá, aby to znamenalo odesílání provozu do internetu. Neznamená to konkrétní předpony adres, které se týkají virtuálních sítí nebo větví. V připojení VNet4 nakonfigurujte trasu pro 0.0.0.0/0 a nastavte další segment směrování na konkrétní IP adresu síťového virtuálního zařízení ve virtuální síti 4.

Přidružení: Vyberte všechny virtuální sítě 1, 2 a 3. To znamená, že připojení virtuální sítě 1, 2 a 3 se přidruží k této směrovací tabulce a budou moct učit trasy (statické a dynamické šíření) v této směrovací tabulce.

Šíření: Připojení šíří trasy do směrovacích tabulek. Výběr virtuálních sítí 1, 2 a 3 umožňuje šíření tras z virtuálních sítí 1, 2 a 3 do této směrovací tabulky. Ujistěte se, že není vybraná možnost pro větve (VPN/ER/P2S). Tím se zajistí, že místní připojení se nebudou moct dostat přímo k virtuálním sítím 1, 2 a 3.

Upravte výchozí směrovací tabulku DefaultRouteTable.

Všechna připojení VPN, Azure ExpressRoute a vpn uživatelů jsou přidružená k výchozí směrovací tabulce. Všechna připojení VPN, ExpressRoute a vpn uživatelů šíří trasy do stejné sady směrovacích tabulek.

Trasy:

Přidejte agregovanou trasu 10.1.0.0/16 pro virtuální sítě 1, 2 a 3 s dalším segmentem směrování jako připojení virtuální sítě 4.

Přidejte trasu 0.0.0.0/0 s dalším segmentem směrování jako připojení virtuální sítě 4. "0.0.0.0/0" se přidá, aby to znamenalo odesílání provozu do internetu. Neznamená to konkrétní předpony adres, které se týkají virtuálních sítí nebo větví. V předchozím kroku pro připojení VNet4 byste už nakonfigurovali trasu pro 0.0.0.0/0, přičemž další segment směrování bude konkrétní IP adresou síťového virtuálního zařízení ve virtuální síti 4.

Přidružení: Ujistěte se, že je vybraná možnost pro větve (VPN/ER/P2S). Tím se zajistí, že místní připojení větví budou přidružená k výchozí směrovací tabulce. Všechna připojení VPN, Azure ExpressRoute a vpn uživatelů jsou přidružená pouze k výchozí směrovací tabulce.

Šíření z: Ujistěte se, že je vybraná možnost pro větve (VPN/ER/P2S). Tím zajistíte, že místní připojení šíří trasy do výchozí směrovací tabulky. Všechna připojení VPN, ExpressRoute a vpn uživatelů šíří trasy do "stejné sady směrovacích tabulek".

Důležité informace

Uživatelé portálu musí pro směrování 0.0.0.0/0/0 povolit rozšíření na výchozí trasu (VPN/ER/P2S/VNet), aby se projevila trasa 0.0.0.0/0.

Uživatelé PS/CLI/REST musí pro trasu 0.0.0.0/0/0 nastavit příznak enableinternetsecurity na hodnotu true.

Připojení virtuální sítě nepodporuje IP adresu dalšího segmentu více nebo jedinečných ip adres ke stejnému síťovému virtuálnímu zařízení v paprskové virtuální síti, pokud je jedna z tras s IP adresou dalšího segmentu označená jako veřejná IP adresa nebo 0.0.0.0/0 (internet).

Pokud je 0.0.0.0/0 nakonfigurovaná jako statická trasa pro připojení k virtuální síti, použije se tato trasa pro veškerý provoz, včetně prostředků v rámci samotného paprsku. To znamená, že veškerý provoz se přesměruje na IP adresu dalšího segmentu směrování statické trasy (privátní IP adresa síťového virtuálního zařízení). V nasazeních s trasou 0.0.0.0/0 s IP adresou síťového virtuálního virtuálního zařízení dalšího segmentu směrování nakonfigurovanou v paprskovém připojení virtuální sítě pro přístup k úlohám ve stejné virtuální síti jako síťové virtuální zařízení (tj. aby provoz neprochází přes síťové virtuální zařízení), zadejte trasu /32 v paprskovém připojení virtuální sítě. Pokud například chcete získat přímý přístup k 10.1.3.1, zadejte 10.1.3.1/32 další segment směrování 10.1.3.1 v připojení paprskové virtuální sítě.

Pokud chcete zjednodušit směrování a snížit změny směrovacích tabulek centra Virtual WAN, doporučujeme použít novou možnost partnerského vztahu protokolu BGP s centrem Virtual WAN.

Další kroky

- Další informace o službě Virtual WAN najdete v nejčastějších dotazech.

- Další informace o směrování virtuálního rozbočovače naleznete v tématu O směrování virtuálního rozbočovače.