Konfigurace vynuceného tunelování pomocí modelu nasazení Classic

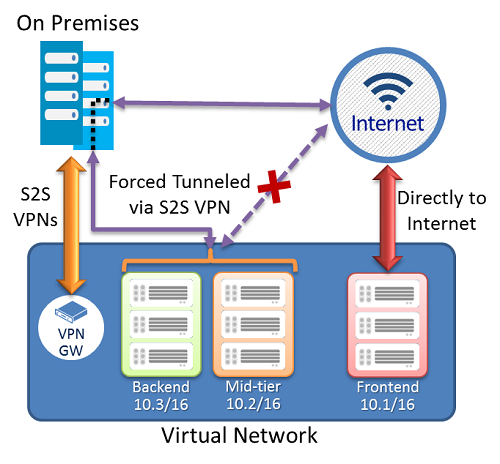

Vynucené tunelování umožňuje přesměrování nebo „vynucení“ směrování veškerého provozu vázaného na internet zpět do místního umístění prostřednictvím tunelu VPN typu site-to-site pro kontrolu a auditování. Jedná se o kritický požadavek na zabezpečení pro většinu podnikových zásad IT. Bez vynuceného tunelování se provoz směřující na internet z vašich virtuálních počítačů v Azure vždy přecháze z síťové infrastruktury Azure přímo do internetu, aniž by bylo možné zkontrolovat nebo auditovat provoz. Neoprávněný přístup k internetu může potenciálně vést ke zpřístupnění informací nebo jiným typům porušení zabezpečení.

Kroky v tomto článku platí pro model nasazení Classic (starší verze) a nevztahují se na aktuální model nasazení Resource Manager. Pokud nechcete pracovat konkrétně v modelu nasazení Classic, doporučujeme použít verzi Resource Manageru tohoto článku.

Poznámka:

Tento článek je napsaný pro model nasazení Classic (starší verze). Doporučujeme místo toho použít nejnovější model nasazení Azure. Model nasazení Resource Manager je nejnovější model nasazení a nabízí více možností a kompatibilitu funkcí než model nasazení Classic. Pokud chcete porozumět rozdílu mezi těmito dvěma modely nasazení, přečtěte si téma Principy modelů nasazení a stavu vašich prostředků.

Pokud chcete použít jinou verzi tohoto článku, použijte obsah v levém podokně.

Požadavky a důležité informace

Vynucené tunelování v Azure se konfiguruje prostřednictvím tras definovaných uživatelem virtuální sítě (UDR). Přesměrování provozu na místní lokalitu se vyjadřuje jako výchozí trasa do brány Azure VPN. Následující část uvádí aktuální omezení směrovací tabulky a tras pro virtuální síť Azure:

Každá podsíť virtuální sítě má integrovanou systémovou směrovací tabulku. Systémová směrovací tabulka obsahuje následující tři skupiny tras:

- Trasy místní virtuální sítě: Přímo do cílových virtuálních počítačů ve stejné virtuální síti.

- Místní trasy: Do brány Azure VPN.

- Výchozí trasa: Přímo na internet. Pakety určené na privátní IP adresy, které předchozí dvě trasy nepokrývá, se zahodí.

S vydáním tras definovaných uživatelem můžete vytvořit směrovací tabulku, která přidá výchozí trasu, a pak přidružit směrovací tabulku k podsítím virtuální sítě, aby bylo možné v těchto podsítích povolit vynucené tunelování.

Musíte nastavit výchozí lokalitu mezi místními místními lokalitami připojenými k virtuální síti.

Vynucené tunelování musí být přidružené k virtuální síti, která má bránu VPN dynamického směrování (ne statickou bránu).

Vynucené tunelování ExpressRoute není prostřednictvím tohoto mechanismu nakonfigurované, ale místo toho je povolené inzerováním výchozí trasy prostřednictvím relací partnerského vztahu protokolu BGP ExpressRoute. Další informace najdete v tématu Co je ExpressRoute?

Přehled konfigurace

V následujícím příkladu není front-endová podsíť vynucená tunelová propojení. Úlohy v podsíti front-endu můžou dál přijímat a odpovídat na žádosti zákazníků z internetu přímo. Střední a back-endové podsítě jsou vynucené tunelování. Veškerá odchozí připojení z těchto dvou podsítí k internetu se vynucují nebo přesměrují zpět do místní lokality prostřednictvím jednoho z tunelů VPN S2S.

To vám umožní omezit a zkontrolovat přístup k internetu z virtuálních počítačů nebo cloudových služeb v Azure a zároveň pokračovat v povolení požadované architektury vícevrstvé služby. Vynucené tunelování můžete použít také pro všechny virtuální sítě, pokud ve virtuálních sítích nejsou žádné úlohy přístupné z internetu.

Požadavky

Před zahájením konfigurace ověřte, zda máte následující:

- Předplatné Azure. Pokud ještě nemáte předplatné Azure, můžete si aktivovat výhody pro předplatitele MSDN nebo si zaregistrovat bezplatný účet.

- Nakonfigurovaná virtuální síť.

- Při práci s modelem nasazení Classic nemůžete použít Azure Cloud Shell. Místo toho musíte nainstalovat nejnovější verzi rutin PowerShellu pro správu služeb Azure (SM) místně do počítače. Tyto rutiny se liší od rutin AzureRM nebo Az. Pokud chcete nainstalovat rutiny SM, přečtěte si téma Instalace rutin správy služeb. Další informace o Azure PowerShellu obecně najdete v dokumentaci k Azure PowerShellu.

Konfigurace vynuceného tunelování

Následující postup vám pomůže určit vynucené tunelování pro virtuální síť. Kroky konfigurace odpovídají konfiguračnímu souboru sítě virtuální sítě. V tomto příkladu má virtuální síť MultiTier-VNet tři podsítě: front-end, midtier a back-endové podsítě se čtyřmi místními připojeními: DefaultSiteHQ a třemi větvemi.

<VirtualNetworkSite name="MultiTier-VNet" Location="North Europe">

<AddressSpace>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="Frontend">

<AddressPrefix>10.1.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="Midtier">

<AddressPrefix>10.1.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="Backend">

<AddressPrefix>10.1.2.0/23</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.1.200.0/28</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="DefaultSiteHQ">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch2">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch3">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSite>

Následující kroky nastaví "DefaultSiteHQ" jako výchozí připojení lokality pro vynucené tunelování a nakonfigurují podsítě Midtier a Back-end tak, aby používaly vynucené tunelování.

Otevřete konzolu PowerShellu se zvýšenými oprávněními. Připojte se ke svému účtu pomocí následujícího příkladu:

Add-AzureAccountVytvořte směrovací tabulku. Pomocí následující rutiny vytvořte směrovací tabulku.

New-AzureRouteTable –Name "MyRouteTable" –Label "Routing Table for Forced Tunneling" –Location "North Europe"Přidejte do směrovací tabulky výchozí trasu.

Následující příklad přidá výchozí trasu do směrovací tabulky vytvořené v kroku 1. Jedinou podporovanou trasou je cílová předpona "0.0.0.0/0" na "VPNGateway" NextHop.

Get-AzureRouteTable -Name "MyRouteTable" | Set-AzureRoute –RouteTable "MyRouteTable" –RouteName "DefaultRoute" –AddressPrefix "0.0.0.0/0" –NextHopType VPNGatewayPřidružte směrovací tabulku k podsítím.

Po vytvoření směrovací tabulky a přidání trasy použijte následující příklad k přidání nebo přidružení směrovací tabulky k podsíti virtuální sítě. Příklad přidá směrovací tabulku MyRouteTable do podsítí Midtier a Back-end virtuální sítě MultiTier-VNet.

Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Midtier" -RouteTableName "MyRouteTable" Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Backend" -RouteTableName "MyRouteTable"Přiřaďte výchozí lokalitu pro vynucené tunelování.

V předchozím kroku ukázkové skripty rutiny vytvořily směrovací tabulku a přidružují směrovací tabulku ke dvěma podsítím virtuální sítě. Zbývajícím krokem je vybrat místní lokalitu mezi připojeními virtuální sítě s více lokalitami jako výchozí lokalitu nebo tunel.

$DefaultSite = @("DefaultSiteHQ") Set-AzureVNetGatewayDefaultSite –VNetName "MultiTier-VNet" –DefaultSite "DefaultSiteHQ"

Další rutiny PowerShellu

Odstranění směrovací tabulky

Remove-AzureRouteTable -Name <routeTableName>

Zobrazení seznamu směrovací tabulky

Get-AzureRouteTable [-Name <routeTableName> [-DetailLevel <detailLevel>]]

Odstranění trasy ze směrovací tabulky

Remove-AzureRouteTable –Name <routeTableName>

Odebrání trasy z podsítě

Remove-AzureSubnetRouteTable –VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Zobrazení seznamu směrovací tabulky přidružené k podsíti

Get-AzureSubnetRouteTable -VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Odebrání výchozí lokality z brány VPN virtuální sítě

Remove-AzureVnetGatewayDefaultSite -VNetName <virtualNetworkName>