Konfigurace zásad WAF pro jednotlivé lokality pomocí Azure PowerShellu

Nastavení firewallu webových aplikací (WAF) jsou obsažená v zásadách WAF a ke změně konfigurace WAF, kterou upravíte zásady WAF.

Při přidružení ke službě Application Gateway se zásady a všechna nastavení projeví globálně. Pokud tedy máte pět webů za WAF, budou všechny pět webů chráněny stejnými zásadami WAF. To je skvělé, pokud potřebujete stejná nastavení zabezpečení pro každou lokalitu. Zásady WAF ale můžete použít také pro jednotlivé naslouchací procesy, které umožňují konfiguraci WAF specifické pro lokalitu.

Použitím zásad WAF u naslouchacího procesu můžete nakonfigurovat nastavení WAF pro jednotlivé weby beze změn ovlivňujících každou lokalitu. Nejvýraznější politika přebírá předchůdci. Pokud existují globální zásady a zásady pro jednotlivé weby (zásady WAF přidružené k naslouchacímu procesu), pak zásady pro jednotlivé weby přepíší globální zásady WAF pro tento naslouchací proces. Ostatní naslouchací procesy bez vlastních zásad budou ovlivněny pouze globálními zásadami WAF.

V tomto článku získáte informace o těchto tématech:

- Nastavit síť

- Vytvoření zásad WAF

- Vytvořit aplikační bránu se zapnutým Firewallem webových aplikací

- Globální použití zásad WAF, jednotlivých lokalit a identifikátorů URI

- Vytvoření škálovací sady virtuálních počítačů

- Vytvořit účet úložiště a nakonfigurovat diagnostiku

- Otestování aplikační brány

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Pokud chcete začít, přečtěte si téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Azure Cloud Shell

Azure hostí interaktivní prostředí Azure Cloud Shell, které můžete používat v prohlížeči. Pro práci se službami Azure můžete v prostředí Cloud Shell použít buď Bash, nebo PowerShell. Předinstalované příkazy Cloud Shellu můžete použít ke spuštění kódu v tomto článku, aniž byste museli instalovat cokoli do místního prostředí.

Spuštění služby Azure Cloud Shell:

| Možnost | Příklad nebo odkaz |

|---|---|

| Vyberte Vyzkoušet v pravém horním rohu bloku kódu nebo příkazu. Výběrem možnosti Vyzkoušet se kód ani příkaz automaticky nekopíruje do Cloud Shellu. |  |

| Přejděte na adresu https://shell.azure.com nebo výběrem tlačítka Spustit Cloud Shell otevřete Cloud Shell v prohlížeči. |  |

| Zvolte tlačítko Cloud Shell v pruhu nabídky v pravém horním rohu webu Azure Portal. |  |

Použití Azure Cloud Shellu:

Spusťte Cloud Shell.

Výběrem tlačítka Kopírovat v bloku kódu (nebo bloku příkazů) zkopírujte kód nebo příkaz.

Vložte kód nebo příkaz do relace Cloud Shellu tak, že ve Windows a Linuxu vyberete ctrl+Shift+V nebo vyberete Cmd+Shift+V v macOS.

Stisknutím klávesy Enter spusťte kód nebo příkaz.

Pokud se rozhodnete nainstalovat a používat PowerShell místně, tento článek vyžaduje modul Azure PowerShell verze 1.0.0 nebo novější. Verzi zjistíte spuštěním příkazu Get-Module -ListAvailable Az. Pokud potřebujete upgrade, přečtěte si téma Instalace modulu Azure PowerShell. Pokud používáte PowerShell místně, musíte také spustit Login-AzAccount , abyste vytvořili připojení k Azure.

Vytvoření skupiny zdrojů

Skupina prostředků je logický kontejner, ve kterém se nasazují a spravují prostředky Azure. Vytvořte skupinu prostředků Azure pomocí rutiny New-AzResourceGroup.

$rgname = New-AzResourceGroup -Name myResourceGroupAG -Location eastus

Vytvoření síťových prostředků

Vytvořte konfigurace podsítě s názvem myBackendSubnet a myAGSubnet pomocí rutiny New-AzVirtualNetworkSubnetConfig. Vytvořte virtuální síť myVNet pomocí rutiny New-AzVirtualNetwork s konfiguracemi podsítě. Nakonec vytvořte veřejnou IP adresu s názvem myAGPublicIPAddress pomocí rutiny New-AzPublicIpAddress. Pomocí těchto prostředků se bude poskytovat síťové připojení k bráně Application Gateway a jejím přidruženým prostředkům.

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

$pip = New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Static `

-Sku Standard

Vytvoření brány Application Gateway

V této části vytvoříte prostředky, které podporují aplikační bránu, a nakonec ho vytvoříte a WAF. Mezi prostředky, které vytvoříte, jsou i tyto:

- Konfigurace IP adres a front-endový port – přidruží vytvořenou podsíť k aplikační bráně a přiřadí jí přístupový port.

- Výchozí fond – všechny aplikační brány musí mít aspoň jeden back-endový fond serverů.

- Výchozí naslouchací proces a pravidlo – výchozí naslouchací proces naslouchá provozu na přiřazeném portu a výchozí pravidlo odesílá provoz výchozímu fondu.

Vytvoření konfigurací IP adres a front-endového portu

Přidružte podsíť myAGSubnet , kterou jste předtím vytvořili ke službě Application Gateway pomocí Rutiny New-AzApplicationGatewayIPConfiguration. Přiřaďte aplikační bráně myAGPublicIPAddress pomocí Rutiny New-AzApplicationGatewayFrontendIPConfig.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[1]

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendport80 = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 80

$frontendport8080 = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 8080

Vytvoření back-endového fondu a nastavení

Vytvořte back-endový fond s názvem appGatewayBackendPool pro aplikační bránu pomocí New-AzApplicationGatewayBackendAddressPool. Nakonfigurujte nastavení back-endových fondů adres pomocí Rutiny New-AzApplicationGatewayBackendHttpSettings.

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSettings `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

Vytvoření dvou zásad WAF

Vytvořte dvě zásady WAF, jednu globální a jednu pro web a přidejte vlastní pravidla.

Zásady pro jednotlivé weby omezují limit nahrávání souborů na 5 MB. Všechno ostatní je stejné.

$variable = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable -Operator Contains -MatchValue "globalAllow"

$rule = New-AzApplicationGatewayFirewallCustomRule -Name globalAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition -Action Allow

$variable1 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition1 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable1 -Operator Contains -MatchValue "globalBlock"

$rule1 = New-AzApplicationGatewayFirewallCustomRule -Name globalBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition1 -Action Block

$variable2 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition2 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable2 -Operator Contains -MatchValue "siteAllow"

$rule2 = New-AzApplicationGatewayFirewallCustomRule -Name siteAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition2 -Action Allow

$variable3 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition3 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable3 -Operator Contains -MatchValue "siteBlock"

$rule3 = New-AzApplicationGatewayFirewallCustomRule -Name siteBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition3 -Action Block

$variable4 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition4 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable4 -Operator Contains -MatchValue "URIAllow"

$rule4 = New-AzApplicationGatewayFirewallCustomRule -Name URIAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition4 -Action Allow

$variable5 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition5 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable5 -Operator Contains -MatchValue "URIBlock"

$rule5 = New-AzApplicationGatewayFirewallCustomRule -Name URIBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition5 -Action Block

$policySettingGlobal = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 256

$wafPolicyGlobal = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicyGlobal `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingGlobal `

-CustomRule $rule, $rule1

$policySettingSite = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 5

$wafPolicySite = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicySite `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingSite `

-CustomRule $rule2, $rule3

Vytvoření výchozího naslouchacího procesu a pravidla

Naslouchací proces je potřeba k tomu, aby brána Application Gateway mohla správně směrovat provoz na back-endové fondy adres. V tomto příkladu vytvoříte základní naslouchací proces, který naslouchá provozu na kořenové adrese URL.

Vytvořte naslouchací proces s názvem mydefaultListener pomocí rutiny New-AzApplicationGatewayHttpListener s konfigurací front-endu a front-endovým portem, který jste vytvořili dříve. Pravidlo je potřeba k tomu, aby naslouchací proces poznal, který back-endový fond má použít pro příchozí provoz. Vytvořte základní pravidlo s názvem rule1 pomocí Rutiny New-AzApplicationGatewayRequestRoutingRule.

$globalListener = New-AzApplicationGatewayHttpListener `

-Name mydefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport80

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $globallistener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

$siteListener = New-AzApplicationGatewayHttpListener `

-Name mydefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport8080 `

-FirewallPolicy $wafPolicySite

$frontendRuleSite = New-AzApplicationGatewayRequestRoutingRule `

-Name rule2 `

-RuleType Basic `

-HttpListener $siteListener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

Vytvoření brány Application Gateway s WAF

Teď, když jste vytvořili potřebné podpůrné prostředky, zadejte parametry pro aplikační bránu pomocí New-AzApplicationGatewaySku. Zadejte zásady brány firewall pomocí rutiny New-AzApplicationGatewayFirewallPolicy. Pak vytvořte aplikační bránu s názvem myAppGateway pomocí rutiny New-AzApplicationGateway.

$sku = New-AzApplicationGatewaySku `

-Name WAF_v2 `

-Tier WAF_v2 `

-Capacity 2

$appgw = New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendport80 `

-HttpListeners $globallistener `

-RequestRoutingRules $frontendRule `

-Sku $sku `

-FirewallPolicy $wafPolicyGlobal

Použití zásad pro jednotlivé identifikátory URI

Pokud chcete použít zásadu podle identifikátoru URI, jednoduše vytvořte novou zásadu a použijte ji na konfiguraci pravidla cesty.

$policySettingURI = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 5

$wafPolicyURI = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicySite `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingURI `

-CustomRule $rule4, $rule5

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$PathRuleConfig = New-AzApplicationGatewayPathRuleConfig -Name "base" `

-Paths "/base" `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings `

-FirewallPolicy $wafPolicyURI

$PathRuleConfig1 = New-AzApplicationGatewayPathRuleConfig `

-Name "base" -Paths "/test" `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

$URLPathMap = New-AzApplicationGatewayUrlPathMapConfig -Name "PathMap" `

-PathRules $PathRuleConfig, $PathRuleConfig1 `

-DefaultBackendAddressPoolId $defaultPool.Id `

-DefaultBackendHttpSettingsId $poolSettings.Id

Add-AzApplicationGatewayRequestRoutingRule -ApplicationGateway $appgw `

-Name "RequestRoutingRule" `

-RuleType PathBasedRouting `

-HttpListener $siteListener `

-UrlPathMap $URLPathMap

Vytvoření škálovací sady virtuálních počítačů

V tomto příkladu vytvoříte škálovací sadu virtuálních počítačů, která v aplikační bráně bude poskytovat servery pro back-endový fond. Škálovací sadu přiřadíte back-endovému fondu při konfiguraci nastavení IP adres.

Nahraďte vlastní hodnoty pro -AdminUsername a -AdminPassword.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig `

-SubnetId $vnet.Subnets[0].Id `

-ApplicationGatewayBackendAddressPoolsId $backendPool.Id

$vmssConfig = New-AzVmssConfig `

-Location eastus `

-SkuCapacity 2 `

-SkuName Standard_DS2 `

-UpgradePolicyMode Automatic

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername <username> `

-AdminPassword <password> `

-ComputerNamePrefix myvmss

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmssConfig

instalace IIS

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Vytvořit účet úložiště a nakonfigurovat diagnostiku

V tomto článku služba Application Gateway používá účet úložiště k ukládání dat pro účely detekce a prevence. K zaznamenání dat můžete použít také protokoly služby Azure Monitor nebo centrum událostí.

Vytvoření účtu úložiště

Vytvořte účet úložiště myagstore1 pomocí rutiny New-AzStorageAccount.

$storageAccount = New-AzStorageAccount `

-ResourceGroupName myResourceGroupAG `

-Name myagstore1 `

-Location eastus `

-SkuName "Standard_LRS"

Konfigurace diagnostiky

Nakonfigurujte diagnostiku pro zaznamenávání dat do protokolů ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog a ApplicationGatewayFirewallLog pomocí Set-AzDiagnosticSetting.

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$store = Get-AzStorageAccount `

-ResourceGroupName myResourceGroupAG `

-Name myagstore1

Set-AzDiagnosticSetting `

-ResourceId $appgw.Id `

-StorageAccountId $store.Id `

-Category ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog, ApplicationGatewayFirewallLog `

-Enabled $true `

-RetentionEnabled $true `

-RetentionInDays 30

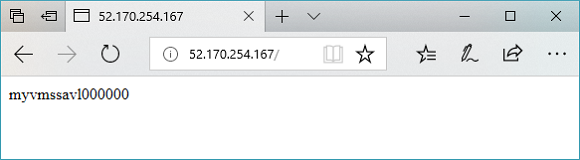

Otestování aplikační brány

Pomocí rutiny Get-AzPublicIPAddress můžete získat veřejnou IP adresu aplikační brány. Pak tuto IP adresu použijte k curl against (nahraďte 1.1.1.1 níže).

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

#should be blocked

curl 1.1.1.1/globalBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1/globalAllow?1=1

#should be blocked

curl 1.1.1.1:8080/siteBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1:8080/siteAllow?1=1

#should be blocked

curl 1.1.1.1/URIBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1/URIAllow?1=1

Vyčištění prostředků

Pokud už ji nepotřebujete, odeberte skupinu prostředků, aplikační bránu a všechny související prostředky pomocí remove-AzResourceGroup.

Remove-AzResourceGroup -Name myResourceGroupAG