Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace se zprostředkovateli identity od jiných společností než Microsoft

Ovládací prvky relací v programu Microsoft Defender for Cloud Apps je možné nakonfigurovat tak, aby fungovaly s libovolnými webovými aplikacemi. Tento článek popisuje, jak nasadit a nasadit vlastní obchodní aplikace, neoceněné aplikace SaaS a místní aplikace hostované prostřednictvím proxy aplikací Microsoft Entra s ovládacími prvky relací. Poskytuje postup směrování relací aplikací z jiných řešení zprostředkovatele identity do Defenderu pro Cloud Apps. Informace o ID Microsoft Entra naleznete v tématu Nasazení řízení podmíněného přístupu aplikací pro vlastní aplikace pomocí Microsoft Entra ID.

Seznamaplikacích programem Defender for Cloud Apps najdete v tématu Ochrana aplikací s podmíněným přístupem k aplikacím Defender for Cloud Apps.

Požadavky

Přidání správců do seznamu onboardingu/údržby aplikace

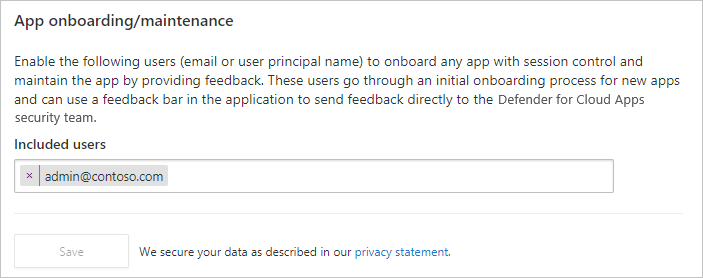

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Řízení podmíněného přístupu k aplikacím vyberte Onboarding/údržba aplikace.

Zadejte hlavní název uživatele nebo e-mail pro uživatele, kteří budou aplikaci připojovat, a pak vyberte Uložit.

Kontrola potřebných licencí

K používání řízení podmíněného přístupu k aplikacím musí mít vaše organizace následující licence:

- Licence vyžadovaná vaším poskytovatelem identity (IdP)

- Microsoft Defender for Cloud Apps

Aplikace musí být nakonfigurované s jednotným přihlašováním.

Aplikace musí používat následující ověřovací protokoly:

Federační Protokoly Jiný důvod SAML 2.0

Nasazení libovolné aplikace

Postupujte podle těchto kroků a nakonfigurujte libovolnou aplikaci tak, aby byla řízena programem Defender for Cloud Apps – Podmíněné řízení přístupu k aplikacím.

Poznámka:

Pokud chcete nasadit řízení podmíněného přístupu aplikací pro aplikace Microsoft Entra, potřebujete platnou licenci pro Microsoft Entra ID P1 nebo vyšší a také licenci Defender for Cloud Apps.

Krok 1: Konfigurace zprostředkovatele identity pro práci s Defenderem pro Cloud Apps

Poznámka:

Příklady konfigurace řešení zprostředkovatele identity najdete tady:

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

Vyberte +Přidat a v automaticky otevírané nabídce vyberte aplikaci, kterou chcete nasadit, a pak vyberte Spustit průvodce.

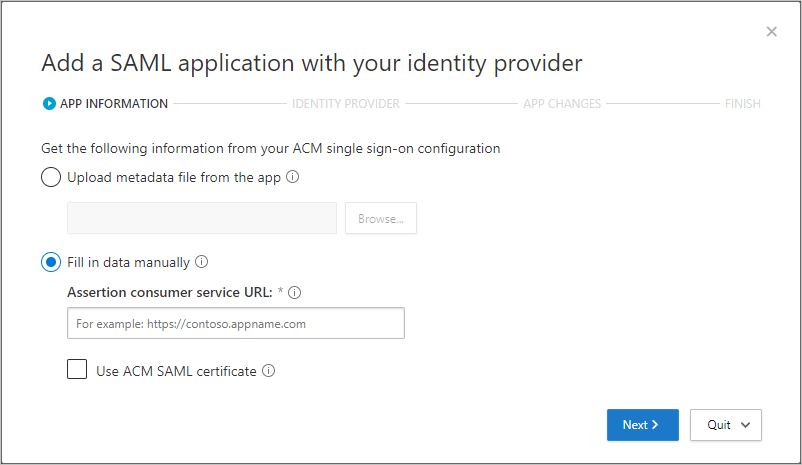

Na stránce INFORMACE O APLIKACI vyplňte formulář pomocí informací z konfigurační stránky jednotného přihlašování vaší aplikace a pak vyberte Další.

- Pokud váš zprostředkovatele identity poskytuje soubor metadat jednotného přihlašování pro vybranou aplikaci, vyberte Nahrát soubor metadat z aplikace a nahrajte soubor metadat.

- Nebo vyberte Vyplnit data ručně a zadejte následující informace:

- Adresa URL služby Kontrolní příjemce

- Pokud vaše aplikace poskytuje certifikát SAML, vyberte Použít <app_name> certifikát SAML a nahrajte soubor certifikátu.

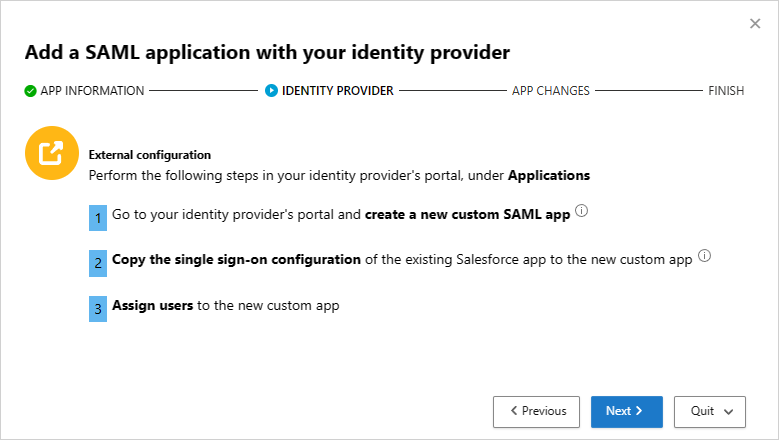

Na stránce ZPROSTŘEDKOVATELE IDENTITY použijte uvedený postup k nastavení nové aplikace na portálu zprostředkovatele identity a pak vyberte Další.

- Přejděte na portál zprostředkovatele identity a vytvořte novou vlastní aplikaci SAML.

- Zkopírujte konfiguraci jednotného přihlašování existující

<app_name>aplikace do nové vlastní aplikace. - Přiřaďte uživatele k nové vlastní aplikaci.

- Zkopírujte informace o konfiguraci jednotného přihlašování aplikací. Budete ho potřebovat v dalším kroku.

Poznámka:

Tyto kroky se můžou mírně lišit v závislosti na vašem poskytovateli identity. Tento krok se doporučuje z následujících důvodů:

- Někteří zprostředkovatelé identity neumožňují změnit atributy SAML nebo vlastnosti adresy URL aplikace galerie.

- Konfigurace vlastní aplikace umožňuje otestovat tuto aplikaci pomocí řízení přístupu a relací beze změny stávajícího chování pro vaši organizaci.

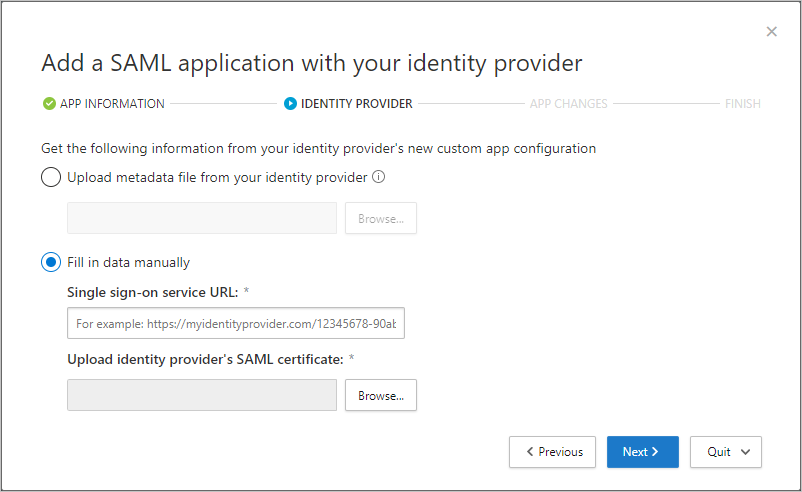

Na další stránce vyplňte formulář pomocí informací z konfigurační stránky jednotného přihlašování vaší aplikace a pak vyberte Další.

- Pokud váš zprostředkovatele identity poskytuje soubor metadat jednotného přihlašování pro vybranou aplikaci, vyberte Nahrát soubor metadat z aplikace a nahrajte soubor metadat.

- Nebo vyberte Vyplnit data ručně a zadejte následující informace:

- Adresa URL služby Kontrolní příjemce

- Pokud vaše aplikace poskytuje certifikát SAML, vyberte Použít <app_name> certifikát SAML a nahrajte soubor certifikátu.

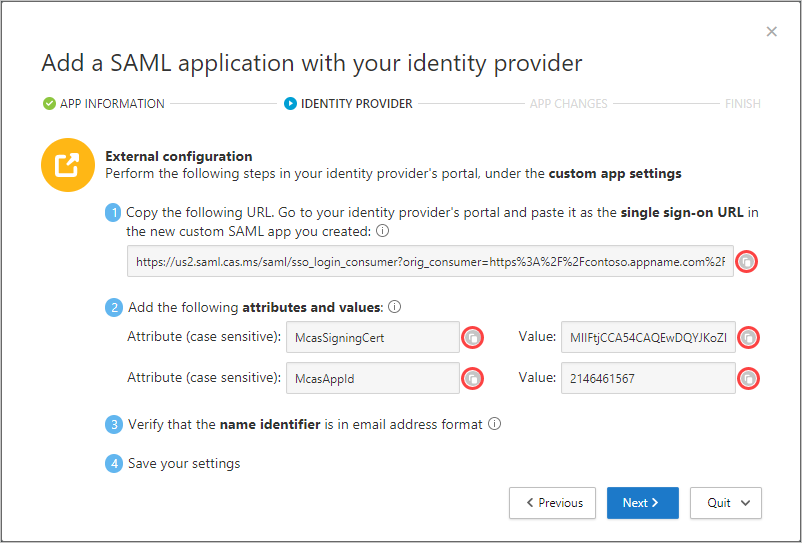

Na další stránce zkopírujte následující informace a pak vyberte Další. Informace budete potřebovat v dalším kroku.

- Adresa URL jednotného přihlašování

- Atributy a hodnoty

Na portálu zprostředkovatele identity postupujte takto:

Poznámka:

Tato nastavení se běžně nacházejí na stránce nastavení vlastní aplikace portálu IdP.

Doporučeno – Vytvořte zálohu aktuálního nastavení.

Hodnotu pole adresy URL jednotného přihlašování nahraďte adresou URL jednotného přihlašování v programu Defender for Cloud Apps SAML, kterou jste si poznamenali dříve.

Poznámka:

Někteří poskytovatelé můžou odkazovat na adresu URL jednotného přihlašování jako na adresu URL odpovědi.

Přidejte atributy a hodnoty, které jste si poznamenali dříve, do vlastností aplikace.

Poznámka:

- Někteří poskytovatelé je můžou označovat jako atributy uživatele nebo deklarace identity.

- Při vytváření nové aplikace SAML omezuje zprostředkovatel identity Okta atributy na 1024 znaků. Pokud chcete toto omezení zmírnit, nejprve vytvořte aplikaci bez příslušných atributů. Po vytvoření aplikace ji upravte a přidejte příslušné atributy.

Ověřte, že je identifikátor jména ve formátu e-mailové adresy.

Uložte svá nastavení.

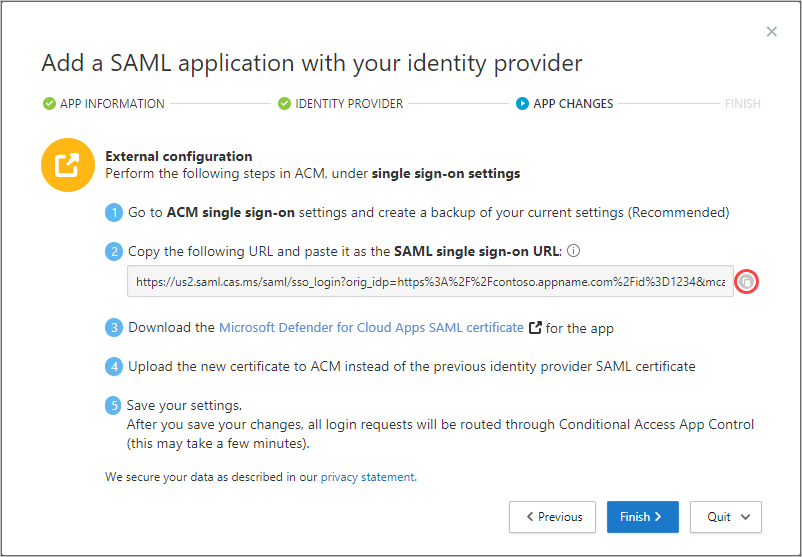

Na stránce ZMĚNY APLIKACE proveďte následující kroky a pak vyberte Další. Informace budete potřebovat v dalším kroku.

- Zkopírování adresy URL jednotného přihlašování

- Stažení certifikátu SAML pro Defender for Cloud Apps

Na portálu vaší aplikace v nastavení jednotného přihlašování postupujte takto:

- Doporučeno – Vytvořte zálohu aktuálního nastavení.

- Do pole adresa URL jednotného přihlašování zadejte adresu URL jednotného přihlašování Defenderu for Cloud Apps, kterou jste si poznamenali dříve.

- Nahrajte certifikát SAML pro Defender for Cloud Apps, který jste si stáhli dříve.

Poznámka:

- Po uložení nastavení se všechny přidružené žádosti o přihlášení do této aplikace budou směrovat prostřednictvím řízení podmíněného přístupu k aplikacím.

- Certifikát SAML pro Defender for Cloud Apps je platný po dobu jednoho roku. Po vypršení platnosti bude potřeba vygenerovat nový certifikát.

Krok 2: V případě potřeby přidejte aplikaci ručně a nainstalujte certifikáty.

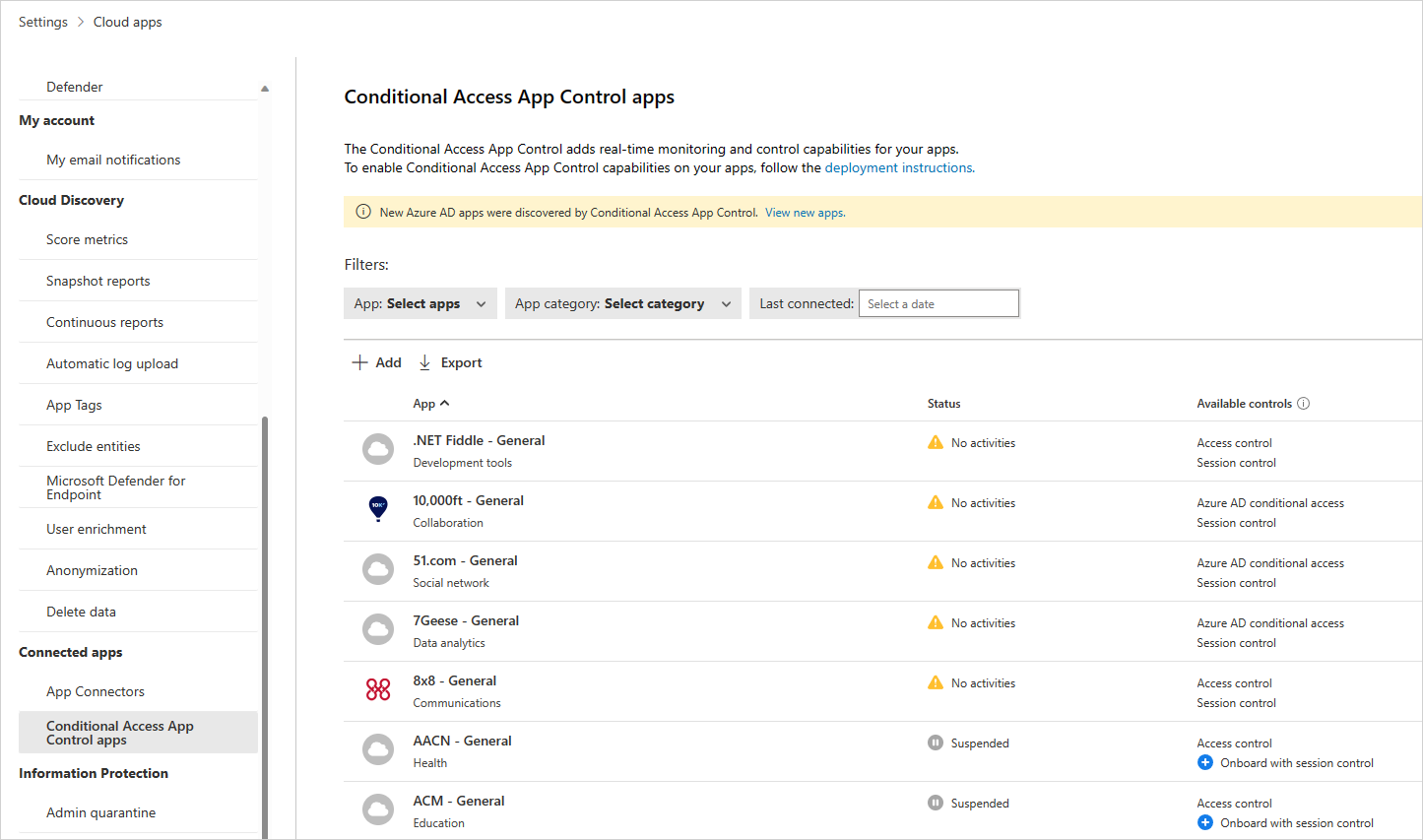

Aplikace v katalogu aplikací se automaticky vyplní do tabulky v části Připojení ed Apps. Zkontrolujte, jestli je aplikace, kterou chcete nasadit, rozpoznána tak, že tam přejdete.

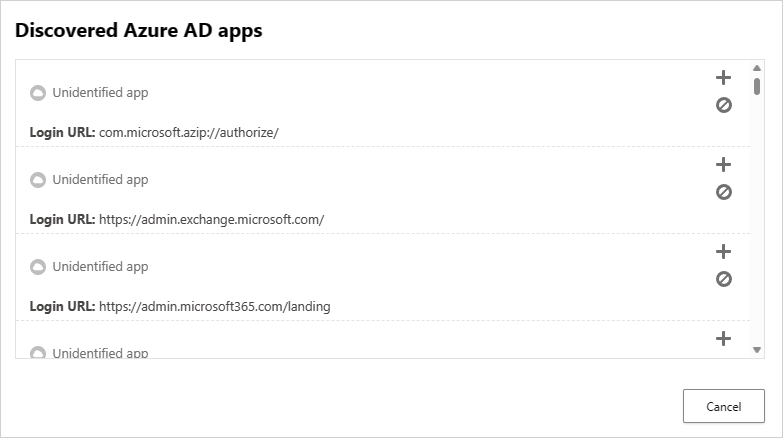

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace řízení podmíněného přístupu, abyste získali přístup k tabulce aplikací, které je možné nakonfigurovat pomocí zásad přístupu a relací.

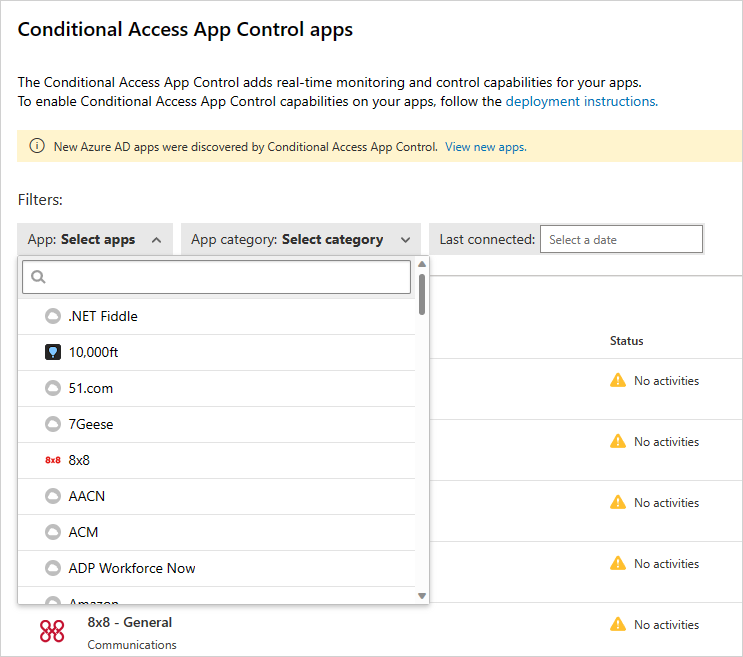

Vyberte aplikaci: Vyberte aplikace... rozevírací nabídku pro filtrování a hledání aplikace, kterou chcete nasadit.

Pokud tam aplikaci nevidíte, budete ji muset přidat ručně.

Ruční přidání neidentifikované aplikace

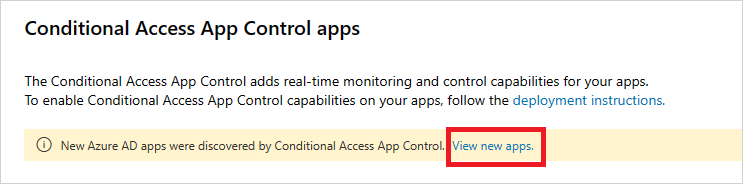

V banneru vyberte Zobrazit nové aplikace.

V seznamu nových aplikací vyberte pro každou aplikaci, kterou zprovozníte, + symbol a pak vyberte Přidat.

Poznámka:

Pokud se aplikace v katalogu aplikací Defender for Cloud Apps nezobrazí, zobrazí se v dialogovém okně pod neidentifikovanými aplikacemi spolu s přihlašovací adresou URL. Když kliknete na symbol + pro tyto aplikace, můžete aplikaci připojit jako vlastní aplikaci.

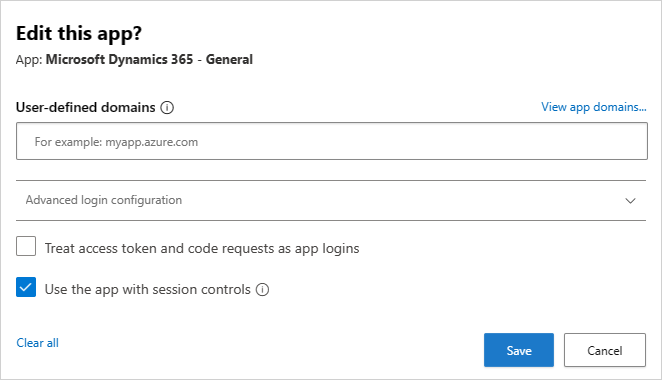

Přidání domén pro aplikaci

Přidružení správných domén k aplikaci umožňuje Defenderu for Cloud Apps vynucovat zásady a aktivity auditu.

Pokud jste například nakonfigurovali zásadu, která blokuje stahování souborů pro přidruženou doménu, zablokuje se stahování souborů aplikací z této domény. Soubory stažené aplikací z domén, které nejsou přidružené k aplikaci, ale nebudou blokovány a akce se nebude auditovat v protokolu aktivit.

Poznámka:

Defender for Cloud Apps stále přidává příponu k doménám, které nejsou přidružené k aplikaci, aby se zajistilo bezproblémové uživatelské prostředí.

- V aplikaci na panelu nástrojů správce Defender for Cloud Apps vyberte Zjištěné domény.

Poznámka:

Panel nástrojů správce je viditelný jenom uživatelům s oprávněními k onboardingu nebo údržbě aplikací.

- Na panelu Zjištěné domény si poznamenejte názvy domén nebo seznam exportujte jako soubor .csv.

Poznámka:

Na panelu se zobrazí seznam zjištěných domén, které nejsou v aplikaci přidružené. Názvy domén jsou plně kvalifikované.

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

- V seznamu aplikací vyberte na řádku, ve kterém se aplikace nasazuje, tři tečky na konci řádku a pak vyberte Upravit aplikaci.

Tip

Pokud chcete zobrazit seznam domén nakonfigurovaných v aplikaci, vyberte Zobrazit domény aplikace.

- V uživatelem definovaných doménách zadejte všechny domény, které chcete k této aplikaci přidružit, a pak vyberte Uložit.

Poznámka:

Zástupný znak * můžete použít jako zástupný znak pro libovolný znak. Při přidávání domén se rozhodněte, jestli chcete přidat konkrétní domény (

sub1.contoso.com,sub2.contoso.com) nebo více domén (*.contoso.com).

Instalace kořenových certifikátů

Opakujte následující kroky a nainstalujte kořenové certifikáty podepsané svým držitelem aktuální certifikační autority a další certifikační autority .

- Vyberte certifikát.

- Vyberte Otevřít a po zobrazení výzvy znovu vyberte Otevřít .

- Vyberte Nainstalovat certifikát.

- Zvolte aktuálního uživatele nebo místní počítač.

- Vyberte Umístit všechny certifikáty do následujícího úložiště a pak vyberte Procházet.

- Vyberte důvěryhodné kořenové certifikační autority a pak vyberte OK.

- Vyberte Dokončit.

Poznámka:

Aby se certifikáty rozpoznaly, musíte po instalaci certifikátu restartovat prohlížeč a přejít na stejnou stránku.

Zvolte Pokračovat.

Zkontrolujte, jestli je aplikace dostupná v tabulce.

Krok 3: Ověření správného fungování aplikace

Pokud chcete ověřit, že je aplikace chráněná, nejprve proveďte pevné odhlášení z prohlížečů přidružených k aplikaci nebo otevřete nový prohlížeč s anonymním režimem.

Otevřete aplikaci a proveďte následující kontroly:

- Zkontrolujte, jestli se v prohlížeči zobrazuje ikona zámku

nebo jestli pracujete v jiném prohlížeči než Microsoft Edge, zkontrolujte, jestli adresa URL vaší aplikace obsahuje příponu

nebo jestli pracujete v jiném prohlížeči než Microsoft Edge, zkontrolujte, jestli adresa URL vaší aplikace obsahuje příponu .mcas. Další informace najdete v tématu Ochrana v prohlížeči pomocí Microsoft Edge pro firmy (Preview).</a0> - Navštivte všechny stránky v aplikaci, které jsou součástí pracovního procesu uživatele, a ověřte, že se stránky vykreslují správně.

- Ověřte, že chování a funkce aplikace nejsou nepříznivě ovlivněné prováděním běžných akcí, jako je stahování a nahrávání souborů.

- Zkontrolujte seznam domén přidružených k aplikaci. Další informace najdete v tématu Přidání domén pro aplikaci.

Pokud narazíte na chyby nebo problémy, pomocí panelu nástrojů pro správu shromážděte prostředky, jako .har jsou soubory a zaznamenané relace pro vytvoření lístku podpory.

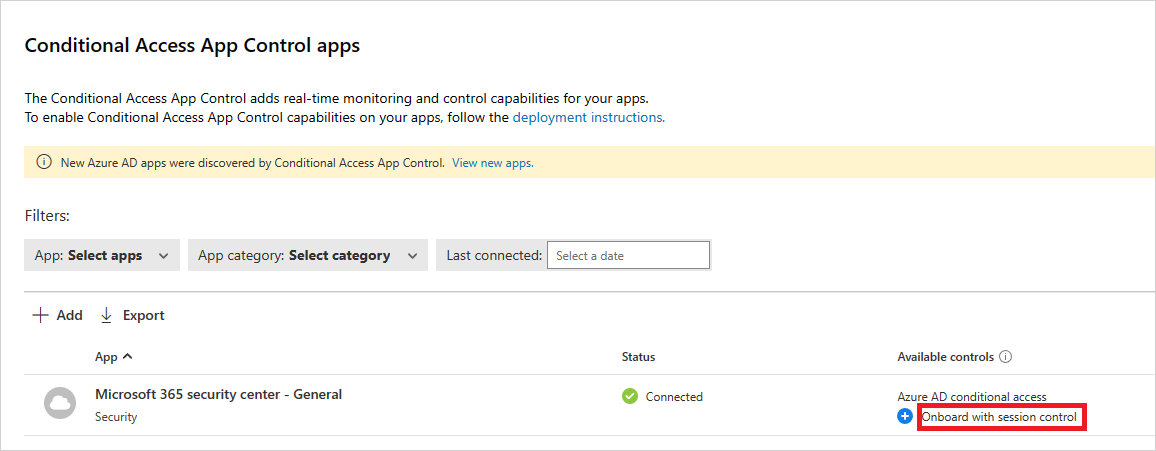

Krok 4: Povolení použití aplikace ve vaší organizaci

Jakmile budete připraveni aplikaci povolit pro použití v produkčním prostředí vaší organizace, proveďte následující kroky.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

V seznamu aplikací na řádku, ve kterém se aplikace, kterou nasazujete, zobrazí, zvolte tři tečky na konci řádku a pak zvolte Upravit aplikaci.

Vyberte Použít aplikaci s ovládacími prvky relace a pak vyberte Uložit.

Další kroky

Viz také

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.