Nasazení řízení podmíněného přístupu aplikací pro aplikace katalogu s jiným programem než Microsoft IdP

Řízení přístupu a relací v Programu Microsoft Defender for Cloud Apps pracují s aplikacemi z katalogu cloudových aplikací a s vlastními aplikacemi. Seznam aplikací, které jsou předem nasazené programem Defender for Cloud Apps, aby fungovaly předem připravené, najdete v tématu Ochrana aplikací pomocí řízení podmíněného přístupu v programu Defender for Cloud Apps.

Požadavky

Abyste mohli používat řízení podmíněného přístupu k aplikacím, musí mít vaše organizace následující licence:

- Licence vyžadovaná vaším poskytovatelem identity (IdP)

- Microsoft Defender for Cloud Apps

Aplikace musí být nakonfigurované s jednotným přihlašováním.

Aplikace musí používat jeden z následujících ověřovacích protokolů:

Federační Protokoly Microsoft Entra ID SAML 2.0 nebo OpenID Připojení Jiný důvod SAML 2.0

Konfigurace zprostředkovatele identity pro práci s Defenderem for Cloud Apps

Pomocí následujícího postupu můžete směrovat relace aplikací z jiných řešení zprostředkovatele identity do Defenderu for Cloud Apps. Informace o ID Microsoft Entra naleznete v tématu Konfigurace integrace s Microsoft Entra ID.

Poznámka:

Příklady konfigurace řešení zprostředkovatele identity najdete tady:

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

Vyberte + Přidat a v automaticky otevíraných otevíraných okně vyberte aplikaci, kterou chcete nasadit, a pak vyberte Spustit průvodce.

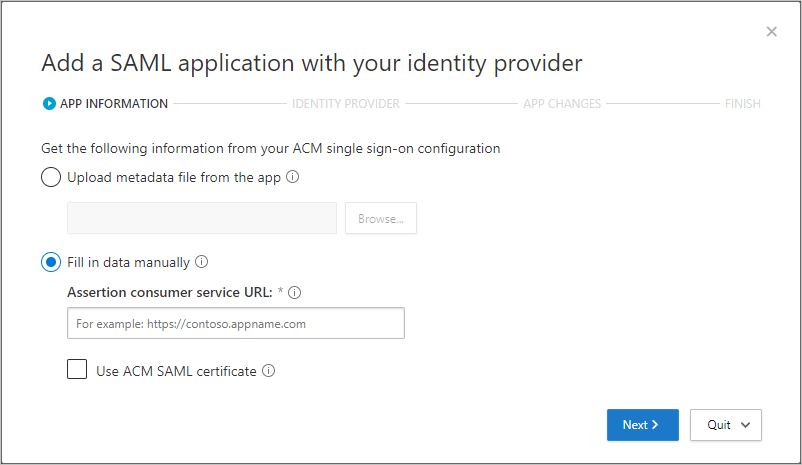

Na stránce INFORMACE O APLIKACI vyplňte formulář pomocí informací z konfigurační stránky jednotného přihlašování vaší aplikace a pak vyberte Další.

Pokud váš zprostředkovatele identity poskytuje soubor metadat jednotného přihlašování pro vybranou aplikaci, vyberte Nahrát soubor metadat z aplikace a nahrajte soubor metadat.

Nebo vyberte Vyplnit data ručně a zadejte následující informace:

- Adresa URL služby Kontrolní příjemce

- Pokud vaše aplikace poskytuje certifikát SAML, vyberte Použít <app_name> certifikát SAML a nahrajte soubor certifikátu.

Příklad:

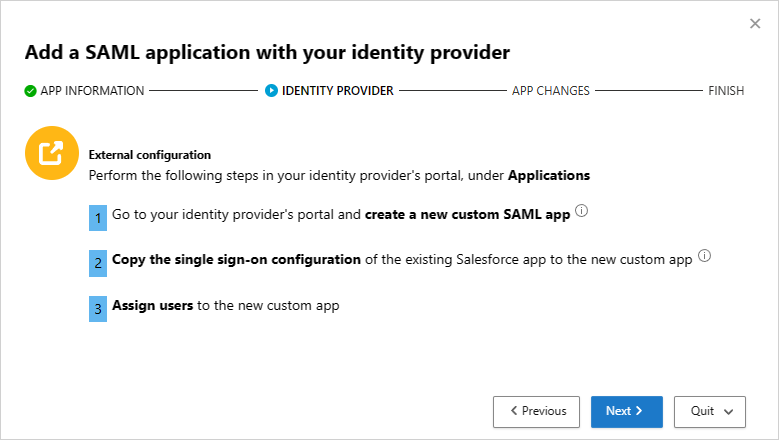

Na stránce ZPROSTŘEDKOVATELE IDENTITY použijte uvedený postup k nastavení nové aplikace na portálu zprostředkovatele identity a pak vyberte Další.

Přejděte na portál zprostředkovatele identity a vytvořte novou vlastní aplikaci SAML.

Zkopírujte konfiguraci jednotného přihlašování existující

<app_name>aplikace do nové vlastní aplikace.Přiřaďte uživatele k nové vlastní aplikaci.

Zkopírujte informace o konfiguraci jednotného přihlašování aplikací. Budete ho potřebovat v dalším kroku. Příklad:

Poznámka:

Tyto kroky se můžou mírně lišit v závislosti na vašem poskytovateli identity. Tento krok se doporučuje z následujících důvodů:

Někteří zprostředkovatelé identity neumožňují změnit atributy SAML nebo vlastnosti adresy URL aplikace galerie.

Konfigurace vlastní aplikace umožňuje otestovat tuto aplikaci pomocí řízení přístupu a relací beze změny stávajícího chování pro vaši organizaci.

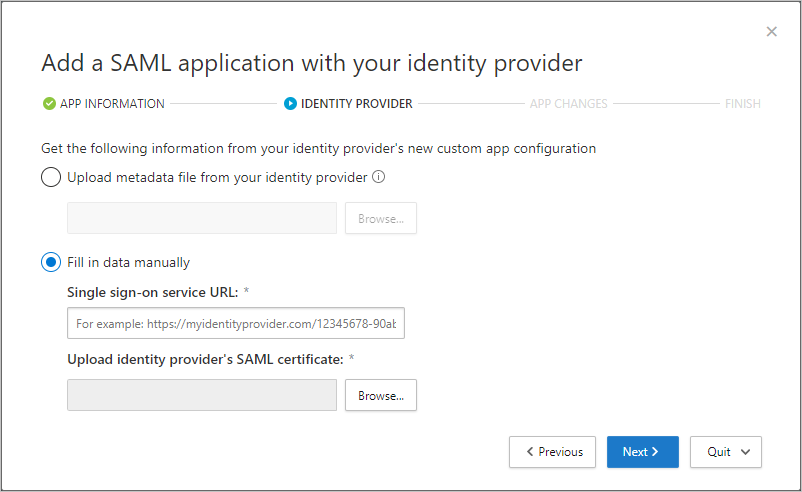

Na další stránce vyplňte formulář pomocí informací z konfigurační stránky jednotného přihlašování vaší aplikace a pak vyberte Další.

Pokud váš zprostředkovatele identity poskytuje soubor metadat jednotného přihlašování pro vybranou aplikaci, vyberte Nahrát soubor metadat z aplikace a nahrajte soubor metadat.

Nebo vyberte Vyplnit data ručně a zadejte následující informace:

- Adresa URL služby Kontrolní příjemce

- Pokud vaše aplikace poskytuje certifikát SAML, vyberte Použít <app_name> certifikát SAML a nahrajte soubor certifikátu.

Příklad:

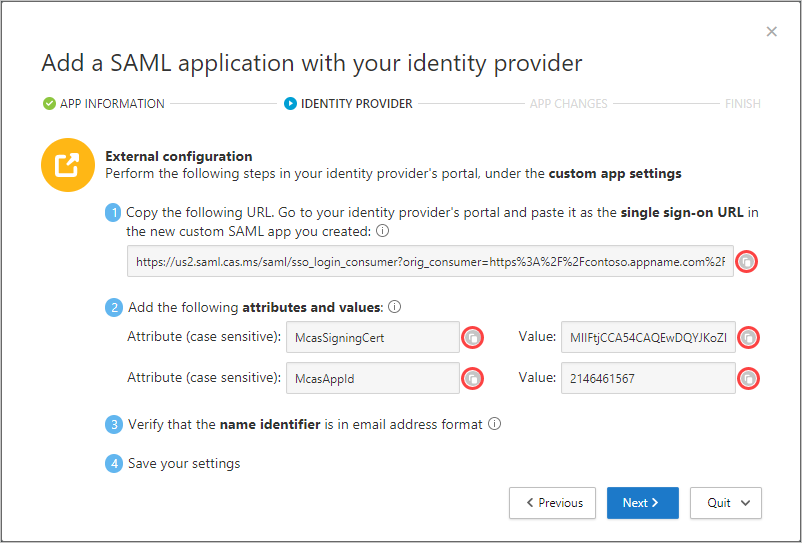

Na další stránce zkopírujte následující informace a pak vyberte Další. Informace budete potřebovat v dalším kroku.

- Adresa URL jednotného přihlašování

- Atributy a hodnoty

Příklad:

Na portálu zprostředkovatele identity nakonfigurujte následující nastavení, která se běžně nacházejí na stránce vlastních nastavení aplikace portálu IdP.

Do pole adresa URL jednotného přihlašování zadejte adresu URL jednotného přihlašování, kterou jste si poznamenali dříve.

Přidejte atributy a hodnoty, které jste si poznamenali dříve, do vlastností aplikace. Někteří poskytovatelé je můžou označovat jako atributy uživatele nebo deklarace identity.

Při vytváření nové aplikace SAML omezuje zprostředkovatel identity Okta atributy na 1024 znaků. Pokud chcete toto omezení zmírnit, nejprve vytvořte aplikaci bez příslušných atributů. Po vytvoření aplikace ji upravte a přidejte příslušné atributy.

Ověřte, že je identifikátor jména ve formátu e-mailové adresy.

Uložte svá nastavení.

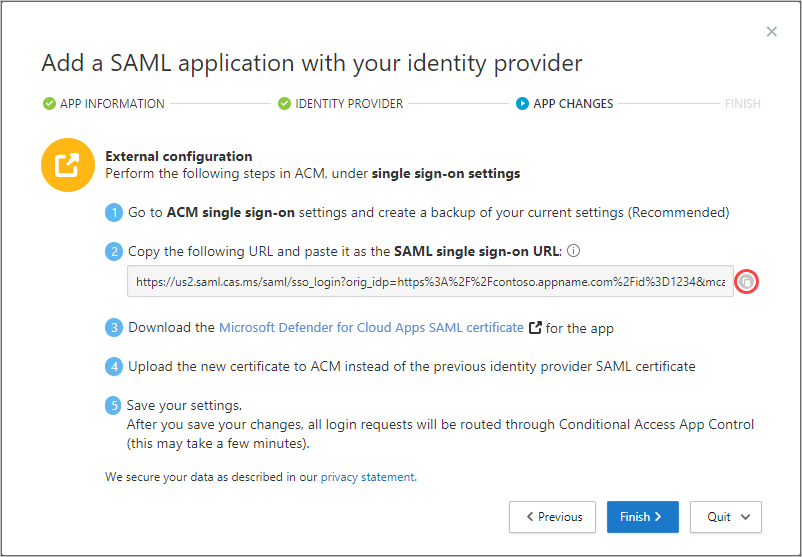

Na stránce ZMĚNY APLIKACE proveďte následující kroky a pak vyberte Další. Informace budete potřebovat v dalším kroku.

- Zkopírování adresy URL jednotného přihlašování

- Stažení certifikátu SAML pro Defender for Cloud Apps

Příklad:

Na portálu vaší aplikace v nastavení jednotného přihlašování postupujte takto:

(Doporučeno) Vytvořte zálohu aktuálního nastavení.

Hodnotu pole Přihlašovací adresa URL zprostředkovatele identity nahraďte adresou URL jednotného přihlašování SAML pro Defender for Cloud Apps, kterou jste si poznamenali dříve.

Nahrajte certifikát SAML pro Defender for Cloud Apps, který jste si stáhli dříve.

Zvolte Uložit.

Po uložení nastavení budou všechny přidružené žádosti o přihlášení do této aplikace směrovány prostřednictvím řízení podmíněného přístupu k aplikacím.

Certifikát SAML pro Defender for Cloud Apps je platný po dobu jednoho roku. Po vypršení platnosti bude potřeba vygenerovat nový certifikát.

Přihlaste se k jednotlivým aplikacím pomocí uživatele s vymezeným oborem zásad.

Poznámka:

Než budete pokračovat, nezapomeňte se nejprve odhlásit z existujících relací.

Po vytvoření zásady se přihlaste ke každé aplikaci nakonfigurované v této zásadě. Ujistěte se, že se přihlašujete pomocí uživatele nakonfigurovaného v zásadách.

Defender for Cloud Apps synchronizuje podrobnosti o zásadách se svými servery pro každou novou aplikaci, ke které se přihlašujete. To může trvat až jednu minutu.

Ověřte, že jsou aplikace nakonfigurované tak, aby používaly řízení přístupu a relací.

Předchozí pokyny vám pomohly vytvořit předdefinované zásady Defenderu for Cloud Apps pro aplikace katalogu přímo v Microsoft Entra ID. V tomto kroku ověřte, že jsou pro tyto aplikace nakonfigurované řízení přístupu a relací.

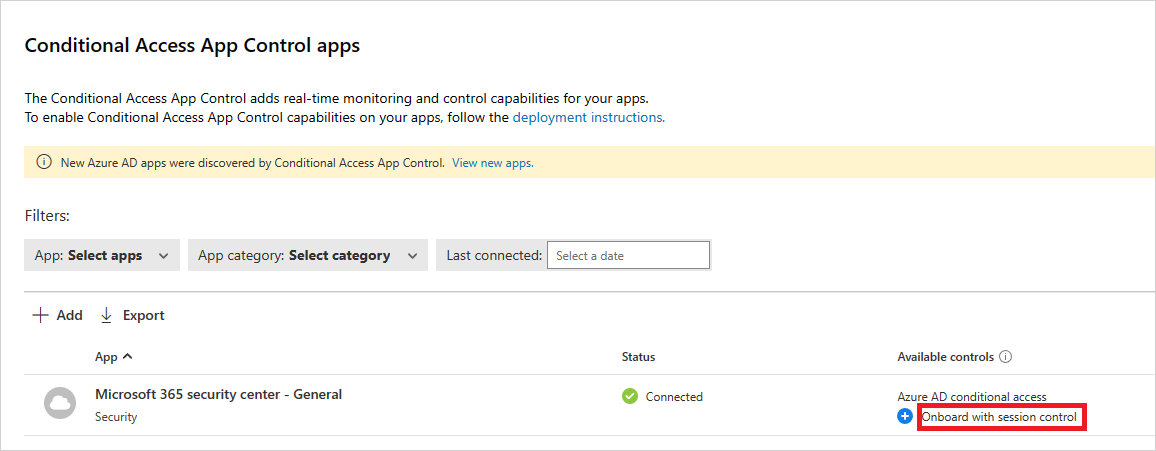

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

V tabulce aplikací se podívejte na sloupec Dostupné ovládací prvky a ověřte, že se pro vaše aplikace zobrazí řízení přístupu i podmíněný přístup Azure AD a řízení relací.

Pokud aplikace není povolená pro řízení relace, přidejte ji tak, že vyberete onboarding s ovládacím prvku relace a zkontrolujete použití této aplikace s ovládacími prvky relace. Příklad:

Povolení použití aplikace ve vaší organizaci

Jakmile budete připraveni aplikaci povolit pro použití v produkčním prostředí vaší organizace, proveďte následující kroky.

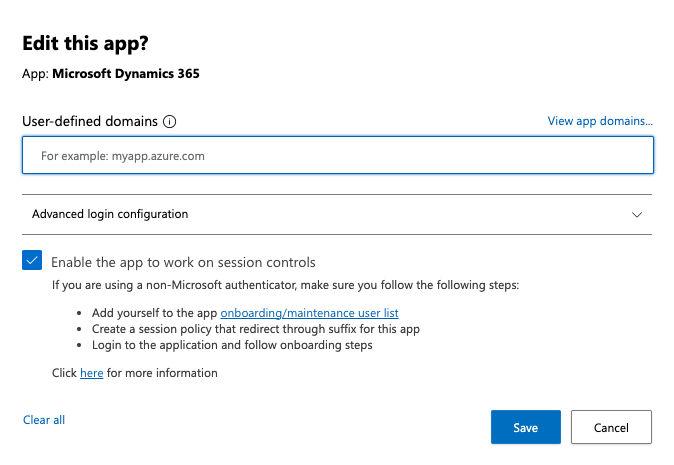

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu. V seznamu aplikací na řádku, ve kterém se aplikace, kterou nasazujete, zobrazí, zvolte tři tečky na konci řádku a pak zvolte Upravit aplikaci.

Vyberte Povolit aplikaci pro práci s ovládacími prvky relace a pak vyberte Uložit. Příklad:

Otestování nasazení

Nejprve se odhlaste z existujících relací. Pak se zkuste přihlásit ke každé aplikaci, která byla úspěšně nasazena. Přihlaste se pomocí uživatele, který odpovídá zásadám nakonfigurovaným v Microsoft Entra ID, nebo pro aplikaci SAML nakonfigurovanou s vaším zprostředkovatelem identity.

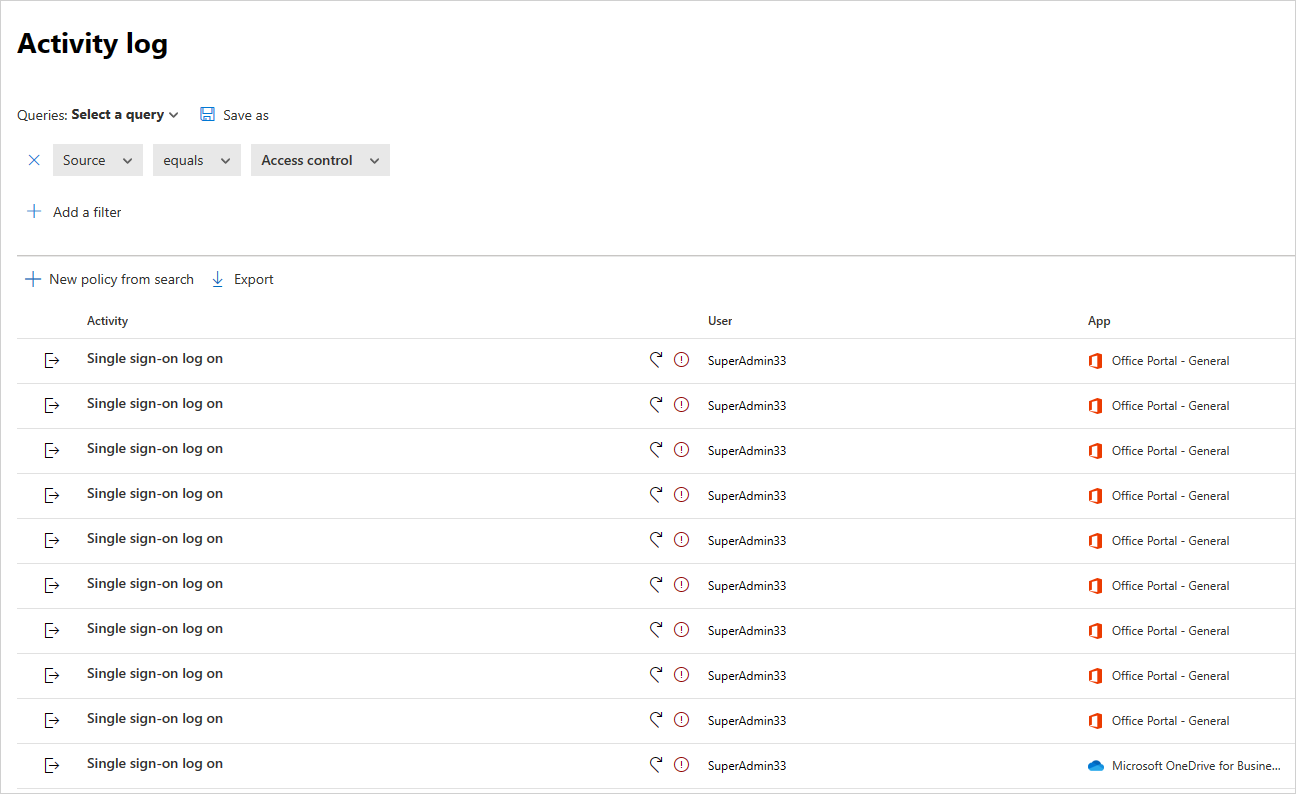

Na portálu Microsoft Defender v části Cloud Apps vyberte protokol aktivit a ujistěte se, že se pro každou aplikaci zaznamenávají aktivity přihlášení.

Můžete filtrovat výběrem možnosti Upřesnit a následným filtrováním pomocí ovládacího prvku Řízení přístupu se rovná zdroji. Příklad:

Doporučujeme přihlásit se k mobilním a desktopovým aplikacím ze spravovaných a nespravovaných zařízení. Tím zajistíte, aby se aktivity správně zaznamenávaly v protokolu aktivit.

Pokud chcete ověřit, že je aktivita správně zachycená, vyberte aktivitu jednotného přihlašování, aby se otevřela zásuvka aktivity. Ujistěte se , že značka uživatelského agenta správně odráží, jestli je zařízení nativním klientem (to znamená mobilní nebo desktopová aplikace), nebo je spravované zařízení (kompatibilní, připojené k doméně nebo platný klientský certifikát).

Poznámka:

Po nasazení není možné aplikaci odebrat ze stránky Řízení podmíněného přístupu k aplikacím. Pokud v aplikaci nenastavíte zásady relace ani přístupu, nebude řízení podmíněného přístupu u aplikace měnit žádné chování aplikace.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro