Kurz: Povolení spolusprávy pro nová internetová zařízení

Pokud v rámci zabezpečení a moderního zřizování investujete do cloudu prostřednictvím Intune, možná nebudete chtít přijít o zavedené procesy používání Configuration Manager ke správě počítačů ve vaší organizaci. Díky spolusprávě můžete tento proces zachovat.

V tomto kurzu nastavíte spolusprávu zařízení Windows 10 nebo novějších zařízení v prostředí, kde používáte ID Microsoft Entra i místní Active Directory, ale nemáte instanci hybridního Microsoft Entra ID. Prostředí Configuration Manager zahrnuje jednu primární lokalitu se všemi rolemi systému lokality umístěnými na stejném serveru, serveru lokality. Tento kurz začíná tím, že vaše Windows 10 nebo novější zařízení jsou už zaregistrovaná v Intune.

Pokud máte hybridní Microsoft Entra instanci, která připojuje místní Active Directory s ID Microsoft Entra, doporučujeme postupovat podle našeho doprovodné kurzy Povolení spolusprávy pro Configuration Manager klienty.

Tento kurz použijte v těchto případech:

- Ke spolusprávě máte Windows 10 nebo novější zařízení. Tato zařízení můžou být zřízená prostřednictvím Windows Autopilotu nebo můžou být přímo od výrobce OEM hardwaru.

- Na internetu máte Windows 10 nebo novější zařízení, která aktuálně spravujete pomocí Intune, a chcete do nich přidat Configuration Manager klienta.

V tomto kurzu provedete následující:

- Projděte si požadavky pro Azure a vaše místní prostředí.

- Vyžádejte si veřejný certifikát SSL pro bránu pro správu cloudu (CMG).

- Povolte služby Azure v Configuration Manager.

- Nasaďte a nakonfigurujte cmg.

- Nakonfigurujte bod správy a klienty tak, aby používaly cmg.

- Povolení spolusprávy v Configuration Manager

- Nakonfigurujte Intune pro instalaci klienta Configuration Manager.

Požadavky

Služby a prostředí Azure

Předplatné Azure (bezplatná zkušební verze)

Microsoft Entra ID P1 nebo P2.

Microsoft Intune předplatné s nakonfigurovanou službou Intune pro automatickou registraci zařízení.

Tip

Bezplatná zkušební verze Enterprise Mobility + Security předplatného zahrnuje id Microsoft Entra P1 nebo P2 i Microsoft Intune.

Už nemusíte kupovat a přiřazovat jednotlivým uživatelům licence Intune nebo Enterprise Mobility + Security. Další informace najdete v nejčastějších dotazech k produktům a licencování.

Místní infrastruktura

Podporovaná verze Configuration Manager aktuální větvi.

Tento kurz používá vylepšený protokol HTTP , aby se zabránilo složitějším požadavkům na infrastrukturu veřejných klíčů. Při použití rozšířeného protokolu HTTP musí být primární lokalita, kterou používáte ke správě klientů, nakonfigurována tak, aby používala certifikáty vygenerované Configuration Manager pro systémy lokality HTTP.

Autorita správy mobilních zařízení (MDM) je nastavená na Intune.

Externí certifikáty

Ověřovací certifikát serveru CMG. Tento certifikát SSL je od veřejného a globálně důvěryhodného poskytovatele certifikátů. Tento certifikát vyexportujete jako soubor .pfx s privátním klíčem.

Později v tomto kurzu vám poskytneme pokyny ke konfiguraci žádosti o tento certifikát.

Oprávnění

V tomto kurzu použijte k dokončení úkolů následující oprávnění:

- Účet, který je globálním správcem Microsoft Entra ID

- Účet, který je správcem domény ve vaší místní infrastruktuře

- Účet, který je úplným správcem pro všechny obory v Configuration Manager

Vyžádání veřejného certifikátu pro bránu pro správu cloudu

Když jsou vaše zařízení na internetu, vyžaduje spoluspráva Configuration Manager CMG. CmG umožňuje vašim internetovým zařízením s Windows komunikovat s místním nasazením Configuration Manager. K navázání vztahu důvěryhodnosti mezi zařízeními a prostředím Configuration Manager vyžaduje cmg certifikát SSL.

V tomto kurzu se používá veřejný certifikát označovaný jako ověřovací certifikát serveru CMG , který odvozuje autoritu od globálně důvěryhodného zprostředkovatele certifikátů. I když je možné nakonfigurovat spolusprávu pomocí certifikátů, které odvozují autoritu z místní certifikační autority Microsoftu, použití certifikátů podepsaných svým držitelem je nad rámec tohoto kurzu.

Ověřovací certifikát serveru CMG se používá k šifrování komunikačního provozu mezi klientem Configuration Manager a cmg. Certifikát trasuje zpět do důvěryhodného kořenového adresáře, aby ověřil identitu serveru pro klienta. Veřejný certifikát obsahuje důvěryhodný kořenový adresář, kterému už klienti Windows důvěřují.

O tomto certifikátu:

- Identifikujete jedinečný název služby CMG v Azure a pak ho zadáte v žádosti o certifikát.

- Žádost o certifikát vygenerujete na konkrétním serveru a pak ji odešlete veřejnému poskytovateli certifikátu, abyste získali potřebný certifikát SSL.

- Certifikát, který obdržíte od poskytovatele, naimportujete do systému, který žádost vygeneroval. Stejný počítač použijete k exportu certifikátu při pozdějším nasazení CMG do Azure.

- Když je CMG nainstalovaná, vytvoří službu CMG v Azure pomocí názvu, který jste zadali v certifikátu.

Identifikace jedinečného názvu brány pro správu cloudu v Azure

Když požádáte o ověřovací certifikát serveru CMG, zadáte, jaký musí být jedinečný název, aby bylo možné identifikovat vaši cloudovou službu (Classic) v Azure. Ve výchozím nastavení používá veřejný cloud Azure cloudapp.net a CMG se hostuje v cloudapp.net doméně jako< YourUniqueDnsName.cloudapp.net>.

Tip

V tomto kurzu používá ověřovací certifikát serveru CMG plně kvalifikovaný název domény (FQDN), který končí contoso.com. Po vytvoření CMG nakonfigurujete záznam kanonického názvu (CNAME) ve veřejném DNS vaší organizace. Tento záznam vytvoří alias pro cmg, který se mapuje na název, který používáte ve veřejném certifikátu.

Než požádáte o veřejný certifikát, ověřte, že název, který chcete použít, je k dispozici v Azure. Službu přímo nevytvoříte v Azure. Místo toho Configuration Manager použije název zadaný ve veřejném certifikátu k vytvoření cloudové služby při instalaci cmg.

Přihlaste se k Azure Portal Microsoftu.

Vyberte Vytvořit prostředek, vyberte kategorii Compute a pak vyberte Cloudová služba. Otevře se stránka Cloudová služba (classic).

Jako Název DNS zadejte název předpony cloudové služby, kterou budete používat.

Tato předpona musí být stejná jako předpona, kterou použijete později, když požádáte o veřejný certifikát pro ověřovací certifikát serveru CMG. V tomto kurzu použijeme MyCSG, který vytvoří obor názvů MyCSG.cloudapp.net. Rozhraní potvrdí, jestli je název dostupný nebo již používán jinou službou.

Jakmile potvrdíte, že název, který chcete použít, je k dispozici, můžete odeslat žádost o podepsání certifikátu (CSR).

Žádost o certifikát

Následující informace použijte k odeslání žádosti o podepsání certifikátu pro cmg veřejnému poskytovateli certifikátu. Změňte následující hodnoty tak, aby byly relevantní pro vaše prostředí:

- MyCMG k identifikaci názvu služby brány pro správu cloudu

- Contoso jako název společnosti

- Contoso.com jako veřejná doména

K vygenerování csr doporučujeme použít server primární lokality. Jakmile certifikát získáte, musíte ho zaregistrovat na stejném serveru, který vygeneroval csr. Tato registrace zajišťuje, že můžete exportovat privátní klíč certifikátu, což je povinné.

Při generování csr si vyžádejte typ zprostředkovatele klíče verze 2. Podporují se pouze certifikáty verze 2.

Tip

Ve výchozím nastavení je při nasazení cmg vybraná možnost Povolit CMG fungovat jako cloudový distribuční bod a obsluhovat obsah ze služby Azure Storage . I když se ke spolusprávě cloudový obsah nevyžaduje, je užitečný ve většině prostředí.

Cloudový distribuční bod (CDP) je zastaralý. Od verze 2107 nemůžete vytvářet nové instance CDP. Pokud chcete poskytovat obsah internetovým zařízením, povolte cmg distribuci obsahu. Další informace najdete v tématu Zastaralé funkce.

Tady jsou podrobnosti o csr brány pro správu cloudu:

- Běžný název: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (příklad: MyCSG.contoso.com)

- Alternativní název subjektu: Stejný jako běžný název (CN)

- Organizace: Název vaší organizace

- Oddělení: Pro vaši organizaci

- Město: Podle vaší organizace

- Stav: Podle vaší organizace

- Země: Podle vaší organizace

- Velikost klíče: 2048

- Zprostředkovatel: Zprostředkovatel kryptografických služeb Microsoft RSA SChannel

Import certifikátu

Jakmile obdržíte veřejný certifikát, naimportujte ho do místního úložiště certifikátů počítače, který vytvořil csr. Pak certifikát vyexportujte jako soubor .pfx, abyste ho mohli použít pro cmg v Azure.

Zprostředkovatelé veřejných certifikátů obvykle poskytují pokyny pro import certifikátu. Proces importu certifikátu by měl vypadat podobně jako v následujících doprovodných materiálech:

V počítači, do kterého bude certifikát importován, vyhledejte soubor .pfx certifikátu.

Klikněte pravým tlačítkem na soubor a pak vyberte Nainstalovat PFX.

Po spuštění Průvodce importem certifikátu vyberte Další.

Na stránce Soubor k importu vyberte Další.

Na stránce Heslo zadejte heslo pro privátní klíč do pole Heslo a pak vyberte Další.

Vyberte možnost, aby byl klíč exportovatelný.

Na stránce Úložiště certifikátů vyberte Automaticky vybrat úložiště certifikátů na základě typu certifikátu a pak vyberte Další.

Vyberte Dokončit.

Export certifikátu

Exportujte ověřovací certifikát serveru CMG ze serveru. Opětovným exportem certifikátu je možné ho použít pro bránu pro správu cloudu v Azure.

Na serveru, na který jste importovali veřejný certifikát SSL, spusťte certlm.msc a otevřete konzolu Správce certifikátů.

V konzole Správce certifikátů vyberte Osobní>certifikáty. Potom klikněte pravým tlačítkem na ověřovací certifikát serveru CMG, který jste zaregistrovali v předchozím postupu, a vyberte Exportovat všechny úlohy>.

V Průvodci exportem certifikátu vyberte Další, vyberte Ano, exportovat privátní klíč a pak vyberte Další.

Na stránce Formát souboru pro export vyberte Personal Information Exchange – PKCS #12 (. PFX), vyberte Další a zadejte heslo.

Jako název souboru zadejte název C:\ConfigMgrCloudMGServer. Na tento soubor budete odkazovat při vytváření CMG v Azure.

Vyberte Další a před výběrem možnosti Dokončit export potvrďte následující nastavení:

- Export klíčů: Ano

- Zahrnout všechny certifikáty do certifikační cesty: Ano

- Formát souboru: Personal Information Exchange (*.pfx)

Po dokončení exportu vyhledejte soubor .pfx a umístěte jeho kopii do složky C:\Certs na server Configuration Manager primární lokality, který bude spravovat internetové klienty.

Složka Certs je dočasná složka, která se používá při přesouvání certifikátů mezi servery. K souboru certifikátu se dostanete ze serveru primární lokality při nasazení CMG do Azure.

Po zkopírování certifikátu na server primární lokality můžete certifikát odstranit z osobního úložiště certifikátů na členském serveru.

Povolení cloudových služeb Azure v Configuration Manager

Ke konfiguraci služeb Azure v konzole Configuration Manager použijete Průvodce konfigurací služeb Azure a vytvoříte dvě Microsoft Entra aplikace:

- Serverová aplikace: Webová aplikace s ID Microsoft Entra.

- Klientská aplikace: Nativní klientská aplikace s ID Microsoft Entra.

Ze serveru primární lokality spusťte následující postup:

Otevřete konzolu Configuration Manager, přejděte na Správa>Cloud Services>Azure Services a pak vyberte Konfigurovat služby Azure.

Na stránce Konfigurace služby Azure zadejte popisný název služby pro správu cloudu, kterou konfigurujete. Příklad: Moje služba pro správu cloudu.

Pak vyberte Správa cloudu>Další.

Tip

Další informace o konfiguracích, které v průvodci provedete, najdete v tématu Spuštění Průvodce službami Azure.

Na stránce Vlastnosti aplikace v části Webová aplikace vyberte Procházet a otevřete dialogové okno Serverová aplikace . Vyberte Vytvořit a nakonfigurujte následující pole:

Název aplikace: Zadejte popisný název aplikace, například webovou aplikaci Cloud Management.

Adresa URL domovské stránky: Configuration Manager tuto hodnotu nepoužívá, ale Microsoft Entra ID ji vyžaduje. Ve výchozím nastavení je

https://ConfigMgrServicetato hodnota .Identifikátor URI ID aplikace: Tato hodnota musí být ve vašem tenantovi Microsoft Entra jedinečná. Je v přístupovém tokenu, který klient Configuration Manager používá k vyžádání přístupu ke službě. Ve výchozím nastavení je

https://ConfigMgrServicetato hodnota . Změňte výchozí formát na jeden z následujících doporučených formátů:api://{tenantId}/{string}, napříkladapi://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrServicehttps://{verifiedCustomerDomain}/{string}, napříkladhttps://contoso.onmicrosoft.com/ConfigMgrService

Pak vyberte Přihlásit se a zadejte Microsoft Entra účet globálního správce. Configuration Manager tyto přihlašovací údaje neuloží. Tato osoba nevyžaduje oprávnění v Configuration Manager a nemusí to být stejný účet, který spouští Průvodce službami Azure.

Po přihlášení se zobrazí výsledky. Výběrem OKzavřete dialogové okno Vytvořit serverovou aplikaci a vraťte se na stránku Vlastnosti aplikace .

V části Nativní klientská aplikace vyberte Procházet a otevřete dialogové okno Klientská aplikace .

Výběrem možnosti Vytvořit otevřete dialogové okno Vytvořit klientskou aplikaci a nakonfigurujte následující pole:

Název aplikace: Zadejte popisný název aplikace, například nativní klientská aplikace cloudová správa.

Adresa URL odpovědi: Configuration Manager tuto hodnotu nepoužívá, ale Microsoft Entra ID ji vyžaduje. Ve výchozím nastavení je

https://ConfigMgrClienttato hodnota .

Pak vyberte Přihlásit se a zadejte Microsoft Entra účet globálního správce. Podobně jako u webové aplikace se tyto přihlašovací údaje neukládají a nevyžadují oprávnění v Configuration Manager.

Po přihlášení se zobrazí výsledky. Výběrem OKzavřete dialogové okno Vytvořit klientskou aplikaci a vraťte se na stránku Vlastnosti aplikace . Pak pokračujte výběrem možnosti Další .

Na stránce Konfigurovat nastavení zjišťování zaškrtněte políčko Povolit Microsoft Entra zjišťování uživatelů. Vyberte Další a potom dokončete konfiguraci dialogových oken Zjišťování pro vaše prostředí.

Pokračujte na stránkách Souhrn, Průběh a Dokončení a pak průvodce zavřete.

Služby Azure pro zjišťování uživatelů Microsoft Entra jsou teď povolené v Configuration Manager. Prozatím nechte konzolu otevřenou.

Otevřete prohlížeč a přihlaste se k Azure Portal.

Vyberte Všechny služby>Microsoft Entra ID>Registrace aplikací a pak:

Vyberte webovou aplikaci, kterou jste vytvořili.

Přejděte na Oprávnění rozhraní API, vyberte Udělit souhlas správce pro vašeho tenanta a pak vyberte Ano.

Vyberte nativní klientskou aplikaci, kterou jste vytvořili.

Přejděte na Oprávnění rozhraní API, vyberte Udělit souhlas správce pro vašeho tenanta a pak vyberte Ano.

V konzole Configuration Manager přejděte naPřehled>správy>Cloud Services>Azure Services a vyberte službu Azure. Pak klikněte pravým tlačítkem na Microsoft Entra uživatele Zjistit a vyberte Spustit úplné zjišťování hned. Výběrem možnosti Ano akci potvrďte.

Na serveru primární lokality otevřete soubor Configuration Manager SMS_AZUREAD_DISCOVERY_AGENT.log a vyhledejte následující položku, která potvrdí, že zjišťování funguje: UDX pro uživatele Microsoft Entra úspěšně publikováno.

Ve výchozím nastavení je soubor protokolu ve složce %Program_Files%\Microsoft Configuration Manager\Logs.

Vytvoření cloudové služby v Azure

V této části kurzu vytvoříte cloudovou službu CMG a pak vytvoříte záznamy DNS CNAME pro obě služby.

Vytvoření cmg

Tento postup použijte k instalaci brány pro správu cloudu jako služby v Azure. CmG je nainstalovaná v lokalitě nejvyšší úrovně hierarchie. V tomto kurzu budeme dál používat primární lokalitu, ve které jsou certifikáty zaregistrované a exportované.

Na serveru primární lokality otevřete konzolu Configuration Manager. Přejděte naPřehled>správy>Cloud Services>Cloudová brána pro správu a pak vyberte Vytvořit bránu pro správu cloudu.

Na stránce Obecné :

Vyberte cloudové prostředí pro prostředí Azure. V tomto kurzu se používá AzurePublicCloud.

Vyberte Nasazení azure Resource Manager.

Přihlaste se ke svému předplatnému Azure. Configuration Manager vyplní další informace na základě informací, které jste nakonfigurovali, když jste povolili cloudové služby Azure pro Configuration Manager.

Pokračujte výběrem možnosti Další .

Na stránce Nastavení vyhledejte a vyberte soubor s názvem ConfigMgrCloudMGServer.pfx. Tento soubor jste exportovali po importu ověřovacího certifikátu serveru CMG. Po zadání hesla se automaticky vyplní informace Název služby a Název nasazení na základě podrobností v souboru certifikátu .pfx.

Nastavte informace o oblasti .

Jako Skupina prostředků použijte existující skupinu prostředků nebo vytvořte skupinu s popisným názvem, která nepoužívá žádné mezery, například ConfigMgrCloudServices. Pokud se rozhodnete vytvořit skupinu, přidá se do Azure jako skupina prostředků.

Pokud nejste připraveni konfigurovat ve velkém měřítku, zadejte pro instance virtuálních počítačůhodnotu 1. Počet instancí virtuálních počítačů umožňuje jedné cloudové službě CMG škálovat kapacitu, aby podporovala více klientských připojení. Později můžete pomocí konzoly Configuration Manager vrátit a upravit počet instancí virtuálních počítačů, které používáte.

Zaškrtněte políčko Ověřit odvolání klientského certifikátu .

Zaškrtněte políčko Povolit CMG fungovat jako cloudový distribuční bod a obsluhovat obsah ze služby Azure Storage .

Pokračujte výběrem možnosti Další .

Zkontrolujte hodnoty na stránce Upozornění a pak vyberte Další.

Zkontrolujte stránku Souhrn a vyberte Další a vytvořte cloudovou službu CMG. Průvodce dokončete výběrem možnosti Zavřít .

V uzlu CMG konzoly Configuration Manager teď můžete zobrazit novou službu.

Vytvoření záznamů DNS CNAME

Když vytvoříte položku DNS pro CMG, povolíte Windows 10 nebo novějším zařízením uvnitř i mimo vaši podnikovou síť, aby pomocí překladu názvů našel cloudovou službu CMG v Azure.

Příklad záznamu CNAME je MyCMG.contoso.com, který se MyCMG.cloudapp.net. V příkladu:

Název společnosti je Contoso s veřejným oborem názvů DNS contoso.com.

Název služby CMG je MyCMG, který se v Azure MyCMG.cloudapp.net .

Konfigurace bodu správy a klientů pro použití cmg

Nakonfigurujte nastavení, která místním bodům správy a klientům umožní používat bránu pro správu cloudu.

Vzhledem k tomu, že pro komunikaci klientů používáme vylepšený protokol HTTP, není potřeba používat bod správy HTTPS.

Vytvoření spojovacího bodu CMG

Nakonfigurujte lokalitu tak, aby podporovala rozšířený protokol HTTP:

V konzole Configuration Manager přejděte naPřehled>správy> Lokalitykonfigurace>lokality. Otevřete vlastnosti primární lokality.

Na kartě Zabezpečení komunikace vyberte možnost HTTPS nebo HTTP u možnosti Použít certifikáty vygenerované Configuration Manager pro systémy lokality HTTP. Potom vyberte OK a uložte konfiguraci.

Přejděte naPřehled>správy>Konfigurace>serverů lokality a rolí systému lokality. Vyberte server s bodem správy, na který chcete nainstalovat spojovací bod CMG.

Vyberte Přidat role> systému lokalityDalší>.

Vyberte Bod připojení brány pro správu cloudu a pak pokračujte výběrem možnosti Další .

Zkontrolujte výchozí výběry na stránce Spojovací bod brány pro správu cloudu a ujistěte se, že je vybraná správná cmg.

Pokud máte více skupin cmg, můžete pomocí rozevíracího seznamu zadat jinou cmg. Po instalaci můžete také změnit používané cmg.

Pokračujte výběrem možnosti Další .

Výběrem možnosti Další spusťte instalaci a pak zobrazte výsledky na stránce Dokončení . Výběrem možnosti Zavřít dokončete instalaci spojovacího bodu.

Přejděte naPřehled>správy>Konfigurace>serverů lokality a rolí systému lokality. Otevřete Vlastnosti pro bod správy, do kterého jste nainstalovali spojovací bod.

Na kartě Obecné zaškrtněte políčko Povolit provoz Configuration Manager bráně pro správu cloudu a pak vyberte OK, aby se konfigurace uložila.

Tip

I když to není nutné k povolení spolusprávy, doporučujeme provést stejnou úpravu pro všechny body aktualizace softwaru.

Konfigurace nastavení klienta tak, aby klienti nasměrovali, aby používali CMG

Pomocí nastavení klienta nakonfigurujte Configuration Manager klienty tak, aby komunikovali s CMG:

Otevřete Configuration Manager konzoly>Přehled Správy>>Nastavení klienta a pak upravte informace o výchozím nastavení klienta.

Vyberte Cloud Services.

Na stránce Výchozí nastavení nastavte následující nastavení na Ano:

Automatická registrace nových zařízení připojených k doméně Windows 10 s ID Microsoft Entra

Povolení klientům používat bránu pro správu cloudu

Povolit přístup ke cloudovému distribučnímu bodu

Na stránce Zásady klienta nastavte Povolit žádosti o zásady uživatele z internetových klientů na Ano.

Výběrem OK tuto konfiguraci uložte.

Povolení spolusprávy v Configuration Manager

Když máte nastavené konfigurace Azure, role systému lokality a nastavení klienta, můžete nakonfigurovat Configuration Manager a povolit tak spolusprávu. Po povolení spolusprávy ale budete muset ještě před dokončením tohoto kurzu provést několik konfigurací v Intune.

Jednou z těchto úloh je konfigurace Intune pro nasazení klienta Configuration Manager. Tuto úlohu usnadňuje uložením příkazového řádku pro nasazení klienta, který je k dispozici v Průvodci konfigurací spolusprávy. Proto teď povolíme spolusprávu, než dokončíme konfiguraci pro Intune.

Termín pilotní skupina se používá v rámci funkce spolusprávy a v dialogových oknech konfigurace. Pilotní skupina je kolekce, která obsahuje podmnožinu vašich Configuration Manager zařízení. Pro počáteční testování použijte pilotní skupinu. Podle potřeby přidejte zařízení, dokud nebudete připraveni přesunout úlohy pro všechna Configuration Manager zařízení.

Neexistuje žádný časový limit, jak dlouho je možné pilotní skupinu používat pro úlohy. Pokud nechcete přesunout úlohu do všech Configuration Manager zařízení, můžete pilotní skupinu používat neomezeně dlouho.

Před zahájením postupu vytvoření pilotní skupiny doporučujeme vytvořit vhodnou kolekci. Pak můžete tuto kolekci vybrat, aniž byste museli ukončit postup. Možná budete potřebovat více kolekcí, protože pro každou úlohu můžete přiřadit jinou pilotní skupinu.

Povolení spolusprávy pro verze 2111 a novější

Od Configuration Manager verze 2111 se prostředí pro spolusprávu změnilo. Průvodce konfigurací připojení ke cloudu usnadňuje povolení spolusprávy a dalších cloudových funkcí. Můžete zvolit zjednodušenou sadu doporučených výchozích hodnot nebo přizpůsobit funkce cloudového připojení. K dispozici je také nová integrovaná kolekce zařízení pro oprávněná zařízení se spolusprávou , která vám pomůže identifikovat klienty. Další informace o povolení spolusprávy najdete v tématu Povolení připojení ke cloudu.

Poznámka

S novým průvodcem nepřesouvají úlohy současně s povolením spolusprávy. Pokud chcete přesunout úlohy, upravíte vlastnosti spolusprávy po povolení připojení ke cloudu.

Povolení spolusprávy pro verze 2107 a starší

Při povolení spolusprávy můžete použít veřejný cloud Azure, Azure Government cloud nebo cloud Azure China 21Vianet (přidaný ve verzi 2006). Pokud chcete povolit spolusprávu, postupujte podle těchto pokynů:

V konzole Configuration Manager přejděte do pracovního prostoru Správa, rozbalte Cloud Services a vyberte uzel Připojení ke cloudu. Výběrem možnosti Konfigurovat připojení ke cloudu na pásu karet otevřete Průvodce konfigurací připojení cloudu.

Pro verzi 2103 a starší rozbalte Cloud Services a vyberte uzel Spoluspráva. Výběrem možnosti Konfigurovat spolusprávu na pásu karet otevřete Průvodce konfigurací spolusprávy.

Na stránce onboardingu v průvodci zvolte pro prostředí Azure jedno z následujících prostředí:

Veřejný cloud Azure

Azure Government cloud

Cloud Azure China (přidáno ve verzi 2006)

Poznámka

Před onboardingem do cloudu Azure China aktualizujte klienta Configuration Manager na nejnovější verzi na vašich zařízeních.

Když vyberete cloud Azure China nebo cloud Azure Government, možnost Nahrát do centra pro správu Microsoft Endpoint Manageru pro připojení tenanta je zakázaná.

Vyberte Přihlásit se. Přihlaste se jako Microsoft Entra globální správce a pak vyberte Další. Pro účely tohoto průvodce se přihlásíte jednou. Přihlašovací údaje se neukládají ani nepouužijí jinde.

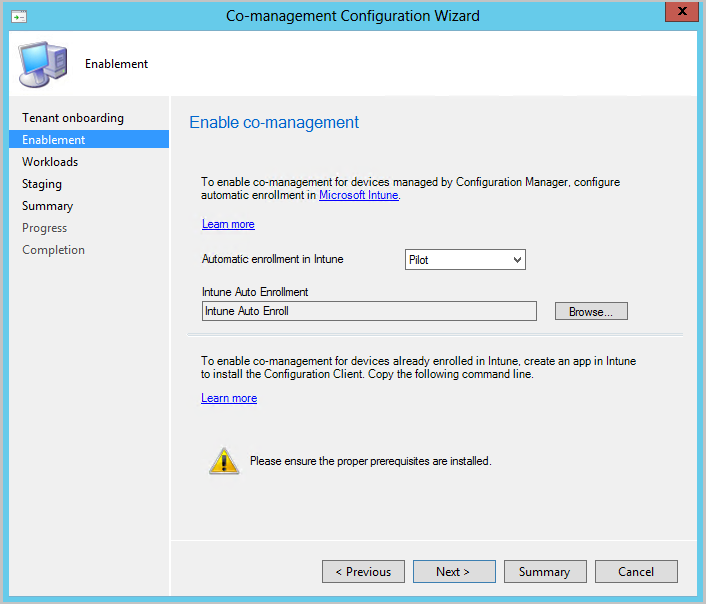

Na stránce Povolení zvolte následující nastavení:

Automatická registrace v Intune: Umožňuje automatickou registraci klientů v Intune pro stávající klienty Configuration Manager. Tato možnost umožňuje povolit spolusprávu na podmnožině klientů, aby mohla nejprve otestovat spolusprávu a pak zavést spolusprávu pomocí postupného přístupu. Pokud uživatel zruší registraci zařízení, zařízení se znovu zaregistruje při dalším vyhodnocení zásad.

- Pilotní nasazení: V Intune se automaticky zaregistrují jenom klienti Configuration Manager, kteří jsou členy kolekce automatické registrace Intune.

- Vše: Povolte automatickou registraci pro všechny klienty Windows 10 verze 1709 nebo novější.

- Žádné: Zakažte automatickou registraci pro všechny klienty.

Automatická registrace Intune: Tato kolekce by měla obsahovat všechny klienty, které chcete nasadit do spolusprávy. Je to v podstatě nadmnožina všech ostatních přípravných kolekcí.

Automatická registrace není pro všechny klienty okamžitá. Toto chování pomáhá lépe škálovat registraci ve velkých prostředích. Configuration Manager randomizuje registraci na základě počtu klientů. Pokud má vaše prostředí například 100 000 klientů, po povolení tohoto nastavení proběhne registrace po dobu několika dnů.

Nové spoluspravované zařízení se teď automaticky zaregistruje ve službě Microsoft Intune na základě jeho tokenu zařízení Microsoft Entra. Nemusí čekat, až se uživatel přihlásí k zařízení, aby se spustila automatická registrace. Tato změna pomáhá snížit počet zařízení se stavem registrace Čeká na přihlášení uživatele.Aby bylo možné toto chování podporovat, musí zařízení používat Windows 10 verze 1803 nebo novější. Další informace najdete v tématu Stav registrace spolusprávy.

Pokud už máte zařízení zaregistrovaná ve spolusprávě, nová zařízení se zaregistrují okamžitě poté, co splňují požadavky.

V případě internetových zařízení, která jsou už zaregistrovaná v Intune, zkopírujte a uložte příkaz na stránce Povolení . Tento příkaz použijete k instalaci klienta Configuration Manager jako aplikace v Intune pro internetová zařízení. Pokud teď tento příkaz neuložíte, můžete kdykoli zkontrolovat konfiguraci spolusprávy a získat tento příkaz.

Tip

Příkaz se zobrazí jenom v případě, že jste splnili všechny požadavky, například nastavení brány pro správu cloudu.

Na stránce Úlohy zvolte pro každou úlohu skupinu zařízení, která se má přesunout pro správu pomocí Intune. Další informace najdete v tématu Úlohy.

Pokud chcete povolit jenom spolusprávu, nemusíte teď přepínat úlohy. Úlohy můžete později přepnout. Další informace najdete v tématu Jak přepnout úlohy.

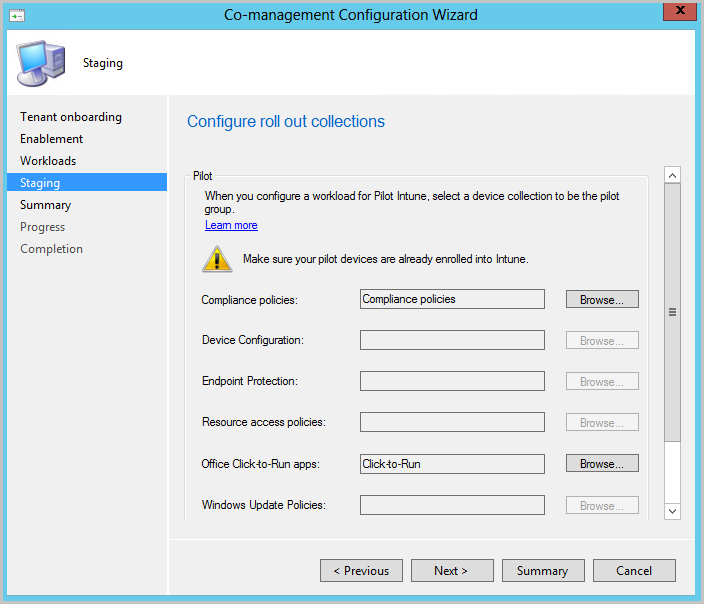

- Pilotní nasazení Intune: Přepne přidruženou úlohu jenom pro zařízení v pilotních kolekcích, které zadáte na stránce Příprava . Každá úloha může mít jinou pilotní kolekci.

- Intune: Přepíná přidruženou úlohu pro všechna spoluspravované Windows 10 nebo novější zařízení.

Důležité

Před přepnutím úloh se ujistěte, že jste v Intune správně nakonfigurovali a nasadili odpovídající úlohu. Ujistěte se, že úlohy vždy spravuje jeden z nástrojů pro správu vašich zařízení.

Na stránce Příprava zadejte pilotní kolekci pro každou z úloh, které jsou nastavené na Pilot Intune.

Pokud chcete povolit spolusprávu, dokončete průvodce.

Nasazení klienta Configuration Manager pomocí Intune

Intune můžete použít k instalaci klienta Configuration Manager na Windows 10 nebo novější zařízení, která jsou aktuálně spravovaná jenom pomocí Intune.

Když se v Intune zaregistruje dříve nespravované Windows 10 nebo novější zařízení, automaticky se nainstaluje Configuration Manager klienta.

Poznámka

Pokud plánujete nasadit klienta Configuration Manager na zařízení, která procházejí autopilotem, doporučujeme, abyste místo zařízení přiřazování klienta Configuration Manager cílili na uživatele.

Tato akce zabrání konfliktu mezi instalací obchodních aplikací a aplikací Win32 během Autopilotu.

Vytvoření aplikace Intune pro instalaci klienta Configuration Manager

Ze serveru primární lokality se přihlaste do Centra pro správu Microsoft Intune. Pak přejděte na Aplikace>Všechny aplikace>Přidat.

Jako typ aplikace vyberte obchodní aplikace v části Jiné.

V případě souboru balíčku aplikace přejděte do umístění souboru Configuration Managerccmsetup.msi (například C:\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Pak vyberte Otevřít>OK.

Vyberte Informace o aplikaci a pak zadejte následující podrobnosti:

Popis: Zadejte Configuration Manager Client.

Vydavatel: Zadejte Microsoft.

Argumenty příkazového řádku: Zadejte

CCMSETUPCMDpříkaz. Můžete použít příkaz, který jste uložili na stránce Povolení v Průvodci konfigurací spolusprávy. Tento příkaz obsahuje názvy vaší cloudové služby a další hodnoty, které zařízením umožňují nainstalovat Configuration Manager klientský software.Struktura příkazového řádku by měla vypadat podobně jako v tomto příkladu

CCMSETUPCMD, který používá pouze parametry aSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Tip

Pokud tento příkaz nemáte k dispozici, můžete zobrazit vlastnosti

CoMgmtSettingsProdpříkazu v konzole Configuration Manager a získat jeho kopii. Příkaz se zobrazí jenom v případě, že jste splnili všechny požadavky, například nastavení CMG.

Vyberte OK>Přidat. Aplikace se vytvoří a zpřístupní se v konzole Intune. Jakmile bude aplikace dostupná, můžete ji pomocí následující části přiřadit k zařízením z Intune.

Přiřazení aplikace Intune k instalaci klienta Configuration Manager

Následující postup nasadí aplikaci pro instalaci klienta Configuration Manager, kterého jste vytvořili v předchozím postupu:

Přihlaste se do Centra pro správu Microsoft Intune. Vyberte Aplikace>Všechny aplikace a pak vyberte Nástroj ConfigMgr Client Setup Bootstrap. To je aplikace, kterou jste vytvořili pro nasazení klienta Configuration Manager.

Vyberte Vlastnosti a pak vyberte Upravit pro přiřazení. V části Požadovaná přiřazení vyberte Přidat skupinu a nastavte Microsoft Entra skupin, které obsahují uživatele a zařízení, na kterých se chcete podílet na spolusprávě.

Vyberte Zkontrolovat a uložit>Uložit a uložte konfiguraci. Aplikaci teď vyžadují uživatelé a zařízení, ke kterým jste ji přiřadili. Jakmile aplikace nainstaluje klienta Configuration Manager na zařízení, spravuje ho spoluspráva.

Souhrn

Po dokončení kroků konfigurace v tomto kurzu můžete začít spoluspravovat zařízení.

Další kroky

- Pomocí řídicího panelu spolusprávy zkontrolujte stav spoluspravovaných zařízení.

- Pomocí Windows Autopilotu můžete zřizovat nová zařízení.

- Ke správě přístupu uživatelů k podnikovým prostředkům použijte pravidla podmíněného přístupu a dodržování předpisů Intune.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro