Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Správa míry rizika zabezpečení od Microsoftu vám pomůže efektivně řídit riziko útoku a expozice vaší společnosti. Kombinace prostředků a technik ilustruje cesty útoku ucelené cesty, které můžou útočníci použít k přechodu ze vstupního bodu v organizaci na důležité prostředky. Microsoft Defender for Cloud Apps zaznamenali nárůst počtu útočníků, kteří používají aplikace OAuth pro přístup k citlivým datům v důležitých podnikových aplikacích, jako jsou Microsoft Teams, SharePoint, Outlook a další. Pro podporu vyšetřování a zmírnění rizik jsou tyto aplikace integrovány do zobrazení cest útoku a map prostorů útoku v Správa míry rizika zabezpečení od Microsoftu.

Požadavky

Pokud chcete začít s funkcemi cest útoku na aplikace OAuth ve správě expozic, ujistěte se, že splňujete následující požadavky.

Licence Microsoft Defender for Cloud Apps s povolenými zásadami správného řízení aplikací

Konektor aplikace Microsoft 365 musí být aktivovaný. Informace o připojení a o tom, které konektory aplikací poskytují doporučení k zabezpečení, najdete v tématu Připojení aplikací za účelem získání viditelnosti a řízení pomocí Microsoft Defender for Cloud Apps.

Volitelné: Pokud chcete získat úplný přístup k datům cest útoku, doporučujeme mít licenci zabezpečení E5, Defender for Endpoint nebo Defender for Identity.

Požadované role a oprávnění

Pro přístup ke všem prostředím správy expozic potřebujete buď roli Unified Role-Based-Access-Control (RBAC), nebo roli Entra ID. Vyžaduje se pouze jeden.

- Správa expozic (čtení) (unified RBAC)

Alternativně můžete použít jednu z následujících rolí Entra ID:

| Povolení | Akce |

|---|---|

| Globální Správa | (oprávnění ke čtení a zápisu) |

| Správa zabezpečení | (oprávnění ke čtení a zápisu) |

| Operátor zabezpečení | (oprávnění ke čtení a omezenému zápisu) |

| Globální čtenář | (oprávnění ke čtení) |

| Čtenář zabezpečení | (oprávnění ke čtení) |

Poznámka

Aktuálně je k dispozici pouze v komerčních cloudových prostředích. Správa míry rizika zabezpečení od Microsoftu data a možnosti nejsou v současné době dostupné v cloudech státní správy USA – GCC, GCC High, DoD a China Gov.

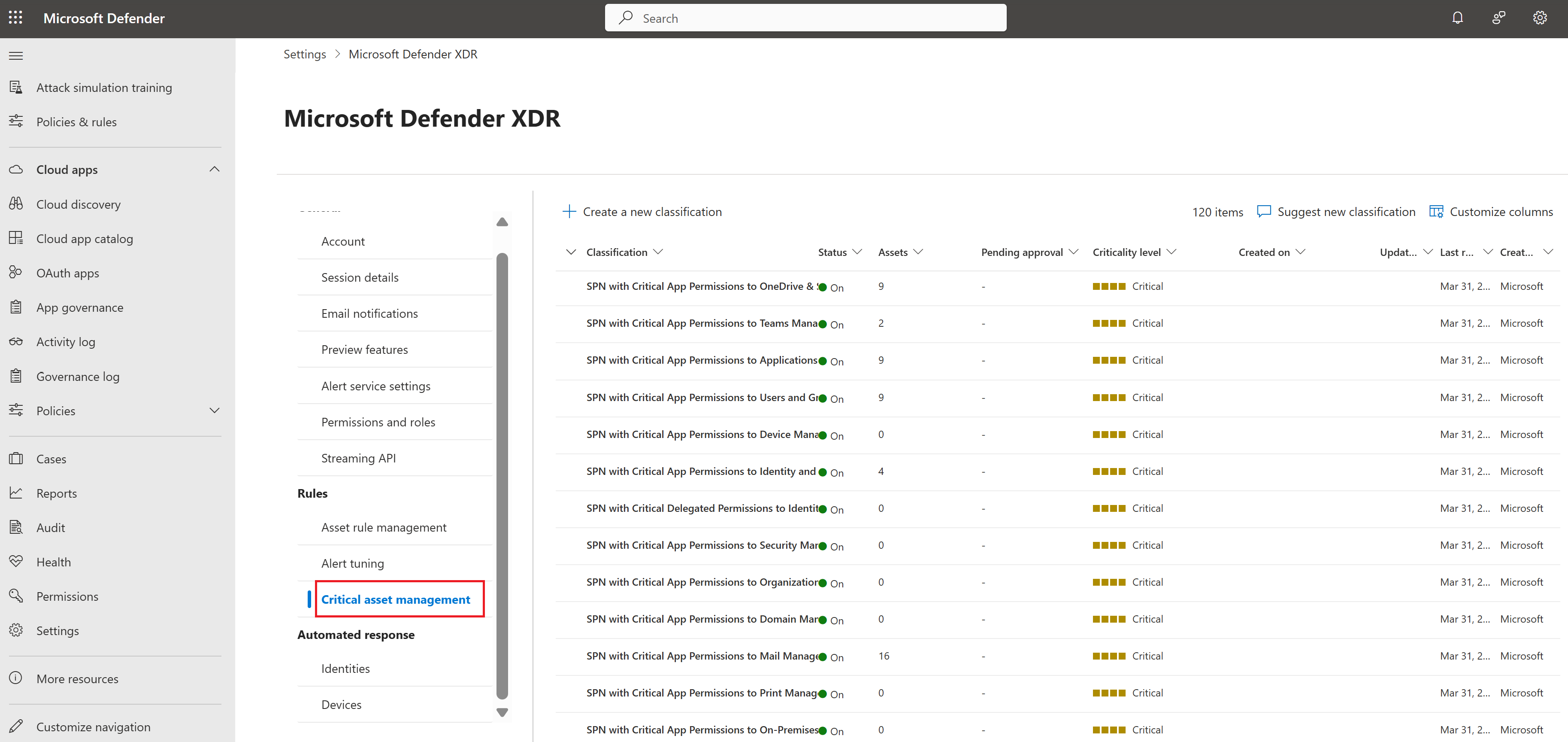

Správa kritických prostředků – Instanční objekty

Microsoft Defender for Cloud Apps definuje sadu kritických oprávnění OAuth. Aplikace OAuth s těmito oprávněními se považují za prostředky vysoké hodnoty. V případě ohrožení zabezpečení může útočník získat vysoká oprávnění k aplikacím SaaS. Aby se toto riziko projevilo, považují cesty útoku instanční objekty s těmito oprávněními za cílové cíle.

Zobrazení oprávnění pro důležité prostředky

Úplný seznam oprávnění zobrazíte tak, že přejdete na portál Microsoft Defender a přejdete na Nastavení > Microsoft Defender XDR > Pravidla > – Kritická správa prostředků.

Šetření toku uživatele: Zobrazení cest útoku zahrnujících aplikace OAuth

Jakmile pochopíte, která oprávnění představují vysoce hodnotné cíle, pomocí následujícího postupu prozkoumejte, jak se tyto aplikace zobrazují v útočných cestách vašeho prostředí. Pro menší organizace, které mají zvládnutelný počet cest útoku, doporučujeme prošetřit jednotlivé cesty útoku pomocí tohoto strukturovaného přístupu:

Poznámka

Aplikace OAuth se v mapě povrchu cesty útoku zobrazují jenom v případech, kdy jsou zjištěny konkrétní podmínky.

Aplikace OAuth se například může objevit v cestě útoku, pokud je zjištěna zranitelná komponenta se snadno zneužitelným vstupním bodem. Tento vstupní bod umožňuje laterální přesun do instančních objektů s vysokými oprávněními.

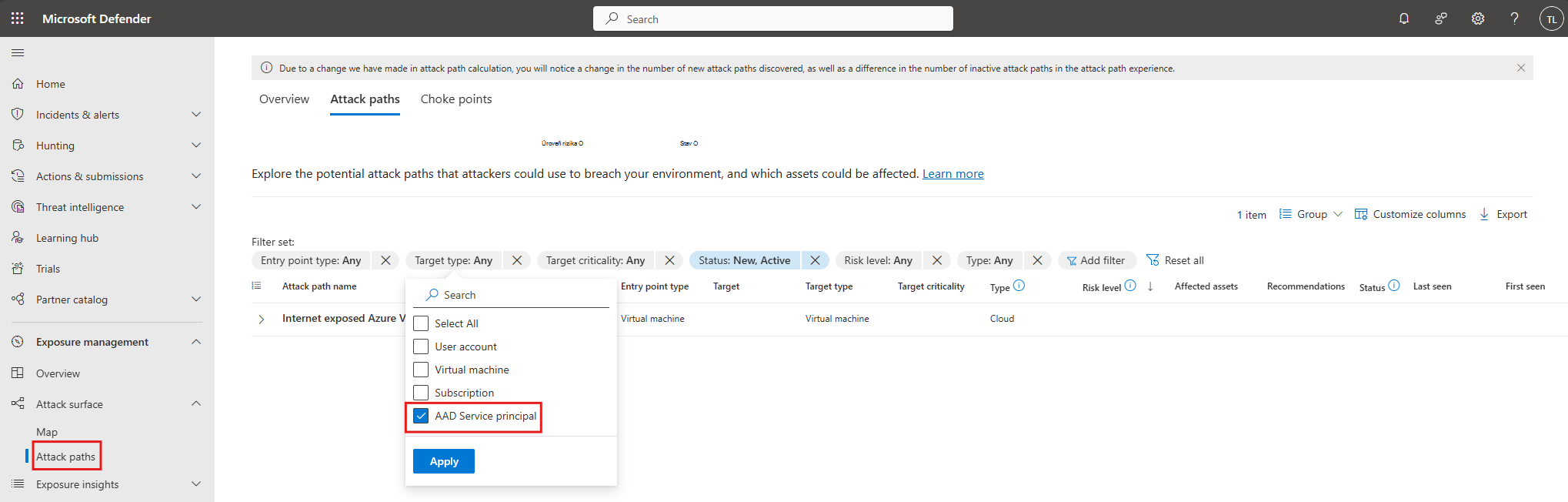

Přejděte na Možnosti útoku na prostor > pro správu > expozic.

Filtrovat podle typu cíle: Instanční objekt AAD

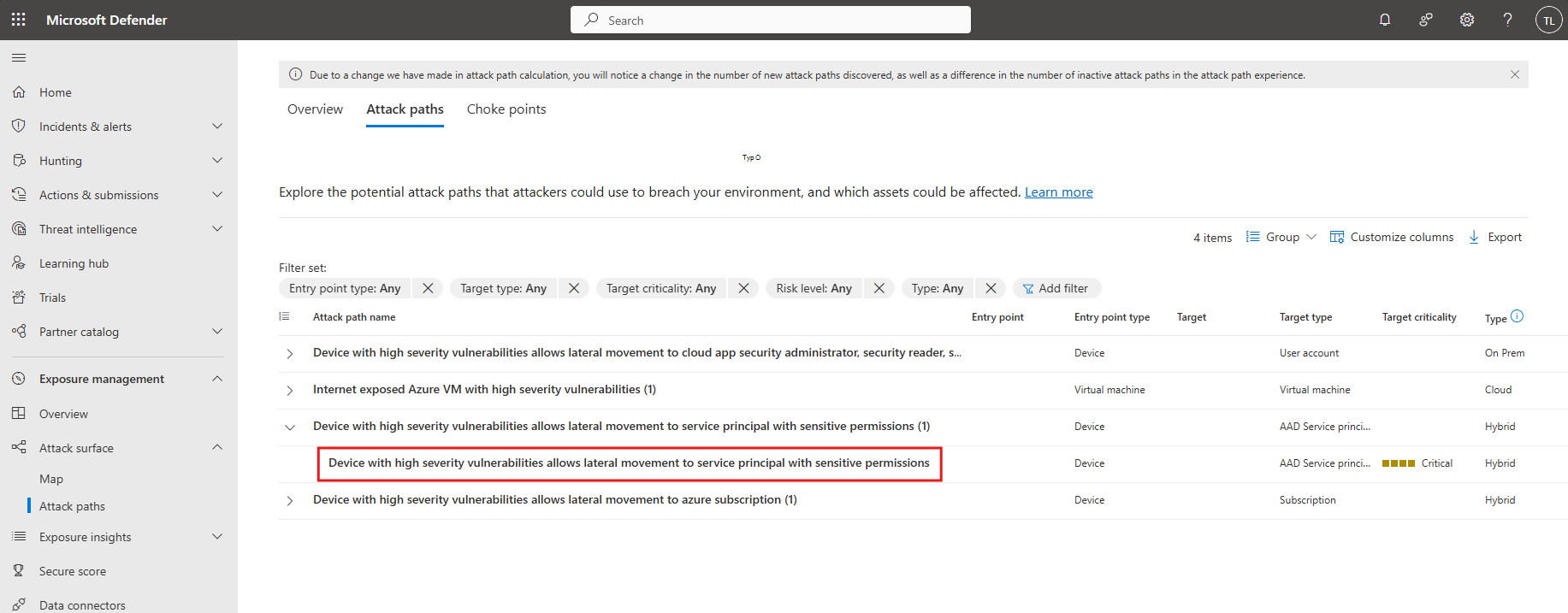

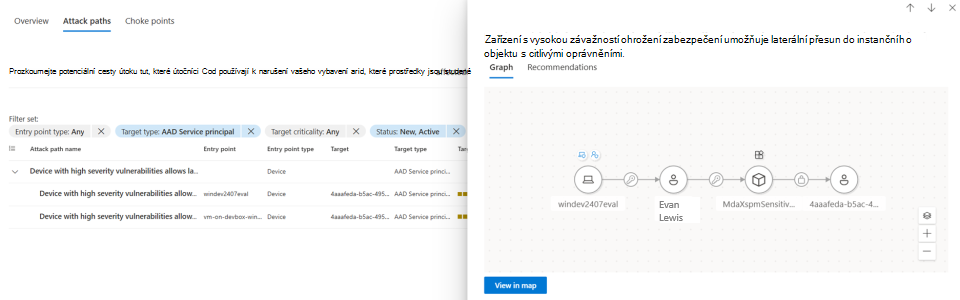

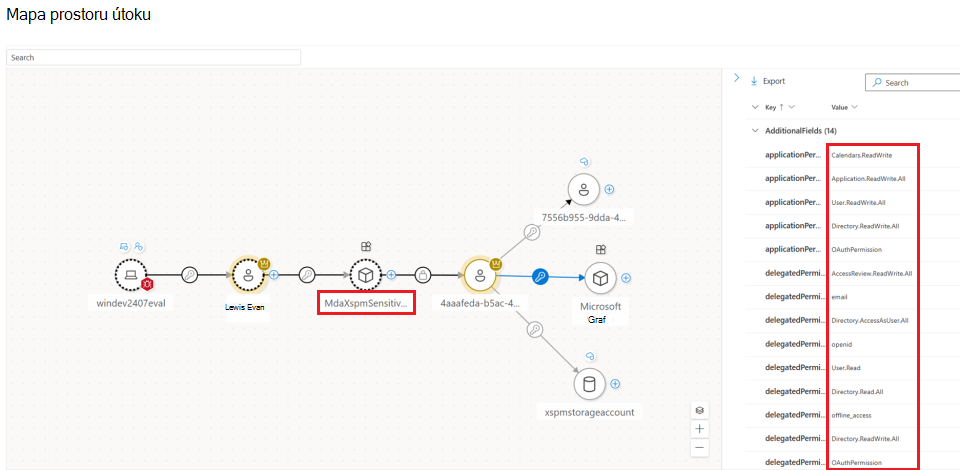

Vyberte cestu útoku s názvem Zařízení s vysokou závažností ohrožení zabezpečení umožňuje laterální přesun k instančnímu objektu s citlivými oprávněními.

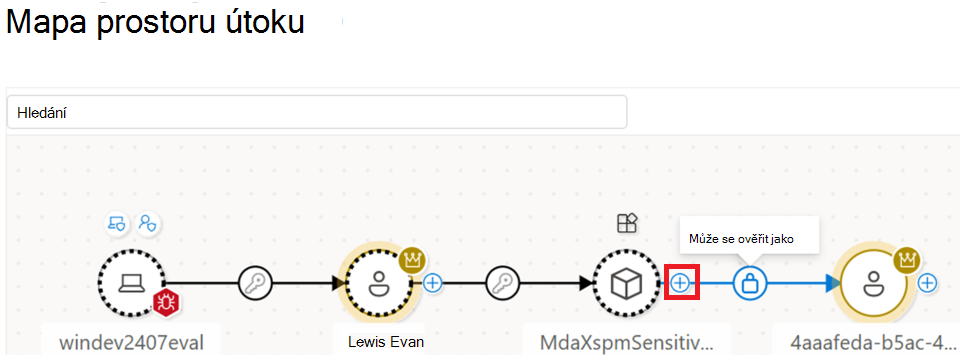

Kliknutím na tlačítko Zobrazit v mapě zobrazíte cestu útoku.

Výběrem symbolu + rozbalte uzly a zobrazte podrobná připojení.

Najetím nebo výběrem uzlů a okrajů můžete prozkoumat další data, například jaká oprávnění má tato aplikace OAuth.

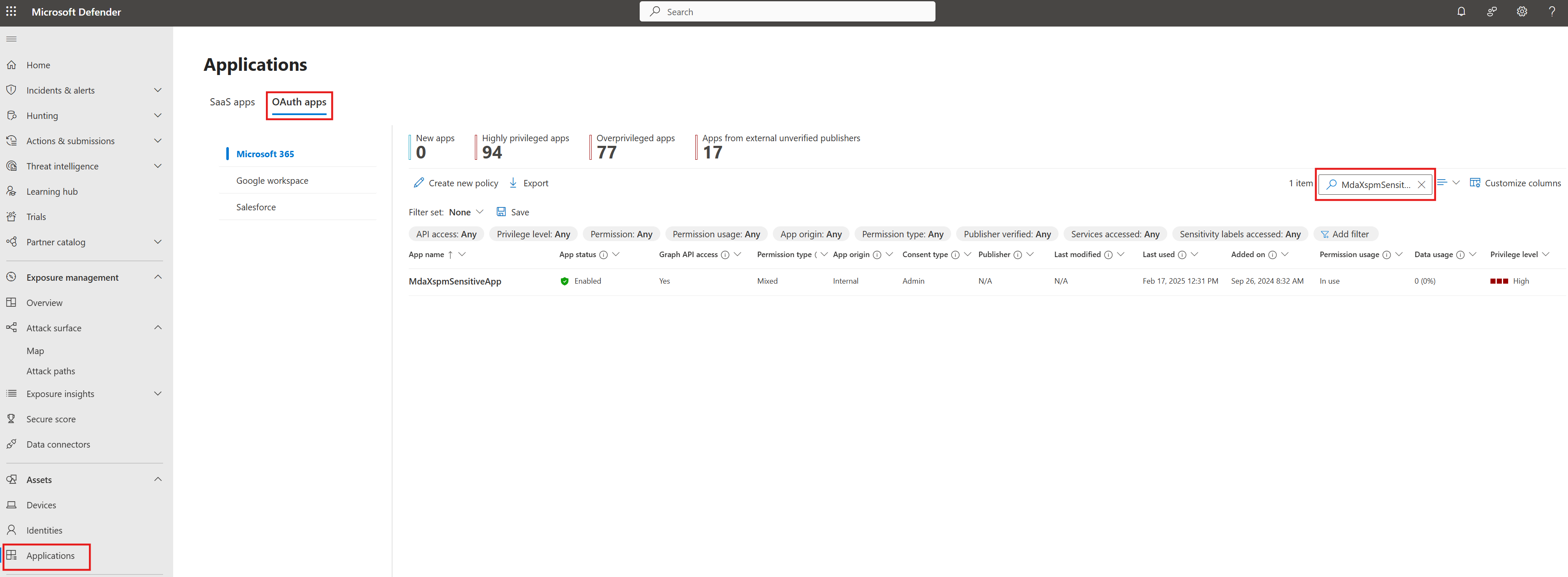

Zkopírujte název aplikace OAuth a vložte ho do panelu hledání na stránce Aplikace.

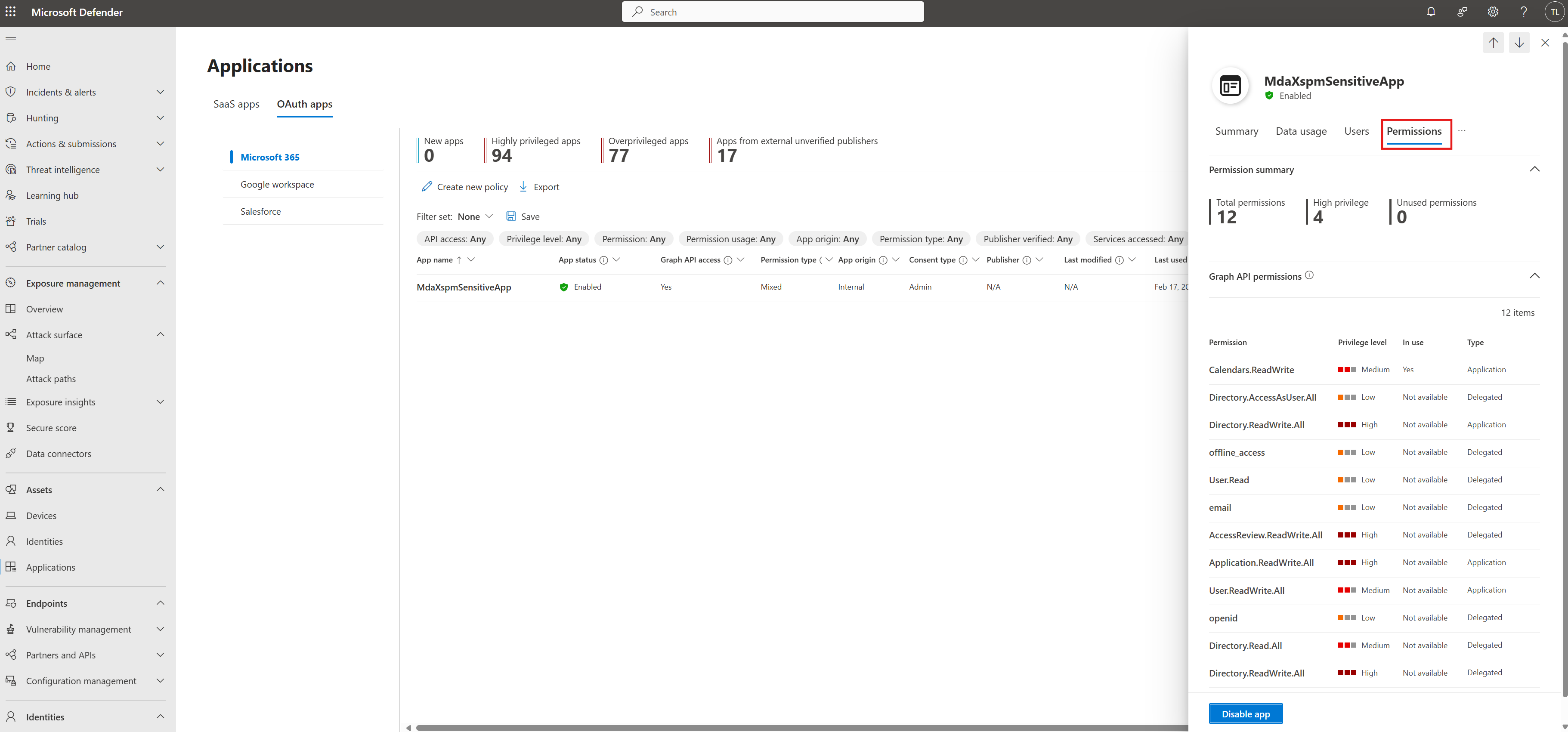

Výběrem názvu aplikace můžete zkontrolovat přiřazená oprávnění a přehledy o využití, včetně toho, jestli se oprávnění s vysokými oprávněními aktivně používají.

Volitelné: Pokud zjistíte, že by aplikace OAuth měla být zakázaná, můžete ji zakázat na stránce Aplikace.

Tok uživatele s rozhodovací pravomocí: Stanovení priority cesty útoku pomocí bodů tlumivky

Pro větší organizace s mnoha způsoby útoku, které nelze ručně prozkoumat, doporučujeme použít data o cestě útoku a použít prostředí Choke Points jako nástroj pro stanovení priority. Tento přístup umožňuje:

- Identifikujte prostředky spojené s nejvíce cestami útoku.

- Informovaně se rozhodovat, u kterých prostředků se má stanovit priorita pro účely šetření.

- Filtrováním podle Microsoft Entra aplikace OAuth zjistíte, které aplikace OAuth jsou zapojeny do nejvíce cest útoku.

- Rozhodněte, na které aplikace OAuth se mají použít nejnižší oprávnění.

Jak začít:

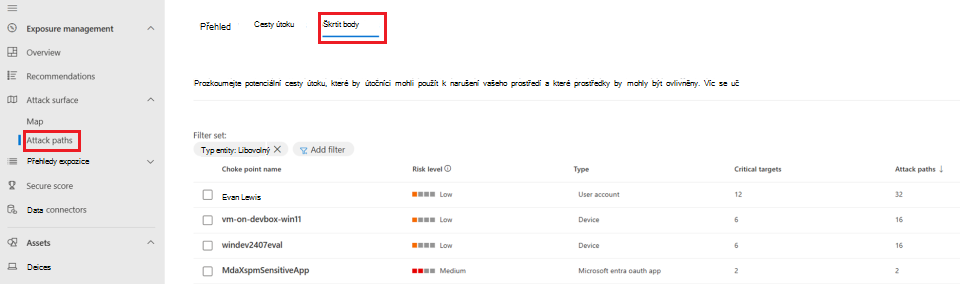

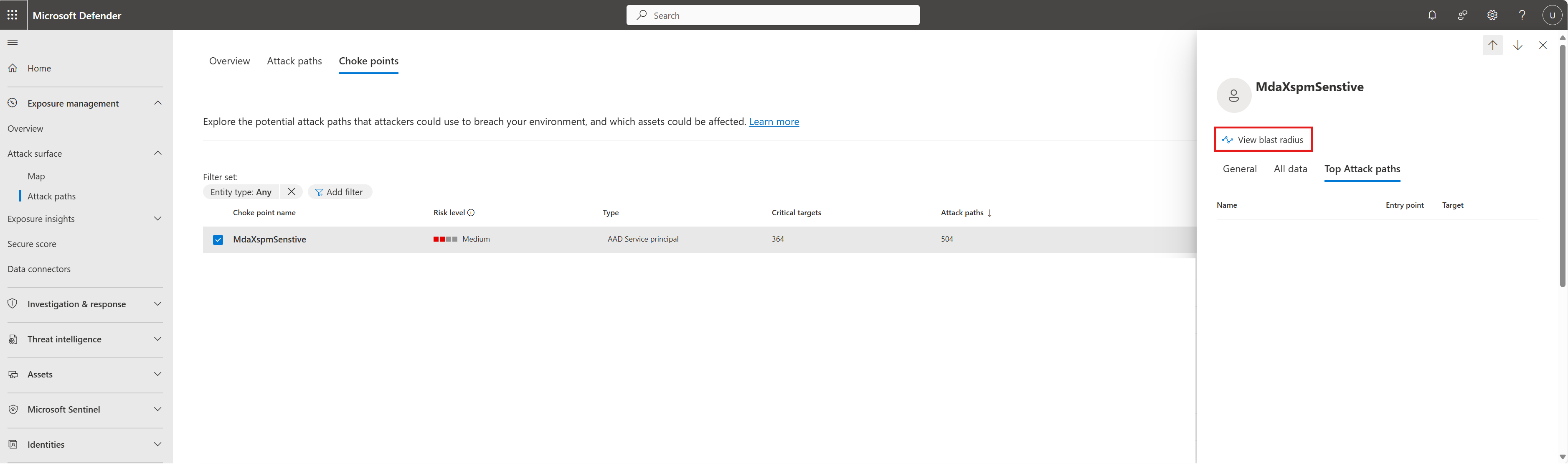

Přejděte na stránku Choke Points (Škrtit body útočných cest > ).

Výběrem názvu bodu tlumivky zobrazíte další podrobnosti o hlavních cestách útoku, jako je název, vstupní bod a cíl.

Kliknutím na Zobrazit poloměr výbuchu můžete dále prozkoumat bod tlumivky v mapě povrchu útoku.

Pokud je bodem tlumivky aplikace OAuth, pokračujte v šetření na stránce Aplikace, jak je popsáno v krocích 7–9 výše.

Analýza mapy útoku a vyhledávání pomocí dotazů

V mapě prostoru Útok uvidíte připojení z aplikací vlastněných uživatelem, aplikací OAuth a instančních objektů. Tato data relací jsou k dispozici v:

Tabulka ExposureGraphEdges (zobrazuje připojení)

Tabulka ExposureGraphNodes (zahrnuje vlastnosti uzlu, jako jsou oprávnění)

Pomocí následujícího dotazu rozšířeného proaktivního vyhledávání identifikujte všechny aplikace OAuth s důležitými oprávněními:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Další kroky

Další informace najdete tady: