Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Oznámení o vyřazení: Microsoft Defender for Cloud Apps agenty SIEM

V rámci probíhajícího procesu konvergence mezi Microsoft Defender úlohami budou agenti Microsoft Defender for Cloud Apps SIEM od listopadu 2025 vyřazeni.

Stávající Microsoft Defender for Cloud Apps agenti SIEM budou dál fungovat tak, jak jsou do té doby. Od 19. června 2025 není možné konfigurovat žádné nové agenty SIEM, ale integrace agenta Služby Microsoft Sentinel (Preview) zůstane podporovaná a bude možné je stále přidávat.

Doporučujeme přejít na rozhraní API, která podporují správu aktivit a upozorňování dat z více úloh. Tato rozhraní API vylepšují monitorování a správu zabezpečení a nabízejí další možnosti s využitím dat z více Microsoft Defender úloh.

Pokud chcete zajistit kontinuitu a přístup k datům aktuálně dostupným prostřednictvím agentů Microsoft Defender for Cloud Apps SIEM, doporučujeme přejít na následující podporovaná rozhraní API:

- Informace o upozorněních a aktivitách najdete v tématu: rozhraní API pro streamování Microsoft Defender XDR.

- Informace o událostech přihlášení Microsoft Entra ID Protection najdete v tabulce IdentityLogonEvents ve schématu rozšířeného proaktivního vyhledávání.

- Informace o rozhraní Microsoft Graph Security Alerts API najdete tady: Seznam alerts_v2

- Pokud chcete zobrazit data výstrah Microsoft Defender for Cloud Apps v rozhraní API pro incidenty Microsoft Defender XDR, projděte si téma rozhraní API pro Microsoft Defender XDR incidentů a typ prostředku incidentů.

Můžete integrovat Microsoft Defender for Cloud Apps s obecným serverem SIEM a umožnit tak centralizované monitorování výstrah a aktivit z připojených aplikací. Vzhledem k tomu, že propojené aplikace podporují nové aktivity a události, je jejich přehledný Microsoft Defender for Cloud Apps. Integrace se službou SIEM umožňuje lépe chránit cloudové aplikace při zachování obvyklého pracovního postupu zabezpečení, automatizaci postupů zabezpečení a korelaci mezi cloudovými a místními událostmi. Agent Microsoft Defender for Cloud Apps SIEM běží na vašem serveru a načítá výstrahy a aktivity z Microsoft Defender for Cloud Apps a streamuje je na server SIEM.

Při první integraci SIEM s Defender for Cloud Apps se do systému SIEM předávají aktivity a výstrahy za poslední dva dny a od té doby všechny aktivity a výstrahy (na základě filtru, který vyberete). Pokud tuto funkci zakážete na delší dobu a pak ji znovu povolíte, budou se předávat výstrahy a aktivity za poslední dva dny a od té doby se budou předávat všechny výstrahy a aktivity.

Mezi další integrační řešení patří:

- Microsoft Sentinel – škálovatelný nativní cloudový systém SIEM a SOAR pro nativní integraci. Informace o integraci se službou Microsoft Sentinel najdete v tématu Integrace služby Microsoft Sentinel.

- Rozhraní Microsoft Security Graph API – zprostředkující služba (nebo zprostředkovatel), která poskytuje jedno programové rozhraní pro připojení více poskytovatelů zabezpečení. Další informace najdete v tématu Integrace řešení zabezpečení pomocí Rozhraní API pro zabezpečení Microsoft Graphu.

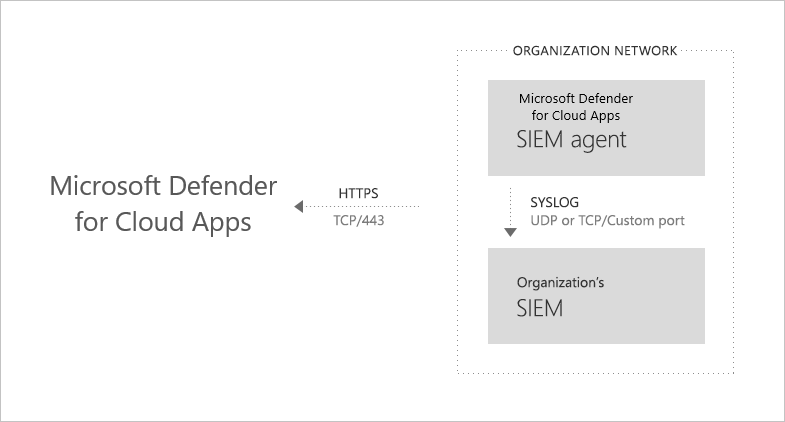

Obecná architektura integrace SIEM

Agent SIEM je nasazený v síti vaší organizace. Při nasazení a konfiguraci načítá nakonfigurované datové typy (výstrahy a aktivity) pomocí Defender for Cloud Apps rozhraní RESTful API. Provoz se pak odesílá přes šifrovaný kanál HTTPS na portu 443.

Jakmile agent SIEM načte data z Defender for Cloud Apps, odešle zprávy Syslogu do místního siEM. Defender for Cloud Apps používá síťové konfigurace, které jste zadali během instalace (TCP nebo UDP s vlastním portem).

Podporované SIEM

Defender for Cloud Apps v současné době podporuje Micro Focus ArcSight a obecný CEF.

Postup integrace

Integrace se systémem SIEM se provádí ve třech krocích:

- Nastavte ho v Defender for Cloud Apps.

- Stáhněte si soubor JAR a spusťte ho na serveru.

- Ověřte, že agent SIEM funguje.

Požadavky

- Standardní server s Windows nebo Linuxem (může to být virtuální počítač).

- Operační systém: Windows nebo Linux

- PROCESOR: 2

- Místo na disku: 20 GB

- RAM: 2 GB

- Na serveru musí běžet Java 8. Dřívější verze nejsou podporované.

- Protokol TLS (Transport Layer Security) 1.2 nebo novější. Dřívější verze nejsou podporované.

- Nastavte bránu firewall podle popisu v tématu Požadavky na síť.

Integrace se systémem SIEM

Krok 1: Nastavení v Defender for Cloud Apps

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

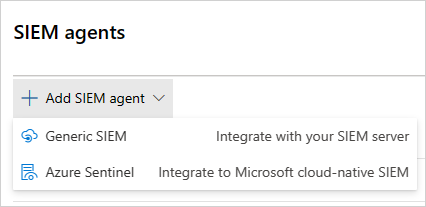

V části Systém zvolte Agenti SIEM. Vyberte Přidat agenta SIEM a pak zvolte Obecný SIEM.

V průvodci vyberte Spustit průvodce.

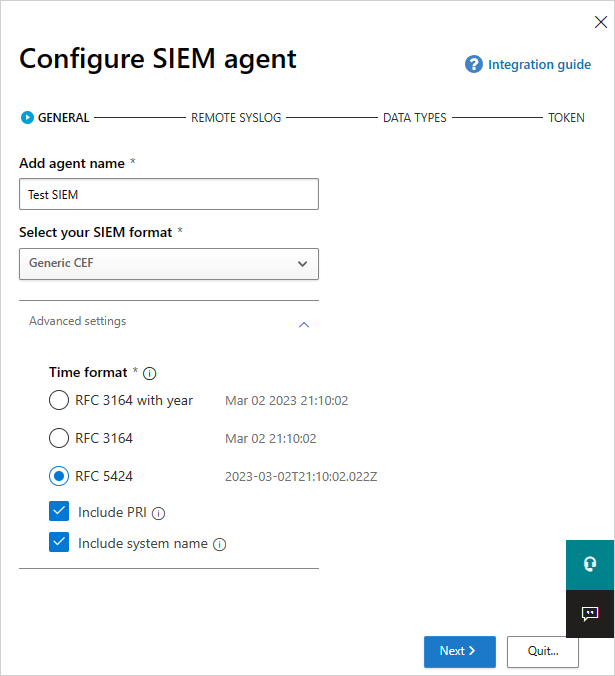

V průvodci zadejte název a vyberte formát SIEM a nastavte všechna upřesňující nastavení , která jsou pro tento formát relevantní. Vyberte Další.

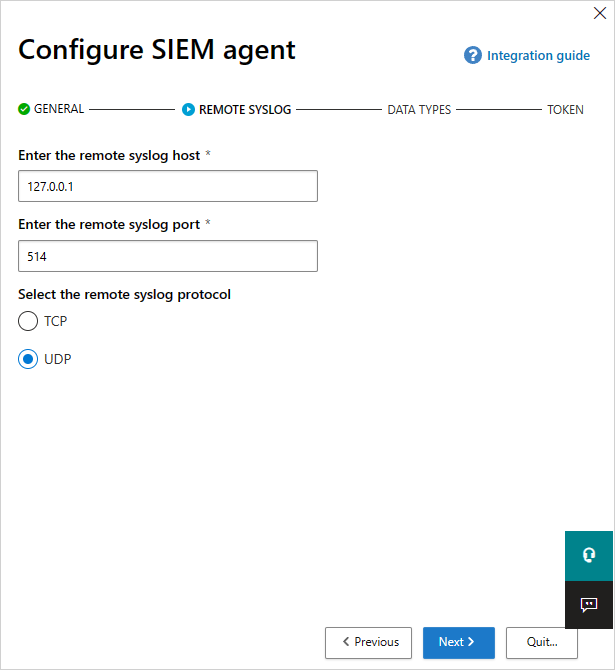

Zadejte IP adresu nebo název hostitele vzdáleného hostitele syslogu a číslo portu syslogu. Jako vzdálený protokol Syslog vyberte TCP nebo UDP. Pokud je nemáte, můžete na získání těchto podrobností spolupracovat se správcem zabezpečení. Vyberte Další.

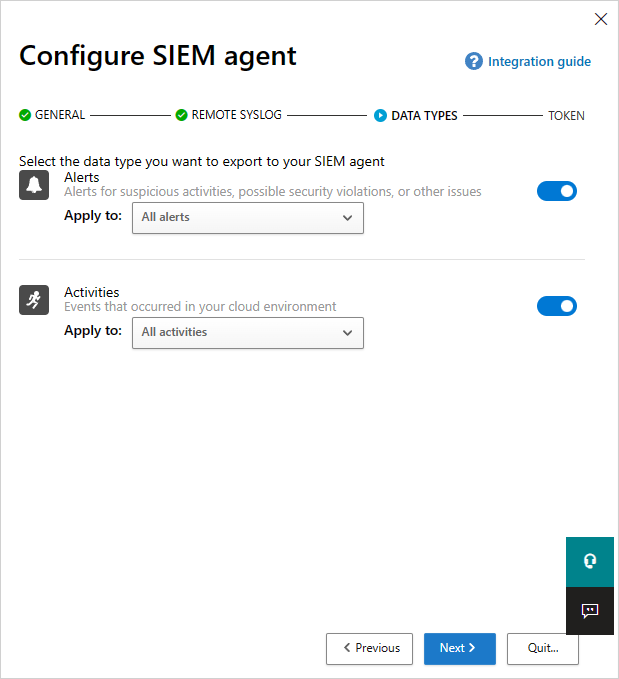

Vyberte datové typy, které chcete exportovat na server SIEM pro výstrahy a aktivity. Pomocí posuvníku je povolte a zakažte. Ve výchozím nastavení je vybráno vše. Pomocí rozevíracího seznamu Použít na můžete nastavit filtry tak, aby na server SIEM odesílaly jenom konkrétní výstrahy a aktivity. Vyberte Upravit a zobrazit náhled výsledků a zkontrolujte, jestli filtr funguje podle očekávání. Vyberte Další.

Zkopírujte token a uložte ho na později. Vyberte Dokončit a opusťte Průvodce. Zpět na stránku SIEM, abyste viděli agenta SIEM, který jste přidali do tabulky. Ukazuje, že je vytvořeno , dokud se později nepřipojí.

Poznámka

Každý token, který vytvoříte, je vázán na správce, který ho vytvořil. To znamená, že pokud je uživatel s rolí správce odebrán z Defender for Cloud Apps, token už nebude platný. Obecný token SIEM poskytuje oprávnění jen pro čtení k jediným požadovaným prostředkům. K tomuto tokenu nejsou udělena žádná další oprávnění.

Krok 2: Stažení souboru JAR a jeho spuštění na serveru

Na webu Microsoft Download Center si po přijetí licenčních podmínek softwaru stáhněte soubor .zip a rozbalte ho.

Spusťte extrahovaný soubor na serveru:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Poznámka

- Název souboru se může lišit v závislosti na verzi agenta SIEM.

- Parametry v závorkách [ ] jsou volitelné a měly by se používat pouze v případě potřeby.

- Doporučujeme spustit soubor JAR během spouštění serveru.

- Windows: Spusťte jako naplánovanou úlohu a ujistěte se, že jste úlohu nakonfigurovali tak, aby se spouštěla bez ohledu na to, jestli je uživatel přihlášený nebo ne , a že zrušíte zaškrtnutí políčka Zastavit úlohu, pokud běží déle než .

- Linux: Do souboru rc.local přidejte příkaz run s & . Například:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Pokud se používají následující proměnné:

- DIRNAME je cesta k adresáři, který chcete použít pro protokoly ladění místního agenta.

- ADDRESS[:P ORT] je adresa a port proxy serveru, které server používá pro připojení k internetu.

- TOKEN je token agenta SIEM, který jste zkopírovali v předchozím kroku.

Pokud chcete získat pomoc, můžete kdykoli napsat -h.

Ukázkové protokoly aktivit

Následující ukázkové protokoly aktivit se odesílají do vašeho SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Následující text je příkladem souboru protokolu upozornění:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Ukázková upozornění Defender for Cloud Apps ve formátu CEF

| Vhodný pro | Název pole CEF | Popis |

|---|---|---|

| Aktivity/výstrahy | začínat | Časové razítko aktivity nebo upozornění |

| Aktivity/výstrahy | konec | Časové razítko aktivity nebo upozornění |

| Aktivity/výstrahy | Rt | Časové razítko aktivity nebo upozornění |

| Aktivity/výstrahy | Msg | Popis aktivity nebo upozornění, jak je znázorněno na portálu |

| Aktivity/výstrahy | suser | Uživatel předmětu aktivity nebo upozornění |

| Aktivity/výstrahy | destinationServiceName | Aktivita nebo upozornění pocházející z aplikace, například Microsoft 365, SharePoint, Box. |

| Aktivity/výstrahy | cs<X>– popisek | Každý popisek má jiný význam, ale samotný popisek ho vysvětluje, například targetObjects. |

| Aktivity/výstrahy | cs<X> | Informace odpovídající popisku (cílový uživatel aktivity nebo výstrahy podle příkladu popisku) |

| Činnosti | EVENT_CATEGORY_* | Kategorie činnosti na vysoké úrovni |

| Činnosti | <AKCE> | Typ aktivity zobrazený na portálu |

| Činnosti | externalId | ID události |

| Činnosti | dvc | IP adresa klientského zařízení |

| Činnosti | requestClientApplication | Uživatelský agent klientského zařízení |

| Upozornění | <Typ výstrahy> | Například "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Upozornění | <Jméno> | Odpovídající název zásady |

| Upozornění | externalId | ID upozornění |

| Upozornění | Src | IPv4 adresa klientského zařízení |

| Upozornění | c6a1 | IPv6 adresa klientského zařízení |

Krok 3: Ověření fungování agenta SIEM

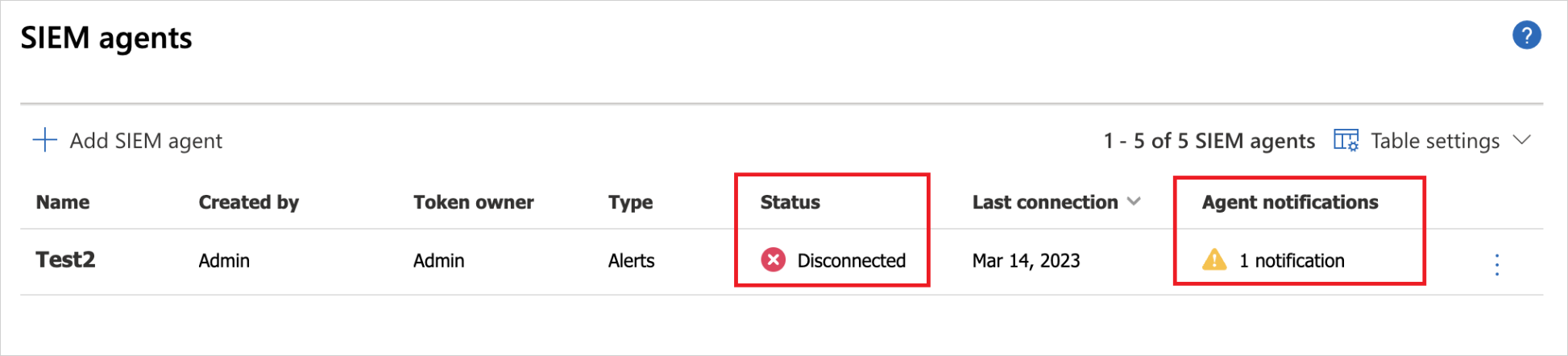

Ujistěte se, že stav agenta SIEM na portálu není Chyba připojení nebo Odpojeno a že nejsou k dispozici žádná oznámení agenta. Pokud je připojení mimo provoz déle než dvě hodiny, stav se změní na Chyba připojení. Pokud je připojení vypnuté déle než 12 hodin, stav se změní na Odpojeno.

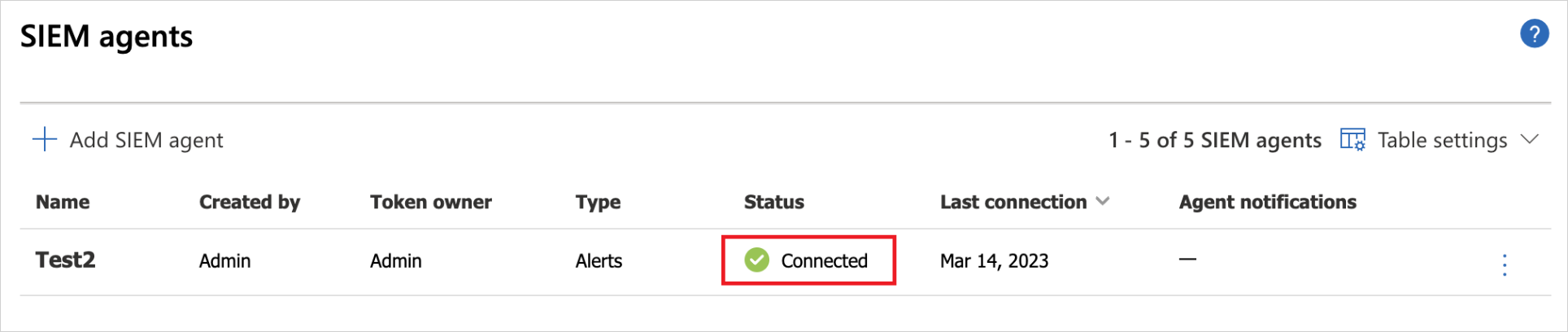

Místo toho by měl být stav připojen, jak je vidět tady:

Na serveru Syslog/SIEM se ujistěte, že vidíte aktivity a upozornění přicházející z Defender for Cloud Apps.

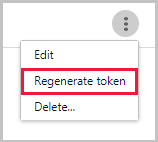

Opětovné vygenerování tokenu

Pokud token ztratíte, můžete ho vždy znovu vygenerovat tak, že vyberete tři tečky na konci řádku pro agenta SIEM v tabulce. Vyberte Znovu vygenerovat token a získejte nový token.

Úprava agenta SIEM

Pokud chcete agenta SIEM upravit, vyberte tři tečky na konci řádku pro agenta SIEM v tabulce a vyberte Upravit. Pokud upravíte agenta SIEM, nemusíte znovu spustit soubor .jar, ale automaticky se aktualizuje.

Odstranění agenta SIEM

Pokud chcete agenta SIEM odstranit, vyberte tři tečky na konci řádku pro agenta SIEM v tabulce a vyberte Odstranit.

Další kroky

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.