Zneužití a sady pro zneužití

Zneužití využívají ohrožení zabezpečení v softwaru. Ohrožení zabezpečení je jako díra v softwaru, pomocí které se malware může dostat do vašeho zařízení. Malware využívá tato ohrožení zabezpečení k obejití bezpečnostních opatření počítače, aby nakazil vaše zařízení.

Jak fungují sady exploit a exploit kit

Zneužití jsou často první částí rozsáhlejšího útoku. Hackeři hledají zastaralé systémy, které obsahují kritická ohrožení zabezpečení, které pak zneužívají nasazením cíleného malwaru. Mezi zneužití často patří shellcode, což je malá datová část malwaru, která se používá ke stažení dalšího malwaru ze sítí řízených útočníkem. Shellcode umožňuje hackerům infikovat zařízení a infiltrovat organizace.

Sady exploit jsou komplexnější nástroje, které obsahují kolekci zneužití. Tyto sady vyhledávají v zařízeních různé druhy ohrožení zabezpečení softwaru, a pokud se nějaké z nich zjistí, nasadí další malware, aby zařízení dále infikovaly. Sady můžou používat exploity zaměřené na různý software, včetně Adobe Flash Playeru, Adobe Readeru, Internet Exploreru, Oracle Java a Sun Java.

Nejběžnější metodou, kterou útočníci používají k distribuci exploitů a sad zneužití, je prostřednictvím webových stránek, ale zneužití může být také doručeno v e-mailech. Některé weby ve svých reklamách nevědomky a nedobrovolně hostují škodlivý kód a zneužití.

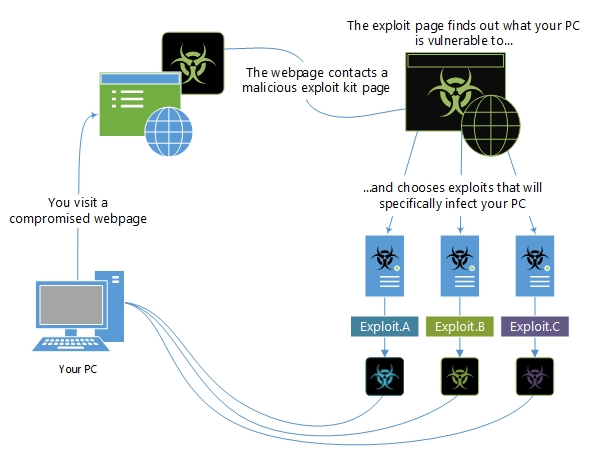

Následující infografika ukazuje, jak se sada exploit kit může pokusit zneužít zařízení, když navštívíte ohroženou webovou stránku.

Obrázek 1 Příklad, jak používat sady

Několik zjištěných hrozeb, včetně wannacry, zneužívají chybu zabezpečení protokolu SMB (Server Message Block) CVE-2017-0144 ke spuštění malwaru.

Příklady sad exploit:

Chcete-li se dozvědět více o exploits, přečtěte si tento blogový příspěvek o rozebírání dvojitý vzorek nula-den objevený ve společném lovu s ESET.

Jak označujeme zneužití

Zneužití v naší encyklopedii malwaru kategorizujeme podle platformy, na kterou cílí. Například Exploit:Java/CVE-2013-1489. A je zneužití, které cílí na ohrožení zabezpečení v Javě.

Projekt s názvem "Common Vulnerabilities and Exposures (CVE)" je používán mnoha dodavateli softwaru zabezpečení. Projekt dává každé ohrožení zabezpečení jedinečné číslo, například CVE-2016-0778. Část "2016" odkazuje na rok, kdy byla chyba zabezpečení zjištěna. 0778 je jedinečné ID pro tuto konkrétní chybu zabezpečení.

Další informace najdete na webu CVE.

Jak se chránit před zneužitím

Nejlepší prevencí zneužití je udržovat software vaší organizace v aktualizovaném stavu. Dodavatelé softwaru poskytují aktualizace pro řadu známých ohrožení zabezpečení, proto se ujistěte, že jsou tyto aktualizace použity pro všechna zařízení.

Obecnější tipy najdete v tématu prevence malwarové infekce.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro