KROK 3: Ověření připojení klienta k adresám URL služby Microsoft Defender for Endpoint

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Zkontrolujte, jestli se klienti můžou připojit k adresám URL služby Defender for Endpoint pomocí Analyzátoru klienta Defenderu for Endpoint a ujistěte se, že koncové body můžou komunikovat telemetrická data se službou.

Další informace o nástroji Defender for Endpoint Client Analyzer najdete v tématu Řešení potíží se stavem senzoru pomocí nástroje Microsoft Defender for Endpoint Client Analyzer.

Poznámka

Analyzátor klienta Defenderu for Endpoint můžete spustit na zařízeních před onboardingem a po onboardingu.

- Při testování na zařízení, které je onboardované do Defenderu for Endpoint, nástroj použije parametry onboardingu.

- Při testování na zařízení, které ještě není onboardované do defenderu for Endpoint, bude nástroj používat výchozí hodnoty USA, Spojené království a EU.

V případě konsolidovaných adres URL služeb poskytovaných zjednodušeným připojením (výchozí nastavení pro nové tenanty) spusťte při testování zařízení, která ještě nejsou nasazená do Defenderu for Endpoint, příkazmdeclientanalyzer.cmd.-o <path to MDE onboarding package >Příkaz použije geografické parametry z onboardingového skriptu k otestování připojení. Jinak se výchozí test před onboardingem spustí se standardní sadou adres URL. Další podrobnosti najdete v následující části.

Ověřte, že se konfigurace proxy serveru úspěšně dokončila. WinHTTP pak může zjišťovat a komunikovat prostřednictvím proxy serveru ve vašem prostředí a pak proxy server povolí provoz na adresy URL služby Defender for Endpoint.

Stáhněte si nástroj Microsoft Defender for Endpoint Client Analyzer, ve kterém je spuštěný senzor Defenderu for Endpoint.

Extrahujte obsah MDEClientAnalyzer.zip na zařízení.

Otevřete příkazový řádek se zvýšenými oprávněními:

- Přejděte na Start a zadejte cmd.

- Klikněte pravým tlačítkem na Příkazový řádek a vyberte Spustit jako správce.

Zadejte následující příkaz a stiskněte Enter:

HardDrivePath\MDEClientAnalyzer.cmdNahraďte HardDrivePath cestou, do které byl stažen nástroj MDEClientAnalyzer. Příklady:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdNástroj vytvoří a extrahuje MDEClientAnalyzerResult.zip soubor ve složce, která se má použít v cestě HardDrivePath.

Otevřete MDEClientAnalyzerResult.txt a ověřte, že jste provedli kroky konfigurace proxy serveru, abyste umožnili zjišťování serveru a přístup k adresám URL služby.

Nástroj kontroluje připojení adres URL služby Defender for Endpoint. Ujistěte se, že je klient Defenderu for Endpoint nakonfigurovaný pro interakci. Nástroj vytiskne výsledky v souboru MDEClientAnalyzerResult.txt pro každou adresu URL, kterou je možné použít ke komunikaci se službami Defenderu for Endpoint. Příklady:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Pokud některá z možností připojení vrátí stav (200), klient Defenderu for Endpoint může pomocí této metody připojení správně komunikovat s testovanou adresou URL.

Pokud ale výsledky kontroly připojení značí selhání, zobrazí se chyba HTTP (viz Stavové kódy HTTP). Pak můžete použít adresy URL uvedené v tabulce v části Povolení přístupu k adresám URL služby Defender for Endpoint na proxy serveru. Dostupné adresy URL závisí na oblasti vybrané během procesu onboardingu.

Poznámka

Kontroly připojení ke cloudu nástroje Connectivity Analyzer nejsou kompatibilní s pravidly omezení potenciální oblasti útoku Vytváření procesů blokování pocházejících z příkazů PSExec a WMI. Abyste mohli spustit nástroj pro připojení, budete muset toto pravidlo dočasně zakázat. Případně můžete dočasně přidat vyloučení ASR při spuštění analyzátoru.

Když je TelemetryProxyServer nastavený v registru nebo prostřednictvím Zásady skupiny, Defender for Endpoint se vrátí zpět a selže přístup k definovanému proxy serveru.

Testování připojení k zjednodušené metodě onboardingu

Pokud testujete připojení na zařízení, které ještě nebylo onboardováno do Defenderu for Endpoint pomocí zjednodušeného přístupu (relevantního pro nová i migrovaná zařízení):

Stáhněte si zjednodušený balíček onboardingu pro příslušný operační systém.

Extrahujte .cmd z balíčku onboardingu.

Podle pokynů v předchozí části stáhněte nástroj Client Analyzer.

Spusťte

mdeclientanalyzer.cmd -o <path to onboarding cmd file>příkaz ze složky MDEClientAnalyzer. Příkaz používá geografické parametry z onboardingového skriptu k otestování připojení.

Pokud testujete připojení na zařízení, které je připojeno k Defenderu for Endpoint pomocí zjednodušeného balíčku pro zprovoznění, spusťte nástroj Defender for Endpoint Client Analyzer jako obvykle. Nástroj používá nakonfigurované parametry onboardingu k otestování připojení.

Další informace o tom, jak získat přístup ke zjednodušenému skriptu onboardingu, najdete v tématu Onboarding zařízení pomocí zjednodušeného připojení zařízení.

Připojení URL služby Microsoft Monitoring Agent (MMA)

Pokud používáte microsoft Monitoring Agent (MMA) pro předchozí verze Windows, přečtěte si následující doprovodné materiály, abyste eliminovali požadavky na zástupné é (*) pro vaše konkrétní prostředí.

Onboarding předchozího operačního systému pomocí agenta Microsoft Monitoring Agent (MMA) do defenderu for Endpoint (další informace najdete v tématech Onboarding předchozích verzí Windows v defenderu for Endpoint a Onboarding serverů Windows).

Ujistěte se, že se počítač úspěšně hlásí na portálu Microsoft Defender.

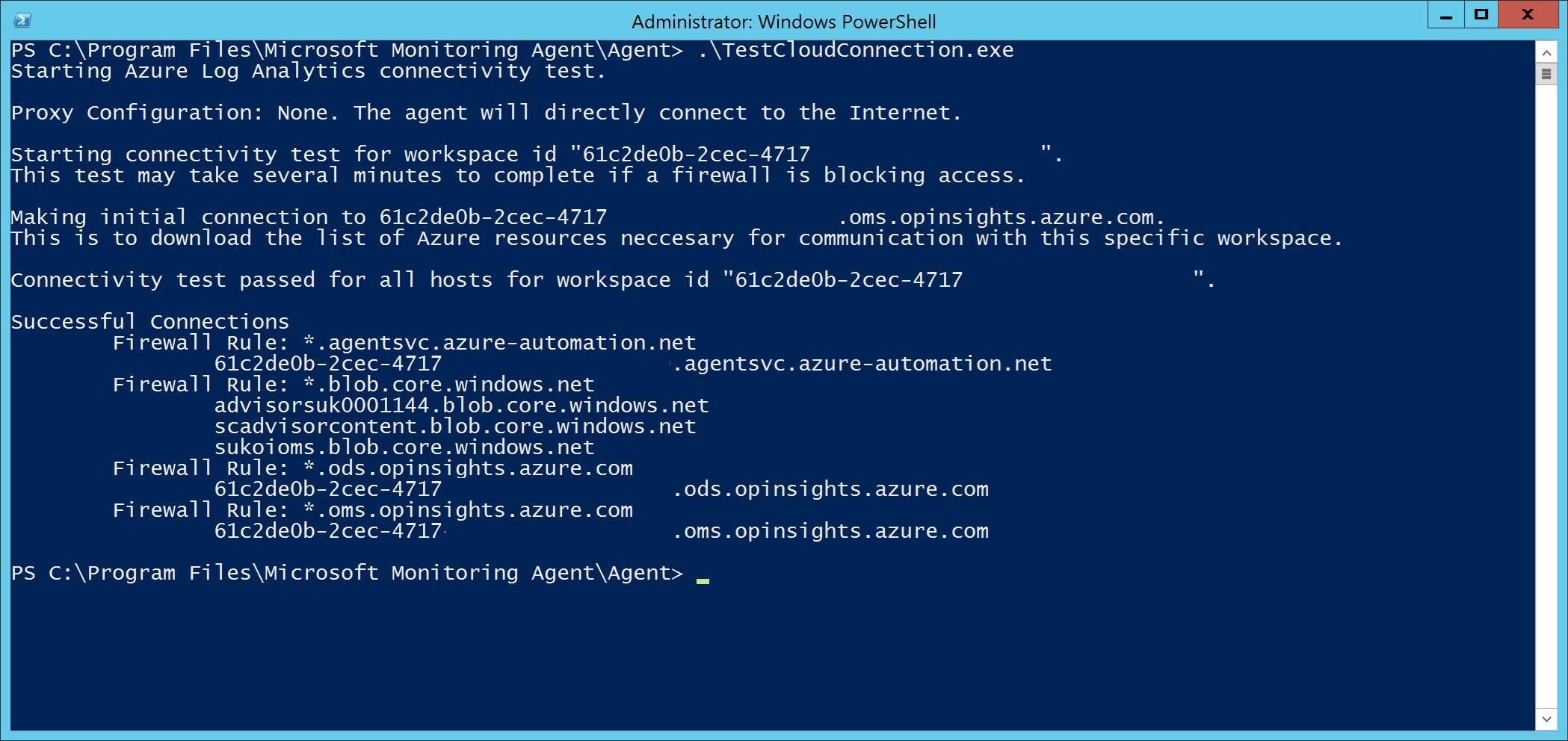

Spuštěním nástroje

C:\Program Files\Microsoft Monitoring Agent\AgentTestCloudConnection.exe ověřte připojení a získejte požadované adresy URL pro váš konkrétní pracovní prostor.Úplný seznam požadavků pro vaši oblast najdete v seznamu Microsoft Defender for Endpoint adres URL (viz tabulka adres URL služeb).

Zástupné cardy (*) používané v *.ods.opinsights.azure.comkoncových bodech adresy URL , *.oms.opinsights.azure.coma *.agentsvc.azure-automation.net je možné nahradit konkrétním ID pracovního prostoru. ID pracovního prostoru je specifické pro vaše prostředí a pracovní prostor. Najdete ji v části Onboarding vašeho tenanta na portálu Microsoft Defender.

Koncový *.blob.core.windows.net bod adresy URL je možné nahradit adresami URL zobrazenými ve výsledcích testu v části Pravidlo brány firewall: *.blob.core.windows.net.

Poznámka

V případě onboardingu přes Microsoft Defender for Cloud je možné použít více pracovních prostorů. Na nasazených počítačích z každého pracovního prostoru budete muset provést postup TestCloudConnection.exe (abyste zjistili, jestli nedošlo k nějakým změnám adres URL *.blob.core.windows.net mezi pracovními prostory).

Další krok

Onboarding klienta WindowsOnboarding zařízení s Windows Serverem, která nejsou zařízení s Windows

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro