Konfigurace senzorů pro AD FS, AD CS a Microsoft Entra Connect

Nainstalujte senzory defenderu for Identity na servery Active Directory Federation Services (AD FS) (AD FS), Active Directory Certificate Services (AD CS) a Microsoft Entra Connect, které pomáhají chránit před místními a hybridními útoky. Tento článek popisuje kroky instalace.

Platí tyto aspekty:

- V prostředích SLUŽBY AD FS se senzory Defenderu for Identity podporují jenom na federačních serverech. Nejsou vyžadovány na serverech webových proxy aplikací (WAP).

- V případě prostředí SLUŽBY AD CS nemusíte instalovat senzory na žádné servery AD CS, které jsou offline.

- U serverů Microsoft Entra Connect je potřeba nainstalovat senzory na aktivní i pracovní servery.

Požadavky

Požadavky pro instalaci senzorů Defender for Identity na servery AD FS, AD CS nebo Microsoft Entra Connect jsou stejné jako instalace senzorů na řadiče domény. Další informace najdete v tématu Požadavky microsoft Defenderu pro identitu.

Senzor nainstalovaný na serveru AD FS, AD CS nebo Microsoft Entra Connect nemůže pro připojení k doméně použít účet místní služby. Místo toho musíte nakonfigurovat účet adresářové služby.

Kromě toho senzor defenderu pro identitu pro SLUŽBU AD CS podporuje pouze servery AD CS se službou role certifikační autority.

Konfigurace shromažďování událostí

Pokud pracujete se servery AD FS, AD CS nebo Microsoft Entra Connect, ujistěte se, že jste podle potřeby nakonfigurovali auditování. Další informace naleznete v tématu:

AD FS:

AD CS:

Microsoft Entra Connect:

Konfigurace oprávnění ke čtení pro databázi SLUŽBY AD FS

Pro senzory spuštěné na serverech SLUŽBY AD FS, které mají přístup k databázi služby AD FS, musíte udělit oprávnění ke čtení (db_datareader) příslušnému účtu adresářové služby.

Pokud máte více než jeden server SLUŽBY AD FS, nezapomeňte toto oprávnění udělit všem z nich. Databázová oprávnění se nereplikují mezi servery.

Nakonfigurujte SQL Server tak, aby povolil účet adresářové služby s následujícími oprávněními k databázi AdfsConfiguration :

- spojit

- Přihlásit se

- read

- vybrat

Poznámka:

Pokud databáze SLUŽBY AD FS běží na vyhrazeném SQL serveru místo místního serveru AD FS a jako účet adresářové služby používáte skupinový účet spravované služby (gMSA), ujistěte se, že serveru SQL udělíte požadovaná oprávnění k načtení hesla gMSA.

Udělení přístupu k databázi služby AD FS

Udělte přístup k databázi SLUŽBY AD FS pomocí aplikace SQL Server Management Studio, Transact-SQL (T-SQL) nebo PowerShellu.

Následující příkazy můžou být užitečné například v případě, že používáte Interní databáze Windows (WID) nebo externí SQL server.

V těchto vzorových kódech:

[DOMAIN1\mdiSvc01]je uživatel adresářových služeb pracovního prostoru. Pokud pracujete s gMSA, připojte$se ke konci uživatelského jména. Například:[DOMAIN1\mdiSvc01$].AdfsConfigurationV4je příkladem názvu databáze služby AD FS a může se lišit.server=\.\pipe\MICROSOFT##WID\tsql\queryje připojovací řetězec databáze, pokud používáte WID.

Tip

Pokud připojovací řetězec neznáte, postupujte podle pokynů v dokumentaci k Windows Serveru.

Udělení přístupu senzoru k databázi SLUŽBY AD FS pomocí T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Pokud chcete udělit přístup senzoru k databázi SLUŽBY AD FS pomocí PowerShellu:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Konfigurace oprávnění pro databázi Microsoft Entra Connect (ADSync)

Poznámka:

Tato část se vztahuje pouze v případě, že je databáze Entra Connect hostovaná na externí instanci SQL Serveru.

Senzory spuštěné na serverech Microsoft Entra Connect musí mít přístup k databázi ADSync a mají oprávnění ke spouštění příslušných uložených procedur. Pokud máte více než jeden server Microsoft Entra Connect, nezapomeňte to spustit ve všech z nich.

Pokud chcete udělit oprávnění senzoru k databázi AdSync služby Microsoft Entra Connect pomocí PowerShellu:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

ALTER ROLE [db_datareader] ADD MEMBER [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Kroky po instalaci (volitelné)

Během instalace senzoru na serveru AD FS, AD CS nebo Microsoft Entra Connect se automaticky vybere nejbližší řadič domény. Pomocí následujícího postupu zkontrolujte nebo upravte vybraný řadič domény:

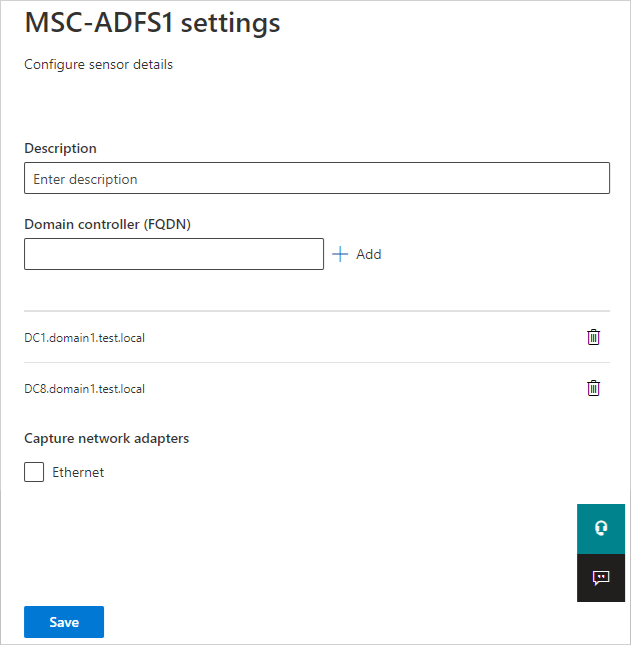

V XDR v programu Microsoft Defender přejděte do části Settings>Identityies>Sensors a zobrazte všechny senzory defenderu for Identity.

Vyhledejte a vyberte senzor, který jste nainstalovali na server.

V podokně, které se otevře, zadejte do pole Řadič domény (FQDN) plně kvalifikovaný název domény (FQDN) řadičů domény překladače. Vyberte + Přidat , chcete-li přidat plně kvalifikovaný název domény, a pak vyberte Uložit.

Inicializace senzoru může trvat několik minut. Po dokončení se stav služby AD FS, AD CS nebo senzoru Microsoft Entra Connect změní na zastavený.

Ověření úspěšného nasazení

Ověření úspěšného nasazení senzoru defenderu pro identitu na serveru AD FS nebo AD CS:

Zkontrolujte, jestli je spuštěná služba senzoru služby Azure Advanced Threat Protection. Po uložení nastavení snímače identity v Defenderu for Identity může trvat několik sekund, než se služba spustí.

Pokud se služba nespustí, zkontrolujte

Microsoft.Tri.sensor-Errors.logsoubor ve výchozím nastavení%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Pomocí služby AD FS nebo AD CS ověřte uživatele v libovolné aplikaci a ověřte, že defender for Identity zjistil ověřování.

Vyberte například proaktivní proaktivní vyhledávání>. V podokně Dotaz zadejte a spusťte jeden z následujících dotazů:

Pro SLUŽBU AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Podokno výsledků by mělo obsahovat seznam událostí s hodnotou LogonType přihlášení s ověřováním ADFS.

Pro SLUŽBU AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"V podokně výsledků se zobrazí seznam událostí neúspěšných a úspěšných vystavování certifikátů. Výběrem konkrétního řádku zobrazíte další podrobnosti v podokně Zkontrolovat záznam .

Související obsah

Další informace naleznete v tématu: