Posouzení zabezpečení: Nezabezpečené delegování Kerberos

Co je delegování Kerberos?

Delegování Kerberos je nastavení delegování, které aplikacím umožňuje požadovat přihlašovací údaje pro přístup koncového uživatele k prostředkům jménem původního uživatele.

Jaké riziko představuje nezabezpečené delegování Kerberos pro organizaci?

Nezabezpečené delegování Kerberos dává entitě možnost zosobnit vás do jakékoli jiné zvolené služby. Představte si například, že máte web služby IIS a účet fondu aplikací je nakonfigurovaný s nekonfigurovaným delegováním. Web služby IIS má také povolené ověřování systému Windows, které umožňuje nativní ověřování protokolem Kerberos a web používá back-endOVÝ SQL Server pro obchodní data. Se svým účtem Domain Správa přejdete na web služby IIS a ověříte ho. Web, který používá nekontrénované delegování, může získat lístek služby z řadiče domény do služby SQL a provést to ve vašem jménu.

Hlavním problémem s delegování kerberos je, že aplikaci musíte důvěřovat, aby vždy udělala správnou věc. Aktéři se zlými úmysly můžou místo toho vynutit, aby aplikace udělala špatnou věc. Pokud jste přihlášeni jako správce domény, může web vytvořit lístek na jakékoli jiné služby, které si přeje, jako vy, správce domény. Web může například zvolit řadič domény a provést změny ve skupině podnikových správců . Podobně může web získat hodnotu hash účtu KRBTGT nebo stáhnout zajímavý soubor z oddělení lidských zdrojů. Riziko je jasné a možnosti nezabezpečeného delegování jsou téměř nekonečné.

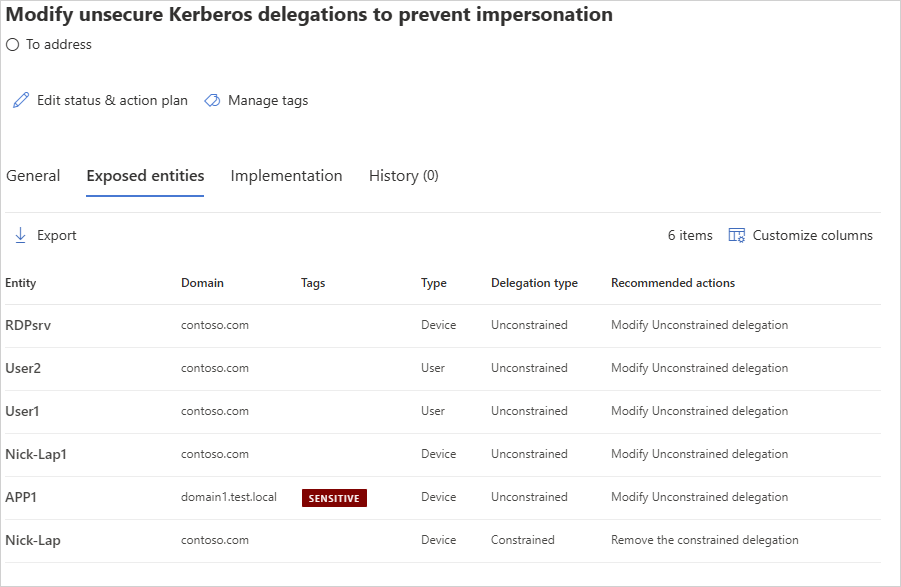

Toto je popis rizika, které představují různé typy delegování:

- Unconstrained delegování: Jakákoli služba může být zneužita, pokud je některá ze svých položek delegování citlivá.

- Omezené delegování: Omezené entity mohou být zneužity, pokud je některá z jejich položek delegování citlivá.

- Omezené delegování založené na prostředcích (RBCD):: Omezené entity založené na prostředcích můžou být zneužité, pokud je samotná entita citlivá.

Návody použít toto posouzení zabezpečení?

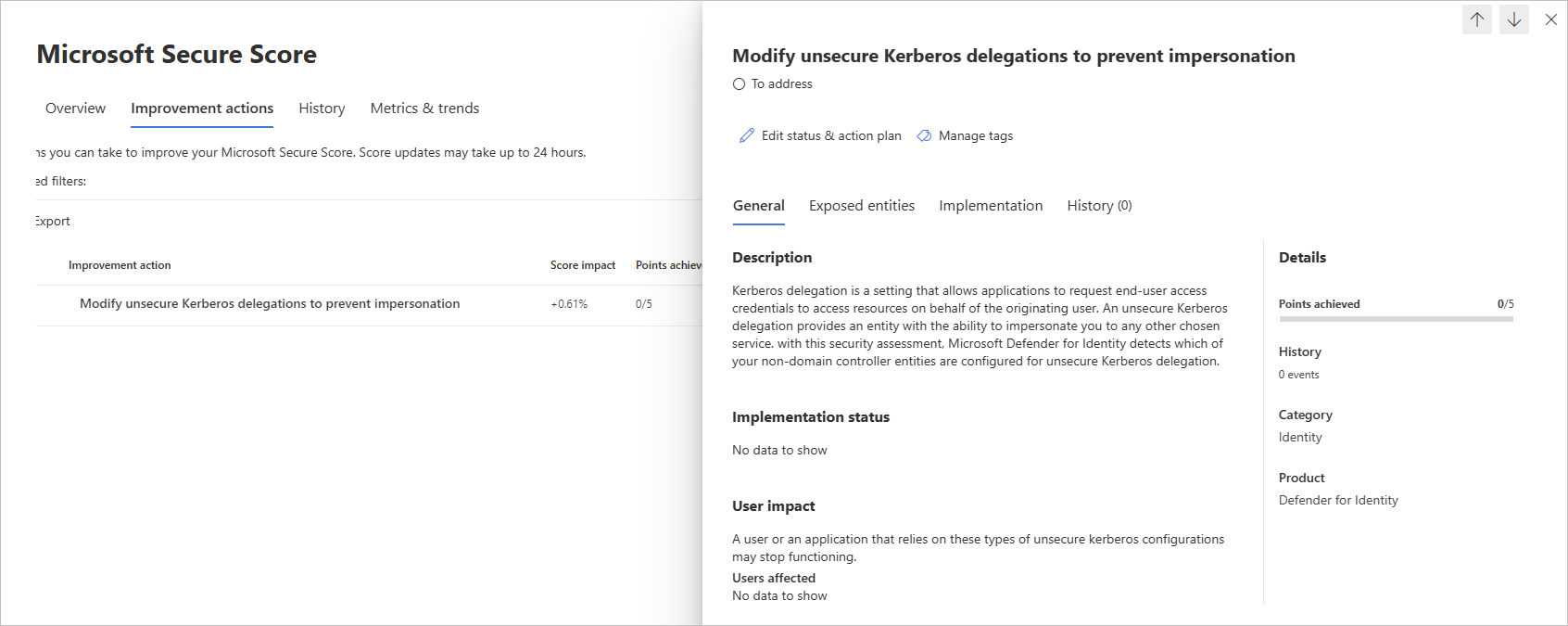

Projděte si doporučenou akci https://security.microsoft.com/securescore?viewid=actions a zjistěte, které entity jiného řadiče domény jsou nakonfigurované pro nezabezpečené delegování Kerberos.

U rizikových uživatelů, jako je odebrání nesouviseného atributu nebo změna na bezpečnější omezené delegování, proveďte odpovídající akce.

Poznámka:

I když se hodnocení aktualizují téměř v reálném čase, skóre a stavy se aktualizují každých 24 hodin. I když se seznam ovlivněných entit během několika minut od implementace doporučení aktualizuje, může tento stav chvíli trvat, než se označí jako Dokončeno.

Náprava

Použijte nápravu odpovídající typu delegování.

Nekontrénované delegování

Delegování zakažte nebo použijte jeden z následujících typů omezeného delegování Kerberos (KCD):

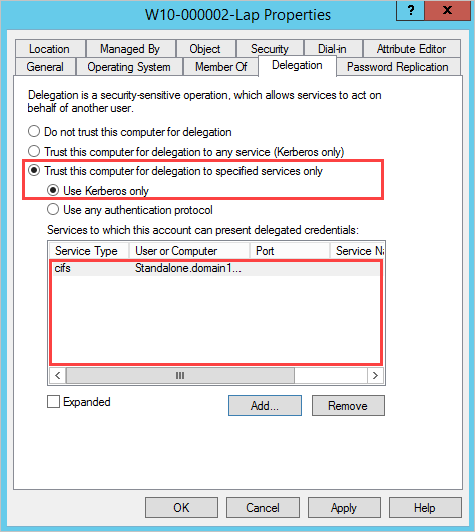

Omezené delegování: Omezuje služby, které může tento účet zosobnit.

Vyberte Možnost Důvěřovat tomuto počítači pro delegování pouze určeným službám.

Zadejte služby, ke kterým může tento účet prezentovat delegovaná pověření.

Omezené delegování založené na prostředcích: Omezuje, které entity můžou zosobnit tento účet.

KCD založené na prostředcích se konfiguruje pomocí PowerShellu. Rutiny Set-ADComputer nebo Set-ADUser se používají v závislosti na tom, jestli je zosobněním účet počítače nebo uživatelský účet nebo účet služby.

Omezené delegování

Zkontrolujte citlivé uživatele uvedené v doporučeních a odeberte je ze služeb, na které může ovlivněný účet prezentovat delegované přihlašovací údaje.

Omezené delegování na základě prostředků (RBCD)

Zkontrolujte citlivé uživatele uvedené v doporučeních a odeberte je z prostředku. Další informace o konfiguraci RBCD naleznete v tématu Konfigurace omezeného delegování kerberos (KCD) ve službě Microsoft Entra Domain Services.