Jak funguje automatizované vyšetřování a reakce v Microsoft Defender pro Office 365

Tip

Věděli jste, že si můžete zdarma vyzkoušet funkce v Microsoft Defender XDR pro Office 365 Plan 2? Použijte 90denní zkušební verzi Defender pro Office 365 v centru zkušebních verzí portálu Microsoft Defender Portal. Informace o tom, kdo se může zaregistrovat a zkušební podmínky, najdete na webu Try Microsoft Defender pro Office 365.

Při aktivaci výstrah zabezpečení je na vašem provozním týmu zabezpečení, aby se na ně podíval a podnikl kroky k ochraně vaší organizace. Někdy se týmy pro operace zabezpečení můžou cítit zahlcené množstvím aktivovaných výstrah. Pomoct vám můžou funkce automatizovaného vyšetřování a reakce (AIR) v Microsoft Defender pro Office 365.

Prostředí AIR umožňuje vašemu provoznímu týmu zabezpečení pracovat efektivněji a efektivněji. Funkce AIR zahrnují automatizované procesy vyšetřování v reakci na dobře známé hrozby, které dnes existují. Příslušné nápravné akce čekají na schválení, což vašemu týmu pro operace zabezpečení umožní reagovat na zjištěné hrozby.

Tento článek popisuje, jak air funguje, prostřednictvím několika příkladů. Až budete připraveni začít používat AIR, přečtěte si téma Automatické prošetřování hrozeb a reakce na ně.

- Příklad 1: Zpráva o fish nahlášená uživatelem spustí playbook pro šetření

- Příklad 2: Správce zabezpečení aktivuje šetření z Průzkumníka hrozeb.

- Příklad 3: Provozní tým zabezpečení integruje AIR se svým SIEM pomocí rozhraní API Office 365 Management Activity API

Příklad: Zpráva o phishingu nahlášená uživatelem spustí playbook pro šetření.

Předpokládejme, že uživatel ve vaší organizaci obdrží e-mail, který považuje za útok phishing. Uživatel, který je vytrénovaný tak, aby takové zprávy oznamoval, používá doplňky Microsoft Report Message nebo Report Phishing k jejich odeslání do Microsoftu k analýze. Odeslání se také odešle do vašeho systému a je viditelné v Průzkumníkovi v zobrazení Odeslání (dříve označované jako zobrazení Nahlášené uživatelem ). Kromě toho teď zpráva nahlášená uživatelem aktivuje systémovou informační výstrahu, která automaticky spustí playbook šetření.

Během fáze kořenového šetření se posuzují různé aspekty e-mailu. Mezi tyto aspekty patří:

- Rozhodnutí o tom, o jaký typ hrozby se může jednat;

- Kdo ho poslal;

- Odkud byl e-mail odeslán (odesílající infrastruktura);

- Zda byly doručeny nebo zablokovány jiné instance e-mailu;

- Hodnocení od našich analytiků;

- Zda je e-mail přidružený k nějakým známým kampaním;

- a další.

Po dokončení kořenového šetření playbook zobrazí seznam doporučených akcí, které je třeba provést s původním e-mailem a s entitami , které jsou k němu přidružené (například soubory, adresy URL a příjemci).

Dále se provede několik kroků prošetření hrozeb a proaktivního vyhledávání:

- Podobné e-mailové zprávy se identifikují prostřednictvím hledání v e-mailovém clusteru.

- Signál se sdílí s jinými platformami, jako je Microsoft Defender for Endpoint.

- Určuje se, jestli uživatelé klikli na nějaké škodlivé odkazy v podezřelých e-mailových zprávách.

- Provádí se kontrola napříč Exchange Online Protection (EOP) a Microsoft Defender pro Office 365, abyste zjistili, jestli uživatelé nehlásí nějaké další podobné zprávy.

- Provede se kontrola, jestli nedošlo k ohrožení zabezpečení uživatele. Tato kontrola využívá signály napříč Office 365, Microsoft Defender for Cloud Apps a Microsoft Entra ID, které korelují všechny související anomálie aktivit uživatelů.

Během fáze proaktivního vyhledávání se různým krokům proaktivního vyhledávání přiřazují rizika a hrozby.

Náprava je poslední fáze playbooku. Během této fáze se na základě fáze šetření a proaktivního vyhledávání provádí nápravné kroky.

Příklad: Správce zabezpečení aktivuje šetření z Průzkumníka hrozeb.

Kromě automatizovaných šetření aktivovaných výstrahou může tým operací zabezpečení vaší organizace aktivovat automatizované šetření ze zobrazení v Průzkumníku hrozeb. Toto šetření také vytvoří výstrahu, aby Microsoft Defender XDR incidenty a externí nástroje SIEM viděly, že se toto šetření aktivovalo.

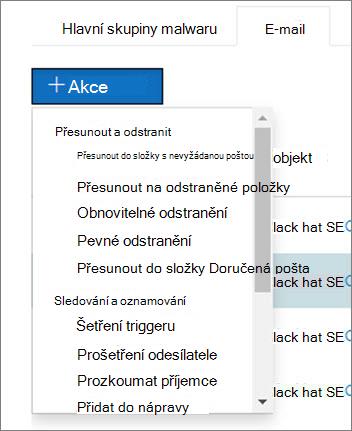

Předpokládejme například, že v Průzkumníku používáte zobrazení Malware . Pomocí karet pod grafem vyberete kartu Email. Pokud vyberete jednu nebo více položek v seznamu, aktivuje se tlačítko + Akce.

V nabídce Akce můžete vybrat Aktivovat šetření.

Podobně jako u playbooků aktivovaných upozorněním zahrnují automatická šetření, která se aktivují ze zobrazení v Průzkumníkovi, kořenové šetření, kroky k identifikaci a korelaci hrozeb a doporučené akce ke zmírnění těchto hrozeb.

Příklad: Provozní tým zabezpečení integruje AIR se svým SIEM pomocí rozhraní API Office 365 Management Activity API.

Funkce AIR v Microsoft Defender pro Office 365 zahrnují sestavy & podrobnosti, které týmy pro operace zabezpečení můžou použít k monitorování a řešení hrozeb. Můžete ale také integrovat funkce AIR s jinými řešeními. Mezi příklady patří systém správy událostí a informací o zabezpečení (SIEM), systém pro správu případů nebo vlastní řešení generování sestav. Tyto druhy integrací je možné provádět pomocí rozhraní API Office 365 Management Activity.

Organizace například nedávno nastavila způsob, jak tým pro operace zabezpečení zobrazit upozornění na phish nahlášená uživateli, která už služba AIR zpracovala. Jejich řešení integruje relevantní výstrahy se serverem SIEM organizace a jejich systémem pro správu případů. Toto řešení výrazně snižuje počet falešně pozitivních výsledků, aby se jejich tým pro operace zabezpečení mohl zaměřit na skutečné hrozby. Další informace o tomto vlastním řešení najdete v blogu technické komunity: Zlepšení efektivity soc pomocí Microsoft Defender pro Office 365 a rozhraní API pro správu O365.