Informace o správě ohrožení zabezpečení Log4Shellu v Microsoft Defenderu for Endpoint

Chyba zabezpečení Log4Shellu je ohrožení zabezpečení vzdáleného spuštění kódu (RCE) zjištěné v knihovně protokolování Apache Log4j 2. Vzhledem k tomu, že Apache Log4j 2 se běžně používá v mnoha softwarových aplikacích a online službách, představuje složitou a vysoce rizikovou situaci pro společnosti po celém světě. Označuje se jako Log4Shell (CVE-2021-44228, CVE-2021-45046) a zavádí nový vektor útoku, který útočníci můžou zneužít k extrakci dat a nasazení ransomwaru v organizaci.

Poznámka

Pokyny k prevenci, zjišťování a vyhledávání zneužití chyby zabezpečení Log4j 2 najdete v blogových pokynech a na webu Microsoft Security Response Center, kde najdete pokyny a technické informace o ohrožení zabezpečení a doporučeních ke zmírnění rizik specifických pro konkrétní produkty pro ochranu vaší organizace.

Přehled možností zjišťování, monitorování a zmírnění rizik

Správa ohrožení zabezpečení v programu Defender poskytuje následující funkce, které vám pomůžou identifikovat, monitorovat a zmírnit ohrožení zabezpečení log4Shellu v organizaci:

- Zjišťování: Detekce vystavených zařízení, jak zařízení onboardovaných v programu Microsoft Defender for Endpoint, tak zařízení, která byla zjištěna, ale ještě nejsou nasazená, je založená na zranitelném softwaru a ohrožených souborech zjištěných na disku.

- Povědomí o hrozbách: Konsolidované zobrazení pro posouzení ohrožení vaší organizace. Toto zobrazení zobrazuje vaši expozici na úrovni zařízení a softwaru a poskytuje přístup k podrobnostem o ohrožených souborech, jako je čas posledního zobrazení, poslední spuštění a poslední spuštění s otevřenými porty. Tyto informace můžete použít k určení priority nápravných akcí. Může trvat až 24 hodin, než se data týkající se vystavených zařízení zobrazí na řídicím panelu.

- Možnosti zmírnění rizik: Použijte možnosti zmírnění rizik, které vám pomůžou snížit riziko expozice.

- Rozšířené proaktivní vyhledávání: Pomocí rozšířeného proaktivního vyhledávání můžete vrátit podrobnosti o ohrožených souborech log4j identifikovaných na disku.

Poznámka

Tyto funkce jsou podporované ve Windows 10 & Windows 11, Windows Server, Linux a macOS.

Podpora v Linuxu vyžaduje klienta Microsoft Defender for Endpoint Linux verze 101.52.57 (30.121092.15257.0) nebo novější.

Podpora v systému macOS vyžaduje klienta Microsoft Defender for Endpoint pro macOS verze 20.121111.15416.0 nebo novější.

Další informace o podporovaných verzích najdete v tématu Podporované platformy a možnosti operačních systémů.

Zjišťování vystavených zařízení

Integrované možnosti správy ohrožení zabezpečení v programu Defender společně s povolením detekce Log4j na portálu Microsoft Defender vám pomůžou zjistit zařízení vystavená ohrožení zabezpečení Log4Shellu.

Onboardovaná zařízení se posuzují pomocí stávajících vložených funkcí správy ohrožení zabezpečení v programu Defender, které můžou zjišťovat ohrožený software a soubory.

Pro detekci na zjištěných zařízeních, která ještě nejsou nasazená, musí být povolená detekce Log4j. Tím se spustí sondy stejným způsobem, jakým zjišťování zařízení aktivně testuje vaši síť. Sondování zahrnuje několik onboardovaných koncových bodů (zařízení s Windows 10+ a Windows Serverem 2019 nebo novější) a pouze sondování v rámci podsítí k detekci zařízení, která jsou zranitelná a vzdáleně vystavená cve-2021-44228.

Povolení detekce Log4:

Přejděte do Nastavení>>Nastavení Nastavení zjišťování zařízení.

Vyberte Povolit detekci Log4j2 (CVE-2021-44228).

Vyberte Uložit.

Spuštěním těchto sond se aktivuje standardní tok Log4j, aniž by to mělo škodlivý dopad na zařízení, které se zkoumá, nebo na zkušební zařízení. Samotné zjišťování se provádí tak, že se do zjištěných zařízení odešle několik požadavků HTTP a cílí se na běžné porty webových aplikací (například – 80 8000 8080 443 8443) a adresy URL. Požadavek obsahuje hlavičky HTTP s datovou částí JNDI, která aktivuje požadavek DNS z prohledaného počítače.

Například User-Agent: ${jndi:dns://192.168.1.3:5353/MDEDiscoveryUser-Agent} kde 192.168.1.3 je IP adresa zkušebního počítače.

Poznámka

Povolení detekce Log4j2 také znamená, že onboardovaná zařízení budou používat k detekci místních ohrožení zabezpečení vlastní sondy.

Detekce zranitelného softwaru a souborů

Správa ohrožení zabezpečení v programu Defender poskytuje vrstvy detekce, které vám pomůžou zjistit:

Ohrožený software: Zjišťování je založené na nainstalovaných výčtech cpe (Common Platform Enumerations), o kterých se ví, že jsou zranitelné vůči vzdálenému spuštění kódu Log4j.

Ohrožené soubory: Posuzují se jak soubory v paměti, tak soubory v systému souborů. Tyto soubory můžou být soubory JAR Log4j-core se známou ohroženou verzí nebo soubor Uber-JAR, který obsahuje buď ohroženou vyhledávací třídu jndi, nebo ohrožený soubor log4j-core. Konkrétně se jedná o:

- Zjistí, jestli soubor JAR obsahuje ohrožený soubor Log4j, a to prozkoumáním souborů JAR a vyhledáním následujícího souboru: \META-INF\maven\org.apache.logging.log4j\log4j-core\pom.properties – pokud tento soubor existuje, verze Log4j se přečte a extrahuje.

- Vyhledá soubor JndiLookup.class v souboru JAR tak, že vyhledá cesty, které obsahují řetězec /log4j/core/lookup/JndiLookup.class – pokud soubor JndiLookup.class existuje, Správa ohrožení zabezpečení programu Defender určí, jestli tento soubor JAR obsahuje soubor Log4j s verzí definovanou v pom.properties.

- vyhledá všechny ohrožené soubory LOG4j-core JAR vložené do vnořeného souboru JAR vyhledáním cest, které obsahují některý z těchto řetězců:

- lib/log4j-core-

- WEB-INF/lib/log4j-core-

- App-INF/lib/log4j-core-

Tato tabulka popisuje možnosti vyhledávání podporovaných platforem a verzí:

| Schopnost | Typ souboru | Windows 10+ server2019+ |

Server 2012R2, server2016 |

Server 2008R2 | Linux + macOS |

|---|---|---|---|---|---|

| Hledání v paměti | Log4j-core | Ano | Ano[1] | - | Ano |

| Uber-JARs | Ano | Ano[1] | - | Ano | |

| Prohledat všechny soubory na disku | Log4j-core | Ano | Ano[1] | Ano | - |

| Uber-JARs | Ano | Ano[1] | - | - |

(1) Funkce jsou k dispozici, když je KB5005292 nainstalovaný v systému Windows Server 2012 R2 a 2016.

Informace o ohrožení a možnostech zmírnění rizik v Log4Shellu

Na portálu Microsoft Defender přejděte naSlabá místa správy >ohrožení zabezpečení.

Vyberte CVE-2021-44228.

Vyberte Otevřít stránku ohrožení zabezpečení.

Zmírnění ohrožení zabezpečení Log4Shellu

Chybu zabezpečení log4Shellu je možné zmírnit tím, že zabráníte vyhledávání JNDI ve verzích Log4j 2.10 až 2.14.1 s výchozími konfiguracemi. Pokud chcete vytvořit tuto akci pro zmírnění rizik, na řídicím panelu pro sledování hrozeb:

Vyberte Zobrazit podrobnosti o ohrožení zabezpečení.

Vyberte Možnosti zmírnění rizik.

Můžete se rozhodnout použít zmírnění rizik u všech vystavených zařízení nebo vybrat konkrétní nasazená zařízení. Pokud chcete tento proces dokončit a použít zmírnění rizik na zařízeních, vyberte Vytvořit akci pro zmírnění rizik.

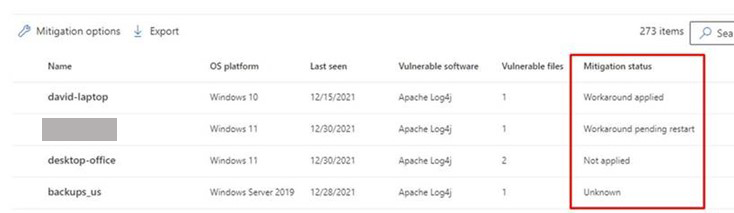

Stav zmírnění rizik

Stav zmírnění rizik označuje, jestli se na zařízení použilo zmírnění alternativního řešení pro zakázání vyhledávání JDNI. Stav zmírnění rizik jednotlivých ovlivněných zařízení můžete zobrazit na kartách Vystavená zařízení. To může pomoct určit prioritu pro zmírnění rizik a/nebo opravy zařízení na základě jejich stavu.

Následující tabulka uvádí potenciální stavy zmírnění rizik:

| Stav zmírnění rizik | Popis |

|---|---|

| Použili jsme alternativní řešení. |

Windows: Proměnná prostředí LOG4J_FORMAT_MSG_NO_LOOKUPS byla zjištěna před posledním restartováním zařízení. Linux + macOS: Všechny spuštěné procesy mají ve svých proměnných prostředí LOG4J_FORMAT_MSG_NO_LOOKUPS=true. |

| Alternativní řešení čekající na restartování | Proměnná prostředí LOG4J_FORMAT_MSG_NO_LOOKUPS je nastavená, ale nezjistilo se žádné následující restartování. |

| Nepoužádá se |

Windows: Proměnná prostředí LOG4J_FORMAT_MSG_NO_LOOKUPS nebyla pozorována. Linux + macOS: Ne všechny spuštěné procesy mají v proměnných prostředí LOG4J_FORMAT_MSG_NO_LOOKUPS=true a na zařízení nebyla použita akce zmírňující opatření. |

| Částečně zmírněné | Linux + macOS: I když se na zařízení použila akce zmírnění rizik, ne všechny spuštěné procesy mají v proměnných prostředí LOG4J_FORMAT_MSG_NO_LOOKUPS=true. |

| Neuplatňuje se | Zařízení obsahující ohrožené soubory, které nejsou v rozsahu verzí zmírnění rizik. |

| Unknown (neznámý) | Stav zmírnění rizik se v tuto chvíli nedá určit. |

Poznámka

Může trvat několik hodin, než se aktualizovaný stav zmírnění rizik zařízení projeví.

Vrácení rizik použitých v případě chyby zabezpečení Log4Shellu

V případech, kdy je potřeba zmírnění rizik vrátit, postupujte takto:

Pro Windows:

Otevřete okno PowerShellu se zvýšenými oprávněními.

Spusťte následující příkaz:

[Environment]::SetEnvironmentVariable("LOG4J\_FORMAT\_MSG\_NO\_LOOKUPS", $null,[EnvironmentVariableTarget]::Machine)

Změna se projeví po restartování zařízení.

Pro Linux:

Otevřete soubor /etc/environment a odstraňte řádek LOG4J_FORMAT_MSG_NO_LOOKUPS=true.

Odstranění souboru /etc/systemd/system.conf.d/log4j_disable_jndi_lookups.conf

Odstranění souboru /etc/systemd/user.conf.d/log4j_disable_jndi_lookups.conf

Změna se projeví po restartování zařízení.

Pro macOS:

Odeberte soubor setenv. LOG4J_FORMAT_MSG_NO_LOOKUPS.plist z následujících složek:

- /Library/LaunchDaemons/

- /Library/LaunchAgents/

- /Users/[uživatelské_jméno]/Library/LaunchAgents/ – pro všechny uživatele

Změna se projeví po restartování zařízení.

Doporučení k zabezpečení Apache Log4j

Pokud chcete zobrazit doporučení k aktivnímu zabezpečení související s Apache log4j, vyberte kartu Doporučení zabezpečení na stránce s podrobnostmi o ohrožení zabezpečení. Pokud v tomto příkladu vyberete Aktualizovat Apache Log4j , zobrazí se další informační panel s dalšími informacemi:

Vyberte Požádat o nápravu a vytvořte žádost o nápravu.

Prozkoumání ohrožení zabezpečení na portálu Microsoft Defenderu

Jakmile se najdou vystavená zařízení, soubory a software, sdělují se relevantní informace prostřednictvím následujících možností na portálu Microsoft Defender:

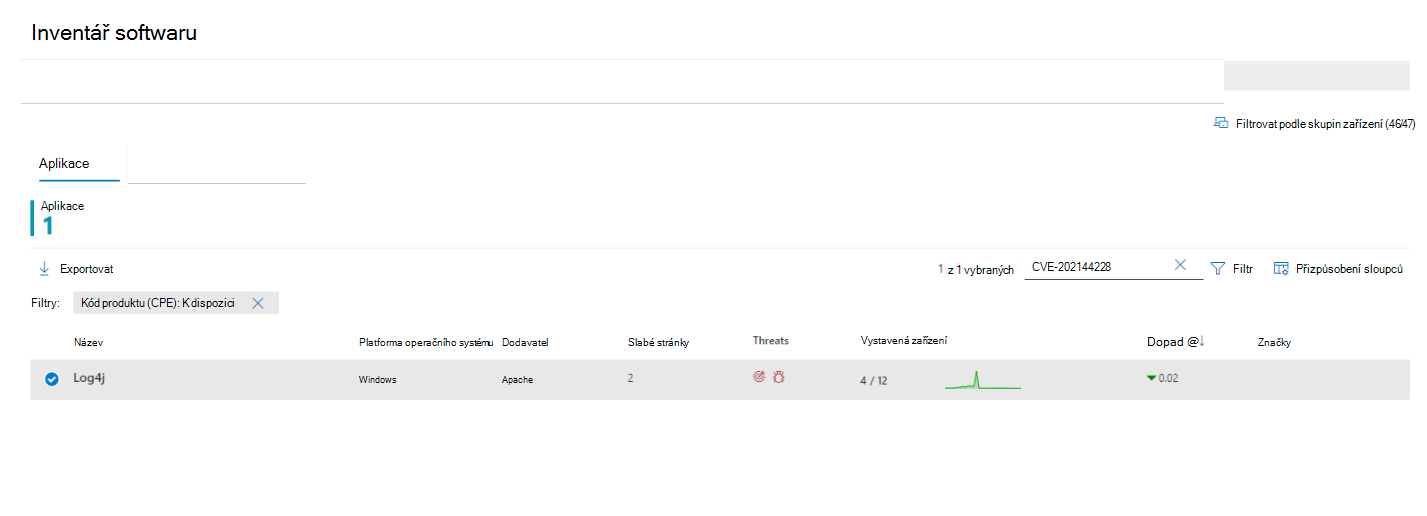

Inventář softwaru

Na stránce inventáře softwaru vyhledejte CVE-2021-44228 a podívejte se na podrobnosti o instalacích a expozici softwaru Log4j:

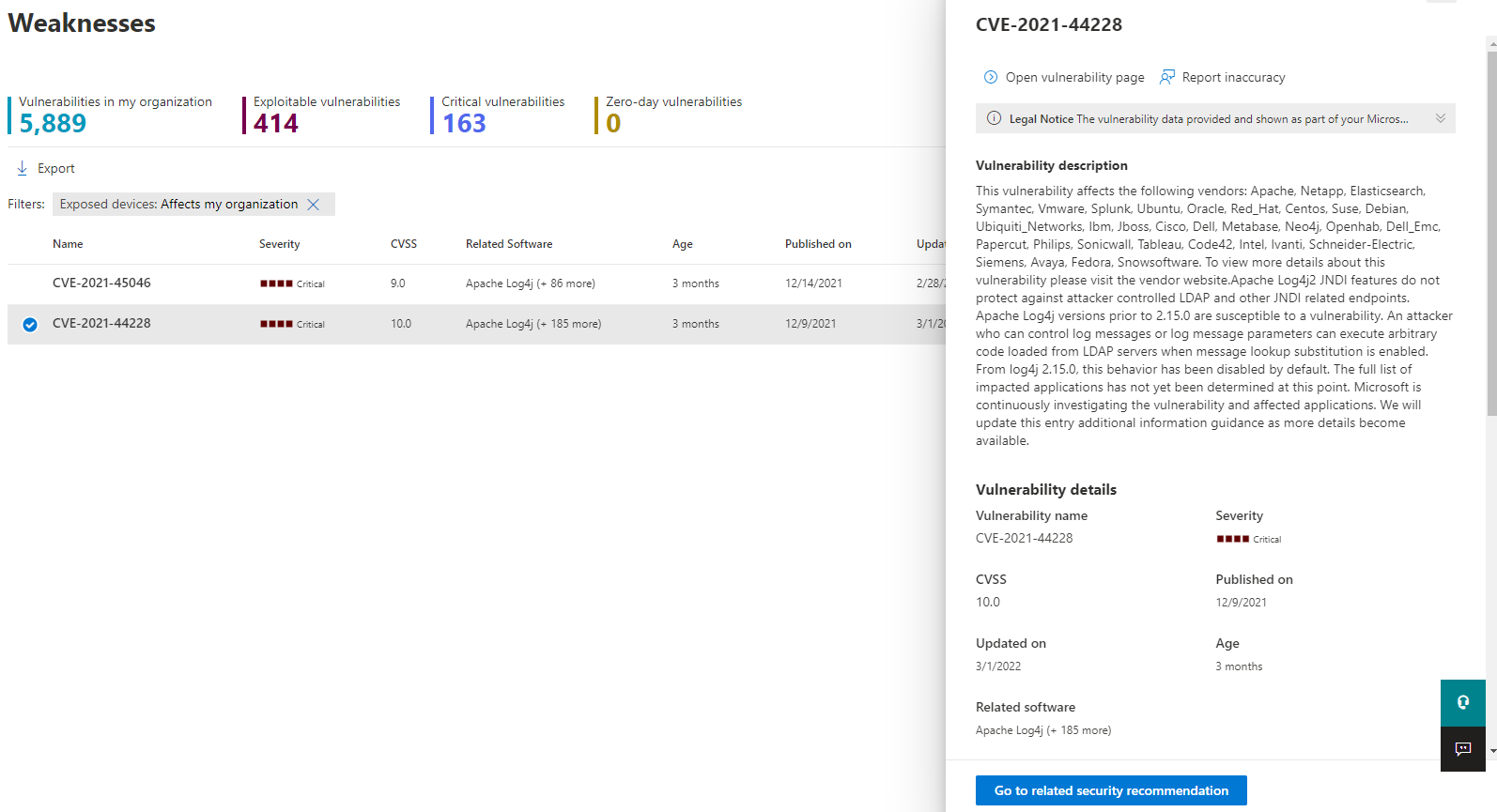

Slabiny

Na stránce slabých míst vyhledejte CVE-2021-44228 a podívejte se na informace o ohrožení zabezpečení Log4Shellu:

Použití rozšířeného proaktivního vyhledávání

K identifikaci ohrožení zabezpečení nainstalovaného softwaru na zařízeních můžete použít následující rozšířený dotaz proaktivního vyhledávání:

DeviceTvmSoftwareVulnerabilities

| where CveId in ("CVE-2021-44228", "CVE-2021-45046")

Pomocí následujícího rozšířeného dotazu proaktivního vyhledávání můžete identifikovat ohrožení zabezpečení v nainstalovaném softwaru na zařízeních a zjistit tak zjištění na úrovni souborů z disku:

DeviceTvmSoftwareEvidenceBeta

| mv-expand DiskPaths

| where DiskPaths contains "log4j"

| project DeviceId, SoftwareName, SoftwareVendor, SoftwareVersion, DiskPaths