Automatické přerušení útoku v Microsoft Defender XDR

Platí pro:

- Microsoft Defender XDR

Microsoft Defender XDR koreluje miliony jednotlivých signálů a s vysokou spolehlivostí identifikuje aktivní ransomwarové kampaně nebo jiné sofistikované útoky v prostředí. Zatímco probíhá útok, Defender XDR ho naruší tím, že automaticky obsahuje ohrožené prostředky, které útočník používá prostřednictvím automatického přerušení útoku.

Automatické přerušení útoku omezuje laterální pohyb v rané fázi a snižuje celkový dopad útoku, od souvisejících nákladů až po ztrátu produktivity. Zároveň poskytuje týmům pro operace zabezpečení úplnou kontrolu nad vyšetřováním, nápravou a přenesením prostředků zpět do online režimu.

Tento článek poskytuje přehled automatického přerušení útoků a obsahuje odkazy na další kroky a další zdroje informací.

Jak funguje automatické přerušení útoku

Automatické přerušení útoku je navržené tak, aby obsahovalo probíhající útoky, omezilo dopad na prostředky organizace a poskytlo bezpečnostním týmům více času na úplnou nápravu útoku. Přerušení útoku využívá celou škálu našich signálů rozšířené detekce a reakce (XDR) a bere v úvahu celý útok na úrovni incidentu. Tato funkce se liší od známých metod ochrany, jako je prevence a blokování na základě jediného indikátoru ohrožení zabezpečení.

I když mnoho platforem XDR a orchestrace zabezpečení, automatizace a reakce (SOAR) umožňuje vytvářet akce automatické reakce, automatické přerušení útoků je integrované a využívá poznatky od výzkumníků zabezpečení Microsoftu a pokročilých modelů AI k potlačení složitosti pokročilých útoků. Automatické přerušení útoku bere v úvahu celý kontext signálů z různých zdrojů k určení ohrožených prostředků.

Automatické přerušení útoku funguje ve třech klíčových fázích:

- Využívá schopnost Defender XDR korelovat signály z mnoha různých zdrojů do jediného vysoce důvěryhodného incidentu prostřednictvím přehledů z koncových bodů, identit, nástrojů pro e-mail a spolupráci a aplikací SaaS.

- Identifikuje prostředky řízené útočníkem a použité k šíření útoku.

- Automaticky provádí akce odezvy u relevantních Microsoft Defender produktů, aby útok v reálném čase zamešoval izolováním ovlivněných prostředků.

Tato schopnost, která mění hru, omezuje pokrok aktéra hrozeb v rané fázi a dramaticky snižuje celkový dopad útoku, od souvisejících nákladů až po ztrátu produktivity.

Zajištění vysoké spolehlivosti při provádění automatických akcí

Chápeme, že při provádění automatických akcí někdy dochází k váhání ze strany bezpečnostních týmů vzhledem k potenciálnímu dopadu, který to může mít na organizaci. Funkce automatického přerušení útoku v Defender XDR jsou proto navrženy tak, aby se spoléhaly na signály s vysokou věrností. Využívá také korelaci incidentů Defender XDR s miliony signálů produktů Defender v e-mailu, identitě, aplikacích, dokumentech, zařízeních, sítích a souborech. Poznatky z nepřetržitého vyšetřování tisíců incidentů, které vytvořil tým microsoftu pro výzkum zabezpečení, zajišťují, že automatické přerušení útoku udržuje vysoký poměr signálu k šumu (SNR).

Vyšetřování je nedílnou součástí monitorování našich signálů a prostředí hrozeb útoku, abychom zajistili vysokou kvalitu a přesnou ochranu.

Tip

Tento článek popisuje, jak funguje přerušení útoku. Informace o konfiguraci těchto možností najdete v tématu Konfigurace možností přerušení útoku v Microsoft Defender XDR.

Akce automatizované odpovědi

Automatické přerušení útoku využívá akce odpovědi XDR založené na Microsoftu. Příklady těchto akcí:

Zařízení obsahují – v závislosti na schopnostech Microsoft Defender for Endpoint je tato akce automatickým blokováním podezřelého zařízení, které blokuje veškerou příchozí a odchozí komunikaci s tímto zařízením.

Zakázat uživatele – na základě schopností Microsoft Defender for Identity se jedná o automatické pozastavení ohroženého účtu, aby se zabránilo dalším škodám, jako je laterální pohyb, použití škodlivé poštovní schránky nebo spuštění malwaru. Akce zakázat uživatele se chová odlišně v závislosti na tom, jak je uživatel hostovaný ve vašem prostředí.

- Když je uživatelský účet hostovaný ve službě Active Directory: Defender for Identity aktivuje akci zakázat uživatele na řadičích domény, na kterých běží agent Defender for Identity.

- Když je uživatelský účet hostovaný ve službě Active Directory a synchronizuje se na Microsoft Entra ID: Defender for Identity aktivuje akci zákazu uživatele prostřednictvím nasazených řadičů domény. Přerušení útoku také zakáže uživatelský účet u účtu synchronizovaného s Id Entra.

- Pokud je uživatelský účet hostovaný pouze v ID Entra (účet nativní pro cloud): Přerušení útoku zakažte uživatelský účet u synchronizovaného účtu Entra ID.

Poznámka

Zakázání uživatelského účtu v Microsoft Entra ID nezávisí na nasazení Microsoft Defender for Identity.

- Obsahovat uživatele – na základě schopností Microsoft Defender for Endpoint tato akce odpovědi dočasně automaticky obsahuje podezřelé identity, které pomáhají blokovat laterální přesun a vzdálené šifrování související s příchozí komunikací s onboardovanými zařízeními Defenderu for Endpoint.

Další informace najdete v tématu nápravné akce v Microsoft Defender XDR.

Akce automatizované odpovědi pro SAP s Microsoft Sentinel

Pokud používáte jednotnou platformu operací zabezpečení a nasadili jste řešení Microsoft Sentinel pro aplikace SAP, můžete také nasadit automatické přerušení útoku pro SAP.

Například nasaďte přerušení útoku pro SAP tak, aby obsahovalo ohrožené prostředky, a to uzamčením podezřelých uživatelů SAP v případě útoku na manipulaci s finančními procesy.

Po zmírnění rizika můžou správci Microsoft Defender ručně odemknout uživatele, kteří byli automaticky uzamčeni reakcí na přerušení útoku. Možnost ručního odemknutí uživatelů je k dispozici v centru akcí Microsoft Defender a jenom pro uživatele, kteří byli uzamčeni přerušením útoku.

Pokud chcete použít přerušení útoku pro SAP, nasaďte nového agenta datového konektoru nebo se ujistěte, že váš agent používá verzi 90847355 nebo vyšší, a pak přiřaďte a použijte požadované role Azure a SAP. Další informace najdete tady:

- Nasazení a konfigurace kontejneru hostujícího agenta datového konektoru SAP

- Aktualizujte agenta datového konektoru SAP Microsoft Sentinel, zejména Aktualizujte systém pro automatické přerušení útoku.

Když nakonfigurujete přerušení útoku v Azure Portal a systému SAP, automatické přerušení útoku se zobrazí pouze na sjednocené platformě operací zabezpečení na portálu Microsoft Defender.

Zjištění, kdy ve vašem prostředí dojde k přerušení útoku

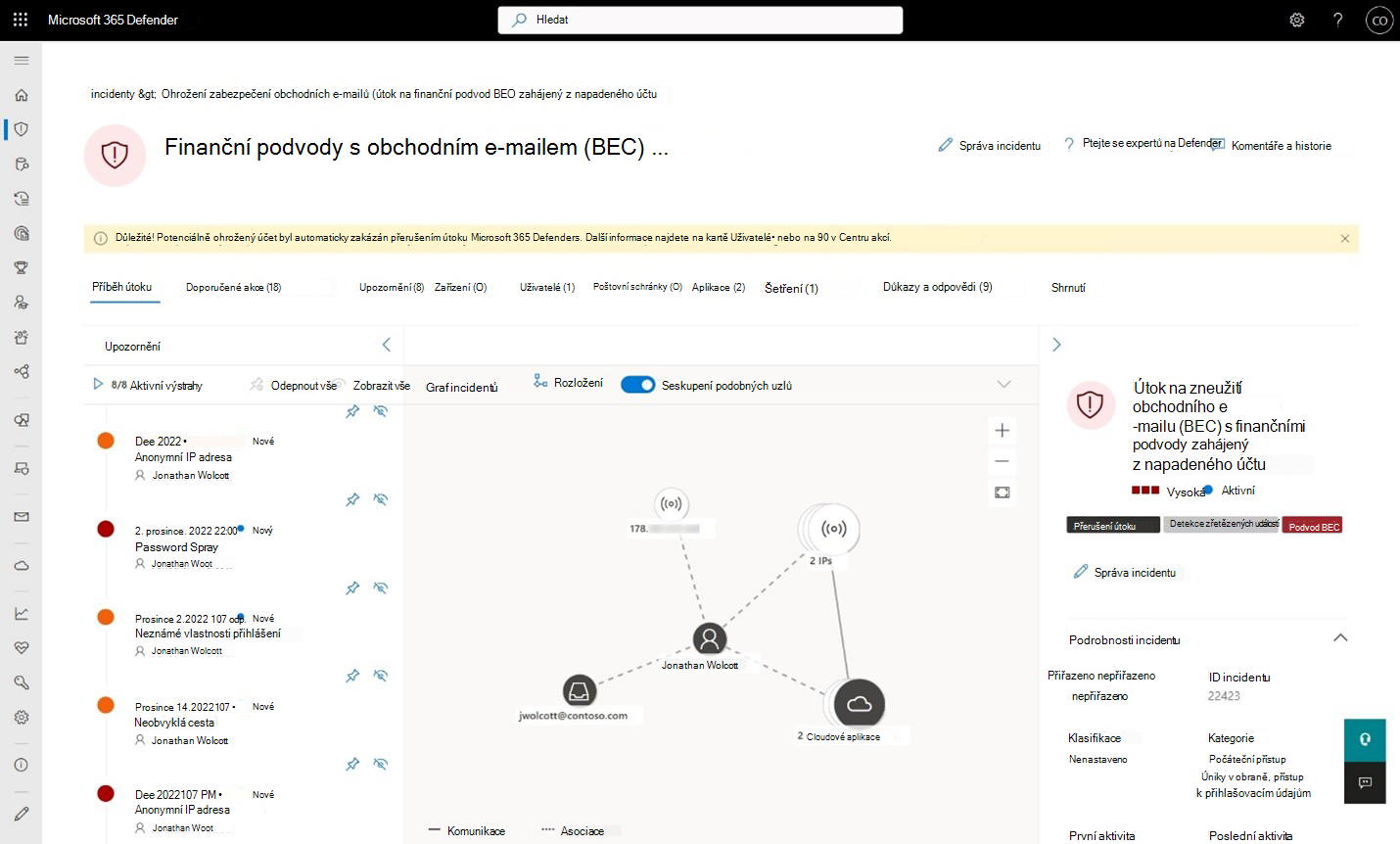

Na stránce Defender XDR incidentu se zobrazí akce automatického přerušení útoku prostřednictvím scénáře útoku a stavu označeného žlutým pruhem (obrázek 1). Incident zobrazuje vyhrazenou značku přerušení, zvýrazní stav prostředků obsažených v grafu incidentů a přidá akci do Centra akcí.

1 Zobrazení incidentu se žlutým pruhem, kde automatické přerušení útoku provedlo akci

1 Zobrazení incidentu se žlutým pruhem, kde automatické přerušení útoku provedlo akci

Defender XDR uživatelské prostředí teď obsahuje další vizuální pomůcky, které zajistí viditelnost těchto automatických akcí. Najdete je v následujících prostředích:

Ve frontě incidentů:

- Vedle ovlivněných incidentů se zobrazí značka Přerušení útoku .

Na stránce incidentu:

- Značka s názvem Přerušení útoku

- Žlutý nápis v horní části stránky, který zvýrazňuje automatickou akci

- Aktuální stav prostředku se zobrazí v grafu incidentů, pokud se provede akce s aktivem, například se zakázaným účtem nebo obsaženým zařízením.

Prostřednictvím rozhraní API:

Řetězec (přerušení útoku) se přidá na konec názvů incidentů s vysokou jistotou, která může být automaticky narušena. Příklady:

Útok na finanční podvod BEC zahájený z ohroženého účtu (přerušení útoku)

Další informace najdete v podrobnostech a výsledcích přerušení útoku.

Další kroky

- Konfigurace automatického přerušení útoku v Microsoft Defender XDR

- Zobrazení podrobností a výsledků

- Získání e-mailových oznámení o akcích odpovědí

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.