Řešení potíží s Microsoft Defender XDR

Tento článek řeší problémy, ke kterým může dojít při používání služby Microsoft Defender XDR. Poskytuje řešení a alternativní řešení, která vám pomůžou tyto problémy vyřešit. Pokud narazíte na problém, který tady není vyřešený, kontaktujte podpora Microsoftu.

Pokud v navigačním podokně nevidíte možnosti, jako jsou incidenty, centrum akcí nebo proaktivní vyhledávání, musíte ověřit, že váš tenant má příslušné licence.

Další informace najdete v tématu Požadavky.

Pokud jste ve svém prostředí nasadili Microsoft Defender for Identity, ale v rámci incidentů Microsoft Defender XDR se nezobrazují výstrahy Defenderu for Identity, musíte zajistit, aby se Microsoft Defender for Cloud Apps a je povolená integrace služby Defender for Identity.

Další informace najdete v tématu integrace Microsoft Defender for Identity.

Pokud chcete zapnout Microsoft Defender XDR, přejděte k Nastavení z navigačního podokna na portálu Microsoft Defender. Tato navigační položka je viditelná jenom v případě, že máte potřebná oprávnění a licence.

Falešně pozitivní je soubor nebo adresa URL, které jsou zjištěné jako škodlivé, ale nejedná se o hrozbu. Můžete vytvořit indikátory a definovat vyloučení pro odblokování a povolení určitých souborů nebo adres URL. Viz Řešení falešně pozitivních nebo negativních výsledků v Defenderu for Endpoint.

Konektor Microsoft Defender XDR-ServiceNow už není na portálu Microsoft Defender dostupný. Přesto můžete integrovat Microsoft Defender XDR s ServiceNow pomocí Graph API zabezpečení Microsoftu. Další informace najdete v tématu Integrace řešení zabezpečení pomocí Rozhraní API pro zabezpečení Microsoft Graphu.

Integrace Microsoft Defender XDR-ServiceNow byla dříve k dispozici na portálu Microsoft Defender pro verzi Preview a zpětnou vazbu. Tato integrace vám umožnila vytvářet incidenty ServiceNow z Microsoft Defender XDR incidentů.

V některých případech může blokování správce způsobit problémy s odesláním, když se pokusíte odeslat potenciálně napadený soubor na web Microsoft Security Intelligence k analýze. Následující postup ukazuje, jak tento problém vyřešit.

Otevřete nastavení aplikace Azure Enterprise. V části Podnikové aplikace>můžou uživatelé vyjádřit souhlas s aplikacemi, které přistupují k firemním datům jejich jménem, zkontrolujte, jestli je vybraná možnost Ano nebo Ne.

Pokud je vybraná možnost Ne, správce Microsoft Entra tenanta zákazníka musí poskytnout souhlas pro organizaci. V závislosti na konfiguraci s Microsoft Entra ID můžou uživatelé odeslat žádost přímo ze stejného dialogového okna. Pokud neexistuje možnost požádat o souhlas správce, uživatelé musí požádat o přidání těchto oprávnění do správce Microsoft Entra. Další informace najdete v následující části.

Pokud je vybraná možnost Ano, ujistěte se, že je v Azure nastavení Aplikace Bezpečnostní analýza v programu Windows Defender Povoleno přihlašování uživatelům? nastaveno na Ano. Pokud je vybraná možnost Ne, musíte požádat správce, Microsoft Entra ho povolil.

Důležité

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. To pomáhá zlepšit zabezpečení vaší organizace. Globální správce je vysoce privilegovaná role, která by měla být omezená na nouzové scénáře, když nemůžete použít existující roli.

Tento proces vyžaduje globálního správce nebo správce aplikací v tenantovi.

Otevřete nastavení podnikové aplikace.

Vyberte Udělit souhlas správce pro organizaci.

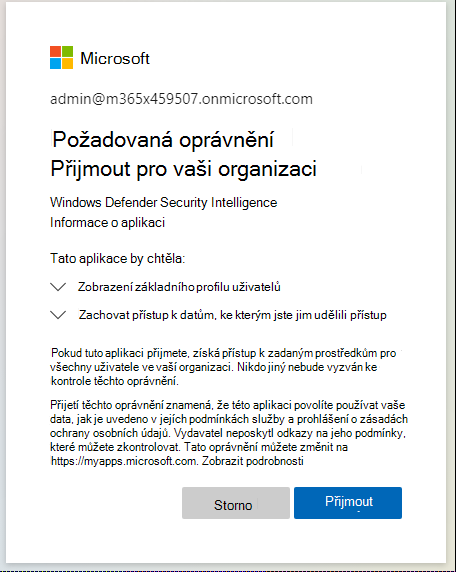

Pokud to můžete udělat, zkontrolujte oprávnění rozhraní API požadovaná pro tuto aplikaci, jak je znázorněno na následujícím obrázku. Zadejte souhlas tenanta.

Pokud se správci při pokusu o ruční poskytnutí souhlasu zobrazí chyba, zkuste jako možná alternativní řešení použít možnost 1 nebo možnost 2 .

Microsoft Entra Správci musí uživatelům povolit vyžádání souhlasu správce s aplikacemi. Ověřte, že je nastavení v podnikových aplikacích nakonfigurované na Ano.

Další informace najdete v tématu Konfigurace pracovního postupu Správa souhlasu.

Po ověření tohoto nastavení můžou uživatelé projít přihlášení podnikového zákazníka na webu Microsoft Security Intelligence a odeslat žádost o souhlas správce, včetně odůvodnění.

Správci můžou zkontrolovat a schválit žádosti o souhlas správce Azure s oprávněními aplikace.

Po poskytnutí souhlasu budou moct aplikaci používat všichni uživatelé v tenantovi.

Tento proces vyžaduje, aby globální správci prošli tokem přihlášení podnikových zákazníků na webu Bezpečnostní analýzy Microsoftu.

Správci pak oprávnění zkontrolují a nezapomeňte vybrat Možnost Souhlas jménem vaší organizace a pak vybrat Přijmout.

Tuto aplikaci teď můžou používat všichni uživatelé v tenantovi.

Pokud žádná z těchto možností problém nevyřeší, zkuste následující kroky (jako správce):

Odeberte předchozí konfigurace aplikace. Přejděte na Podnikové aplikace a vyberte Odstranit.

Zachytávání

TenantIDz vlastnostíNahraďte

{tenant-id}konkrétním tenantem, který musí udělit souhlas této aplikaci v následující adrese URL. Zkopírujte do prohlížeče následující adresu URL:https://login.microsoftonline.com/{tenant-id}/v2.0/adminconsent?client_id=f0cf43e5-8a9b-451c-b2d5-7285c785684d&state=12345&redirect_uri=https%3a%2f%2fwww.microsoft.com%2fwdsi%2ffilesubmission&scope=openid+profile+email+offline_accessZbývající parametry jsou již dokončené.

Zkontrolujte oprávnění vyžadovaná aplikací a pak vyberte Přijmout.

Ověřte, že jsou oprávnění použitá v Azure Portal.

Pokud chcete zjistit, jestli máte přístup, přihlaste se k microsoftu jako podnikový uživatel s účtem bez oprávnění správce.

Pokud se upozornění po provedení těchto kroků pro řešení potíží nevyřeší, obraťte se na podporu Microsoftu.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.