Nastavení hierarchického zabezpečení pro granulární přístup k datům

Poznámka:

Pokud jste povolili pouze režim Sjednocené rozhraní, před použitím postupů v tomto článku proveďte následující:

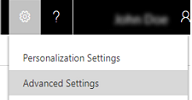

- Vyberte Nastavení (

) na navigační liště.

) na navigační liště. - Vyberte Rozšířená nastavení.

Model hierarchického zabezpečení je rozšířením stávajících modelů zabezpečení Dynamics 365 Customer Engagement (on-premises), které používají organizační jednotky, role zabezpečení, sdílení a týmy. Lze je používat ve spojení s všemi ostatními existujícími modely zabezpečení. Hierarchické zabezpečení nabízí podrobnější přístup k záznamům pro organizaci a pomáhá snížit náklady na údržbu. Například ve složitých scénářích můžete začít s vytvářením několika organizačních jednotek a poté přidat hierarchické zabezpečení. Tím dosáhnete podrobnějšího přístupu k datům s mnohem nižší náklady na údržbu, než by vyžadoval velký počet organizačních jednotek.

Modely zabezpečení hierarchie správců a hierarchie pozic

Pro hierarchie lze použít dva modely zabezpečení, hierarchii správců a hierarchii pozic. V hierarchii správců musí být správce ve stejné organizační jednotce jako podřízený, nebo v nadřazené organizační jednotce organizační jednotky podřízeného, chce-li mít přístup k datům podřízeného. Hierarchie pozic umožňuje přístup k datům mezi organizačními jednotkami. Pokud jste finanční organizace, budete upřednostňovat model hierarchie správců, který brání správcům v přístupu k datům mimo jejich organizační jednotky. Nicméně pokud jste součástí organizace služby zákazníkům a chcete, aby správci měli přístup k případům služby v různých organizačních jednotkách, hierarchie pozic pro vás může být vhodnější.

Poznámka:

Zatímco model hierarchického zabezpečení poskytuje určitou úroveň přístupu k datům, další přístup lze získat pomocí jiných forem zabezpečení, například rolí zabezpečení.

Hierarchie správců

Model zabezpečení Hierarchie správců je založen na řetězci správy nebo přímé struktury podřízenosti, kde je vztah správce a podřízeného zřízen pomocí pole Správce v entitě uživatele systému. S tímto modelem zabezpečení mohou mít správci přístup k datům, k nimž mají přístup jejich podřízení. Jsou schopni provést práci jménem svých přímých podřízených nebo přistupovat k informacím, které je nutné schválit.

Poznámka:

S modelem zabezpečení Správce hierarchie má správce přístup k záznamům vlastněným uživatelem nebo týmem, kterého je uživatel členem, a k záznamům přímo sdíleným s uživatelem nebo týmem, kterého je uživatel členem. Když záznam sdílí uživatel, který je mimo řetězec řízení vůči přímo podřízenému uživateli s přístupem jen ke čtení, má manažer přímého podřízeného přístup ke sdílenému záznamu jen ke čtení.

Kromě modelu zabezpečení Správce hierarchie musí mít správce oprávnění číst v entitě alespoň na uživatelské úrovni, aby viděl data podřízených. Například pokud správce nemá přístup ke čtení pro entitu Případ, správce nebude moci zobrazit případy, k nimž mají přístup jeho podřízení.

Pro podřízeného, který není přímý, platí ve stejném řetězci řízení manažera, že má manažer přístup k datům nepřímého podřízeného jen ke čtení. V případě přímých podřízených má správce přístup k datům podřízených pro čtení, zápis, aktualizaci, připojení a připojení k. Abychom ilustrovali model zabezpečení Správce hierarchie, podívejme se na následující obrázek. Výkonný ředitel může číst nebo aktualizovat data náměstka prodeje a data náměstka služeb. Nicméně výkonný ředitel může pouze číst data správce prodeje a data správce služby i data prodeje a podpory. Pomocí „Hloubky“ můžete dále omezit množství dat, které je správci přístupné. Hloubka umožňuje omezit počet úrovní, po které má správce přístup jen pro čtení k datům svých podřízených. Například pokud je hloubka nastavena na 2, CEO zobrazí data náměstka prodeje, náměstka služeb a správců prodeje a služeb. Výkonný ředitel však neuvidí data prodeje ani data podpory.

Je důležité si uvědomit, že pokud má přímý podřízený hlubší bezpečnostní přístupu k entitě než jeho nadřízený, nebude možná moci nadřízený zobrazit všechny záznamy, k nimž má přístup přímý podřízený. Tuto situaci ukazuje následující příklad.

Jedna organizační jednotka má tři uživatele: Uživatele 1, Uživatele 2 a Uživatele 3.

Uživatel 2 je přímým podřízeným Uživatele 1.

Uživatel 1 a Uživatel 3 mají na entitě Obchodní vztah uživatelskou úroveň přístupu pro čtení. Tato úroveň přístupu poskytuje uživateli přístup k záznamům, které vlastní, záznamům, jež jsou s uživatelem sdílené, a záznamům sdíleným s týmem, jehož je tento uživatel členem.

Uživatel 2 má na entitě Obchodní vztah přístup organizační jednotky ke čtení. To umožňuje Uživateli 2 zobrazení všech obchodních vztahů pro organizační jednotku, včetně všech obchodních vztahů, které vlastní Uživatel 1 a Uživatel 3.

Uživatel 1 – jako přímý nadřízený Uživatele 2 – má přístup k obchodním vztahům, které vlastní nebo sdílí Uživatel 2, a ke všem obchodním vztahům, které sdílí nebo vlastní tým, jehož členem je Uživatel 2. Uživatel 1 však nemá přístup k obchodním vztahům Uživatele 3, přestože jeho přímý podřízený může mít k obchodním vztahům Uživatele 3 přístup.

Hierarchie pozic

Hierarchie pozic není na rozdíl od Hierarchie správců založena na přímé struktuře podřízenosti. Uživatel nemusí být skutečným správcem jiného uživatele, aby měl k datům tohoto uživatele přístup. Jako správce můžete definovat různé pracovní pozice v organizaci a uspořádat je v Hierarchii pozic. Potom můžete přidat uživatele k dané pozici, nebo, jak také říkáme, „označit“ uživatele konkrétní pozicí. Uživatelé mohou být označeni pouze jednou pozicí v dané hierarchii, avšak pozici lze použít pro více uživatelů. Uživatelé na vyšších pozicích v hierarchii mají přístup k datům uživatelů na nižších pozicích cestou přímých předchůdců. Přímé vyšší pozice mají přístup k datům nižších pozic cestou přímých předchůdců pro čtení, zápis, aktualizaci, připojení, připojení k. Nepřímé vyšší pozice mají přístup k datům nižších pozic cestou přímých předchůdců pouze pro čtení.

Abychom ilustrovali pojem cesty přímých předchůdců, podívejme se na následující obrázek. Pozice správce prodeje má přístup k datům prodeje, nemá však přístup k datům podpory, která jsou v jiné cestě přímých předchůdců. Totéž platí pro pozici správce služeb. Nemá přístup k datům prodeje, která se nacházejí v cestě prodeje. Jako správce hierarchie můžete omezit množství dat přístupných vyššími polohami pomocí „Hloubky“. Hloubka omezí počet úrovní, po které má vyšší pozice přístup jen pro čtení k datům nižších pozic cestou přímých předchůdců. Pokud je hloubka nastavena na 3, pozice výkonného ředitele uvidí všechna data od pozice náměstka prodeje a náměstka služeb po pozice prodeje a podpory.

Poznámka:

Se zabezpečením Hierarchie pozic má uživatel na vyšší pozici přístup k záznamům vlastněným uživatelem nebo týmem, kterého je uživatel členem, na nižší pozici a k záznamům přímo sdíleným s uživatelem nebo týmem, kterého je uživatel členem.

Kromě modelu zabezpečení Hierarchie pozic musejí mít uživatelé na vyšší úrovni oprávnění ke čtení entity alespoň na úrovni uživatel, aby mohli zobrazit záznamy, k nimž mají přístup uživatelé na nižších pozicích. Například pokud uživatel na vyšší úrovni nemá přístup ke čtení pro entitu Případ, tento uživatel nebude moci zobrazit případy, k nimž mají přístup uživatelé na nižších pozicích.

Nastavení hierarchického zabezpečení

Chcete-li nastavit hierarchické zabezpečení, musíte mít roli zabezpečení Správce.

Hierarchické zabezpečení je ve výchozím nastavení zakázáno. Povolíte ji takto:

Přejděte na Nastavení>Zabezpečení.

Zvolte položku Hierarchické zabezpečení a vyberte možnost Povolit modelování hierarchie.

Důležité

Chcete-li provést jakékoli změny v Hierarchickém zabezpečení, musíte mít oprávnění Změnit nastavení hierarchického zabezpečení.

Po povolení hierarchie modelování zvolte konkrétní model výběrem Hierarchie správců nebo Vlastní hierarchie pozic. Všechny systémové entity jsou povoleny pro hierarchické zabezpečení předem, avšak můžete vyloučit selektivní entity z hierarchie. Okno Hierarchické zabezpečení uvedené níže:

Nastavením Hloubky na požadovanou úroveň omezíte počet úrovní, po které má správce přístup jen pro čtení k datům svých podřízených. Například pokud se hloubka srovná 2, správce má přístup pouze ke svým vlastním účtům a účtům podřízených ze dvou úrovní do hloubky. V našem příkladu, pokud se přihlásíte do aplikací Customer Engagement nikoli jako správce, který může zobrazit všechny účty, ale jako náměstek prodeje, budete moci zobrazit pouze aktivní účty uživatelů v červeném obdélníku, jak je ukázáno níže:

Poznámka:

I když hierarchické zabezpečení uděluje náměstkovi prodeje přístup k záznamům v červeném obdélníku, podle role zabezpečení, kterou náměstek prodeje má, může mít k dispozici další přístup.

Nastavení hierarchie správců a pozice

Hierarchie správců se snadno vytváří pomocí vztahů ke správci v záznamu uživatele systému. Správce uživatele určíte pomocí vyhledávacího pole Správce (ParentsystemuserID). Pokud jste již vytvořili Hierarchii pozic, můžete také označit uživatele určitou pozicí v Hierarchii pozic. V následujícím příkladu je prodejce podřízený správci prodeje v Hierarchii správců a také prodejní pozici v Hierarchii pozic:

Chcete-li přidat uživatele na konkrétní pozici v Hierarchii pozic, použijte vyhledávací pole zvané Pozice ve formuláři záznamu uživatele, jak je vidět níže:

Důležité

Chcete-li přidat uživatele do pozice nebo změnit pozici uživatele, musíte mít oprávnění Přiřadit uživateli pozici.

Chcete-li změnit pozici formuláře záznamu uživatele, na navigačním panelu vyberte Více (...) a zvolte jinou pozici, jak je ukázáno níže:

Chcete-li vytvořit hierarchii pozic:

Přejděte na Nastavení>Zabezpečení.

Zvolte položku Pozice.

Pro každou pozici zadejte název pozice, nadřazené pozice a popis. Uživatele do této pozice přidáte pomocí vyhledávacího pole nazvaného Uživatelé v této pozici. Níže je příklad Hierarchie pozic s aktivními pozicemi.

Níže je uveden příklad povolených uživatelů s jejich odpovídajícími pozicemi:

Důležité informace o výkonu

Chcete-li zvýšit výkon, doporučujeme:

Zachovat efektivní hierarchické zabezpečení 50 nebo méně uživatelů pod každým správcem/pozicí. Vaše hierarchie může mít více než 50 uživatelů pod správcem/pozicí, avšak pomocí nastavení Hloubky můžete omezit počet úrovní pro přístup jen pro čtení a tím omezit efektivní počet uživatelů pod správcem/pozicí na 50 nebo méně uživatelů.

Modely hierarchického zabezpečení používejte ve spojení s jinými stávajícími modely zabezpečení pro složitější scénáře. Vyhněte se vytváření velkého počtu organizačních jednotek, místo toho vytvořte méně organizačních jednotek a přidejte hierarchické zabezpečení.

Viz také

Koncepce zabezpečení pro Microsoft Dynamics 365 for Customer Engagement

Dotaz a vizualizace hierarchických dat