Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:  Tenanti pracovního prostředí

Tenanti pracovního prostředí  Externí tenanti (zjistit více)

Externí tenanti (zjistit více)

Návod

Tento článek se týká spolupráce B2B v tenantech pracovních sil. Informace o externích tenantech najdete v tématu Metody ověřování a zprostředkovatele identity v externích tenantech.

Zprostředkovatel identity (IdP) vytváří, udržuje a spravuje informace o identitě při poskytování ověřovacích služeb aplikacím. Při sdílení aplikací a prostředků s externími uživateli je ID Microsoft Entra výchozím zprostředkovatelem identity pro sdílení. Pokud pozvete externího uživatele, který už má účet Microsoft Entra nebo účet Microsoft, může se automaticky přihlásit bez další konfigurace ve vaší části.

Externí identifikace nabízí různé poskytovatele identity.

Microsoft Entra účty: Hosté můžou pomocí svých pracovních nebo školních účtů Microsoft Entra uplatnit pozvánky ke spolupráci B2B nebo dokončit uživatelské toky registrace. Id Microsoft Entra je ve výchozím nastavení jedním z povolených zprostředkovatelů identity. K zpřístupnění tohoto zprostředkovatele identity pro toky uživatelů není potřeba žádná jiná konfigurace.

Účty Microsoft: Hostující uživatelé mohou použít svůj osobní účet Microsoft (MSA), aby přijali vaše pozvánky k B2B spolupráci. Při nastavování uživatelského toku pro samoobslužnou registraci můžete přidat Microsoft účet jako jednoho z povolených zprostředkovatelů identity. K zpřístupnění tohoto zprostředkovatele identity pro toky uživatelů není potřeba žádná jiná konfigurace.

Jednorázový přístupový kód e-mailem: Když host uplatní pozvánku nebo přistupuje ke sdílenému zdroji, může požádat o dočasný kód. Tento kód se odešle na e-mailovou adresu. Zadáním tohoto kódu pak může pokračovat v přihlášení. Funkce jednorázového hesla e-mailu ověřuje uživatele typu host B2B, když se nedají ověřit jinými prostředky. Při nastavování toku uživatele samoobslužné registrace můžete jako jednoho z povolených poskytovatelů identity přidat identitu typu jednorázový přístupový kód zasílaný e-mailem. Vyžaduje se některá nastavení; Viz Ověřování jednorázovým heslem e-mailem.

Google: Federace Google umožňuje externím uživatelům uplatnit pozvánky od vás přihlášením k aplikacím pomocí vlastních účtů Gmail. Federace Google se dá použít také v samoobslužných procesech registrace uživatelů. Podívejte se, jak přidat Google jako poskytovatele identity.

Důležité

- Od 12. července 2021, pokud zákazníci Microsoft Entra B2B nastavili nové integrace Google pro použití s samoobslužnou registraci pro své vlastní nebo obchodní aplikace, ověřování s identitami Google nebude fungovat, dokud se ověřování nepřesune do systémových webových zobrazení. Další informace.

- 30. září 2021google zrušil podporu přihlášení k vloženým webovým zobrazením. Pokud vaše aplikace ověřují uživatele pomocí vloženého webového zobrazení a používáte federaci Google s Azure AD B2C nebo Microsoft Entra B2B pro pozvání externích uživatelů nebo samoobslužnou registraci, uživatelé Google Gmailu se nebudou moct ověřit. Další informace.

Facebook: Při vytváření aplikace můžete nakonfigurovat samoobslužnou registraci a povolit federaci Facebooku, aby se uživatelé mohli k aplikaci zaregistrovat pomocí vlastních facebookových účtů. Facebook se dá použít jenom pro toky uživatelů samoobslužné registrace a není k dispozici jako možnost přihlášení, když uživatelé od vás uplatní pozvánky. Podívejte se, jak přidat Facebook jako zprostředkovatele identity.

SAML/WS-Fed federace poskytovatele identity: Můžete také nastavit federaci s externím poskytovatelem identity, který podporuje protokoly SAML nebo WS-Fed. Federace SAML/WS-Fed zprostředkovatele identity umožňuje externím uživatelům používat účty spravované jejich vlastními zprostředkovateli identity (IdP) k přihlášení k vašim aplikacím nebo prostředkům, aniž by museli vytvářet nové přihlašovací údaje Microsoft Entra. Pro další informace se podívejte na téma SAML/WS-Fed o poskytovatelích identity. Podrobný postup nastavení najdete v tématu Přidání federace pomocí zprostředkovatelů identity SAML/WS-Fed.

Pokud chcete nakonfigurovat federaci s Googlem, Facebookem nebo poskytovatelem identity SAML/WS-Fed, musíte být ve svém tenantovi Microsoft Entra alespoň správcem externího zprostředkovatele identity .

Přidání poskytovatelů sociálních identit

Id Microsoft Entra je ve výchozím nastavení povolené pro samoobslužnou registraci, takže uživatelé mají vždy možnost registrace pomocí účtu Microsoft Entra. Můžete ale povolit jiné zprostředkovatele identity, včetně zprostředkovatelů sociálních identit, jako je Google nebo Facebook. Pokud chcete nastavit zprostředkovatele sociálních identit ve vašem tenantovi Microsoft Entra, vytvoříte aplikaci u zprostředkovatele identity a nakonfigurujete přihlašovací údaje. Získáte ID klienta nebo aplikace a tajný klíč klienta nebo aplikace, který pak můžete přidat do tenanta Microsoft Entra.

Po přidání poskytovatele identity do tenanta Microsoft Entra:

Když pozvete externího uživatele k aplikacím nebo prostředkům ve vaší organizaci, může se externí uživatel přihlásit pomocí vlastního účtu s tímto zprostředkovatelem identity.

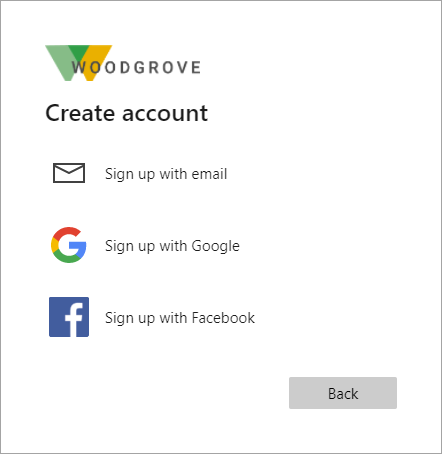

Když povolíte samoobslužnou registraci pro vaše aplikace, můžou se externí uživatelé zaregistrovat k vašim aplikacím pomocí vlastních účtů s přidanými zprostředkovateli identity. Můžou si vybrat z možností zprostředkovatelů sociálních identit, které jste zpřístupnili na registrační stránce:

Pokud chcete zajistit optimální možnosti přihlašování, federujte je s zprostředkovateli identity, kdykoli je to možné, abyste pozvaným hostům mohli poskytnout bezproblémové přihlašování, když přistupují k vašim aplikacím.

Další kroky

Informace o přidání zprostředkovatelů identity pro přihlášení k aplikacím najdete v následujících článcích:

- Přidání autentizace e-mailovým jednorázovým heslem

- Přidání Googlu jako povoleného zprostředkovatele sociálních identit

- Přidání Facebooku jako povoleného zprostředkovatele sociální identity

- Přidání federace se zprostředkovateli identity SAML /WS-Fed