Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Klient globálního zabezpečeného přístupu je základní součástí globálního zabezpečeného přístupu. Pomáhá organizacím spravovat a zabezpečit síťový provoz na zařízeních koncových uživatelů. Klient směruje provoz, který musí být zabezpečen globálním zabezpečeným přístupem do cloudové služby. Veškerý ostatní provoz směřuje přímo do sítě. Profily předávání nastavené na portálu určují, který provoz klient Global Secure Access směruje do cloudové služby.

Poznámka

Globální klient zabezpečeného přístupu je k dispozici také pro macOS, Android a iOS. Informace o tom, jak nainstalovat klienta globálního zabezpečeného přístupu na tyto platformy, najdete v tématu globálního klienta zabezpečeného přístupu pro macOS, globálního klienta zabezpečeného přístupu pro Androida klienta globálního zabezpečeného přístupu pro iOS.

Tento článek popisuje, jak stáhnout a nainstalovat klienta globálního zabezpečeného přístupu pro Windows.

Požadavky

- Tenant Microsoft Entra byl integrovaný do globálního zabezpečeného přístupu.

- Spravované zařízení připojené k onboardovanému tenantovi. Zařízení musí být buď připojeno k Microsoft Entra, nebo hybridně propojeno s Microsoft Entra.

- Registrovaná zařízení Microsoft Entra se nepodporují.

- Klient globálního zabezpečeného přístupu vyžaduje 64bitovou verzi Windows 10 nebo Windows 11 nebo Arm64 verze Windows 11.

- Je podporována jedna relace Azure Virtual Desktopu.

- Azure Virtual Desktop multi-session se nepodporuje.

- Podporuje se Windows 365.

- K instalaci nebo upgradu klienta globálního zabezpečeného přístupu potřebujete přihlašovací údaje místního správce.

- Globální klient zabezpečeného přístupu vyžaduje licenci. Podrobnosti najdete v části Licencování globálního zabezpečeného přístupu. V případě potřeby si můžete koupit licence nebo získat zkušební licence.

Stáhnout klienta

Nejnovější verze klienta globálního zabezpečeného přístupu je k dispozici ke stažení z Centra pro správu Microsoft Entra.

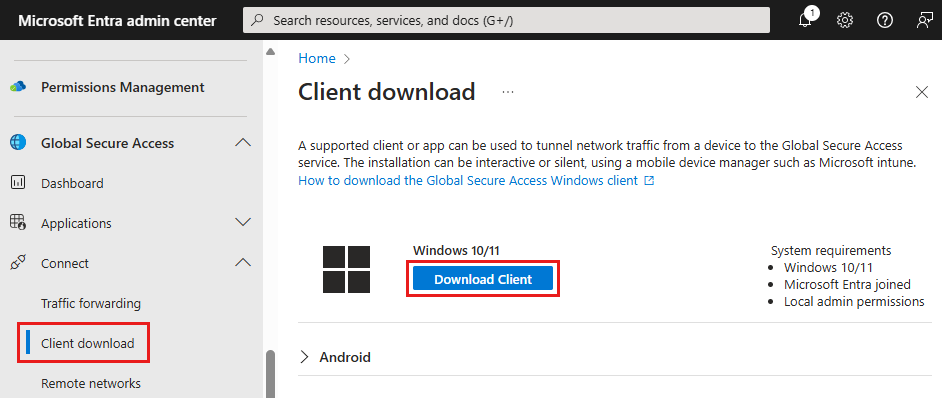

- Přihlaste se do Centra pro správu Microsoft Entra jako globální správce zabezpečeného přístupu.

- Přejděte ke stažení klienta Global Secure Access>Connect>.

- Vyberte Stáhnout klienta.

Instalace klienta globálního zabezpečeného přístupu

Automatizovaná instalace

Organizace si můžou klienta globálního zabezpečeného /quiet přístupu nainstalovat bezobslužně s přepínačem nebo pomocí řešení správy mobilních zařízení (MDM), jako je Microsoft Intune, nasadit klienta do svých zařízení.

Nasazení klienta globálního zabezpečeného přístupu pomocí Microsoft Intune

Tato část vysvětluje, jak pomocí Intune nainstalovat klienta globálního zabezpečeného přístupu na klientské zařízení s Windows 11.

Požadavky

- Skupina zabezpečení se zařízeními nebo uživateli, která identifikuje, kde nainstalovat klienta globálního zabezpečeného přístupu.

Zabalit klienta

Zabalte instalační skript do .intunewin souboru.

- Do zařízení uložte následující skript PowerShellu. Vložte skript PowerShellu a globální instalační program zabezpečeného přístupu

.exedo složky.

Poznámka

Název souboru .exe musí být GlobalSecureAccessClient.exe, aby instalační skript PowerShellu fungoval správně. Pokud upravíte název souboru na něco jiného .exe , musíte také upravit $installerPath ve skriptu PowerShellu.

Poznámka

Instalační skript PowerShellu nainstaluje klienta globálního zabezpečeného přístupu, nastaví IPv4Preferred klíč registru tak, aby upřednostňoval protokol IPv4 před přenosy IPv6, a vyzve k restartování, aby se změna klíče registru projevila.

# Create log directory and log helper

$logFile = "$env:ProgramData\GSAInstall\install.log"

New-Item -ItemType Directory -Path (Split-Path $logFile) -Force | Out-Null

function Write-Log {

param([string]$message)

$timestamp = Get-Date -Format "yyyy-MM-dd HH:mm:ss"

Add-Content -Path $logFile -Value "$timestamp - $message"

}

try {

$ErrorActionPreference = 'Stop'

Write-Log "Starting Global Secure Access client installation."

# IPv4 preferred via DisabledComponents registry value

$ipv4RegPath = "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters"

$ipv4RegName = "DisabledComponents"

$ipv4RegValue = 0x20 # Prefer IPv4 over IPv6

$rebootRequired = $false

# Ensure the key exists

if (-not (Test-Path $ipv4RegPath)) {

New-Item -Path $ipv4RegPath -Force | Out-Null

Write-Log "Created registry key: $ipv4RegPath"

}

# Get current value if present

$existingValue = $null

$valueExists = $false

try {

$existingValue = Get-ItemPropertyValue -Path $ipv4RegPath -Name $ipv4RegName -ErrorAction Stop

$valueExists = $true

} catch {

$valueExists = $false

}

# Determine if we must change it

$expected = [int]$ipv4RegValue

$needsChange = -not $valueExists -or ([int]$existingValue -ne $expected)

if ($needsChange) {

if (-not $valueExists) {

# Create as DWORD when missing

New-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -PropertyType DWord -Value $expected -Force | Out-Null

Write-Log ("IPv4Preferred value missing. Created '{0}' with value 0x{1} (dec {2})." -f $ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

} else {

# Update if different

Set-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -Value $expected

Write-Log ("IPv4Preferred value differed. Updated '{0}' from 0x{1} (dec {2}) to 0x{3} (dec {4})." -f `

$ipv4RegName, ([Convert]::ToString([int]$existingValue,16)), [int]$existingValue, ([Convert]::ToString($expected,16)), $expected)

}

$rebootRequired = $true

} else {

Write-Log ("IPv4Preferred already set correctly: {0}=0x{1} (dec {2}). No change." -f `

$ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

}

# Resolve installer path

$ScriptRoot = if ($PSScriptRoot) { $PSScriptRoot } else { Split-Path -Parent $MyInvocation.MyCommand.Path }

$installerPath = Join-Path -Path $ScriptRoot -ChildPath "GlobalSecureAccessClient.exe"

Write-Log "Running installer from $installerPath"

if (Test-Path $installerPath) {

$installProcess = Start-Process -FilePath $installerPath -ArgumentList "/quiet" -Wait -PassThru

if ($installProcess.ExitCode -eq 1618) {

Write-Log "Another installation is in progress. Exiting with code 1618."

exit 1618

} elseif ($installProcess.ExitCode -ne 0) {

Write-Log "Installer exited with code $($installProcess.ExitCode)."

exit $installProcess.ExitCode

}

Write-Log "Installer completed successfully."

} else {

Write-Log "Installer not found at $installerPath"

exit 1

}

if ($rebootRequired) {

Write-Log "Reboot required due to registry value creation or update."

exit 3010 # Soft reboot required

} else {

Write-Log "Installation complete. No reboot required."

exit 0

}

}

catch {

Write-Log "Fatal error: $_"

exit 1603

}

Přejděte k nástroji Microsoft Win32 Content Prep. Vyberte IntuneWinAppUtil.exe.

V pravém horním rohu vyberte Další akce souborů a pak vyberte Stáhnout.

Přejděte na

IntuneWinAppUtil.exea spusťte ho. Otevře se příkazový řádek.Zadejte cestu ke složce umístění souboru Globálního zabezpečeného přístupu

.exe. Stiskněte klávesu Enter.Zadejte název souboru pro instalaci globálního zabezpečeného přístupu

.ps1. Stiskněte klávesu Enter.Zadejte cestu ke složce, do které chcete umístit

.intunewinsoubor. Stiskněte klávesu Enter.Zadejte N. Vyberte Enter.

Soubor .intunewin je připravený k nasazení Microsoft Intune.

Nasazení klienta globálního zabezpečeného přístupu pomocí Intune

Podrobné pokyny k přidání a přiřazení aplikací Win32 k Microsoft Intune naleznete v části .

Přejděte na https://intune.microsoft.com.

Vyberte Aplikace>Všechny aplikace>Přidat.

V Vyberte typ aplikace, v části Jiné typy aplikací vyberte aplikace pro Windows (Win32).

Vyberte Vybrat. Zobrazí se postup přidání aplikace .

Vyberte Vyberte soubor balíčku aplikace.

Vyberte ikonu složky. Otevřete soubor

.intunewin, který jste vytvořili v předchozí části.

Vyberte OK.

Na kartě Informace o aplikaci nakonfigurujte tato pole:

- Název: Zadejte název klientské aplikace.

- Popis: Zadejte popis.

- Vydavatel: Zadejte Microsoft.

- verze aplikace(volitelné): Zadejte verzi klienta.

Ve zbývajících polích použijte výchozí hodnoty.

Vyberte Další.

Na kartě Program nakonfigurujte tato pole:

-

Příkaz Install: Použijte původní název souboru

.ps1propowershell.exe -ExecutionPolicy Bypass -File OriginalNameOfFile.ps1. -

Příkaz odinstalovat:

"GlobalSecureAccessClient.exe" /uninstall /quiet /norestart. - Povolit dostupnou odinstalaci: Vyberte Ne.

- Průběh instalace: Vyberte Systém.

- chování při restartování zařízení: Vyberte Určit chování na základě návratových kódů.

-

Příkaz Install: Použijte původní název souboru

| Návratový kód | Typ kódu |

|---|---|

| 0 | Úspěch |

| 3010 | Rychlé restartování |

| 1618 | Zkusit znovu |

Vyberte Další.

Na kartě Požadavky nakonfigurujte tato pole:

-

Zkontrolujte architekturu operačního systému: Vyberte Ano. Zadejte systémy, na které lze aplikaci nainstalovat.

- Podle typu systému, na který nasazujete, vyberte možnosti Instalovat na.

- Minimální operační systém: Vyberte minimální požadavky.

-

Zkontrolujte architekturu operačního systému: Vyberte Ano. Zadejte systémy, na které lze aplikaci nainstalovat.

Zbývající pole nechte prázdná.

Poznámka

Windows na zařízeních s Arm mají vlastního klienta, který je k dispozici v aka.ms/GlobalSecureAccess-WindowsOnArm.

Vyberte Další.

Na kartě Pravidla detekce v části Formát pravidel vyberte Ručně konfigurovat pravidla detekce.

Vyberte Přidat.

V části Typ pravidlavyberte Soubor .

Nakonfigurujte tato pole:

-

cesta: Zadejte

C:\Program Files\Global Secure Access Client\TrayApp. -

Soubor nebo složka: Zadejte

GlobalSecureAccessClient.exe. - Metoda detekce: Vyberte řetězec (verze).

- Operátor: Vyberte Větší než nebo rovno.

- hodnota: Zadejte číslo verze klienta.

- Přidružené k 32bitové aplikaci na 64bitovém klientu: Vyberte Ne.

-

cesta: Zadejte

Vyberte OK. Vyberte Další.

Výběrem možnosti Další dvakrát přejdete na Zadání.

V části Povinnévyberte +Přidat skupinu. Vyberte skupinu uživatelů nebo zařízení. Vyberte Vybrat.

Nastavte období odkladu restartování na Povoleno , aby se zabránilo narušení uživatelů při náhlém restartování zařízení.

Vyberte Další. Vyberte Vytvořit.

Poznámka

Nasazení klienta globálního zabezpečeného přístupu na virtuální počítač může potlačit výzvu k restartování zařízení. Uživateli se nezobrazí výzva k restartování.

Aktualizace klienta na novější verzi

Pokud chcete aktualizovat na nejnovější verzi klienta, postupujte podle kroků Aktualizace obchodní aplikace. Kromě nahrávání nového souboru .intunewin nezapomeňte aktualizovat následující nastavení:

- Verze klienta

- Hodnota pravidla detekce nastavená na číslo nové verze klienta

V produkčním prostředí je vhodné nasadit nové verze klientů ve fázovaném nasazení:

- Nechte existující aplikaci na místě.

- Přidejte novou aplikaci pro novou verzi klienta a zopakujte předchozí kroky.

- Přiřaďte novou aplikaci malé skupině uživatelů pro pilotní nasazení nové verze klienta. Je v pořádku přiřadit uživatele k aplikaci se starou verzí klienta pro přímý upgrade.

- Pomalu zvyšte členství pilotní skupiny, dokud nenasadíte nového klienta na všechna požadovaná zařízení.

- Odstraňte aplikaci se starou verzí klienta.

Konfigurace nastavení klienta globálního zabezpečeného přístupu pomocí Intune

Správci můžou pomocí skriptů oprav v Intune vynucovat ovládací prvky na straně klienta, jako je například zabránění uživatelům, kteří nejsou správci, aby zakázali klienta nebo skrývali konkrétní tlačítka.

Důležité

$gsaSettings Nastavte hodnoty, které vaše organizace vyžaduje, jak ve skriptech detekce, tak i nápravy.

Poznámka

Nezapomeňte nakonfigurovat tyto skripty tak, aby běžely v 64bitovém PowerShellu.

Návod

Vyberte pro rozbalení skriptů PowerShellu.

Skript pro detekci PowerShellu

Detekční skript

# Check GSA registry keys

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

$nonCompliant = $false

foreach ($setting in $gsaSettings.GetEnumerator()) {

$currentValue = (Get-ItemProperty -Path $gsaPath -Name $setting.Key -ErrorAction SilentlyContinue).$($setting.Key)

if ($currentValue -ne $setting.Value) {

Write-Output "Non-compliant: $($setting.Key) is $currentValue, expected $($setting.Value)"

$nonCompliant = $true

}

}

if (-not $nonCompliant) {

Write-Output "Compliant"

exit 0

} else {

Write-Output "Non-compliant"

exit 1

}

Skript pro nápravu PowerShellu

Skript pro nápravu

# Ensure GSA registry keys are present

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

if (-Not (Test-Path $gsaPath)) {

New-Item -Path $gsaPath -Force | Out-Null

}

foreach ($setting in $gsaSettings.GetEnumerator()) {

Set-ItemProperty -Path $gsaPath -Name $setting.Key -Value $setting.Value -Type DWord -Force | Out-Null

Write-Output "Set $($setting.Key) to $($setting.Value)"

}

Konfigurace nastavení pro Microsoft Entra Internet Access pomocí Intune

Microsoft Entra Internet Access zatím nepodporuje DNS přes HTTPS ani provoz QUIC (Quick UDP Internet Connections). Pokud chcete tento problém zmírnit, zakažte tyto protokoly v prohlížečích uživatelů. Následující pokyny obsahují pokyny k vynucování těchto ovládacích prvků pomocí Intune.

Zakázání QUIC v Microsoft Edgi a Chromu pomocí Intune

Zakázání QUIC v Microsoft Edgi a Chromu pomocí Intune:

V Centru pro správu Microsoft Intune vyberte Zařízení>Spravovat zařízení>Konfigurace.

Na kartě Zásady vyberte + Vytvořit>+ Nové zásady.

V dialogovém okně Vytvořit profil :

- Nastavte platformu na Windows 10 a novější.

- Nastavte typ profilu na katalog Nastavení.

- Vyberte Vytvořit. Otevře se formulář Vytvořit profil .

Na kartě Základy zadejte název a popis profilu.

Vyberte Další.

Na kartě Nastavení konfigurace :

- Vyberte + Přidat nastavení.

- Ve výběru nastavení vyhledejte "QUIC".

- Z výsledků hledání:

- Vyberte Microsoft Edge a vyberte nastavení Povolit protokol QUIC .

- Dále vyberte Google Google Chrome a vyberte nastavení Povolit protokol QUIC .

- Ve výběru nastavení vyhledejte "DNS-over-HTTPS".

- Z výsledků hledání:

- Vyberte Microsoft Edge a vyberte nastavení režimu DNS-over-HTTPS.

- Dále vyberte Google Chrome a vyberte nastavení Ovládání režimu DNS-over-HTTPS.

- Zavřete výběr nastavení.

Pro Google Chrome nastavte oba přepínače na Zakázáno.

U Microsoft Edge nastavte oba přepínače na Zakázáno.

Vyberte Další dvakrát.

Na kartě Zadání :

- Vyberte Přidat skupiny.

- Vyberte skupinu uživatelů nebo zařízení, která chcete zásadu přiřadit.

- Vyberte Vybrat.

Vyberte Další.

Na kartě Revize + vytvořit vyberte Vytvořit.

Konfigurace nastavení prohlížeče Firefox

Správci můžou pomocí skriptů pro nápravu v Intune zakázat DNS přes protokoly HTTPS a QUIC v prohlížeči Firefox.

Poznámka

Nezapomeňte nakonfigurovat tyto skripty tak, aby běžely v 64bitovém PowerShellu.

Návod

Vyberte pro rozbalení skriptů PowerShellu.

Skript pro detekci PowerShellu

Detekční skript

# Define the path to the Firefox policies.json file

$destination = "C:\Program Files\Mozilla Firefox\distribution\policies.json" $compliant = $false

# Check if the file exists

if (Test-Path $destination) { try { # Read the file content $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { # Parse JSON content $json = $fileContent | ConvertFrom-Json

# Check if Preferences exist under policies

if ($json.policies -and $json.policies.Preferences) {

$prefs = $json.policies.Preferences

# Convert Preferences to hashtable if needed

if ($prefs -isnot [hashtable]) {

$temp = @{}

$prefs.psobject.Properties | ForEach-Object {

$temp[$_.Name] = $_.Value

}

$prefs = $temp

}

# Initialize compliance flags

$quicCompliant = $false

$dohCompliant = $false

# Check if QUIC is disabled and locked

if ($prefs.ContainsKey("network.http.http3.enable")) {

$val = $prefs["network.http.http3.enable"]

if ($val.Value -eq $false -and $val.Status -eq "locked") {

$quicCompliant = $true

}

}

# Check if DNS over HTTPS is disabled and locked

if ($prefs.ContainsKey("network.trr.mode")) {

$val = $prefs["network.trr.mode"]

if ($val.Value -eq 0 -and $val.Status -eq "locked") {

$dohCompliant = $true

}

}

# Set overall compliance if both settings are correct

if ($quicCompliant -and $dohCompliant) {

$compliant = $true

}

}

}

} catch {

Write-Warning "Failed to parse policies.json: $_"

}

}

# Output compliance result

if ($compliant) { Write-Output "Compliant" Exit 0 } else { Write-Output "Non-compliant" Exit 1 }

Skript pro nápravu PowerShellu

Skript pro nápravu

# Define paths

$distributionDir = "C:\Program Files\Mozilla Firefox\distribution" $destination = Join-Path $distributionDir "policies.json" $backup = "$destination.bak"

# Initialize variable for existing JSON

$existingJson = $null

# Try to read and parse existing policies.json

if (Test-Path $destination) { $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { try { $existingJson = $fileContent | ConvertFrom-Json } catch { Write-Warning "Existing policies.json is malformed. Starting fresh." } } }

#Create a new JSON structure if none exists

if (-not $existingJson) { $existingJson = [PSCustomObject]@{ policies = [PSCustomObject]@{ Preferences = @{} } } }

# Ensure policies and Preferences nodes exist

if (-not $existingJson.policies) { $existingJson | Add-Member -MemberType NoteProperty -Name policies -Value ([PSCustomObject]@{}) } if (-not $existingJson.policies.Preferences) { $existingJson.policies | Add-Member -MemberType NoteProperty -Name Preferences -Value @{} }

# Convert Preferences to hashtable if needed

if ($existingJson.policies.Preferences -isnot [hashtable]) { $prefs = @{} $existingJson.policies.Preferences.psobject.Properties | ForEach-Object { $prefs[$.Name] = $.Value } $existingJson.policies.Preferences = $prefs }

$prefObj = $existingJson.policies.Preferences $updated = $false

# Ensure QUIC is disabled and locked

if (-not $prefObj.ContainsKey("network.http.http3.enable") -or $prefObj["network.http.http3.enable"].Value -ne $false -or $prefObj["network.http.http3.enable"].Status -ne "locked") {

$prefObj["network.http.http3.enable"] = @{

Value = $false

Status = "locked"

}

$updated = $true

}

# Ensure DNS over HTTPS is disabled and locked

if (-not $prefObj.ContainsKey("network.trr.mode") -or $prefObj["network.trr.mode"].Value -ne 0 -or $prefObj["network.trr.mode"].Status -ne "locked") {

$prefObj["network.trr.mode"] = @{

Value = 0

Status = "locked"

}

$updated = $true

}

# If any updates were made, back up and write the new JSON

if ($updated) { if (Test-Path $destination) { Copy-Item $destination $backup -Force }

$jsonOut = $existingJson | ConvertTo-Json -Depth 10 -Compress

$utf8NoBomEncoding = New-Object System.Text.UTF8Encoding($false)

[System.IO.File]::WriteAllText($destination, $jsonOut, $utf8NoBomEncoding)

}

Ruční instalace

Ruční instalace klienta globálního zabezpečeného přístupu:

- Spusťte instalační soubor GlobalSecureAccessClient.exe. Přijměte licenční podmínky pro software.

- Klient se nainstaluje a tiše vás přihlásí pomocí vašich přihlašovacích údajů Microsoft Entra. Pokud se tiché přihlášení nezdaří, instalační program vás vyzve, abyste se přihlásili ručně.

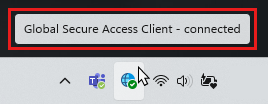

- Přihlášení. Ikona připojení se změní na zelenou.

- Najeďte myší na ikonu připojení a otevřete oznámení o stavu klienta, které by se mělo zobrazit jako Připojeno.

Klientské rozhraní

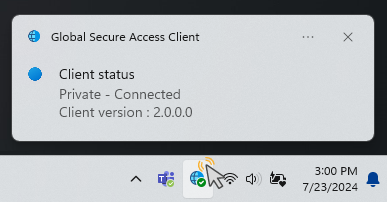

Pokud chcete otevřít klientské rozhraní globálního zabezpečeného přístupu, vyberte na hlavním panelu systému ikonu Globální zabezpečený přístup. Klientské rozhraní poskytuje zobrazení aktuálního stavu připojení, kanálů nakonfigurovaných pro klienta a přístup k diagnostickým nástrojům.

Zobrazení připojení

V zobrazení Připojení můžete zobrazit stav klienta a kanály nakonfigurované pro klienta. Pokud chcete klienta zakázat, vyberte tlačítko Zakázat . Informace v části Další podrobnosti můžete použít k řešení potíží s připojením klienta. Výběrem možnosti Zobrazit další podrobnosti rozbalíte oddíl a zobrazíte další informace.

Zobrazení řešení potíží

V zobrazení Řešení potíží můžete provádět různé diagnostické úlohy. Protokoly můžete exportovat a sdílet se správcem IT. Můžete také získat přístup k nástroji Advanced Diagnostics , který poskytuje celou řadu nástrojů pro řešení potíží. Poznámka: Nástroj Advanced Diagnostics můžete spustit také z nabídky ikon na hlavním panelu klienta.

Zobrazení nastavení

Přepněte do zobrazení Nastavení a zkontrolujte nainstalovanou verzi nebo přejděte k prohlášení společnosti Microsoft o zásadách ochrany osobních údajů.

Akce klienta

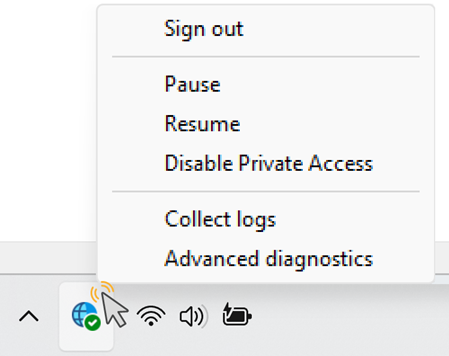

Pokud chcete zobrazit dostupné akce nabídky klienta, vyberte ikonu globálního systémového panelu zabezpečeného přístupu.

Návod

Akce nabídky klienta globálního zabezpečeného přístupu závisí na konfiguraci klíčů registru klienta .

| Akce | Popis |

|---|---|

| Odhlásit se | Ve výchozím nastavení je skrytý. Akci Odhlásit se použijte, když se potřebujete přihlásit ke klientovi Global Secure Access pomocí jiného uživatele Microsoft Entra než toho, který se používá pro přihlášení k systému Windows. Chcete-li tuto akci zpřístupnit, aktualizujte příslušné klíče registru klienta. |

| Zakázat | Vyberte akci Zakázat a zakažte klienta. Klient zůstane zakázaný, dokud klienta neaktivujete nebo nerestartujete počítač. |

| Povolit | Povolí klienta globálního zabezpečeného přístupu. |

| Zakázání privátního přístupu | Ve výchozím nastavení je skrytý. Akci Zakázat privátní přístup použijte, pokud chcete obejít globální zabezpečený přístup při každém připojení zařízení přímo k podnikové síti pro přístup k privátním aplikacím přímo přes síť, nikoli prostřednictvím globálního zabezpečeného přístupu. Chcete-li tuto akci zpřístupnit, aktualizujte příslušné klíče registru klienta. |

| Shromáždění protokolů | Tuto akci vyberte, pokud chcete shromažďovat protokoly klienta (informace o klientském počítači, související protokoly událostí pro služby a hodnoty registru) a archivovat je do souboru ZIP, který chcete sdílet s podpora Microsoftu pro šetření. Výchozí umístění protokolů je C:\Program Files\Global Secure Access Client\Logs. Protokoly klienta ve Windows můžete také shromažďovat zadáním následujícího příkazu do příkazového řádku: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Pokročilá diagnostika | Tuto akci vyberte, pokud chcete otevřít nástroj Advanced Diagnostics a získat přístup k široké škále nástrojů pro řešení potíží . |

Indikátory stavu klienta

Oznámení o stavu

Výběrem ikony Globální zabezpečený přístup otevřete oznámení o stavu klienta a zobrazte stav každého kanálu nakonfigurovaného pro klienta.

Stav klienta v ikoně na hlavním panelu systému

| Ikona | Zpráva | Popis |

|---|---|---|

| Globální zabezpečený přístup | Klient inicializuje a kontroluje připojení ke globálnímu zabezpečenému přístupu. | |

| Globální zabezpečený přístup – připojeno | Klient je připojený ke globálnímu zabezpečenému přístupu. | |

| Globální zabezpečený přístup – zakázáno | Klient je zakázán, protože služby jsou offline nebo uživatel zakázal klienta. | |

| Globální zabezpečený přístup – Odpojeno | Klientovi se nepodařilo připojit ke globálnímu zabezpečenému přístupu. | |

| Globální zabezpečený přístup – Některé kanály jsou nedostupné | Klient je částečně připojený ke globálnímu zabezpečenému přístupu (to znamená, že připojení k alespoň jednomu kanálu selhalo: Microsoft Entra, Microsoft 365, privátní přístup, internetový přístup). | |

| Globální zabezpečený přístup – Zakázáno vaší organizací | Vaše organizace deaktivovala klienta (to znamená, že jsou deaktivovány všechny profily směrování provozu). | |

| Globální zabezpečený přístup – Privátní přístup je zakázaný | Uživatel na tomto zařízení zakázal privátní přístup. | |

| Globální zabezpečený přístup – nejde se připojit k internetu | Klient nemohl rozpoznat připojení k internetu. Zařízení je buď připojené k síti, která nemá připojení k internetu, nebo síť, která vyžaduje přihlášení k portálu v kaptivním přístupu. |

Známá omezení

Podrobné informace o známých problémech a omezeních najdete v tématu Známá omezení globálního zabezpečeného přístupu.

Řešení problému

Pokud chcete vyřešit potíže s klientem globálního zabezpečeného přístupu, vyberte ikonu klienta na hlavním panelu a vyberte jednu z možností řešení potíží: Export protokolů nebo nástroje Rozšířené diagnostiky.

Návod

Správci mohou upravit možnosti nabídky klienta globálního zabezpečeného přístupu změnou klíčů registru klienta.

Další informace o řešení potíží s klientem globálního zabezpečeného přístupu najdete v následujících článcích:

- Řešení potíží s klientem globálního zabezpečeného přístupu: pokročilá diagnostika

- Řešení potíží s klientem Global Secure Access: Karta Kontrola stavu

Klíče registru klienta

Klient globálního zabezpečeného přístupu používá k povolení nebo zakázání různých funkcí konkrétní klíče registru. Správci můžou k řízení hodnot registru použít řešení správy mobilních zařízení (MDM), jako je Microsoft Intune nebo zásady skupiny.

Upozornění

Neměňte jiné hodnoty registru, pokud není uvedeno v pokynu podpory Microsoftu.

Omezení neprivilegovaných uživatelů

Správci můžou zabránit neprivilegovaným uživatelům na zařízení s Windows zakázat nebo povolit klienta nastavením následujícího klíče registru:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Údaje | Popis |

|---|---|

| 0x0 | Neprivilegovaní uživatelé na zařízení s Windows můžou klienta zakázat a povolit. |

| 0x1 | Neprivilegovaní uživatelé na zařízení s Windows nemohou zakázat ani povolit klienta. Výzva nástroje Řízení uživatelských účtů vyžaduje přihlašovací údaje místního správce pro možnosti zakázání a povolení. Správce může také skrýt tlačítko deaktivace (viz Skrýt nebo zobrazit tlačítka nabídky systémové lišty). |

Zakázání nebo povolení privátního přístupu v klientovi

Tato hodnota registru určuje, jestli je pro klienta povolený nebo zakázaný privátní přístup. Pokud je uživatel připojený k podnikové síti, může se rozhodnout obejít globální zabezpečený přístup a přímo přistupovat k privátním aplikacím.

Uživatelé můžou zakázat nebo povolit privátní přístup prostřednictvím nabídky hlavního panelu systému.

Návod

Tato možnost je dostupná jenom v případě, že není skrytá (viz Skrýt nebo zobrazit tlačítka nabídky na hlavním panelu systému) a pro tohoto tenanta je povolený privátní přístup.

Správci můžou zakázat nebo povolit privátní přístup pro uživatele nastavením klíče registru:

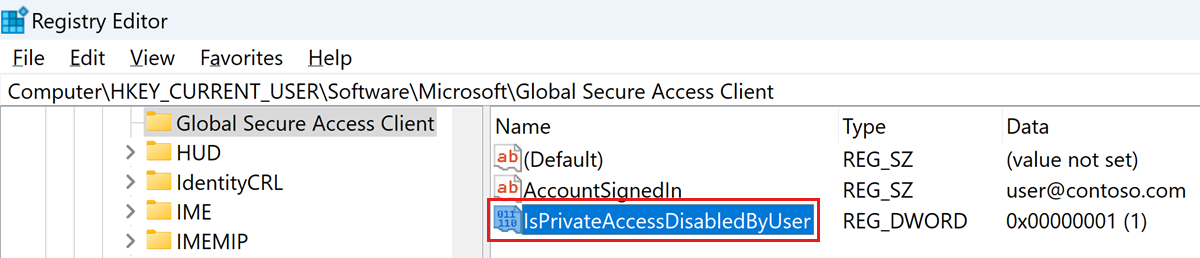

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Hodnota | Typ | Údaje | Popis |

|---|---|---|---|

| JeSoukromýPřístupZakázánUživatelem | REG_DWORD | 0x0 | Na tomto zařízení je povolený privátní přístup. Síťový provoz do privátních aplikací prochází přes globální zabezpečený přístup. |

| JeSoukromýPřístupZakázánUživatelem | REG_DWORD | 0x1 | Privátní přístup je na tomto zařízení zakázaný. Síťový provoz do privátních aplikací směřuje přímo do sítě. |

Pokud hodnota registru neexistuje, výchozí hodnota je 0x0, je povolený privátní přístup.

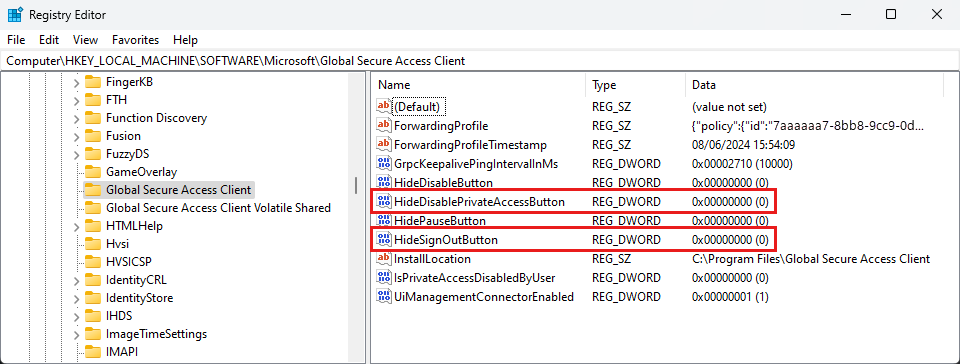

Skrytí nebo zobrazení tlačítek v systémové liště

Správci můžou v nabídce ikon na hlavním panelu klienta zobrazit nebo skrýt konkrétní tlačítka. Vytvořte hodnoty pod následujícím klíčem registru:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Hodnota | Typ | Údaje | Výchozí chování | Popis |

|---|---|---|---|---|

| SkrýtTlačítkoOdhlásit | REG_DWORD | 0x0 – zobrazený 0x1 – skrytý | skrytý | Nakonfigurujte toto nastavení tak, aby se zobrazila nebo skryla akce Odhlásit se. Tato možnost je určená pro konkrétní scénáře, kdy se uživatel musí přihlásit k klientovi s jiným uživatelem Microsoft Entra, než který se používá k přihlášení do Windows. Poznámka: Musíte se přihlásit k klientovi pomocí uživatele ve stejném tenantovi Microsoft Entra, ke kterému je zařízení připojené. K opětovnému ověření existujícího uživatele můžete také použít akci Odhlásit. |

| Skrýt a zakázat tlačítko pro soukromý přístup | REG_DWORD | 0x0 – zobrazený 0x1 – skrytý | skrytý | Nakonfigurujte toto nastavení tak, aby se zobrazila nebo skryla akce Zakázat privátní přístup . Tato možnost je určená pro scénář, kdy je zařízení přímo připojené k podnikové síti a uživatel preferuje přístup k privátním aplikacím přímo přes síť místo prostřednictvím globálního zabezpečeného přístupu. |

| Skrýt tlačítko deaktivace | REG_DWORD | 0x0 – zobrazený 0x1 – skrytý | ukázaný | Nakonfigurujte toto nastavení tak, aby se zobrazila nebo skryla akce Zakázat . Když je uživatel viditelný, může zakázat klienta globálního zabezpečeného přístupu. Klient zůstane zakázaný, dokud ho uživatel znovu neaktivuje. Pokud je akce Zakázat skrytá, neprivilegovaný uživatel nemůže klienta zakázat. |

Další informace najdete v tématu Pokyny ke konfiguraci protokolu IPv6 ve Windows pro pokročilé uživatele.