Přiřazení rolí Microsoft Entra (Preview)

Správa nároků podporuje životní cyklus přístupu pro různé typy prostředků, jako jsou aplikace, sharepointové weby, skupiny a Teams. Někdy uživatelé potřebují další oprávnění, aby mohli tyto prostředky využívat určitými způsoby. Uživatel může například potřebovat přístup k řídicím panelům Power BI vaší organizace, ale k zobrazení metrik pro celou organizaci bude potřebovat roli Správce Power BI. I když ostatní funkce ID Microsoft Entra, jako jsou například skupiny s možností přiřazení role, mohou podporovat tato přiřazení rolí Microsoft Entra, přístup udělený těmito metodami je méně explicitní. Například byste místo přímé správy přiřazení rolí uživatelů spravovala členství ve skupině.

Přiřazením rolí Microsoft Entra zaměstnancům a hostům pomocí správy nároků se můžete podívat na oprávnění uživatele a rychle určit, které role jsou přiřazeny danému uživateli. Pokud zahrnete roli Microsoft Entra jako prostředek do přístupového balíčku, můžete také určit, jestli je toto přiřazení role "způsobilé" nebo "aktivní".

Přiřazení rolí Microsoft Entra prostřednictvím přístupových balíčků pomáhá efektivně spravovat přiřazení rolí ve velkém měřítku a zlepšuje životní cyklus přiřazení rolí.

Scénáře přiřazení role Microsoft Entra pomocí přístupových balíčků

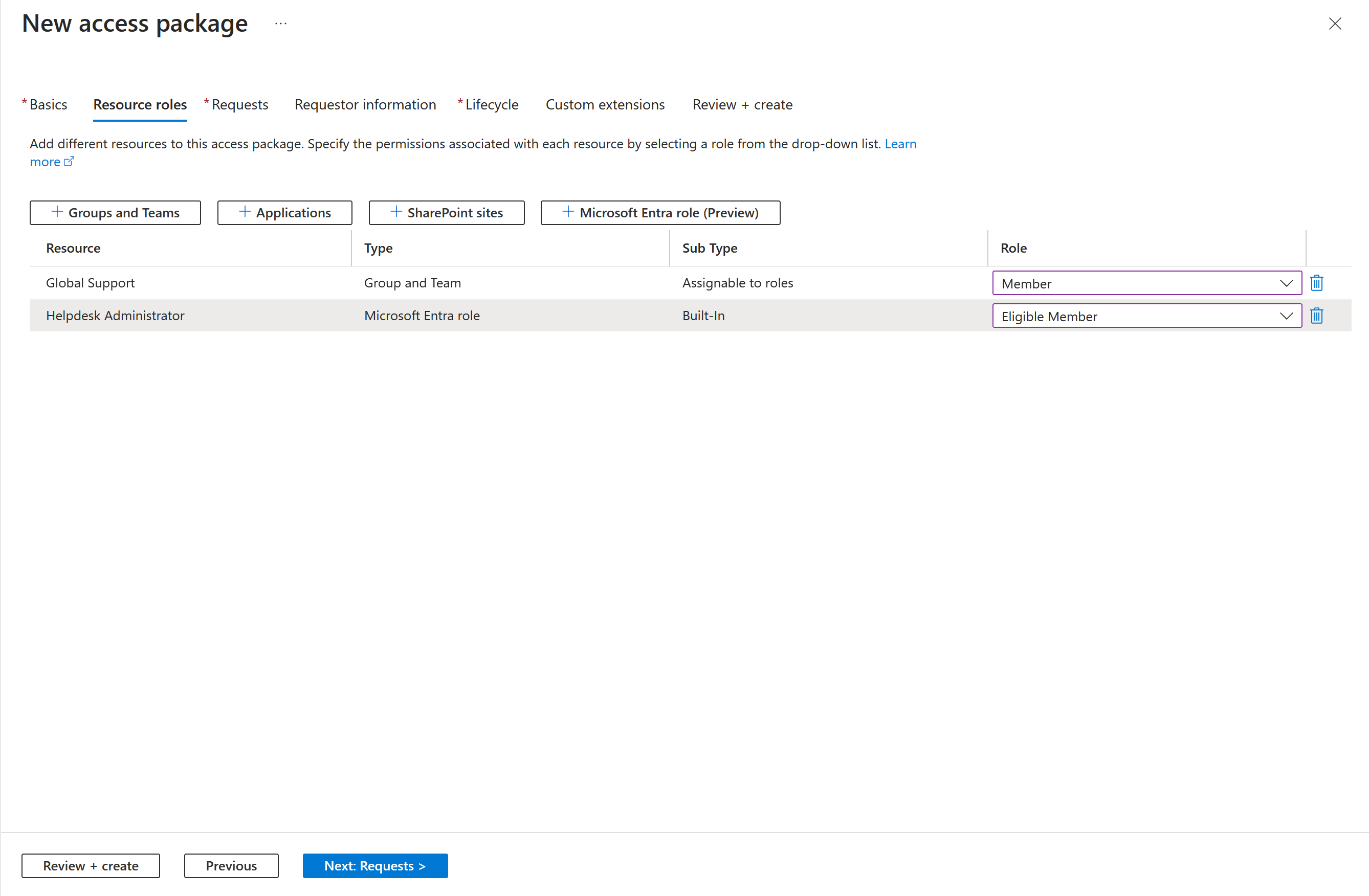

Představme si, že vaše organizace nedávno pro tým podpory najala 50 nových zaměstnanců a že máte za úkol dát těmto novým zaměstnancům přístup k potřebným prostředkům. Tito zaměstnanci potřebují přístup ke skupině podpory a určitým aplikacím souvisejícím s podporou. K práci potřebují také tři role Microsoft Entra, včetně role správce helpdesku. Místo individuálního přiřazení všech 50 zaměstnanců ke všem prostředkům a rolím můžete nastavit přístupový balíček obsahující sharepointový web, skupinu a konkrétní role Microsoft Entra. Potom můžete přístupový balíček nakonfigurovat tak, aby měl vedoucí jako schvalovatele, a sdílet odkaz s týmem podpory.

Teď můžou noví členové, kteří se připojí k týmu podpory, požádat o přístup k tomuto přístupovém balíčku v aplikaci Můj přístup a získat přístup ke všemu, co potřebují, jakmile správce žádost schválí. To vám ušetří čas a energii, protože tým podpory plánuje globální rozšiřování, nabírání přibližně 1 000 nových zaměstnanců, ale už nemusíte ručně přiřazovat každou osobu k přístupovém balíčku.

Poznámka k přístupu PIM:

Poznámka

K zajištění přístupu uživatele za běhu k provedení úlohy, která vyžaduje zvýšená oprávnění, doporučujeme použít Privileged Identity Management. Tato oprávnění jsou poskytována prostřednictvím rolí Microsoft Entra, které jsou označené jako privilegované, v naší dokumentaci zde: Předdefinované role Microsoft Entra. Správa nároků je vhodnější pro přiřazování uživatelů sadu prostředků, která může zahrnovat roli Microsoft Entra, která je nezbytná k tomu, aby mohli provést úlohu. Uživatelé přiřazení k přístupovým balíčkům mají tendenci mít delší přístup k prostředkům. I když doporučujeme spravovat vysoce privilegované role prostřednictvím Privileged Identity Management, můžete pro tyto role nastavit nárok prostřednictvím přístupových balíčků ve službě Entitlement Management.

Požadavky

Použití této funkce vyžaduje zásady správného řízení Microsoft Entra ID nebo licence sady Microsoft Entra Suite. Informace o tom, jak najít správnou licenci pro vaše požadavky, najdete v tématu Základy licencování zásad správného řízení microsoftu Entra ID.

Přidání role Microsoft Entra jako prostředku v přístupovém balíčku

Pokud chcete změnit seznam nekompatibilních skupin nebo jiných přístupových balíčků pro existující přístupový balíček, postupujte takto:

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

Přejděte k balíčkům přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, do kterého chcete přidat role prostředků, a vyberte Role prostředku.

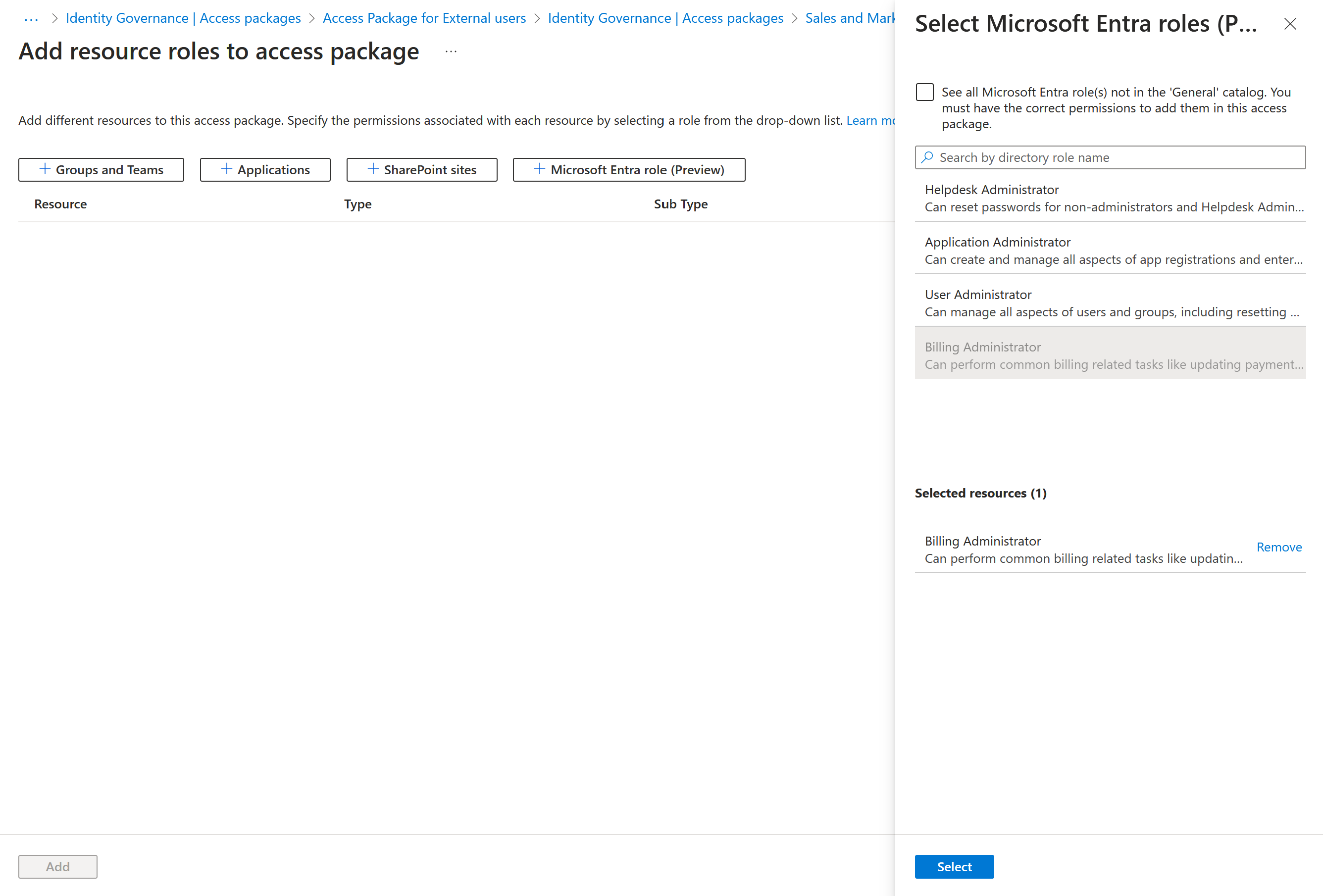

Na stránce Přidat role prostředků pro přístup k balíčku vyberte role Microsoft Entra (Preview) a otevřete podokno Vybrat role Microsoft Entra.

Vyberte role Microsoft Entra, které chcete zahrnout do přístupového balíčku.

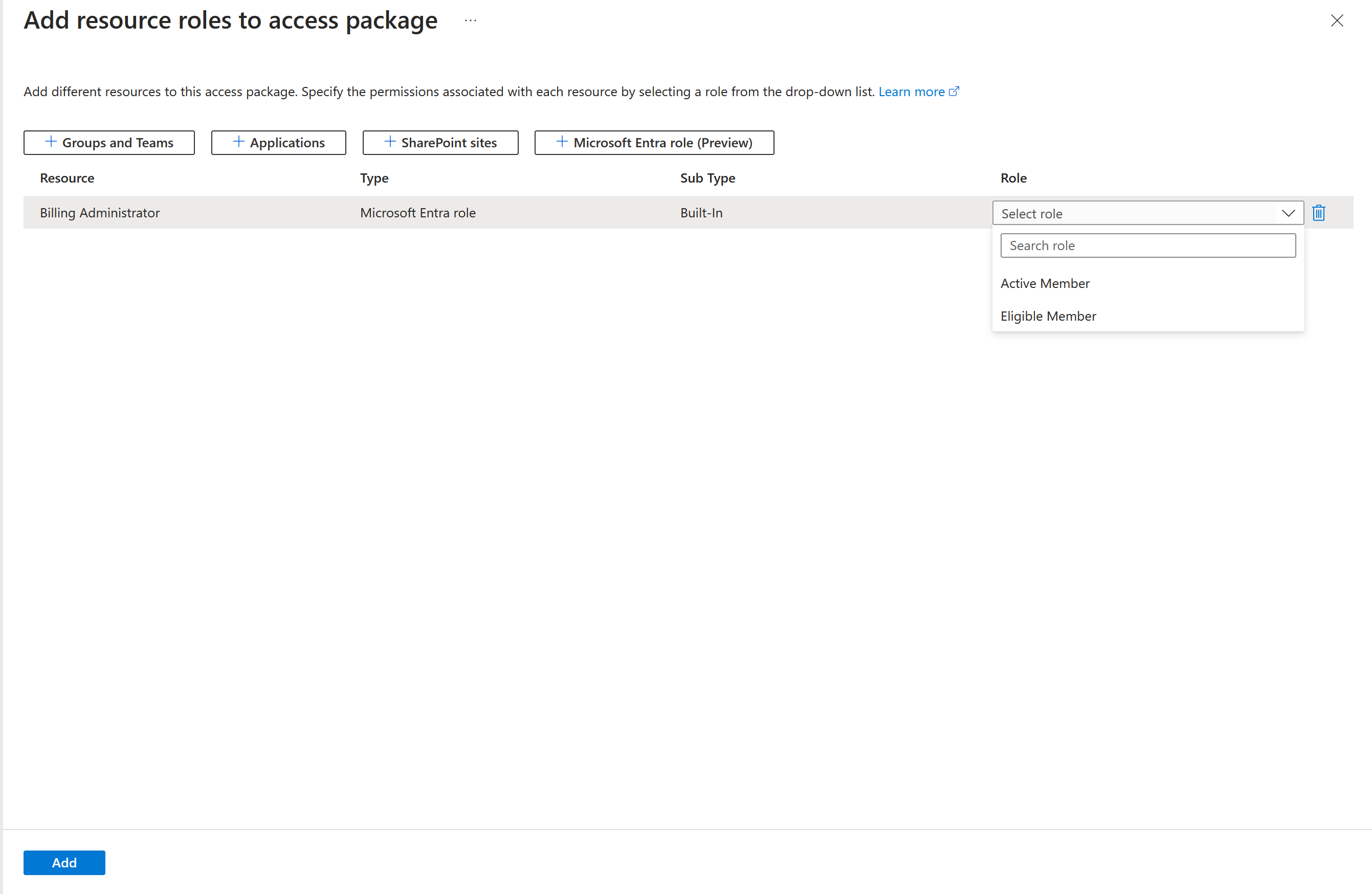

V seznamu rolí vyberte oprávněného člena nebo aktivního člena.

Vyberte Přidat.

Poznámka

Pokud vyberete Možnost Nárok, budou mít uživatelé nárok na tuto roli a můžou aktivovat přiřazení pomocí Privileged Identity Management v Centru pro správu Microsoft Entra. Pokud vyberete Možnost Aktivní, budou mít uživatelé aktivní přiřazení role, dokud už nebudou mít přístup k přístupovém balíčku. U rolí Entra, které jsou označené jako privilegované, budete moct vybrat pouze způsobilé. Seznam privilegovaných rolí najdete tady: Předdefinované role Microsoft Entra.

Přidání role Microsoft Entra jako prostředku v přístupovém balíčku prostřednictvím kódu programu

K programovému přidání role Microsoft Entra byste použili následující kód:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Přidání role Microsoft Entra jako prostředku v přístupovém balíčku pomocí Graphu

Role Microsoft Entra můžete přidat jako prostředky do přístupového balíčku pomocí Microsoft Graphu. Uživatel v příslušné roli s aplikací, která má delegovanou EntitlementManagement.ReadWrite.All permissionaplikaci nebo aplikaci s EntitlementManagement.ReadWrite.All oprávněním aplikace, může volat rozhraní API k vytvoření přístupového balíčku obsahujícího role Microsoft Entra a přiřadit uživatele k ho přístupového balíčku.

Přidání role Microsoft Entra jako prostředku v přístupovém balíčku pomocí PowerShellu

Role Microsoft Entra můžete také přidat jako prostředky v přístupových balíčcích v PowerShellu pomocí rutin z rutin Microsoft Graph PowerShellu pro modul zásad správného řízení identit verze 1.16.0 nebo novější.

Následující skript ilustruje přidání role Microsoft Entra jako prostředku do přístupového balíčku:

Nejprve načtěte ID katalogu a prostředku v daném katalogu a jeho rozsahy a role, které chcete zahrnout do přístupového balíčku. Použijte skript podobný následujícímu příkladu. Předpokládá se, že v katalogu je prostředek role Microsoft Entra.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Potom přiřaďte roli Microsoft Entra z daného prostředku k přístupovém balíčku. Pokud byste například chtěli zahrnout první roli prostředku vrácenou dříve jako roli prostředku přístupového balíčku, použili byste skript podobný následujícímu.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams