Zřizování uživatelů do aplikací založených na SQL

Následující dokumentace obsahuje informace o konfiguraci a kurzu, které demonstrují použití obecného konektoru SQL a hostitele ECMA (Extensible Connectivity) s SQL Serverem.

Tento dokument popisuje kroky, které potřebujete k automatickému zřizování a rušení zřizování uživatelů z Id Microsoft Entra do databáze SQL.

Důležité podrobnosti o tom, co tato služba dělá, jak funguje, a nejčastější dotazy najdete v článku o automatizaci zřizování a rušení zřizování uživatelů pro aplikace SaaS s ID Microsoft Entra a články o architektuře zřizování místních aplikací.

Následující video obsahuje přehled místního zřizování.

Požadavky na zřízení pro službu SQL Database

Místní požadavky

Aplikace spoléhá na databázi SQL, ve které se dají vytvářet, aktualizovat a odstraňovat záznamy pro uživatele. Počítač, na kterém běží agent zřizování, by měl mít:

- Windows Server 2016 nebo novější verze

- Připojení k cílovému databázovému systému a odchozí připojení k login.microsoftonline.com, dalším online službám Microsoftu a doménám Azure Příkladem je virtuální počítač s Windows Serverem 2016 hostovaným v Azure IaaS nebo za proxy serverem.

- Minimálně 3 GB paměti RAM.

- .NET Framework 4.7.2.

- Ovladač ODBC pro databázi SQL.

Konfigurace připojení k databázi aplikace se provádí pomocí průvodce. V závislosti na vybraných možnostech nemusí být některé obrazovky průvodce dostupné a informace se můžou mírně lišit. Následující informace vám povedou v konfiguraci.

Podporované databáze

- Microsoft SQL Server a Azure SQL

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g a 11g

- Oracle 12c a 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Požadavky na cloud

Tenant Microsoft Entra s Microsoft Entra ID P1 nebo Premium P2 (nebo EMS E3 nebo E5).

Použití této funkce vyžaduje licence Microsoft Entra ID P1. Pokud chcete najít správnou licenci pro vaše požadavky, projděte si porovnání obecně dostupných funkcí Microsoft Entra ID.

Role Správce hybridní identity pro konfiguraci agenta zřizování a rolí Správce aplikací nebo Správce cloudových aplikací pro konfiguraci zřizování na webu Azure Portal.

Uživatelé Microsoft Entra, kteří mají být zřízeni pro databázi, již musí být naplněni všemi atributy, které budou vyžadovány schématem databáze a které nejsou generovány samotnou databází.

Příprava ukázkové databáze

V tomto článku nakonfigurujete konektor Microsoft Entra SQL pro interakci s relační databází vaší aplikace. Aplikace obvykle spravují přístup pomocí tabulky ve své databázi SQL s jedním řádkem v tabulce na uživatele. Pokud už máte aplikaci s databází, pokračujte v další části.

Pokud ještě nemáte databázi s vhodnou tabulkou, měli byste pro demonstrační účely vytvořit id Microsoft Entra, které může používat. Pokud používáte SQL Server, spusťte skript SQL nalezený v dodatku A. Tento skript vytvoří ukázkovou databázi s názvem CONTOSO, která obsahuje jednu tabulku Employees. Tato tabulka databáze, do které zřídíte uživatele.

| Sloupec tabulky | Zdroj |

|---|---|

| ContosoLogin | Hlavní název uživatele Microsoft Entra |

| FirstName | Název Microsoft Entra |

| LastName | Příjmení Microsoft Entra |

| E-mailová adresa Exchange Online | |

| InternalGUID | Vygenerováno samotnou databází |

| AzureID | ID objektu Microsoft Entra |

| textID | Přezdívka e-mailu v Microsoft Entra ID |

Určení způsobu interakce konektoru Microsoft Entra SQL s vaší databází

V instanci SQL budete muset mít uživatelský účet s právy k aktualizaci dat v tabulkách databáze. Pokud je vaše databáze SQL spravovaná někým jiným, požádejte ho o získání názvu účtu a hesla pro ID Microsoft Entra, které se má použít k ověření v databázi. Pokud je instance SQL nainstalovaná na jiném počítači, budete také muset zajistit, aby databáze SQL umožňovala příchozí připojení z ovladače ODBC na počítači agenta.

Pokud už máte pro svou aplikaci existující databázi, budete muset určit, jak by s ní mělo interagovat ID Microsoft Entra: přímá interakce s tabulkami a zobrazeními, prostřednictvím uložených procedur, které už v databázi existují, nebo prostřednictvím příkazů SQL, které poskytujete pro dotazy a aktualizace. Toto nastavení je způsobeno tím, že složitější aplikace může mít v databázi jiné pomocné tabulky, vyžadovat stránkování pro tabulky s tisíci uživatelů nebo může vyžadovat, aby Microsoft Entra ID volal uloženou proceduru, která provádí další zpracování dat, jako je šifrování, hashování nebo kontroly platnosti.

Když vytvoříte konfiguraci konektoru pro interakci s databází aplikace, nakonfigurujete nejprve přístup ke čtení schématu databáze hostitelem konektoru a pak nakonfigurujete přístup, který by konektor měl používat průběžně prostřednictvím profilů spuštění. Každý profil spuštění určuje, jak má konektor generovat příkazy SQL. Volba profilů spuštění a metoda v profilu spuštění závisí na tom, co váš databázový stroj podporuje, a aplikace vyžaduje.

Jakmile se služba zřizování spustí, po spuštění konfigurace automaticky provede interakce nakonfigurované v profilu úplného importu. V tomto profilu spuštění bude konektor číst ve všech záznamech pro uživatele z databáze aplikace, obvykle pomocí příkazu SELECT . Tento profil spuštění je nezbytný, aby později, pokud microsoft Entra ID potřebuje provést změnu pro uživatele, Bude Microsoft Entra ID vědět, aby aktualizoval existující záznam pro tohoto uživatele v databázi, a ne vytvořit nový záznam pro tohoto uživatele.

Pokaždé, když dojde ke změnám v MICROSOFT Entra ID, například přiřazení nového uživatele k aplikaci nebo aktualizaci existujícího uživatele, služba zřizování provede interakce databáze SQL nakonfigurované v profilu spuštění exportu . V profilu spuštění exportu vydá ID Microsoft Entra příkazy SQL pro vložení, aktualizaci a odstranění záznamů v databázi, aby se obsah databáze synchronizoval s Microsoft Entra ID.

Pokud ji vaše databáze podporuje, můžete také volitelně nakonfigurovat profil spuštění delta importu. V tomto profilu spuštění bude ID Microsoft Entra číst změny provedené v databázi, kromě ID Microsoft Entra, od posledního úplného nebo rozdílového importu. Tento profil spuštění je volitelný, protože vyžaduje, aby byla databáze strukturovaná, aby bylo možné číst změny.

V konfiguraci každého profilu spuštění konektoru určíte, jestli má konektor Microsoft Entra generovat vlastní příkazy SQL pro tabulku nebo zobrazení, volat uložené procedury nebo používat vlastní dotazy SQL, které zadáte. Obvykle použijete stejnou metodu pro všechny profily spuštění v konektoru.

- Pokud pro profil spuštění vyberete metodu Table nebo View, konektor Microsoft Entra vygeneruje potřebné příkazy SQL, SELECT, INSERT, UPDATE a DELETE pro interakci s tabulkou nebo zobrazením v databázi. Tato metoda je nejjednodušším přístupem, pokud má vaše databáze jednu tabulku nebo aktualizovatelné zobrazení s několika existujícími řádky.

- Pokud vyberete metodu Uložená procedura, vaše databáze bude muset mít čtyři uložené procedury: přečtěte si stránku uživatelů, přidejte uživatele, aktualizujte uživatele a odstraňte uživatele, nakonfigurujete konektor Microsoft Entra s názvy a parametry těchto uložených procedur pro volání. Tento přístup vyžaduje ve vaší databázi SQL více konfigurace a obvykle by byl potřeba pouze v případě, že vaše aplikace vyžaduje více zpracování pro každou změnu uživatele, stránkování prostřednictvím velkých sad výsledků.

- Pokud vyberete metodu dotazu SQL, zadáte konkrétní příkazy SQL, které má konektor během profilu spuštění vydat. Konektor nakonfigurujete s parametry, které by měl konektor naplnit příkazy SQL, jako je například stránka prostřednictvím sad výsledků během importu, nebo nastavit atributy nového uživatele, který se vytváří během exportu.

Tento článek ukazuje, jak používat metodu tabulky k interakci s ukázkovou tabulkou Employeesdatabáze v profilech spuštění exportu a úplného importu. Další informace o konfiguraci uložených procedur nebo metod dotazů SQL najdete v obecném průvodci konfigurací SQL, který poskytuje další podrobnosti a konkrétní požadavky.

Volba jedinečných identifikátorů ve schématu databáze vaší aplikace

Většina aplikací bude mít jedinečný identifikátor pro každého uživatele aplikace. Pokud zřizujete existující tabulku databáze, měli byste identifikovat sloupec této tabulky, který má hodnotu pro každého uživatele, kde je tato hodnota jedinečná a nemění se. Tento sloupec bude ukotvení, které ID Microsoft Entra používá k identifikaci existujících řádků, aby je bylo možné aktualizovat nebo odstranit. Další informace o ukotvení naleznete v tématu o atributech ukotvení a rozlišujících názvech.

Pokud už databáze vaší aplikace existuje, má v ní uživatele a chcete, aby id Microsoft Entra bylo aktuální, musíte mít identifikátor pro každého uživatele, který je stejný mezi databází aplikace a schématem Microsoft Entra. Pokud například přiřadíte uživatele k aplikaci v Microsoft Entra ID a tento uživatel je již v této databázi, pak by změny daného uživatele v Microsoft Entra ID měly aktualizovat existující řádek pro daného uživatele, a nikoli přidat nový řádek. Vzhledem k tomu, že ID Microsoft Entra pravděpodobně neukládá interní identifikátor aplikace pro daného uživatele, budete chtít vybrat další sloupec pro dotazování databáze. Hodnota tohoto sloupce může být hlavní název uživatele nebo e-mailová adresa, ID zaměstnance nebo jiný identifikátor, který se nachází v Microsoft Entra ID u každého uživatele, který je v oboru aplikace. Pokud identifikátor uživatele, který aplikace používá, není atributem uloženým v reprezentaci Microsoft Entra uživatele, nemusíte rozšířit schéma uživatele Microsoft Entra atributem rozšíření a naplnit tento atribut z databáze. Pomocí PowerShellu můžete rozšířit schéma Microsoft Entra a nastavit hodnoty rozšíření.

Mapování atributů v MICROSOFT Entra ID na schéma databáze

Pokud id Microsoft Entra vytvořilo propojení mezi uživatelem v Microsoft Entra ID a záznamem v databázi, a to buď pro uživatele již v databázi, nebo pro nového uživatele, může Microsoft Entra ID zřídit změny atributů od uživatele Microsoft Entra do databáze. Kromě jedinečných identifikátorů zkontrolujte databázi a zjistěte, jestli existují nějaké další požadované vlastnosti. Pokud existují, ujistěte se, že uživatelé, kteří budou zřízeni do databáze, mají atributy, které lze namapovat na požadované vlastnosti.

Můžete také nakonfigurovat chování zrušení zřízení . Pokud se uživatel, který je přiřazen k aplikaci, odstraní v Microsoft Entra ID, Microsoft Entra ID odešle operaci odstranění do databáze. Můžete také chtít, aby microsoft Entra ID aktualizovat databázi, když uživatel přejde mimo rozsah, aby mohl aplikaci používat. Pokud uživatel není přiřazený z aplikace, obnovitelně odstraněný v Microsoft Entra ID nebo blokován přihlášení, můžete nakonfigurovat Microsoft Entra ID pro odeslání změny atributu. Pokud zřizujete do existující databázové tabulky, budete chtít mít sloupec této tabulky, který se má mapovat na isSoftDeleted. Když uživatel přejde mimo rozsah, id Microsoft Entra nastaví hodnotu pro tohoto uživatele na Hodnotu True.

1. Instalace ovladače ODBC

Windows Server, do kterého instalujete agenta zřizování, vyžaduje ovladač ODBC pro cílovou databázi. Pokud se plánujete připojit k SQL Serveru nebo databázi Azure SQL, měli byste stáhnout ovladač ODBC pro SQL Server (x64) a nainstalovat ho na Windows Server. V případě jiných databází SQL si projděte pokyny nezávislého dodavatele softwaru, jak nainstalovat ovladač ODBC.

2. Vytvoření souboru připojení DSN

Obecný konektor SQL vyžaduje pro připojení ke koncovému bodu SQL soubor DSN (Data Source Name). Nejprve musíte vytvořit soubor s informacemi o připojení ODBC.

Spusťte na serveru nástroj pro správu ODBC. Použijte 64bitovou verzi.

Vyberte kartu Soubor DSN a vyberte Přidat.

Pokud používáte SQL Server nebo Azure SQL, vyberte SQL Server Native Client 11.0 a vyberte Další. Pokud používáte jinou databázi, vyberte jeho ovladač ODBC.

Pojmenujte soubor, například GenericSQL, a vyberte Další.

Vyberte Dokončit.

Teď nakonfigurujte připojení. Následující kroky se budou lišit v závislosti na tom, který ovladač ODBC používáte. Tento obrázek předpokládá, že k připojení k SQL Serveru používáte ovladač. Pokud je SQL Server umístěn na jiném serveru počítače, zadejte název serveru. Pak vyberte Další.

Pokud uživatel, který spouštíte tento krok, má oprávnění k připojení k databázi, ponechte vybrané ověřování systému Windows. Pokud správce SQL Serveru vyžaduje místní účet SQL, zadejte místo toho tyto přihlašovací údaje. Pak vyberte Další.

Zadejte název databáze, která v této ukázce je CONTOSO.

Na této obrazovce ponechte všechno ve výchozím nastavení a vyberte Dokončit.

Pokud chcete zkontrolovat, jestli všechno funguje podle očekávání, vyberte test zdroje dat.

Ujistěte se, že test proběhl úspěšně.

Dvakrát vyberte OK . Zavřete správce zdroje dat ODBC. Soubor připojení DSN se ve výchozím nastavení uloží do složky Dokumenty .

3. Instalace a konfigurace agenta zřizování Microsoft Entra Connect

Pokud jste už stáhli agenta zřizování a nakonfigurovali ho pro jinou místní aplikaci, pokračujte ve čtení v další části.

- Přihlaste se k portálu Azure.

- Přejděte do podnikových aplikací a vyberte Nová aplikace.

- Vyhledejte místní aplikaci aplikace ECMA, pojmenujte ji a vyberte Vytvořit a přidejte ji do svého tenanta.

- V nabídce přejděte na stránku Zřizování vaší aplikace.

- Vyberte Začínáme.

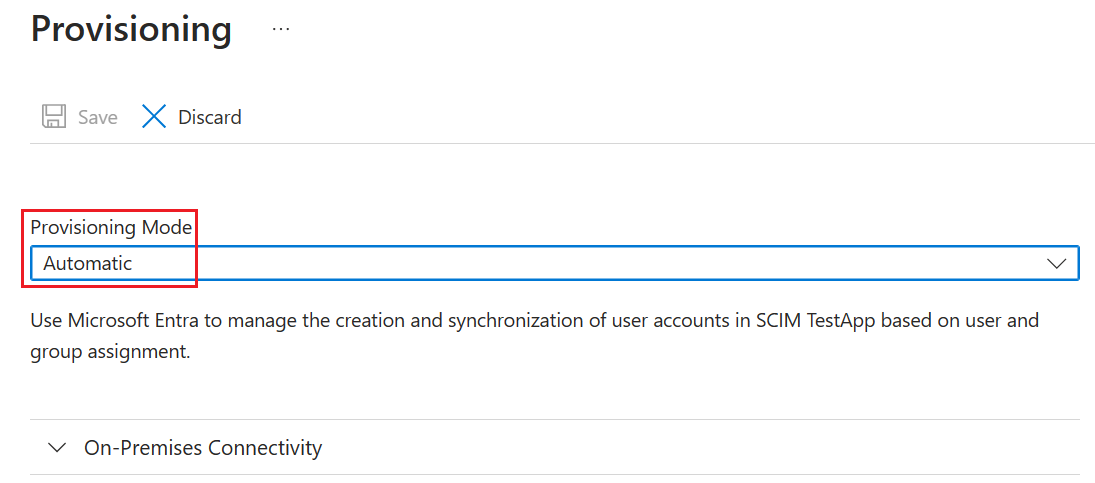

- Na stránce Zřizování změňte režim na Automatický.

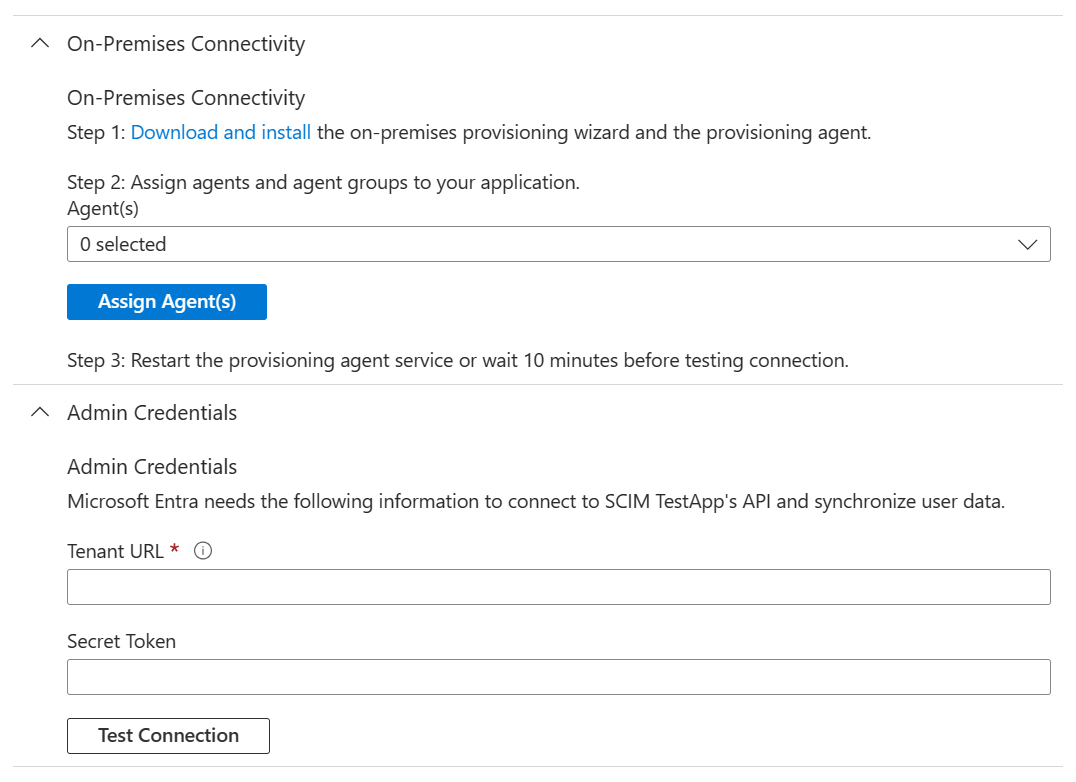

- V části Místní připojení vyberte Stáhnout a nainstalovat a vyberte Přijmout podmínky a stáhnout.

- Nechte portál a spusťte instalační program agenta zřizování, odsouhlaste podmínky služby a vyberte Nainstalovat.

- Počkejte na průvodce konfigurací agenta zřizování Microsoft Entra a pak vyberte Další.

- V kroku Vybrat rozšíření vyberte místní zřizování aplikací a pak vyberte Další.

- Agent zřizování použije webový prohlížeč operačního systému k zobrazení automaticky otevíraného okna pro ověření v Microsoft Entra ID a potenciálně také zprostředkovatele identity vaší organizace. Pokud používáte Internet Explorer jako prohlížeč na Windows Serveru, možná budete muset přidat weby Microsoftu do seznamu důvěryhodných webů prohlížeče, aby se JavaScript správně spustil.

- Po zobrazení výzvy k autorizaci zadejte přihlašovací údaje pro správce Microsoft Entra. Uživatel musí mít alespoň roli Správce hybridní identity.

- Výběrem možnosti Potvrdit potvrďte nastavení. Po úspěšném dokončení instalace můžete vybrat možnost Ukončit a také zavřít instalační program balíčku agenta zřizování.

4. Konfigurace místní aplikace ECMA

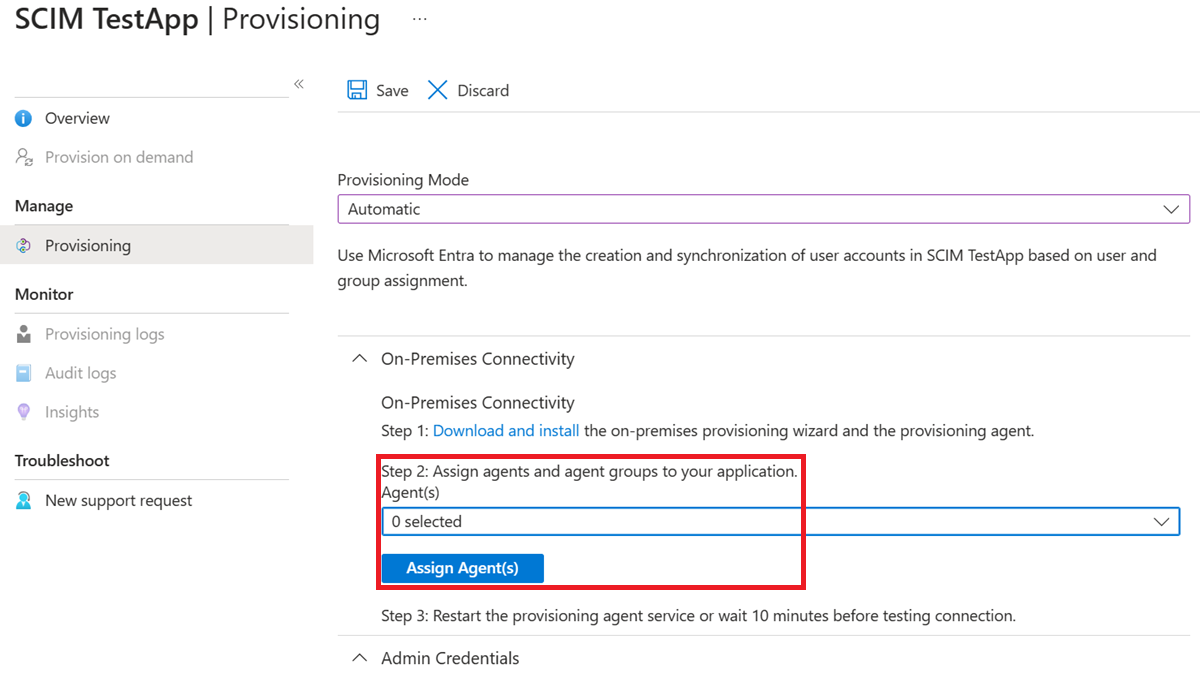

Zpátky na portálu v části Místní připojení vyberte agenta, kterého jste nasadili, a vyberte Přiřadit agenty.

Nechte toto okno prohlížeče otevřené, až dokončíte další krok konfigurace pomocí průvodce konfigurací.

5. Konfigurace certifikátu hostitele konektoru Microsoft Entra ECMA

Na Windows Serveru, kde je nainstalován agent zřizování, klikněte pravým tlačítkem na Průvodce konfigurací Microsoft ECMA2Host z nabídky Start a spusťte ho jako správce. Spuštění jako správce Systému Windows je nezbytné k vytvoření potřebných protokolů událostí systému Windows průvodce.

Po spuštění konfigurace hostitele konektoru ECMA se při prvním spuštění průvodce zobrazí žádost o vytvoření certifikátu. Ponechte výchozí port 8585 a vyberte Vygenerovat certifikát a vygenerujte certifikát. Automaticky vygenerovaný certifikát bude podepsaný svým držitelem jako součást důvěryhodného kořenového adresáře. Síť SAN certifikátu odpovídá názvu hostitele.

Zvolte Uložit.

Poznámka:

Pokud jste se rozhodli vygenerovat nový certifikát, poznamenejte si datum vypršení platnosti certifikátu, abyste měli jistotu, že se plánujete vrátit do průvodce konfigurací a znovu vygenerovat certifikát před vypršením jeho platnosti.

6. Vytvoření obecného konektoru SQL

V této části vytvoříte konfiguraci konektoru pro vaši databázi.

6.1 Konfigurace připojení SQL

Pokud chcete vytvořit obecný konektor SQL, postupujte takto:

Vygenerujte tajný token, který se použije k ověřování ID Microsoft Entra pro konektor. Pro každou aplikaci by mělo být minimálně 12 znaků a jedinečné.

Pokud jste to ještě neudělali, spusťte Průvodce konfigurací Microsoft ECMA2Host z windows nabídka Start.

Vyberte Nový konektor.

Na stránce Vlastnosti vyplňte pole hodnotami zadanými v následující tabulce a vyberte Další.

Vlastnost Hodnota Name Název, který jste zvolili pro konektor, by měl být jedinečný pro všechny konektory ve vašem prostředí. Například pokud máte pouze jednu databázi SQL, SQL.Časovač automatické synchronizace (minuty) 120 Token tajného kódu Zadejte tajný token, který jste pro tento konektor vygenerovali. Klíč by měl obsahovat minimálně 12 znaků. Rozšiřující knihovna DLL Pro obecný konektor SQL vyberte Microsoft.IAM.Connector.GenericSql.dll. Na stránce Připojení vyplňte pole hodnotami zadanými v následující tabulce a vyberte Další.

Vlastnost Popis Soubor DSN Soubor Název zdroje dat, který jste vytvořili v předchozím kroku, který slouží k připojení k instanci SQL. Uživatelské jméno Uživatelské jméno účtu s právy k provádění aktualizací tabulky v instanci SQL. Pokud je cílová databáze SQL Server a používáte ověřování systému Windows, musí být uživatelské jméno ve formě názvu hostitele\sqladminaccount pro samostatné servery nebo doména\sqladminaccount pro členské servery domény. Pro jiné databáze bude uživatelské jméno místním účtem v databázi. Heslo Heslo zadaného uživatelského jména. DN is Anchor Pokud v prostředí není známo, že tato nastavení vyžadují, nezaškrtávejte políčka Ukotvení a Export Type:Object Replace .

6.2 Načtení schématu z databáze

Po zadání přihlašovacích údajů bude hostitel konektoru ECMA připravený načíst schéma vaší databáze. Pokračujte s konfigurací připojení SQL:

Na stránce Schéma 1 zadáte seznam typů objektů. V této ukázce existuje jeden typ objektu .

UserVyplňte pole hodnotami zadanými v tabulce, která následuje za obrázkem, a vyberte Další.Vlastnost Hodnota Metoda detekce typu objektu Pevná hodnota Seznam pevných hodnot, tabulka, zobrazení nebo sp Uživatelská Jakmile vyberete Další, zobrazí se další stránka automaticky pro konfiguraci typu objektu

User. Na stránce Schéma 2 označíte, jak jsou uživatelé ve vaší databázi reprezentováni. V této ukázce je to jedna tabulka SQL s názvemEmployees. Vyplňte pole hodnotami zadanými v tabulce, která následuje za obrázkem, a vyberte Další.Vlastnost Hodnota User:Attribute Detection Table User:Table/View/SP Název tabulky v databázi, například EmployeesPoznámka:

Pokud dojde k chybě, zkontrolujte konfiguraci databáze a ujistěte se, že uživatel, kterého jste zadali na stránce Připojení , má ke schématu databáze přístup pro čtení.

Jakmile vyberete Další, zobrazí se další stránka automaticky, abyste vybrali sloupce tabulky, kterou jste zadali dříve, například

Employeestabulku v této ukázce, která se bude používat jakoAnchoraDNuživatelé. Tyto sloupce obsahují jedinečné identifikátory v databázi. Můžete použít stejné nebo různé sloupce, ale zajistěte, aby všechny řádky v této databázi měly jedinečné hodnoty v těchto sloupcích. Na stránce Schéma 3 vyplňte pole hodnotami uvedenými v tabulce, která následuje za obrázkem, a vyberte Další.Vlastnost Popis Vyberte Ukotvení pro: Uživatel Sloupec databázové tabulky, který se má použít pro ukotvení, například User:ContosoLoginVýběr atributu DN pro uživatele Sloupec databáze, který se má použít pro atribut DN, například AzureIDJakmile vyberete Další, zobrazí se automaticky další stránka, abyste potvrdili datový typ každého sloupce

Employeetabulky a jestli má konektor importovat nebo exportovat. Na stránce Schéma 4 ponechte výchozí hodnoty a vyberte Další.Na stránce Globální vyplňte pole a vyberte Další. Pro pokyny k jednotlivým polím použijte tabulku, která následuje za obrázkem.

Vlastnost Popis Rozdílová strategie V případě IBM DB2 vyberte NoneWater Mark – dotaz Pro IBM DB2 zadejte SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Formát data a času zdroje dat Pro SQL Server yyyy-MM-dd HH:mm:ssa IBM DB2YYYY-MM-DDNa stránce Oddíly vyberte Další.

6.3 Konfigurace profilů spuštění

Dále nakonfigurujete profily spuštění exportu a úplného importu. Profil spuštění exportu se použije, když hostitel konektoru ECMA potřebuje odesílat změny z ID Microsoft Entra do databáze, vkládat, aktualizovat a odstraňovat záznamy. Profil úplného spuštění importu se použije při spuštění hostitelské služby konektoru ECMA ke čtení v aktuálním obsahu databáze. V této ukázce použijete metodu Table v obou profilech spuštění, aby hostitel konektoru ECMA vygeneroval potřebné příkazy SQL.

Pokračujte s konfigurací připojení SQL:

Na stránce Profily spuštění ponechte políčko Exportovat zaškrtnuté. Zaškrtněte políčko Úplný import a vyberte Další.

Vlastnost Popis Export Spusťte profil, který exportuje data do SQL. Tento profil spuštění je povinný. Úplný import Spustit profil, který bude importovat všechna data ze zdrojů SQL zadaných dříve. Rozdílový import Spusťte profil, který bude importovat pouze změny z SQL od posledního úplného nebo rozdílového importu. Jakmile vyberete Další, zobrazí se další stránka automaticky, abyste nakonfigurovali metodu pro profil spuštění exportu. Na stránce Exportovat vyplňte pole a vyberte Další. Pro pokyny k jednotlivým polím použijte tabulku, která následuje za obrázkem.

Vlastnost Popis Operation – metoda Table Tabulka/zobrazení/sp Stejná tabulka jako nakonfigurovaná na kartě Schéma 2, například EmployeesNa stránce Úplný import vyplňte pole a vyberte Další. Pro pokyny k jednotlivým polím použijte tabulku, která následuje za obrázkem.

Vlastnost Popis Operation – metoda Table Tabulka/zobrazení/sp Stejná tabulka jako nakonfigurovaná na kartě Schéma 2, například Employees

6.4 Konfigurace způsobu zobrazení atributů v Microsoft Entra ID

V posledním kroku nastavení připojení SQL nakonfigurujte způsob, jakým se atributy zobrazují v ID Microsoft Entra:

Na stránce Typy objektů vyplňte pole a vyberte Další. Pro pokyny k jednotlivým polím použijte tabulku, která následuje za obrázkem.

- Ukotvení: Hodnoty tohoto atributu by měly být jedinečné pro každý objekt v cílové databázi. Služba zřizování Microsoft Entra provede dotaz na hostitele konektoru ECMA pomocí tohoto atributu po počátečním cyklu. Tato hodnota ukotvení by měla být stejná jako sloupec ukotvení, který jste nakonfigurovali dříve na stránce Schéma 3 .

- Atribut dotazu: Tento atribut by měl být stejný jako ukotvení.

-

DN: Ve většině případů by měla být vybrána možnost Automaticky vygenerovaná . Pokud není vybraná, ujistěte se, že je atribut DN namapován na atribut v Microsoft Entra ID, který ukládá DN v tomto formátu:

CN = anchorValue, Object = objectType. Další informace o ukotvení a DN naleznete v tématu o atributech ukotvení a rozlišujících názvech.

Vlastnost Popis Cílový objekt Uživatelská Záložka Sloupec nakonfigurovaný na kartě Schéma 3, například ContosoLoginAtribut dotazu Stejný sloupec jako ukotvení, například ContosoLoginDN Stejný sloupec jako nakonfigurovaný na kartě Schéma 3, například ContosoLoginAutomaticky vygenerováno Zkontrolováno Hostitel konektoru ECMA zjistí atributy podporované cílovou databází. Můžete zvolit, které z těchto atributů chcete zveřejnit pro ID Microsoft Entra. Tyto atributy je pak možné nakonfigurovat na webu Azure Portal pro zřizování. Na stránce Vybrat atributy přidejte všechny atributy v rozevíracím seznamu po jednom.

Rozevírací seznam Atribut zobrazuje všechny atributy, které byly zjištěny v cílové databázi a nebyly vybrány na předchozí stránce Vybrat atributy. Po přidání všech relevantních atributů vyberte Další.

- Na stránce Zrušení zřízení v části Zakázat tok vyberte Odstranit. Atributy vybrané na předchozí stránce nebudou k dispozici pro výběr na stránce Zrušení zřízení. Vyberte Dokončit.

Poznámka:

Pokud použijete hodnotu atributu Set, mějte na paměti, že jsou povoleny pouze logické hodnoty.

7. Ujistěte se, že je spuštěná služba ECMA2Host.

Na serveru, na kterém běží hostitel konektoru Microsoft Entra ECMA, vyberte Spustit.

Do pole zadejte spuštění a zadejte services.msc.

V seznamu Služby se ujistěte, že je microsoft ECMA2Host přítomný a spuštěný. Pokud ne, vyberte Spustit.

Pokud se připojujete k nové databázi nebo k databázi, která je prázdná a nemá žádné uživatele, pokračujte v další části. V opačném případě postupujte podle těchto kroků a ověřte, že konektor identifikoval existující uživatele z databáze.

- Pokud jste službu nedávno spustili a máte v databázi mnoho uživatelských objektů, počkejte několik minut, než konektor naváže připojení k databázi.

8. Konfigurace připojení aplikace na webu Azure Portal

Vraťte se do okna webového prohlížeče, ve kterém jste konfigurovali zřizování aplikací.

Poznámka:

Pokud časový limit okna vypršel, budete muset agenta znovu vybrat.

- Přihlaste se k portálu Azure.

- Přejděte do podnikových aplikací a místní aplikace ECMA.

- Vyberte při zřizování.

- Pokud se zobrazí začínáme , změňte režim na Automatický, v části Místní připojení vyberte agenta, kterého jste nasadili, a vyberte Přiřadit agenty. V opačném případě přejděte ke zřizování pro úpravy.

V části Přihlašovací údaje správce zadejte následující adresu URL.

{connectorName}Část nahraďte názvem konektoru na hostiteli konektoru ECMA, například SQL. V názvu konektoru se rozlišují malá a velká a malá písmena by měla být stejná jako v průvodci. Můžete také nahraditlocalhostnázvem hostitele počítače.Vlastnost Hodnota Adresa URL tenanta https://localhost:8585/ecma2host_{connectorName}/scimZadejte hodnotu tajného tokenu, kterou jste definovali při vytváření konektoru.

Poznámka:

Pokud jste agentovi právě přiřadili aplikaci, počkejte 10 minut, než se registrace dokončí. Test připojení nebude fungovat, dokud se registrace nedokončí. Vynucení registrace agenta k dokončení restartováním zřizovacího agenta na vašem serveru může proces registrace urychlit. Přejděte na svůj server, vyhledejte služby na panelu hledání systému Windows, identifikujte službu agenta zřizování Microsoft Entra Connect, klikněte pravým tlačítkem myši na službu a restartujte ji.

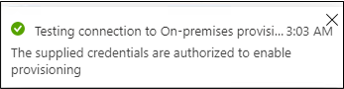

Vyberte Test připojení a počkejte jednu minutu.

Po úspěšném testu připojení a indikuje, že zadané přihlašovací údaje mají oprávnění k povolení zřizování, vyberte Uložit.

9. Konfigurace mapování atributů

Teď potřebujete mapovat atributy mezi reprezentací uživatele v Microsoft Entra ID a reprezentací uživatele v databázi SQL místní aplikace.

Pomocí webu Azure Portal nakonfigurujete mapování mezi atributy uživatele Microsoft Entra a atributy, které jste předtím vybrali v průvodci konfigurací hostitele ECMA.

Ujistěte se, že schéma Microsoft Entra obsahuje atributy, které databáze vyžaduje. Pokud databáze vyžaduje, aby uživatelé měli atribut, například

uidNumber, a tento atribut ještě není součástí vašeho schématu Microsoft Entra pro uživatele, budete muset použít funkci rozšíření adresáře k přidání tohoto atributu jako rozšíření.V Centru pro správu Microsoft Entra v části Podnikové aplikace vyberte místní aplikaci aplikace ECMA a pak stránku Zřizování .

Vyberte Upravit zřizování a počkejte 10 sekund.

Rozbalte mapování a vyberte mapování zřizovacích ID Microsoft Entra ID. Pokud jste mapování atributů pro tuto aplikaci nakonfigurovali poprvé, bude to jediné mapování pro zástupný symbol.

Chcete-li ověřit, že schéma databáze je k dispozici v Microsoft Entra ID, zaškrtněte políčko Zobrazit pokročilé možnosti a vyberte Upravit seznam atributů pro ScimOnPremises. Ujistěte se, že jsou uvedené všechny atributy vybrané v průvodci konfigurací. Pokud ne, počkejte několik minut, než se schéma aktualizuje, a pak stránku znovu načtěte. Jakmile se zobrazí uvedené atributy, zavřete stránku a vraťte se do seznamu mapování.

Teď klikněte na mapování zástupných symbolů userPrincipalName . Toto mapování se ve výchozím nastavení přidá při první konfiguraci místního zřizování.

Změňte hodnoty atributu tak, aby odpovídaly následujícímu:

Změňte hodnoty atributu tak, aby odpovídaly následujícímu:

| Typ mapování | Zdrojový atribut | Cílový atribut |

|---|---|---|

| Direct | userPrincipalName (Hlavní název uživatele) | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

Teď vyberte Přidat nové mapování a opakujte další krok pro každé mapování.

Zadejte zdrojové a cílové atributy pro každé mapování v následující tabulce.

Typ mapování Zdrojový atribut Cílový atribut Direct userPrincipalName (Hlavní název uživatele) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Direct pošta urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Direct givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Direct surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Direct mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID Po přidání všech mapování vyberte Uložit.

10. Přiřazení uživatelů k aplikaci

Teď, když máte hostitele konektoru Microsoft Entra ECMA, který komunikuje s ID Microsoft Entra a nakonfigurovaným mapováním atributů, můžete přejít k konfiguraci toho, kdo je v oboru zřizování.

Důležité

Pokud jste byli přihlášení pomocí role Správce hybridní identity, musíte se odhlásit a přihlásit pomocí účtu, který má alespoň roli správce aplikace pro tuto část. Role Správce hybridní identity nemá oprávnění k přiřazování uživatelů k aplikacím.

Pokud existují uživatelé v databázi SQL, měli byste pro tyto stávající uživatele vytvořit přiřazení rolí aplikace. Další informace o hromadném vytváření přiřazení rolí aplikace najdete v tématu Řízení stávajících uživatelů aplikace v Microsoft Entra ID.

V opačném případě, pokud neexistují žádní aktuální uživatelé aplikace, vyberte testovacího uživatele z Microsoft Entra, který bude zřízen pro aplikaci.

Ujistěte se, že má uživatel všechny vlastnosti, které budou mapovány na požadované atributy schématu databáze.

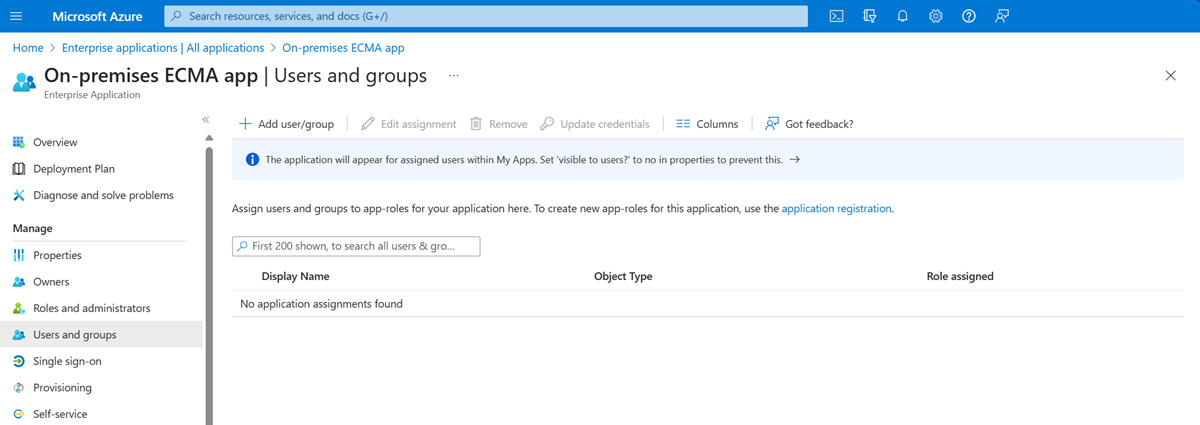

Na webu Azure Portal vyberte Podnikové aplikace.

Vyberte místní aplikaci aplikace ECMA.

Na levé straně v části Spravovat vyberte Uživatelé a skupiny.

Vyberte Přidat uživatele nebo skupinu.

V části Uživatelé vyberte Možnost Žádná vybrána.

Vyberte uživatele zprava a vyberte tlačítko Vybrat .

Teď vyberte Přiřadit.

11. Zřizování testů

Teď, když jsou atributy mapované a uživatelé jsou přiřazeni, můžete otestovat zřizování na vyžádání u jednoho z vašich uživatelů.

Na webu Azure Portal vyberte Podnikové aplikace.

Vyberte místní aplikaci aplikace ECMA.

Na levé straně vyberte Zřizování.

Vyberte Zřídit na vyžádání.

Vyhledejte jednoho z testovacích uživatelů a vyberte Zřídit.

Po několika sekundách se zobrazí zpráva Úspěšně vytvořený uživatel v cílovém systému se seznamem atributů uživatele.

12. Zahájení zřizování uživatelů

Po úspěšném zřízení na vyžádání přejděte zpět na stránku konfigurace zřizování. Ujistěte se, že je obor nastavený jenom na přiřazené uživatele a skupiny, zapněte zřizování a vyberte Uložit.

Počkejte několik minut, než se zřizování spustí. Může to trvat až 40 minut. Po dokončení úlohy zřizování, jak je popsáno v další části, pokud jste dokončili testování, můžete změnit stav zřizování na Vypnuto a vybrat Uložit. Tato akce zastaví spuštění služby zřizování v budoucnu.

Řešení chyb zřizování

Pokud se zobrazí chyba, vyberte Zobrazit protokoly zřizování. Vyhledejte v protokolu řádek, ve kterém je Stav selhání, a vyberte na daném řádku.

Pokud se chybová zpráva nepovedla vytvořit uživatele, zkontrolujte atributy, které jsou zobrazeny podle požadavků schématu databáze.

Další informace najdete na kartě Poradce při potížích a doporučení . Pokud ovladač ODBC vrátil zprávu, může se zde zobrazit. Zpráva je například ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. chybou ovladače ODBC. V tomto případě může značit, že column does not allow nulls sloupec v databázi je povinný, FirstName ale zřízený uživatel neměl givenName atribut, takže ho nelze zřídit.

Kontrola úspěšného zřízení uživatelů

Po čekání zkontrolujte databázi SQL a ujistěte se, že jsou uživatelé zřízeni.

Příloha A

Pokud používáte SQL Server, můžete k vytvoření ukázkové databáze použít následující skript SQL.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO