Přeskočení odstranění uživatelských účtů, které v Microsoft Entra ID přejdou mimo rozsah

Ve výchozím nastavení microsoft Entra provisioning engine soft deletes or disables users that go out of scope. U některých scénářů, jako je Workday to AD User Inbound Provisioning, ale toto chování nemusí být očekávané a můžete chtít toto výchozí chování přepsat.

Tento článek popisuje, jak pomocí rozhraní Microsoft Graph API a Průzkumníka rozhraní Microsoft Graph API nastavit příznak SkipOutOfScopeDeletions , který řídí zpracování účtů, které vyjdou mimo rozsah.

- Pokud je skipOutOfScopeDeletions nastavená na hodnotu 0 (false), účty, které v cíli přejdou mimo rozsah, jsou v cíli zakázané.

- Pokud je skipOutOfScopeDeletions nastavená na hodnotu 1 (true), účty, které v cíli přejdou mimo rozsah, nejsou v cíli zakázané. Tento příznak je nastavený na úrovni aplikace zřizování a dá se nakonfigurovat pomocí rozhraní Graph API.

Vzhledem k tomu, že se tato konfigurace běžně používá s aplikací Workday pro zřizování uživatelů služby Active Directory, zahrnují následující kroky snímky obrazovky aplikace Workday. Konfigurace se ale dá použít i se všemi ostatními aplikacemi, jako jsou ServiceNow, Salesforce a Dropbox. Abyste mohli tento postup úspěšně dokončit, musíte nejprve nastavit zřizování aplikací pro aplikaci. Každá aplikace má svůj vlastní článek konfigurace. Pokud chcete například nakonfigurovat aplikaci Workday, přečtěte si kurz : Konfigurace aplikace Workday pro zřizování uživatelů Microsoft Entra. SkipOutOfScopeDeletions nefunguje pro synchronizaci mezi tenanty.

Krok 1: Načtení ID instančního objektu služby App Service (ID objektu) zřizování

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

- Přejděte k podnikovým aplikacím> identit.>

- Vyberte aplikaci a přejděte do části Vlastnosti vaší zřizovací aplikace. V tomto příkladu používáme Workday.

- Zkopírujte hodnotu GUID v poli ID objektu. Tato hodnota se také nazývá ServicePrincipalId vaší aplikace a používá se v operacích Graph Exploreru.

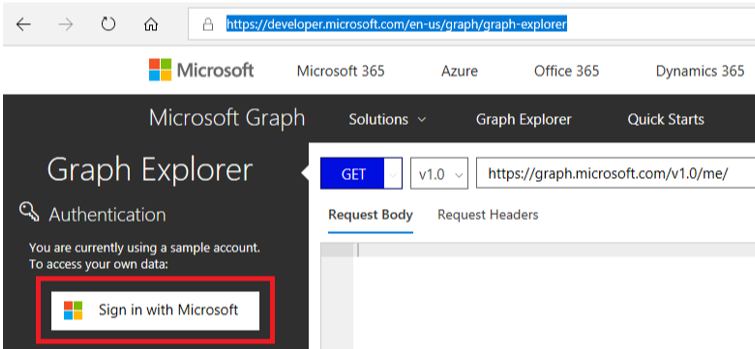

Krok 2: Přihlášení k Microsoft Graph Exploreru

Spuštění Microsoft Graph Exploreru

Vyberte tlačítko "Sign-In s Microsoftem" a přihlaste se jako uživatel s alespoň rolí správce aplikací .

Po úspěšném přihlášení se v levém podokně zobrazí podrobnosti uživatelského účtu.

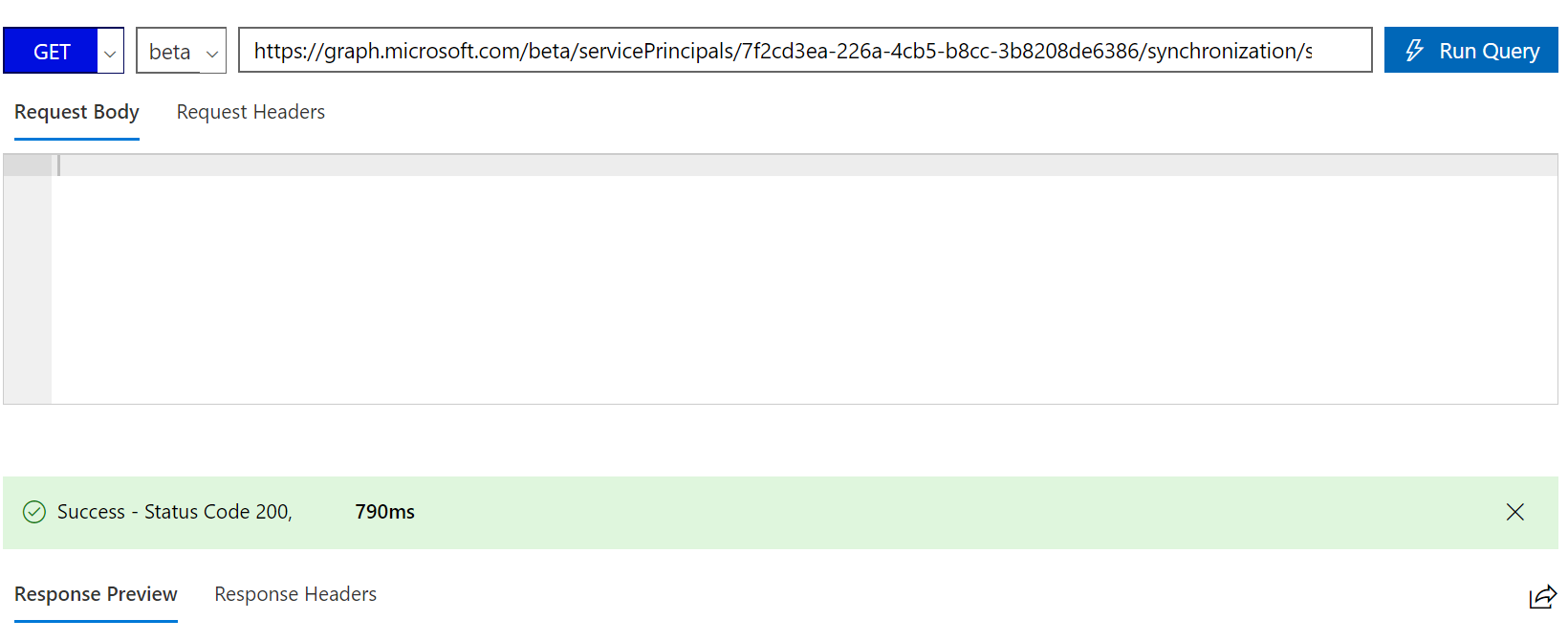

Krok 3: Získání existujících přihlašovacích údajů aplikace a podrobností o připojení

V Microsoft Graph Exploreru spusťte následující dotaz GET a nahraďte [servicePrincipalId] atributem ServicePrincipalId extrahovaným z kroku 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

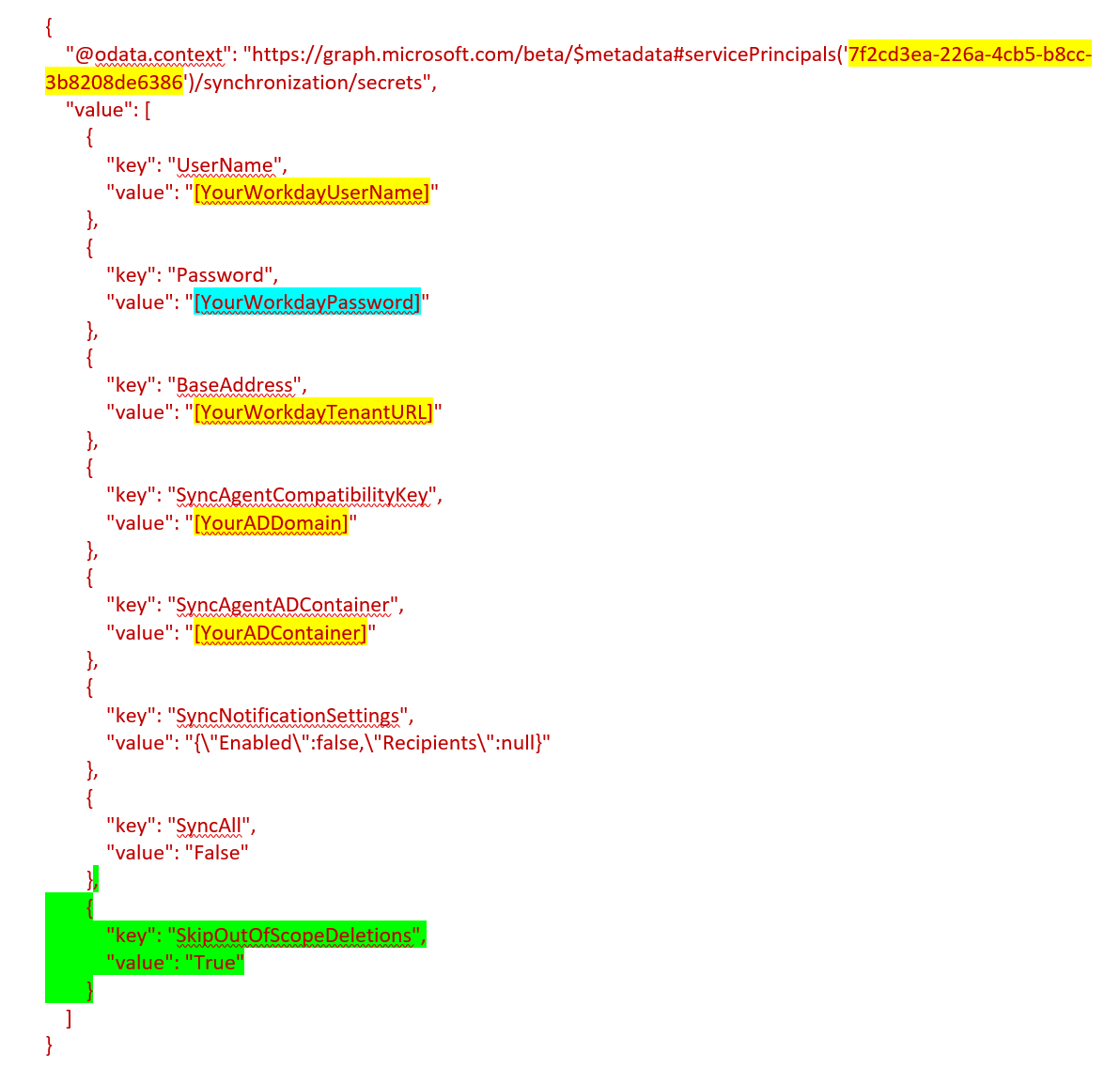

Zkopírujte odpověď do textového souboru. Vypadá to jako zobrazený text JSON se zvýrazněnými hodnotami žlutými konkrétními pro vaše nasazení. Přidejte čáry zvýrazněné zelenou barvou na konec a aktualizujte heslo připojení Workday zvýrazněné modře.

Tady je blok JSON, který se má přidat do mapování.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

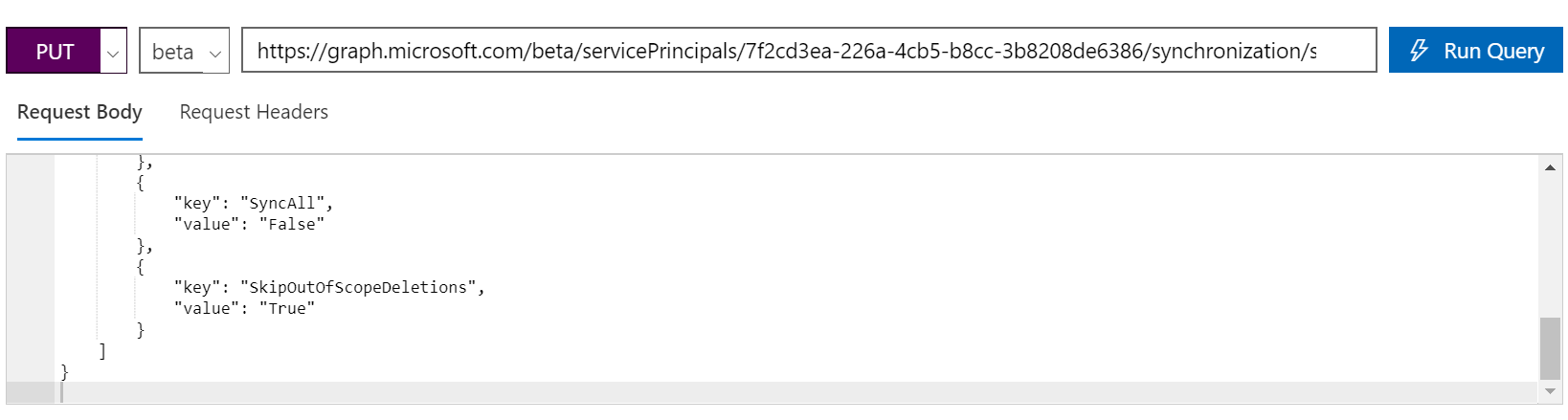

Krok 4: Aktualizace koncového bodu tajných kódů příznakem SkipOutOfScopeDeletions

Spuštěním příkazu v Graph Exploreru aktualizujte koncový bod tajných kódů příznakem SkipOutOfScopeDeletions .

V adrese URL nahraďte [servicePrincipalId] atributem ServicePrincipalId extrahovaným z kroku 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Zkopírujte aktualizovaný text z kroku 3 do textu požadavku.

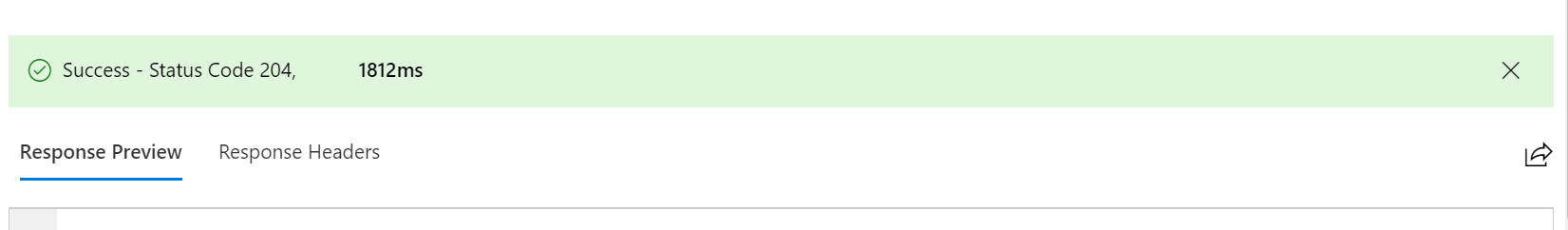

Vyberte Spustit dotaz.

Výstup byste měli získat jako úspěch – stavový kód 204. Pokud se zobrazí chyba, možná budete muset zkontrolovat, jestli má váš účet oprávnění ke čtení a zápisu pro ServicePrincipalEndpoint. Toto oprávnění najdete kliknutím na kartu Upravit oprávnění v Průzkumníku graphu.

Krok 5: Ověření, že uživatelé mimo rozsah nejsou zakázaní

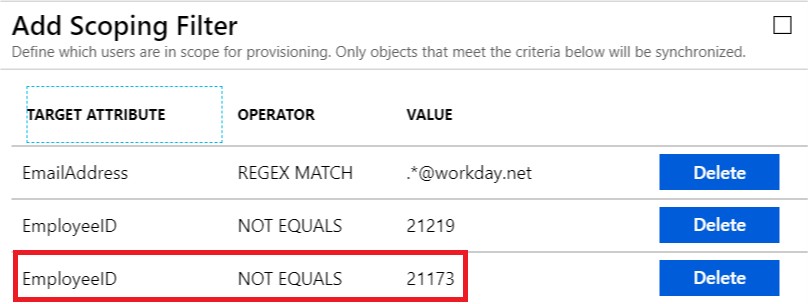

Tento příznak můžete otestovat očekávaným chováním aktualizací pravidel oborů tak, aby přeskočí konkrétního uživatele. V tomto příkladu vyloučíme zaměstnance s ID 21173 (který byl dříve v oboru) přidáním nového pravidla oboru:

V dalším cyklu poskytování služba Microsoft Entra zjistí, že uživatel 21173 není součástí rozsahu.

SkipOutOfScopeDeletions Pokud je tato vlastnost povolená, zobrazí se v synchronizačním pravidlu pro daného uživatele zpráva.