Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Ověřování na základě certifikátů (CBA) s federací umožňuje Microsoft Entra ID ověřit vás pomocí klientského certifikátu na zařízení s Windows, s Androidem nebo s iOS při připojování účtu Exchange Online k:

- Mobilní aplikace Microsoftu, jako je Microsoft Outlook a Microsoft Word

- Klienti Exchange ActiveSync (EAS)

Konfigurace této funkce eliminuje nutnost zadat kombinaci uživatelského jména a hesla do určitých e-mailových aplikací a aplikací Microsoft Office na mobilním zařízení.

Poznámka

Jako alternativu můžou organizace nasadit Microsoft Entra CBA bez nutnosti federace. Další informace naleznete v tématu Přehled ověřování založeného na certifikátech Microsoft Entra pro Microsoft Entra ID.

Toto téma:

- Poskytuje postup konfigurace a využití CBA pro uživatele tenantů v plánech Office 365 Enterprise, Business, Education a US Government.

- Předpokládá, že už máte nakonfigurovanou infrastrukturu veřejných klíčů (PKI) a službu AD FS .

Požadavky

Pokud chcete nakonfigurovat CBA s federací, musí být splněné následující příkazy:

- CBA s federací se podporuje jenom pro federovaná prostředí pro aplikace prohlížeče, nativní klienty používající moderní ověřování nebo knihovny MSAL. Jedinou výjimkou je Exchange Active Sync (EAS) pro Exchange Online (EXO), kterou je možné použít pro federované a spravované účty. Informace o konfiguraci jazyka Microsoft Entra CBA bez nutnosti federace najdete v tématu Postup konfigurace ověřování založeného na certifikátech Microsoft Entra.

- Kořenová certifikační autorita a všechny zprostředkující certifikační autority musí být nakonfigurované v ID Microsoft Entra.

- Každá certifikační autorita musí mít seznam odvolaných certifikátů (CRL), na který se dá odkazovat prostřednictvím internetové adresy URL.

- Musíte mít alespoň jednu certifikační autoritu nakonfigurovanou v MICROSOFT Entra ID. Související kroky najdete v části Konfigurace certifikačních autorit .

- Pro klienty Exchange ActiveSync musí mít klientský certifikát směrovatelnou e-mailovou adresu uživatele v Exchangi Online v poli Hlavní název nebo název RFC822 pole Alternativní název subjektu. Microsoft Entra ID mapuje hodnotu RFC822 na atribut proxy adresa v adresáři.

- Klientské zařízení musí mít přístup alespoň k jedné certifikační autoritě, která vydává klientské certifikáty.

- Klientský certifikát pro ověření klienta musí být vydaný pro vašeho klienta.

Důležitý

Maximální velikost seznamu CRL pro microsoft Entra ID pro úspěšné stažení a mezipaměť je 20 MB a doba potřebná ke stažení seznamu CRL nesmí překročit 10 sekund. Pokud microsoft Entra ID nemůže stáhnout CRL, ověřování na základě certifikátů pomocí certifikátů vystavených odpovídající certifikační autoritou se nezdaří. Osvědčenými postupy pro zajištění, aby soubory seznamu CRL byly v mezích velikosti, je udržovat životnost certifikátů v rámci přiměřených limitů a vyčistit prošlé certifikáty.

Krok 1: Výběr platformy zařízení

Jako první krok je potřeba pro platformu zařízení, na které vám záleží, zkontrolovat následující:

- Podpora mobilních aplikací Office

- Specifické požadavky na implementaci

Související informace existují pro následující platformy zařízení:

Krok 2: Konfigurace certifikačních autorit

Pokud chcete nakonfigurovat certifikační autority v MICROSOFT Entra ID, nahrajte pro každou certifikační autoritu následující:

- Veřejná část certifikátu ve formátu .cer

- Internetové adresy URL, ve kterých se nacházejí seznamy odvolaných certifikátů (CRL)

Schéma certifikační autority vypadá takto:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Pro konfiguraci můžete použít Microsoft Graph PowerShellu:

Spusťte Windows PowerShell s oprávněními správce.

Nainstalujte Microsoft Graph PowerShellu:

Install-Module Microsoft.Graph

Jako první krok konfigurace musíte vytvořit připojení k vašemu tenantovi. Jakmile existuje připojení k vašemu tenantovi, můžete zkontrolovat, přidat, odstranit a upravit důvěryhodné certifikační autority definované v adresáři.

Připojit

Pokud chcete vytvořit připojení k vašemu tenantovi, použijte Connect-MgGraph:

Connect-MgGraph

Získat

Pokud chcete získat důvěryhodné certifikační autority definované ve vašem adresáři, použijte Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Důležitý

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. Tento postup pomáhá zlepšit zabezpečení pro vaši organizaci. Globální správce je vysoce privilegovaná role, která by měla být omezená na scénáře tísňového volání nebo v případě, že nemůžete použít existující roli.

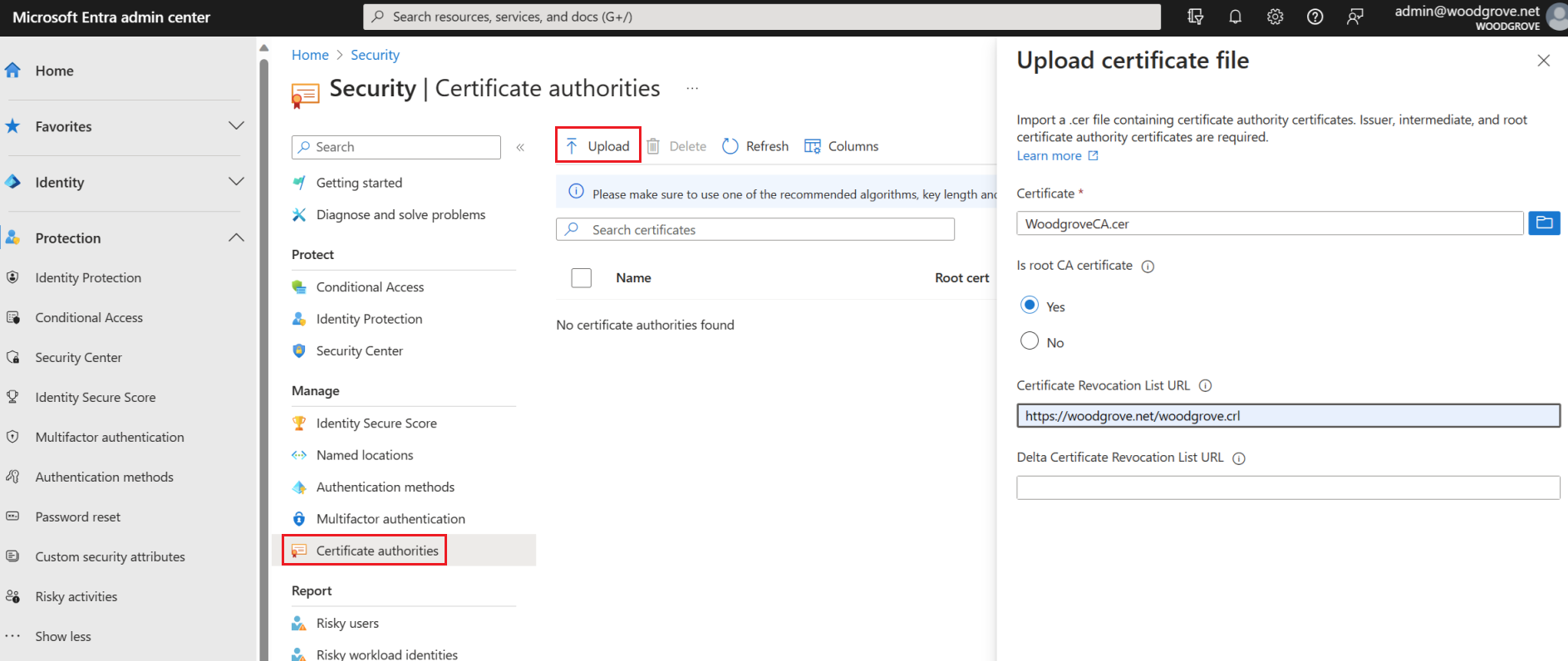

Pokud chcete přidat, upravit nebo odebrat certifikační autoritu, použijte Centrum pro správu Microsoft Entra:

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

Přejděte na Entra ID>Identity Secure Score>certifikační autority.

Pokud chcete nahrát certifikační autoritu, vyberte Nahrát:

Vyberte soubor CA.

Pokud je certifikační autorita kořenovým certifikátem, vyberte ano. V opačném případě vyberte Ne.

Pro adresu URL seznamu odvolaných certifikátů nastavte internetovou adresu URL základního seznamu CRL certifikační autority, která obsahuje všechny odvolané certifikáty. Pokud adresa URL není nastavená, ověřování s odvolanými certifikáty se nezdaří.

Pro adresu URL seznamu odvolaných certifikátů Delta nastavte internetovou adresu URL seznamu odvolaných certifikátů, která obsahuje všechny odvolané certifikáty od posledního publikování základního seznamu CRL.

Vyberte Přidat.

Pokud chcete odstranit certifikát certifikační autority, vyberte certifikát a vyberte Odstranit.

Vyberte Sloupce , které chcete přidat nebo odstranit.

Krok 3: Konfigurace odvolání

Pokud chcete odvolat klientský certifikát, Microsoft Entra ID načte seznam odvolaných certifikátů (CRL) z adres URL nahraných jako součást informací certifikační autority a uloží ho do mezipaměti. Časové razítko posledního zveřejnění (vlastnost Effective Date) v CRL se používá k ověření, že CRL je stále platný. CRL je pravidelně využíván k odvolání přístupu k certifikátům, které jsou součástí seznamu.

Pokud je vyžadováno okamžité odvolání (například pokud uživatel ztratí zařízení), může být autorizační token uživatele zneplatněný. Pokud chcete autorizační token zneplatnit, nastavte pole StsRefreshTokensValidFrom pro tohoto konkrétního uživatele pomocí Windows PowerShellu. Je nutné aktualizovat pole StsRefreshTokensValidFrom pro každého uživatele, pro kterého chcete odvolat přístup.

Chcete-li zajistit zachování odvolání, je nutné nastavit datum účinnosti seznamu CRL na datum po hodnotě nastavené stsRefreshTokensValidFrom a zajistit, aby příslušný certifikát byl v seznamu CRL.

Následující kroky popisují proces aktualizace a zneplatnění autorizačního tokenu nastavením pole StsRefreshTokensValidFrom .

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

Datum, které nastavíte, musí být v budoucnu. Pokud datum není v budoucnu, vlastnost StsRefreshTokensValidFrom není nastavena. Pokud je datum v budoucnu, StsRefreshTokensValidFrom je nastaven na aktuální čas (nikoli datum označené příkazem Set-MsolUser).

Krok 4: Otestování konfigurace

Testování certifikátu

Jako první test konfigurace byste se měli pokusit přihlásit k Outlook Web Accessu nebo SharePointu Online pomocí prohlížeče na zařízení.

Pokud je přihlášení úspěšné, pak víte, že:

- Pro testovací zařízení se zřídil uživatelský certifikát.

- Služba AD FS je správně nakonfigurovaná.

Testování mobilních aplikací Office

- Na testovacím zařízení nainstalujte mobilní aplikaci Office (například OneDrive).

- Spusťte aplikaci.

- Zadejte své uživatelské jméno a vyberte uživatelský certifikát, který chcete použít.

Měli byste být úspěšně přihlášení.

Testování klientských aplikací Exchange ActiveSync

Pokud chcete získat přístup k protokolu Exchange ActiveSync (EAS) prostřednictvím ověřování na základě certifikátů, musí být pro aplikaci k dispozici profil EAS obsahující klientský certifikát.

Profil EAS musí obsahovat následující informace:

Uživatelský certifikát, který se má použít k ověřování

Koncový bod EAS (například outlook.office365.com)

Profil EAS je možné nakonfigurovat a umístit do zařízení prostřednictvím využití správy mobilních zařízení (MDM), jako je Microsoft Intune, nebo ručním umístěním certifikátu do profilu EAS na zařízení.

Testování klientských aplikací EAS v Androidu

- Nakonfigurujte v aplikaci profil EAS, který splňuje požadavky v předchozí části.

- Otevřete aplikaci a ověřte, že se pošta synchronizuje.

Další kroky

Další informace o ověřování pomocí certifikátů na zařízeních s Androidem

Další informace o ověřování pomocí certifikátů na zařízeních s iOSem