Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Metoda externího ověřování (EAM) umožňuje uživatelům zvolit externího poskytovatele, aby splnili požadavky vícefaktorového ověřování (MFA), když se přihlásí k MICROSOFT Entra ID.

Důležité

Externí zprostředkovatel ověřování je aktuálně ve verzi Public Preview. Další informace o verzích Preview najdete v tématu Univerzální licenční podmínky pro online služby. V této verzi Preview vám dáváme možnost externího zprostředkovatele ověřování integrovat s tenanty Microsoft Entra ID jako metodu externího ověřování (EAM). EAM může splňovat požadavky na vícefaktorové ověřování ze zásad podmíněného přístupu, zásad podmíněného přístupu založeného na rizicích Microsoft Entra ID Protection, aktivace Privileged Identity Management (PIM), a pokud samotná aplikace vyžaduje vícefaktorové ověřování. EAM se liší od federace v tom, že identita uživatele pochází a je spravována v Microsoft Entra ID. S federací se identita spravuje v externím zprostředkovateli identity. EAM vyžadují alespoň licenci Microsoft Entra ID P1.

Tady je diagram fungování metody externího ověřování:

Důležité

Aktualizujeme EAM Preview tak, aby podporovala vylepšení. V rámci vylepšení provedeme back-endovou migraci, která může mít vliv na některé uživatele, kteří se přihlašují pomocí EAM. Další informace najdete v tématu Registrace metody ověřování pro EAMs. Vylepšení zavádíme v měsíci září 2025.

Požadovaná metadata pro konfiguraci EAM

K vytvoření EAM potřebujete od externího zprostředkovatele ověřování následující informace:

ID aplikace obecně označuje víceklientní aplikaci od vašeho poskytovatele, která se používá jako součást integrace. Musíte udělit souhlas s administrátorskými právy pro tuto aplikaci ve vašem tenantovi.

ID klienta je identifikátor od vašeho zprostředkovatele, který se používá jako součást integrace ověřování k identifikaci ID Microsoft Entra požadujícího ověření.

Adresa URL zjišťování je koncový bod zjišťování OpenID Connect (OIDC) pro externího zprostředkovatele ověřování.

Další informace o tom, jak nastavit registraci aplikace, naleznete v tématu Konfigurace nového externího zprostředkovatele ověřování pomocí Microsoft Entra ID.

Důležité

Ujistěte se, že vlastnost kid (ID klíče) je zakódovaná v hlavičce WEBOVÉho tokenu JSON (JWT) id_token a v sadě webových klíčů JSON (JWKS) načtené z jwks_uri zprostředkovatele. Toto zarovnání kódování je nezbytné pro bezproblémové ověřování podpisů tokenů během ověřovacích procesů. Nesprávné zarovnání může vést k problémům s párování klíčů nebo ověřením podpisu.

Správa EAM v Centru pro správu Microsoft Entra

Metody ověřování EAM jsou spravovány zásadami ověřování Microsoft Entra ID, podobně jako integrované metody.

Vytvoření EAM v Centru pro správu

Před vytvořením EAM v Centru pro správu se ujistěte, že máte metadata ke konfiguraci EAM.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce privilegovaných rolí.

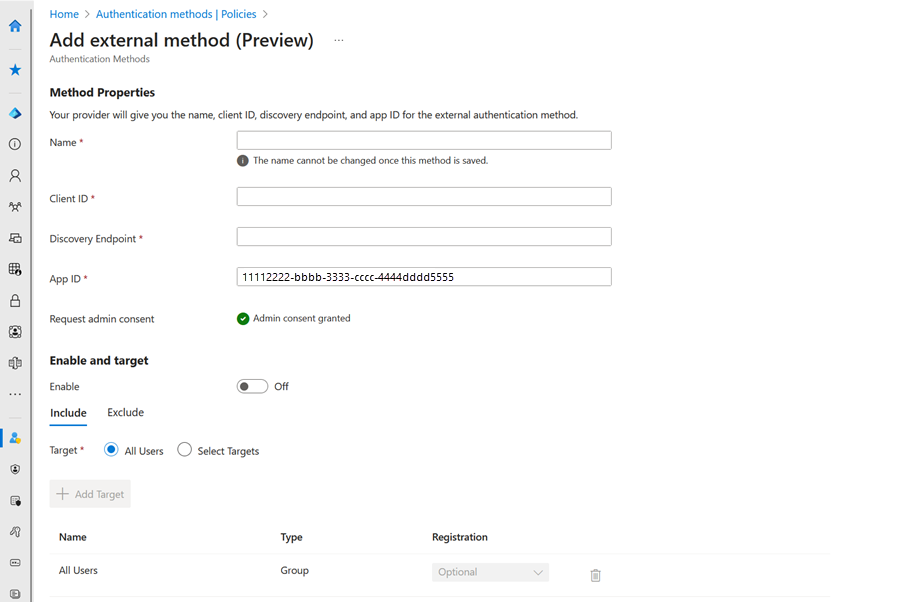

Přejděte na Entra ID>metody ověřování>Přidat externí metodu (Preview).

Přidejte vlastnosti metody na základě informací o konfiguraci od poskytovatele. Příklad:

- Název: Adatum

- ID klienta: 00001111-aaaa-2222-bbbb-3333cccc4444

- Koncový bod zjišťování:

https://adatum.com/.well-known/openid-configuration - ID aplikace: 111122222-bbbb-3333-cccc-4444ddd555

Důležité

Uživatel uvidí zobrazované jméno v nástroji pro výběr metody. Po vytvoření metody nemůžete změnit název. Zobrazovaný název musí být jedinečný.

K udělení administrátorského souhlasu pro aplikaci poskytovatele potřebujete alespoň roli Správce privilegovaných rolí. Pokud nemáte roli potřebnou k udělení souhlasu, můžete i nadále uložit metodu ověřování, ale nemůžete ji povolit, dokud se neudělí souhlas.

Jakmile zadáte hodnoty od poskytovatele, stiskněte tlačítko a požádejte o udělení souhlasu správce s aplikací, aby mohl přečíst požadované informace od uživatele, aby se ověřil správně. Zobrazí se výzva k přihlášení pomocí účtu s oprávněními správce a k udělení požadovaných oprávnění aplikaci poskytovatele.

Po přihlášení vyberte Přijmout a udělte souhlas správce:

Před udělením souhlasu se zobrazí oprávnění, která aplikace zprostředkovatele požaduje. Po udělení souhlasu správce a replikaci změn se stránka aktualizuje, aby se zobrazil souhlas správce.

Pokud má aplikace oprávnění, můžete tuto metodu povolit i před uložením. Jinak je nutné uložit metodu ve stavu zakázání a povolit ji po udělení souhlasu aplikaci.

Po povolení metody můžou všichni uživatelé v oboru zvolit metodu pro všechny výzvy vícefaktorového ověřování. Pokud není souhlas poskytnutý poskytovatelem aplikace schválen, jakékoli přihlášení prostřednictvím této metody selže.

Pokud je aplikace odstraněná nebo už nemá oprávnění, zobrazí se uživatelům chyba a přihlášení selže. Metodu nelze použít.

Konfigurace EAM v Centru pro správu

Pokud chcete spravovat své EAM v Centru pro správu Microsoft Entra, otevřete zásady metod ověřování. Výběrem názvu metody otevřete možnosti konfigurace. Můžete zvolit, kteří uživatelé budou zahrnuti a vyloučeni z používání této metody.

Odstranit EAM v Centru pro správu

Pokud už nechcete, aby uživatelé mohli eam používat, můžete:

- Nastavte Povolit na Vypnuto pro uložení konfigurace metody

- Výběrem možnosti Odstranit odeberete metodu.

Správa EAM pomocí Microsoft Graphu

Ke správě zásad metod ověřování pomocí Microsoft Graphu Policy.ReadWrite.AuthenticationMethod potřebujete oprávnění. Další informace naleznete v tématu Update authenticationMethodsPolicy.

Uživatelské prostředí

Uživatelé, kteří jsou pro EAM povoleni, ho můžou používat, když se vyžadují přihlášení a vícefaktorové ověřování.

Pokud má uživatel jiné způsoby přihlášení a je povolené vícefaktorové ověřování upřednostňované systémem , zobrazí se tyto další metody ve výchozím pořadí. Uživatel se může rozhodnout použít jinou metodu a pak vybrat EAM. Pokud má uživatel například povolenou funkci Authenticator jako další metodu, zobrazí se výzva k ověření čísla.

Pokud uživatel nemá povolené žádné jiné metody, stačí zvolit EAM. Přesměrují se na externího zprostředkovatele ověřování, aby se dokončilo ověřování.

Registrace metody ověřování pro systémy EAM

V EAM Preview můžou uživatelé, kteří jsou členy skupin povolených pro EAM, použít EAM k uspokojení vícefaktorového ověřování. Tito uživatelé nejsou součástí sestav o registraci metody ověřování.

Probíhá zavedení registrace EAM v ID Microsoft Entra. Po dokončení uvedení musí uživatelé zaregistrovat svůj EAM v Microsoft Entra ID, aby ho mohli použít k uspokojení vícefaktorového ověřování. V rámci tohoto uvedení microsoft Entra ID automaticky zaregistruje poslední uživatele EAM, kteří se přihlásili pomocí EAM během posledních 28 dnů.

Uživatelé, kteří se do 28 dnů od uvedení registrační funkce nepřihlásili pomocí EAM, musí před dalším použitím zaregistrovat EAM. Tito uživatelé se můžou při příštím přihlášení podívat na změnu v závislosti na aktuálním nastavení ověřování:

- Pokud jsou povolené jenom pro EAM, musí před pokračováním dokončit registraci EAM za běhu.

- Pokud jsou povolené pro EAM a další metody ověřování, můžou přijít o přístup k EAM pro ověřování. Existují dva způsoby, jak mohou získat přístup:

- Můžou zaregistrovat svůj EAM na bezpečnostních údajích.

- Správce může použít Centrum pro správu Microsoft Entra nebo Microsoft Graph k registraci EAM svým jménem.

Další části zahrnují kroky pro každou možnost.

Jak si uživatelé zaregistrují svůj EAM v bezpečnostních údajích

Uživatelé můžou registrovat EAM v bezpečnostních údajích takto:

- Přihlaste se k bezpečnostním údajům.

- Vyberte + Přidat metodu přihlášení.

- Po zobrazení výzvy k výběru metody přihlášení ze seznamu dostupných možností vyberte metody externího ověřování.

- Na potvrzovací obrazovce vyberte Další .

- Dokončete druhý faktorový úkol s externím poskytovatelem. V případě úspěchu se uživatelům zobrazí EAM uvedené ve svých metodách přihlašování.

Jak uživatelé registrují svůj EAM pomocí průvodce registrací

Když se uživatel přihlásí, průvodce registrací mu pomůže zaregistrovat eamy, které mají povoleno používat. Pokud jsou povolené pro jiné metody ověřování, možná budou muset vybrat, že chci nastavit jinou metodu>externího ověřování , aby mohly pokračovat. Musí se ověřit u svého poskytovatele EAM, aby registrovali EAM v Microsoft Entra ID.

Pokud ověření proběhne úspěšně, zpráva potvrdí, že registrace byla dokončena a EAM je zaregistrovaná. Uživatel se přesměruje na prostředek, ke který chtěl získat přístup.

Pokud ověřování selže, uživatel se přesměruje zpět do průvodce registrací a na stránce registrace se zobrazí chybová zpráva. Uživatel se může zkusit znovu nebo zvolit jiný způsob přihlášení, pokud je povolený pro jiné metody.

Jak správci zaregistrují EAM pro uživatele

Správci můžou zaregistrovat uživatele pro EAM. Pokud zaregistruje uživatele pro EAM, uživatel nemusí registrovat svůj EAM v bezpečnostních údajích ani pomocí průvodce registrací.

Správci mohou také odstranit registraci jménem uživatele. Můžou odstranit registraci, která uživatelům pomůže ve scénářích obnovení, protože jejich další podpis aktivuje novou registraci. Můžou odstranit registraci EAM v Centru pro správu Microsoft Entra nebo v Microsoft Graphu. Správci můžou vytvořit skript PowerShellu, který aktualizuje stav registrace více uživatelů najednou.

V Centru pro správu Microsoft Entra:

- Vyberte Uživatelé>Všichni uživatelé.

- Vyberte uživatele, který musí být zaregistrovaný pro EAM.

- V nabídce Uživatel vyberte Metody ověřování a vyberte + Přidat metodu ověřování.

- Vyberte metodu externího ověřování.

- Vyberte jeden nebo více EAM a vyberte Uložit.

- Zobrazí se zpráva o úspěchu a metody, které jste vybrali dříve, jsou uvedené v metodách použitelného ověřování.

Paralelní používání vlastních ovládacích prvků EAM a podmíněného přístupu

EAM a vlastní ovládací prvky můžou fungovat paralelně. Microsoft doporučuje, aby správci nakonfigurovali dvě zásady podmíněného přístupu:

- Jedna politika pro vynucení uživatelského ovládacího prvku

- Další politika vyžadující grant MFA

Zahrňte testovací skupinu uživatelů pro každou zásadu, ale ne obě. Pokud je uživatel součástí obou zásad nebo jakékoli zásady s oběma podmínkami, musí během přihlašování splňovat vícefaktorové ověřování. Také musí splnit požadavky vlastního ovladacího prvku, což je přesměruje na externího poskytovatele ještě jednou.

časté otázky

1. Proč v systému Windows 10 během instalace zařízení nefungují metody externího ověřování (EAM)?

Odpověď:

Pokud nastavujete zařízení s Windows 10 s použitím identity pouze EAM, může nastat problém, kdy nastavení OOB (Out-of-Box) selže a zabrání vám pokračovat v přihlášení.

K tomuto chování dochází, protože Windows 10 nativně nepodporuje EAM během prostředí OOBE (Out-of-Box Experience).

Microsoft už nepodporuje Windows 10 (https://www.microsoft.com/en-us/windows/end-of-support?msockid=26a3312b6b246f501ec624846a4f6e11) a nemáme žádné plány na rozšíření podpory EAM .

Pokud chcete pro přihlášení použít metody externího ověřování, upgradujte na Windows 11.

Další kroky

Další informace o správě metod ověřování naleznete v tématu Správa metod ověřování pro Microsoft Entra ID.

Referenční informace o poskytovateli EAM najdete v tématu Referenční informace o externím poskytovateli externí metody Microsoft Entra Multifactor Authentication (Preview).