Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Pro podniky, které dnes používají hesla, poskytují přístupové klíče (FIDO2) bezproblémový způsob ověřování pracovních procesů bez zadání uživatelského jména nebo hesla. Přístupové klíče (FIDO2) poskytují vyšší produktivitu pro pracovníky a mají lepší zabezpečení.

Tento článek uvádí požadavky a kroky pro povolení přístupových klíčů ve vaší organizaci. Po dokončení těchto kroků můžou uživatelé ve vaší organizaci zaregistrovat a přihlásit se ke svému účtu Microsoft Entra pomocí klíče uloženého na klíči zabezpečení FIDO2 nebo v aplikaci Microsoft Authenticator.

Další informace o povolení přístupových klíčů v aplikaci Microsoft Authenticator naleznete v tématu Povolení klíčů v aplikaci Microsoft Authenticator.

Další informace o ověřování pomocí klíče naleznete v tématu Podpora ověřování FIDO2 pomocí Microsoft Entra ID.

Poznámka:

Id Microsoft Entra v současné době podporuje klíče vázané na zařízení uložené na klíčích zabezpečení FIDO2 a v aplikaci Microsoft Authenticator. Podpora synchronizovaných passkeys je aktuálně ve verzi ukázky. Další informace naleznete v tématu Metody ověřování FIDO2 (Passkeys) v Microsoft Entra ID.

Požadavky

- Uživatelé musí dokončit vícefaktorové ověřování (MFA) během posledních pěti minut, aby mohli zaregistrovat klíč (FIDO2).

- Uživatelé potřebují klíč (FIDO2), který má nárok na ověření pomocí Microsoft Entra ID nebo Microsoft Authenticatoru.

- Zařízení musí podporovat ověřování pomocí klíče (FIDO2). Pro zařízení s Windows, která jsou připojená k Microsoft Entra ID, je nejlepší prostředí ve Windows 10 verze 1903 nebo vyšší. Zařízení připojená k hybridnímu připojení musí používat Windows 10 verze 2004 nebo vyšší.

Přihlašovací údaje (FIDO2) jsou podporovány ve hlavních scénářích v systému Windows, macOS, Androidu a iOS. Další informace o podporovaných scénářích naleznete v Podpora FIDO2 autentizace v Microsoft Entra ID.

Poznámka:

Podpora registrace stejného zařízení v Edgi na Androidu bude brzy k dispozici.

Klíč (FIDO2) Attestace autentizátoru (AAGUID)

Specifikace FIDO2 vyžaduje, aby každý výrobce bezpečnostního klíče během registrace poskytl AAGUID (Globální unikátní identifikátor atestace autentizátoru). AAGUID je 128bitový identifikátor označující typ klíče, například make a model. Očekává se také, že poskytovatelé klíče (FIDO2) na stolních a mobilních zařízeních během registrace poskytnou AAGUID.

Poznámka:

Dodavatel musí zajistit, aby byl identifikátor AAGUID stejný pro všechny podstatně identické klíče zabezpečení nebo přístupové klíče (FIDO2) vytvořené tímto dodavatelem, a pravděpodobně odlišný od AAGUID všech ostatních typů klíčů zabezpečení nebo přístupových klíčů (FIDO2). Aby se to zajistilo, měl by být AAGUID pro daný model klíče zabezpečení nebo zprostředkovatele klíče (FIDO2) náhodně vygenerován. Další informace najdete v tématu Ověřování webu: Rozhraní API pro přístup k přihlašovacím údajům veřejného klíče – úroveň 2 (w3.org).

S dodavatelem klíče zabezpečení můžete určit AAGUID přístupového klíče (FIDO2) nebo si prohlédnout klíče zabezpečení FIDO2, které mají nárok na atestaci pomocí Microsoft Entra ID. Pokud je klíč (FIDO2) již zaregistrovaný, můžete AAGUID najít zobrazením podrobností metody ověřování klíče (FIDO2) pro uživatele.

Povolit metodu ověřování pomocí passkey (FIDO2)

Poznámka:

Pokud chcete nakonfigurovat různá nastavení hesla (FIDO2) pro různé skupiny uživatelů, podívejte se na Jak povolit profily hesla (náhled) v Microsoft Entra ID.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

Přejděte na Entra ID>Metody ověřování>Zásady.

U metody Klíč (FIDO2) nastavte přepínač na Povolit. Vyberte Všechny uživatele nebo Přidat skupiny a vyberte konkrétní skupiny. Podporovány jsou pouze skupiny zabezpečení.

Na kartě Konfigurace:

Nastavte Povolit samoobslužné nastavení na Ano. Pokud je nastavená hodnota Ne, nemůžou uživatelé zaregistrovat klíč pomocí bezpečnostních údajů, i když zásady metod ověřování povolí klíče (FIDO2).

Pokud vaše organizace chce mít jistotu, že model klíče zabezpečení FIDO2 nebo poskytovatel klíče FIDO2 je pravý a pochází od oprávněného dodavatele, nastavte možnost Vynutit ověření identity na Ano .

- Metadata pro klíče zabezpečení FIDO2 je potřeba publikovat a ověřit pomocí služby FIDO Alliance Metadata Service a také předat další sadu ověřovacích testů od Microsoftu. Další informace naleznete v tématu Stát se dodavatelem klíče zabezpečení kompatibilního s technologií FIDO2 kompatibilním s Microsoftem.

- Klíče v Microsoft Authenticatoru také podporují ověření identity. Podrobnější informace naleznete v části Jak ověřování přístupového klíče funguje s Authenticator.

Varování

Pokud nastavíte vynucení ověření identity na hodnotu Ne, můžou si uživatelé zaregistrovat libovolný typ klíče. Nastavte možnost Vynutit ověření identity na ano , aby uživatelé mohli registrovat pouze klíče vázané na zařízení.

Vynucení atestace určuje, jestli je přístupový klíč (FIDO2) povolený pouze během registrace. Uživatelé, kteří zaregistrují klíč (FIDO2) bez poskytnutí ověření, nebudou blokováni při přihlašování, pokud je Vynutit poskytnutí ověření později nastaveno na Ano.

Zásady omezení klíče

- Vynucení omezení pro klíče by mělo být nastaveno na Ano pouze v případě, že vaše organizace chce povolit nebo zakázat pouze určité modely zabezpečovacích klíčů nebo poskytovatele přihlašovacích údajů, které jsou identifikovány jejich AAGUID. Můžete spolupracovat s dodavatelem vašeho bezpečnostního klíče, abyste zjistili AAGUID přístupového klíče. Pokud je klíč již zaregistrovaný, najdete AAGUID zobrazením podrobností metody ověřování klíče pro uživatele.

Varování

Klíčová omezení nastavily použitelnost konkrétních modelů nebo poskytovatelů pro registraci i ověřování. Pokud změníte omezení klíče a odeberete identifikátor AAGUID, který jste dříve povolili, uživatelé, kteří dříve zaregistrovali povolenou metodu, ji už nemůžou používat pro přihlášení.

Po dokončení konfigurace vyberte Uložit.

Poznámka:

Pokud se při pokusu o uložení zobrazí chyba, nahraďte více skupin jednou skupinou v jedné operaci a potom znovu klikněte na Uložit .

Zřízení klíčů zabezpečení FIDO2 pomocí rozhraní Microsoft Graph API (Preview)

V současné době ve verzi Preview můžou správci k zřizování klíčů zabezpečení FIDO2 jménem uživatelů používat Microsoft Graph a vlastní klienty. Zřizování vyžaduje roli Správce ověřování nebo klientskou aplikaci s oprávněním „UserAuthenticationMethod.ReadWrite.All“. Mezi vylepšení provisioning patří:

- Schopnost vyžádání parametrů vytvoření WebAuthn z ID Microsoft Entra

- Možnost registrace zřízeného klíče zabezpečení přímo u Microsoft Entra ID

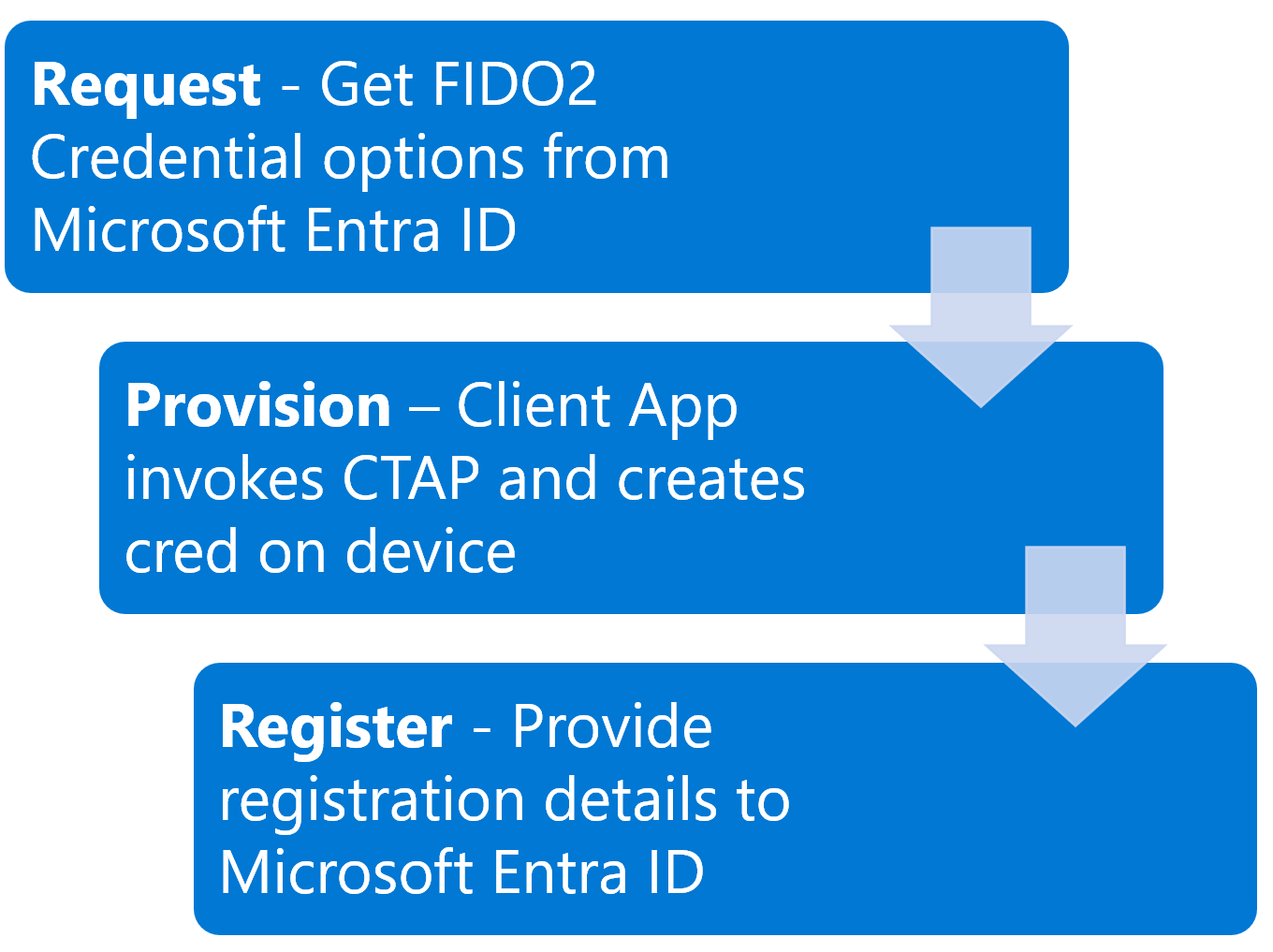

Díky těmto novým rozhraním API můžou organizace vytvářet své vlastní klienty, aby jménem uživatele zřídily přihlašovací údaje k klíči zabezpečení (FIDO2). Pro zjednodušení tohoto procesu se vyžadují tři hlavní kroky.

- Žádost o možnosti vytvoření pro uživatele: Microsoft Entra ID vrátí potřebná data pro vašeho klienta ke zřízení přihlašovacích údajů klíče (FIDO2). Patří sem informace, jako jsou informace o uživateli, ID předávající strany, požadavky na zásady přihlašovacích údajů, algoritmy, výzva k registraci a další.

-

Zřiďte přihlašovací údaje klíče (FIDO2) pomocí možností vytvoření: Použijte

creationOptionsa klienta, který podporuje protokol CTAP (Client to Authenticator Protocol), ke zřízení přihlašovacích údajů. V tomto kroku musíte vložit bezpečnostní klíč a nastavit PIN. - Zaregistrujte připravené přihlašovací údaje do Microsoft Entra ID: Pomocí formátovaného výstupu z procesu zřizování poskytněte Microsoft Entra ID potřebná data k zaregistrování přihlašovacího údaje FIDO2 klíče pro cílového uživatele.

Povolení přístupových klíčů (FIDO2) pomocí rozhraní Microsoft Graph API

Kromě používání Centra pro správu Microsoft Entra můžete také povolit přístupové klíče (FIDO2) pomocí rozhraní Microsoft Graph API. Pokud chcete povolit přístupové klíče (FIDO2), musíte zásady metod ověřování aktualizovat alespoň jako správce zásad ověřování.

Konfigurace zásad pomocí Graph Exploreru:

Přihlaste se k Graph Explorerua odsouhlaste oprávnění Policy.Read.All a Policy.ReadWrite.AuthenticationMethod .

Načtěte zásady metod ověřování:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Pokud chcete zakázat vynucování atestace a uplatnit omezení klíčů tak, aby byla povolena pouze AAGUID pro RSA DS100, proveďte operaci PATCH pomocí následujícího textu požadavku:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Ujistěte se, že zásady pro přístupový klíč (FIDO2) jsou správně aktualizované.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Smazat klíč (FIDO2)

Pokud chcete odebrat klíč (FIDO2) přidružený k uživatelskému účtu, odstraňte ho z metody ověřování uživatele.

- Přihlaste se do Centra pro správu Microsoft Entra a vyhledejte uživatele, jehož klíč (FIDO2) je potřeba odebrat.

- Vyberte metody> ověřování, klikněte pravým tlačítkem myši na Klíč (vázané na zařízení) a vyberte Odstranit.

Vynucení přihlášení pomocí bezpečnostního klíče (FIDO2)

Pokud chcete, aby se uživatelé při přístupu k citlivému prostředku přihlásili pomocí klíče (FIDO2), můžete:

Použijte integrovanou odolnost proti phishingu při ověřování.

Nebo

vytvořte vlastní sílu ověřování.

Následující kroky ukazují, jak vytvořit vlastní sílu ověřování. Jedná se o zásadu podmíněného přístupu, která umožňuje přihlašování pomocí klíče (FIDO2) pouze pro konkrétní model klíče zabezpečení nebo poskytovatele klíče (FIDO2). Seznam poskytovatelů FIDO2 najdete v tématu Klíče zabezpečení FIDO2, které mají nárok na ověření pomocí Microsoft Entra ID.

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte na Entra ID>Metody ověřování>Silné stránky ověřování.

- Vyberte Novou sílu ověřování.

- Zadejte název nové síly ověřování.

- Volitelně zadejte popis.

- Vyberte přístupové klíče (FIDO2).

- Volitelně, pokud chcete omezit konkrétní AAGUID, vyberte Upřesnit možnosti>Přidat AAGUID. Zadejte AAGUID a vyberte Uložit.

- Zvolte Další a zkontrolujte konfiguraci zásad.

Známé problémy

Zřizování klíčů zabezpečení

Zřizování bezpečnostních klíčů administrátorem je v ukázkové verzi. Informace o zřízení klíčů zabezpečení FIDO2 jménem uživatelů najdete v Microsoft Graphu a vlastních klientech.

Hostující uživatelé

Registrace přihlašovacích údajů pro přístupový klíč (FIDO2) se nepodporuje pro interní ani externí uživatele typu hosta, včetně uživatelů, kteří spolupracují v rámci B2B v tenantovi zdrojů.

Změny hlavního názvu uživatele (UPN)

Pokud se uživatelský UPN změní, nebudete již moci upravit bezpečnostní klíče (FIDO2), aby zohlednily tuto změnu. Pokud má uživatel klíč (FIDO2), musí se přihlásit k bezpečnostním údajům, odstranit starý klíč (FIDO2) a přidat nový.

Další kroky

Podpora nativních aplikací a prohlížečů pro ověřování pomocí přístupového klíče (FIDO2) bez hesla

Přihlášení klíče zabezpečení FIDO2 pro Windows 10

Povolte ověřování FIDO2 pro místní prostředky

Registrace bezpečnostních klíčů za uživatele