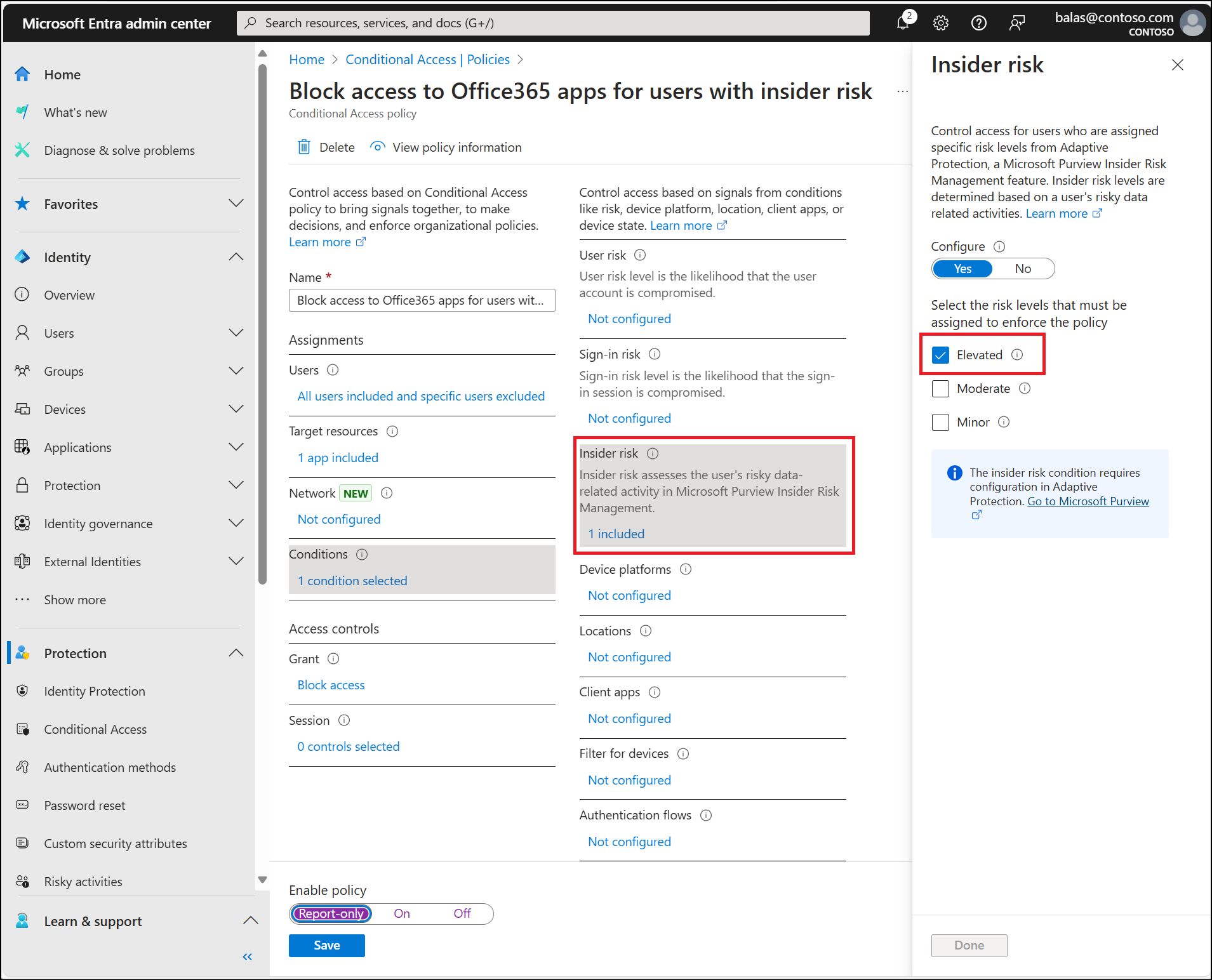

Běžné zásady podmíněného přístupu: Blokování přístupu pro uživatele s interním rizikem

Většina uživatelů se chová běžným způsobem, který je možné sledovat. Když se mimo tento běžný způsob vychýlí, může být nebezpečné jim povolit se normálně přihlásit. Tento uživatel můžete chtít zablokovat nebo ho můžete požádat, aby si zkontroloval podmínky použití. Microsoft Purview může poskytnout signál insiderských rizik podmíněnému přístupu za účelem upřesnění rozhodnutí o řízení přístupu. Správa insiderských rizik je součástí Microsoft Purview. Před použitím signálu v podmíněném přístupu ho musíte povolit.

Vyloučení uživatelů

Zásady podmíněného přístupu jsou výkonné nástroje, doporučujeme z vašich zásad vyloučit následující účty:

- Nouzový přístup nebo prolomení účtů, aby se zabránilo uzamčení účtu v rámci celého tenanta. V nepravděpodobném scénáři jsou všichni správci uzamčeni z vašeho tenanta, váš účet pro správu tísňového volání se dá použít k přihlášení k tenantovi a provést kroky pro obnovení přístupu.

- Další informace najdete v článku Správa účtů pro nouzový přístup v Microsoft Entra ID.

- Účty služeb a instanční objekty, jako je účet synchronizace Microsoft Entra Connect. Účty služby jsou neinteraktivní účty, které nejsou vázané na konkrétního uživatele. Obvykle je používají back-endové služby, které umožňují programový přístup k aplikacím, ale používají se také k přihlášení do systémů pro účely správy. Účty služeb, jako jsou tyto, by se měly vyloučit, protože vícefaktorové ověřování není možné dokončit programově. Volání instančních objektů nebudou blokovaná zásadami podmíněného přístupu vymezenými pro uživatele. Pomocí podmíněného přístupu pro identity úloh definujte zásady, které cílí na instanční objekty.

- Pokud má vaše organizace tyto účty používané ve skriptech nebo kódu, zvažte jejich nahrazení spravovanými identitami. Jako dočasné alternativní řešení můžete tyto konkrétní účty vyloučit ze základních zásad.

Nasazení šablon

Organizace si můžou tuto zásadu nasadit pomocí kroků uvedených níže nebo pomocí šablon podmíněného přístupu.

Blokování přístupu pomocí zásad podmíněného přístupu

Tip

Před vytvořením následujících zásad nakonfigurujte adaptivní ochranu .

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte k zásadám podmíněného přístupu ochrany>>.

- Vyberte Možnost Nová zásada.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Zahrnout vyberte Možnost Všichni uživatelé.

- V části Vyloučit:

- Vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup nebo prolomení účtů ve vaší organizaci.

- Vyberte hosta nebo externí uživatele a zvolte následující:

- B2B přímé připojení uživatelů.

- Uživatelé poskytovatele služeb.

- Ostatní externí uživatelé.

- V části Cílové prostředky>: Zahrnout cloudové aplikace>vyberte Všechny cloudové aplikace.

- V rámci podmínek>insiderských rizik nastavte možnost Konfigurovat na ano.

- V části Vyberte úrovně rizika, které musí být přiřazeny k vynucení zásady.

- Vyberte zvýšenou úroveň.

- Vyberte Hotovo.

- V části Vyberte úrovně rizika, které musí být přiřazeny k vynucení zásady.

- V části Řízení>přístupu udělte, vyberte Blokovat přístup a pak vyberte Vybrat.

- Potvrďte nastavení a nastavte Povolit zásadu pouze pro sestavy.

- Pokud chcete zásadu povolit, vyberte Vytvořit .

Jakmile správci potvrdí nastavení pomocí režimu jen pro sestavy, můžou přepnout zásadu Povolit pouze ze sestavy do polohy Zapnuto.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro