Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Registrace zařízení je předpokladem cloudového ověřování. Zařízení jsou obvykle připojena pomocí Microsoft Entra ID nebo hybridního připojení Microsoft Entra, aby byla dokončena registrace zařízení. Tento článek obsahuje podrobnosti o tom, jak funguje připojení Microsoft Entra a hybridní připojení Microsoft Entra ve spravovaných a federovaných prostředích. Další informace o fungování ověřování Microsoft Entra na těchto zařízeních najdete v článku Primární obnovovací tokeny.

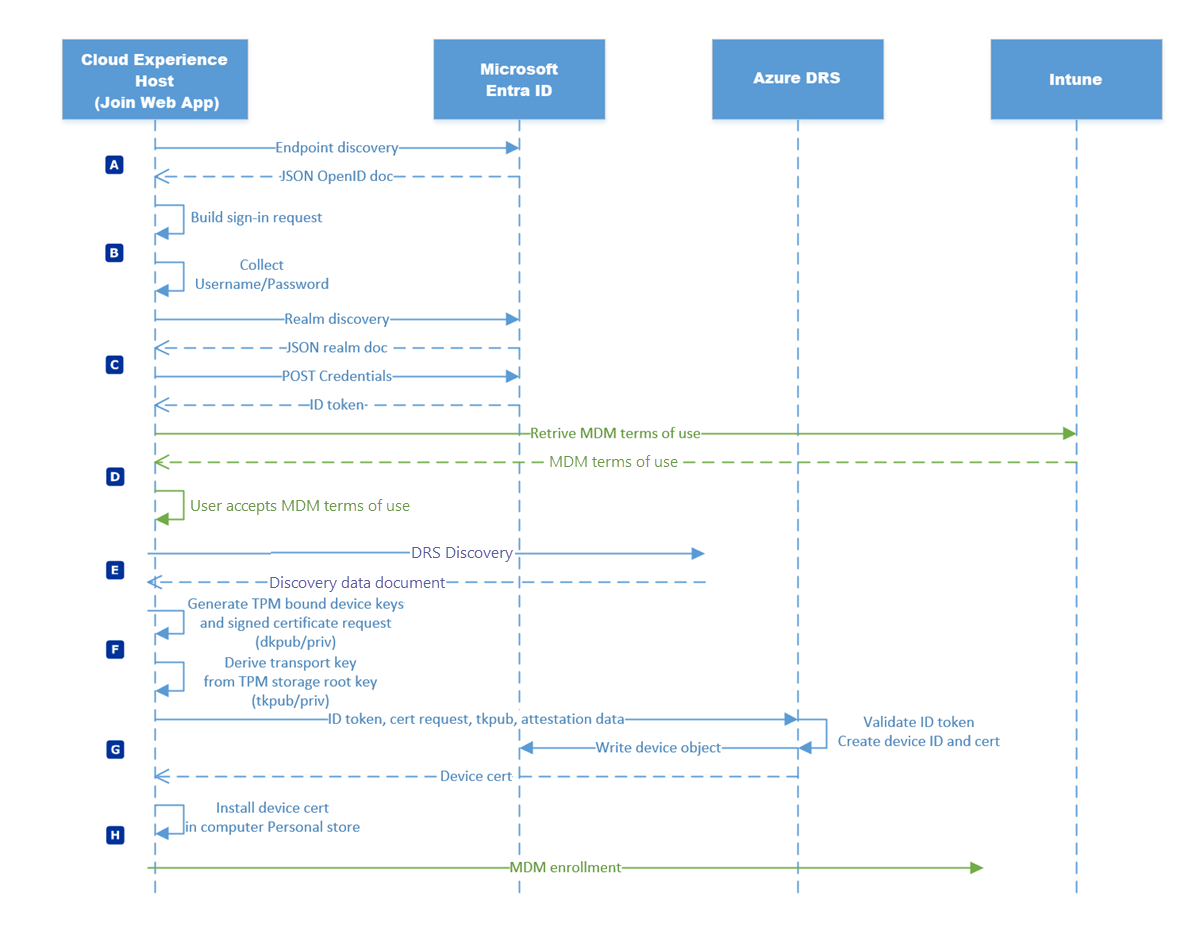

Microsoft Entra se připojil ke spravovaným prostředím.

| Fáze | Popis |

|---|---|

| A | Nejběžnější způsob registrace zařízení připojených k Microsoft Entra probíhá během základního nastavení (OOBE), kdy se ve aplikaci Cloud Experience Host (CXH) načte webová aplikace Microsoft Entra join. Aplikace odešle požadavek GET do koncového bodu konfigurace Microsoft Entra OpenID za účelem zjištění koncových bodů autorizace. Microsoft Entra ID vrátí aplikaci konfiguraci OpenID, která zahrnuje koncové body autorizace, jako dokument ve formátu JSON. |

| B | Aplikace vytvoří žádost o přihlášení pro koncový bod autorizace a shromáždí přihlašovací údaje uživatele. |

| C | Jakmile uživatel zadá hlavní název uživatele (UPN), aplikace odešle požadavek GET na ID Microsoft Entra, aby zjistil odpovídající informace o sférách pro daného uživatele. Tyto informace určují, jestli je prostředí spravované nebo federované. Id Microsoft Entra vrátí informace v objektu JSON. Aplikace určuje, že prostředí je spravované (nefederované). Posledním krokem této fáze je, že aplikace vytvoří vyrovnávací paměť ověřování a pokud je v prostředí OOBE, dočasně ji uloží pro automatické přihlášení na konci OOBE. Aplikace poST přihlašovací údaje k Microsoft Entra ID, kde jsou ověřeny. Id Microsoft Entra vrátí token ID s deklaracemi identity. |

| D | Aplikace hledá podmínky použití správy mobilních zařízení (deklarace mdm_tou_url). Pokud je k dispozici, aplikace načte podmínky použití z hodnoty nároku, zobrazí obsah uživateli a počká, až uživatel přijme podmínky použití. Tento krok je nepovinný a přeskakuje se, pokud nárok není přítomen nebo pokud je hodnota nároku prázdná. |

| E | Aplikace odešle žádost o zjišťování registrace zařízení do služby Azure Device Registration Service (DRS). Azure DRS vrátí dokument s daty zjišťování, který vrací identifikátory URI specifické pro tenanta k dokončení registrace zařízení. |

| F | Aplikace vytvoří 2048bitovou dvojici klíčů RSA vázanou na čip TPM (preferovaný) označovaný jako klíč zařízení (dkpub/dkpriv). Aplikace vytvoří žádost o certifikát pomocí dkpub a veřejného klíče a podepíše žádost o certifikát pomocí dkpriv. Dále aplikace odvozuje druhou dvojici klíčů z kořenového klíče úložiště TPM. Tento klíč je transportní klíč (tkpub/tkpriv). |

| G | Aplikace odešle žádost o registraci zařízení do Azure DRS, která zahrnuje token ID, žádost o certifikát, tkpub a data ověření identity. Azure DRS ověří token ID, vytvoří ID zařízení a vytvoří certifikát na základě zahrnuté žádosti o certifikát. Azure DRS pak zapíše objekt zařízení do Microsoft Entra ID a odešle ID zařízení a certifikát zařízení klientovi. |

| H | Registrace zařízení se dokončí přijetím ID zařízení a certifikátu zařízení z Azure DRS. ID zařízení se uloží pro budoucí referenci (zobrazitelné z dsregcmd.exe /status) a certifikát zařízení se nainstaluje do osobního úložiště počítače. Po dokončení registrace zařízení proces pokračuje v registraci MDM. |

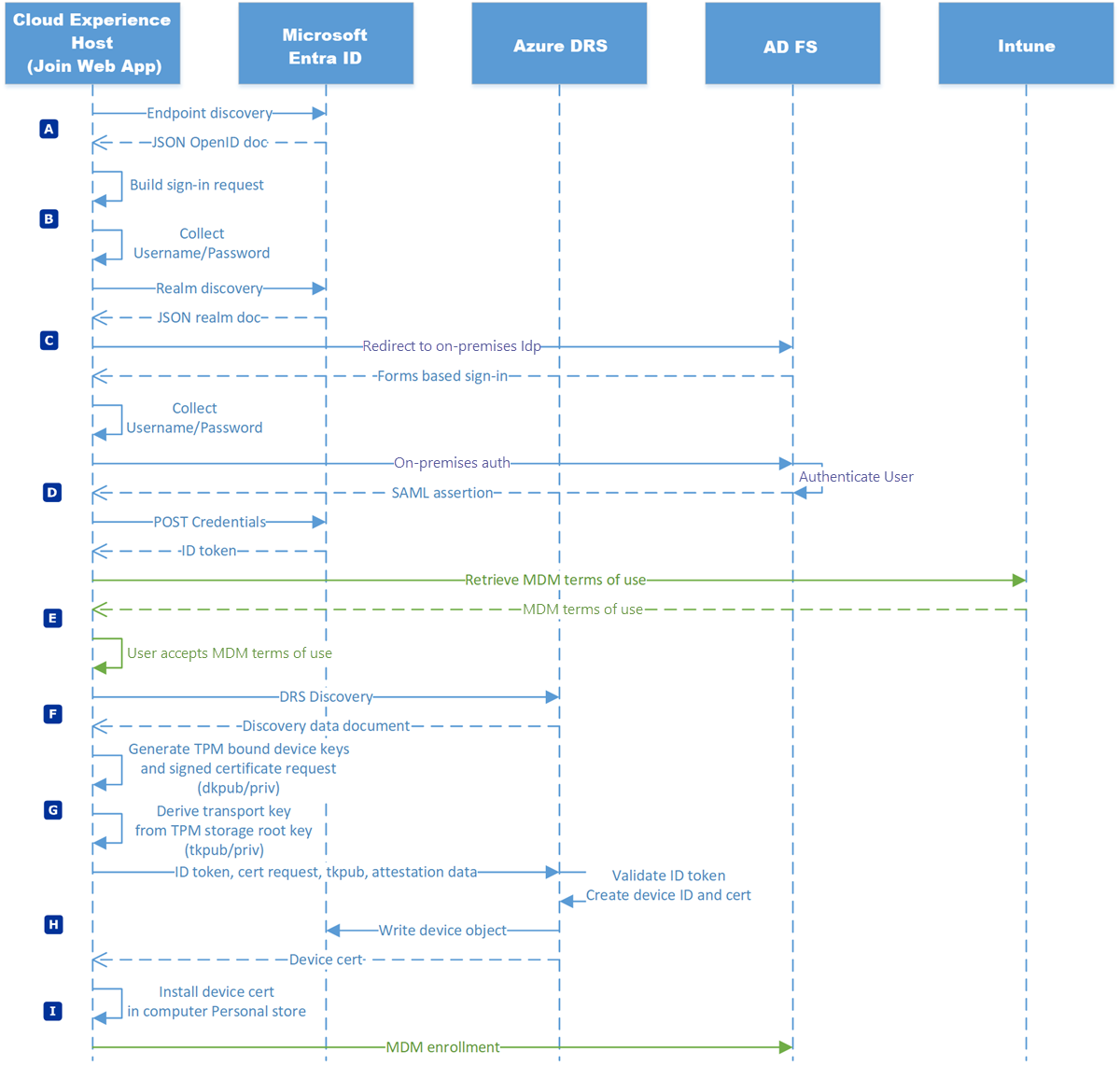

Microsoft Entra je připojen v federovaných prostředích

| Fáze | Popis |

|---|---|

| A | Nejběžnější způsob registrace zařízení připojených k Microsoft Entra probíhá během základního nastavení (OOBE), kdy se ve aplikaci Cloud Experience Host (CXH) načte webová aplikace Microsoft Entra join. Aplikace odešle požadavek GET do koncového bodu konfigurace Microsoft Entra OpenID za účelem zjištění koncových bodů autorizace. Microsoft Entra ID vrátí aplikaci konfiguraci OpenID, která zahrnuje koncové body autorizace, jako dokument ve formátu JSON. |

| B | Aplikace vytvoří žádost o přihlášení pro koncový bod autorizace a shromáždí přihlašovací údaje uživatele. |

| C | Jakmile uživatel zadá své uživatelské jméno (ve formátu UPN), aplikace odešle požadavek GET na ID Microsoft Entra, aby zjistil odpovídající informace o sférách pro uživatele. Tyto informace určují, jestli je prostředí spravované nebo federované. Id Microsoft Entra vrátí informace v objektu JSON. Aplikace určuje, že prostředí je federované. Aplikace přesměruje na hodnotu AuthURL (místní přihlašovací stránku služby STS) ve vráceném objektu sféry JSON. Aplikace shromažďuje přihlašovací údaje prostřednictvím webové stránky služby STS. |

| D | Aplikace odesílá přihlašovací údaje do místního STS, což může vyžadovat dodatečné faktory ověřování. Lokální STS ověří uživatele a vrací token. Aplikace POSTuje token k ověření do Microsoft Entra ID. Microsoft Entra ID ověří token a vrátí token ID s deklaracemi identity. |

| E | Aplikace hledá podmínky používání MDM (nárok mdm_tou_url). Pokud je k dispozici, aplikace načte podmínky použití z hodnoty nároku, zobrazí obsah uživateli a počká, až uživatel přijme podmínky použití. Tento krok je nepovinný a přeskakuje se, pokud nárok není přítomen nebo pokud je hodnota nároku prázdná. |

| F | Aplikace odešle žádost o zjišťování registrace zařízení do služby Azure Device Registration Service (DRS). Azure DRS vrátí dokument s daty zjišťování, který vrací identifikátory URI specifické pro tenanta k dokončení registrace zařízení. |

| G | Aplikace vytvoří 2048bitovou dvojici klíčů RSA vázanou na čip TPM (preferovaný) označovaný jako klíč zařízení (dkpub/dkpriv). Aplikace vytvoří žádost o certifikát pomocí dkpub a veřejného klíče a podepíše žádost o certifikát pomocí dkpriv. Dále aplikace odvozuje druhou dvojici klíčů z kořenového klíče úložiště TPM. Tento klíč je transportní klíč (tkpub/tkpriv). |

| H | Aplikace odešle žádost o registraci zařízení do Azure DRS, která zahrnuje token ID, žádost o certifikát, tkpub a data ověření identity. Azure DRS ověří token ID, vytvoří ID zařízení a vytvoří certifikát na základě zahrnuté žádosti o certifikát. Azure DRS pak zapíše objekt zařízení do Microsoft Entra ID a odešle ID zařízení a certifikát zařízení klientovi. |

| Já | Registrace zařízení se dokončí přijetím ID zařízení a certifikátu zařízení z Azure DRS. ID zařízení se uloží pro budoucí referenci (zobrazitelné z dsregcmd.exe /status) a certifikát zařízení se nainstaluje do osobního úložiště počítače. Po dokončení registrace zařízení proces pokračuje v registraci MDM. |

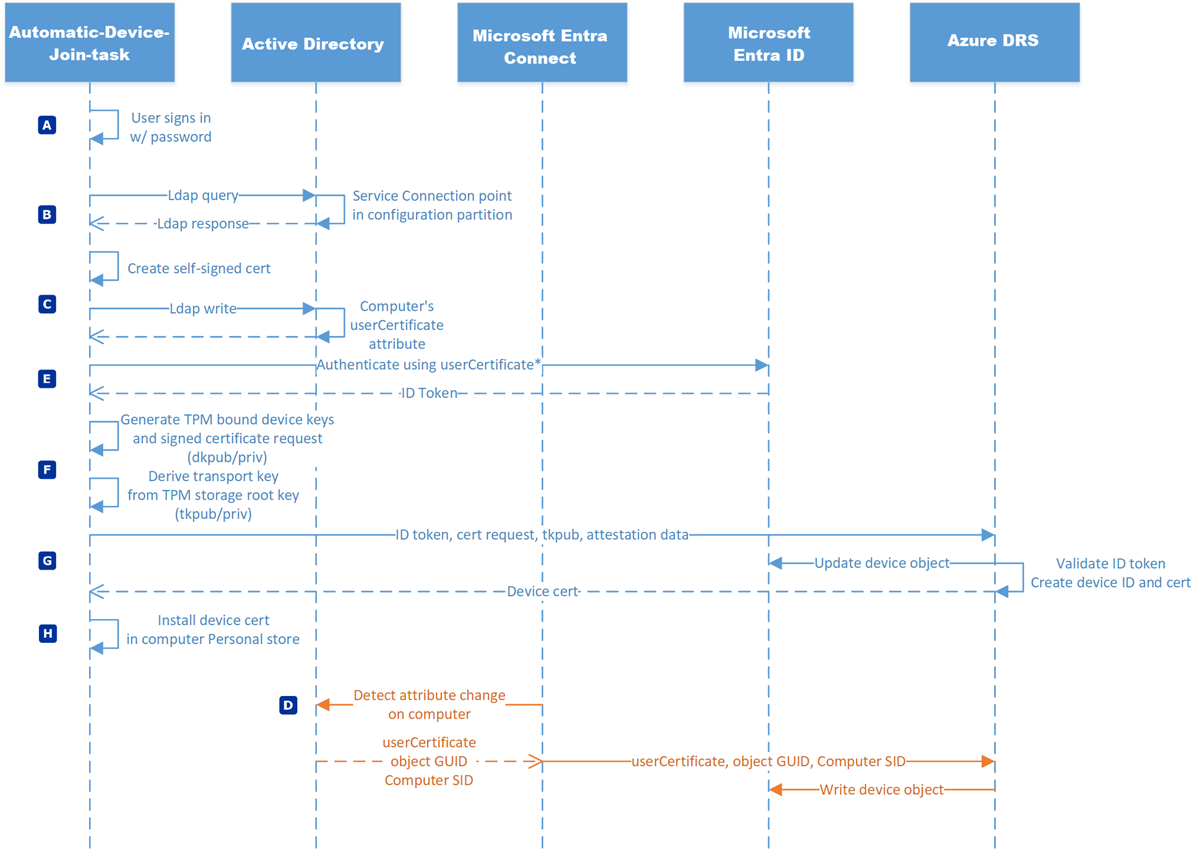

Hybridní připojení Microsoft Entra ve spravovaných prostředích

| Fáze | Popis |

|---|---|

| A | Uživatel se přihlásí k počítači s Windows 10 připojeným k doméně nebo novějšímu pomocí přihlašovacích údajů domény. Tyto přihlašovací údaje můžou být uživatelské jméno a heslo nebo ověřování pomocí čipové karty. Přihlášení uživatele aktivuje úlohu automatického připojení zařízení. Úlohy automatického připojení zařízení se aktivují při připojení k doméně a každou hodinu se opakují. Nezávisí jenom na přihlášení uživatele. |

| B | Úloha odesílá dotaz službě Active Directory pomocí protokolu LDAP pro atribut klíčových slov ve spojovacím bodu služby v konfiguračním oddílu služby Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Hodnota vrácená v atributu klíčových slov určuje, jestli se registrace zařízení směruje do služby Azure Device Registration Service (DRS) nebo do podnikové služby registrace zařízení hostované místně. |

| C | U spravovaného prostředí úloha vytvoří počáteční ověřovací údaje ve formě samopodepsaného certifikátu. Úloha zapíše certifikát do atributu userCertificate v objektu počítače ve službě Active Directory pomocí protokolu LDAP. |

| D | Počítač se nemůže ověřit v Azure DRS, dokud se v Microsoft Entra ID nevytvořil objekt zařízení představující počítač, který obsahuje certifikát v atributu userCertificate. Microsoft Entra Connect detekuje změnu atributu. V dalším cyklu synchronizace Microsoft Entra Connect odešle userCertificate, identifikátor GUID objektu a identifikátor SID počítače do Azure DRS. Azure DRS používá informace o atributu k vytvoření objektu zařízení v Microsoft Entra ID. |

| E | Úloha Automatické připojení zařízení se aktivuje při každém přihlášení uživatele nebo každou hodinu a pokusí se ověřit počítač v Microsoft Entra ID pomocí příslušného privátního klíče spojeného s veřejným klíčem v atributu userCertificate. Microsoft Entra ověří počítač a vydá token ID pro počítač. |

| F | Úloha vytvoří dvojici klíčů RSA o velikosti 2048 bitů vázaných na TPM (preferovanou), známou jako klíč zařízení (dkpub/dkpriv). Aplikace vytvoří žádost o certifikát pomocí dkpub a veřejného klíče a podepíše žádost o certifikát pomocí dkpriv. Dále aplikace odvozuje druhou dvojici klíčů z kořenového klíče úložiště TPM. Tento klíč je transportní klíč (tkpub/tkpriv). |

| G | Úloha odešle žádost o registraci zařízení do Azure DRS, která zahrnuje token ID, žádost o certifikát, tkpub a data ověření identity. Azure DRS ověří token ID, vytvoří ID zařízení a vytvoří certifikát na základě zahrnuté žádosti o certifikát. Azure DRS pak aktualizuje objekt zařízení v Microsoft Entra ID a odešle ID zařízení a certifikát zařízení klientovi. |

| H | Registrace zařízení se dokončí přijetím ID zařízení a certifikátu zařízení z Azure DRS. ID zařízení se uloží pro budoucí referenci (zobrazitelné z dsregcmd.exe /status) a certifikát zařízení se nainstaluje do osobního úložiště počítače. Po dokončení registrace zařízení se úloha ukončí. |

Hybridní připojení Microsoft Entra v federovaných prostředích

| Fáze | Popis |

|---|---|

| A | Uživatel se přihlásí k počítači s Windows 10 připojeným k doméně nebo novějšímu pomocí přihlašovacích údajů domény. Tyto přihlašovací údaje můžou být uživatelské jméno a heslo nebo ověřování pomocí čipové karty. Přihlášení uživatele aktivuje úlohu automatického připojení zařízení. Úlohy automatického připojení zařízení se aktivují při připojení k doméně a každou hodinu se opakují. Nezávisí jenom na přihlášení uživatele. |

| B | Úloha odesílá dotaz službě Active Directory pomocí protokolu LDAP pro atribut klíčových slov ve spojovacím bodu služby v konfiguračním oddílu služby Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Hodnota vrácená v atributu klíčových slov určuje, jestli se registrace zařízení směruje do služby Azure Device Registration Service (DRS) nebo do podnikové služby registrace zařízení hostované místně. |

| C | V případě federovaných prostředí počítač ověřuje koncový bod registrace podnikového zařízení pomocí integrovaného ověřování systému Windows. Služba registrace podnikového zařízení vytvoří a vrátí token, který obsahuje deklarace identity pro identifikátor GUID objektu, identifikátor SID počítače a stav připojení k doméně. Úkol odešle token a deklarace identity do ID Microsoft Entra, kde jsou ověřeny. Id Microsoft Entra vrátí token ID spuštěné úloze. |

| D | Aplikace vytvoří 2048bitovou dvojici klíčů RSA vázanou na čip TPM (preferovaný) označovaný jako klíč zařízení (dkpub/dkpriv). Aplikace vytvoří žádost o certifikát pomocí dkpub a veřejného klíče a podepíše žádost o certifikát pomocí dkpriv. Dále aplikace odvozuje druhou dvojici klíčů z kořenového klíče úložiště TPM. Tento klíč je transportní klíč (tkpub/tkpriv). |

| E | Aby bylo zajištěno SSO pro místní federovanou aplikaci, úloha požádá o podnikový PRT od místní STS. Windows Server 2016, na kterém běží role Active Directory Federation Services (AD FS), ověří požadavek a vrátí ji spuštěnou úlohu. |

| F | Úloha odešle žádost o registraci zařízení do Azure DRS, která zahrnuje token ID, žádost o certifikát, tkpub a data ověření identity. Azure DRS ověří token ID, vytvoří ID zařízení a vytvoří certifikát na základě zahrnuté žádosti o certifikát. Azure DRS pak zapíše objekt zařízení do Microsoft Entra ID a odešle ID zařízení a certifikát zařízení klientovi. Registrace zařízení se dokončí přijetím ID zařízení a certifikátu zařízení z Azure DRS. ID zařízení se uloží pro budoucí referenci (zobrazitelné z dsregcmd.exe /status) a certifikát zařízení se nainstaluje do osobního úložiště počítače. Po dokončení registrace zařízení se úloha ukončí. |

| G | Pokud je povolený zpětný zápis zařízení Microsoft Entra Connect, Microsoft Entra Connect požaduje aktualizace z ID Microsoft Entra v dalším synchronizačním cyklu (zpětný zápis zařízení je nutný pro hybridní nasazení pomocí důvěry certifikátu). Microsoft Entra ID koreluje objekt zařízení s odpovídajícím synchronizovaným počítačovým objektem. Microsoft Entra Connect obdrží objekt zařízení, který obsahuje identifikátor GUID objektu a identifikátor SID počítače a zapisuje objekt zařízení do služby Active Directory. |