Jednotné přihlašování založené na SAML: Konfigurace a omezení

V tomto článku se dozvíte, jak nakonfigurovat aplikaci pro jednotné přihlašování založené na SAML pomocí Microsoft Entra ID. Tento článek popisuje mapování uživatelů na konkrétní role aplikací na základě pravidel a omezení, která je potřeba mít na paměti při mapování atributů. Zahrnuje také podpisové certifikáty SAML, šifrování tokenu SAML, ověření podpisu požadavku SAML a vlastní zprostředkovatele deklarací identity.

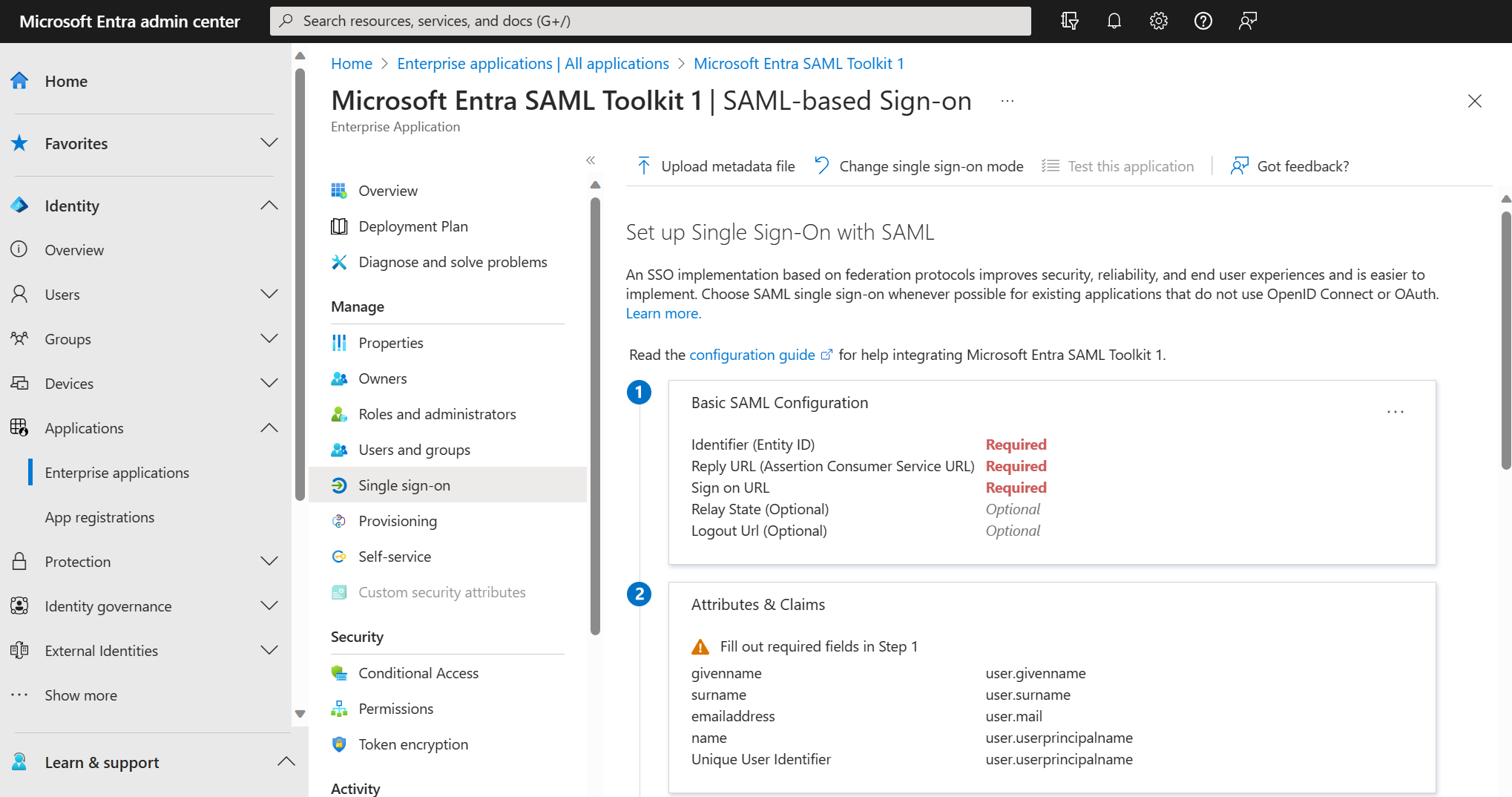

Aplikace, které používají SAML 2.0 pro ověřování, je možné nakonfigurovat pro jednotné přihlašování založené na SAML (SSO). Jednotné přihlašování založené na SAML umožňuje namapovat uživatele na konkrétní aplikační role na základě pravidel, která definujete v deklaracích SAML.

Informace o konfiguraci aplikace SaaS pro jednotné přihlašování založené na SAML najdete v tématu Rychlý start: Nastavení jednotného přihlašování založeného na SAML.

Mnoho aplikací SaaS má kurz specifický pro aplikaci, který vás provede konfigurací jednotného přihlašování založeného na SAML.

Migrace některých aplikací je snadná. Aplikace s složitějšími požadavky, jako jsou vlastní deklarace identity, můžou vyžadovat další konfiguraci v Microsoft Entra ID nebo Microsoft Entra Connect Health. Informace o podporovaných mapování deklarací identity najdete v tématu Postupy: Přizpůsobení deklarací identity vygenerovaných v tokenech pro konkrétní aplikaci v tenantovi (Preview).

Při mapování atributů mějte na paměti následující omezení:

- Ne všechny atributy, které mohou být vydány ve službě AD FS, se v Microsoft Entra ID zobrazují jako atributy, které se mají generovat do tokenů SAML, i když jsou tyto atributy synchronizovány. Při úpravě atributu se v rozevíracím seznamu Hodnota zobrazí různé atributy, které jsou k dispozici v Microsoft Entra ID. Zkontrolujte konfiguraci článků synchronizace Microsoft Entra Connect a ujistěte se, že se s ID Microsoft Entra synchronizuje požadovaný atribut ( například samAccountName). Pomocí atributů rozšíření můžete vygenerovat jakoukoli deklaraci identity, která není součástí standardního uživatelského schématu v Microsoft Entra ID.

- V nejběžnějších scénářích aplikace vyžaduje pouze deklaraci identity NameID a další běžné deklarace identity s identifikátorem uživatele. Pokud chcete zjistit, jestli se vyžadují nějaké další deklarace identity, zkontrolujte, jaké deklarace identity vydáváte ze služby AD FS.

- Ne všechny deklarace identity mohou být vydány, protože některé deklarace identity jsou chráněny v Microsoft Entra ID.

- Možnost používat šifrované tokeny SAML je teď ve verzi Preview. Viz Postupy: Přizpůsobení deklarací identity vystavených v tokenu SAML pro podnikové aplikace.

Aplikace SaaS (Software jako služba)

Pokud se vaši uživatelé přihlašují k aplikacím SaaS, jako jsou Salesforce, ServiceNow nebo Workday a jsou integrované se službou AD FS, používáte federované přihlašování pro aplikace SaaS.

Většina aplikací SaaS je možné nakonfigurovat v Microsoft Entra ID. Microsoft má mnoho předkonfigurovaných připojení k aplikacím SaaS v galerii aplikací Microsoft Entra, což usnadňuje přechod. Aplikace SAML 2.0 je možné integrovat s Microsoft Entra ID prostřednictvím galerie aplikací Microsoft Entra nebo jako aplikace mimo galerii.

Aplikace, které používají OAuth 2.0 nebo OpenID Connect, se dají podobně integrovat s Microsoft Entra ID jako registrace aplikací. Aplikace, které používají starší protokoly, můžou k ověření pomocí ID Microsoft Entra použít proxy aplikace Microsoft Entra.

V případě jakýchkoli problémů s onboardingem aplikací SaaS můžete kontaktovat alias podpory integrace aplikací SaaS.

Podpisové certifikáty SAML pro jednotné přihlašování

Podpisové certifikáty jsou důležitou součástí nasazení jednotného přihlašování. Microsoft Entra ID vytvoří podpisové certifikáty pro vytvoření federovaného jednotného přihlašování založeného na SAML na vašich aplikacích SaaS. Po přidání galerie nebo aplikací mimo galerii nakonfigurujete přidanou aplikaci pomocí možnosti federovaného jednotného přihlašování. Viz Správa certifikátů pro federované jednotné přihlašování v Microsoft Entra ID.

Šifrování tokenu SAML

Ad FS i Microsoft Entra ID poskytují šifrování tokenů – možnost šifrování kontrolních výrazů zabezpečení SAML, které přecházejí do aplikací. Kontrolní výrazy se šifrují pomocí veřejného klíče a dešifrují přijímající aplikací s odpovídajícím privátním klíčem. Když nakonfigurujete šifrování tokenu, nahrajete soubory certifikátů X.509 pro poskytnutí veřejných klíčů.

Informace o šifrování tokenu SAML společnosti Microsoft Entra a o tom, jak ho nakonfigurovat, najdete v tématu Postupy: Konfigurace šifrování tokenu SAML microsoft Entra.

Poznámka:

Šifrování tokenů je funkce Microsoft Entra ID P1 nebo P2. Další informace o edicích, funkcích a cenách Microsoft Entra najdete v tématu o cenách Microsoft Entra.

Ověření podpisu požadavku SAML

Tato funkce ověřuje podpis podepsaných žádostí o ověření. Správce aplikace povolí a zakáže vynucení podepsaných požadavků a nahraje veřejné klíče, které by se měly použít k ověření. Další informace najdete v tématu Jak vynutit podepsané žádosti o ověření SAML.

Vlastní zprostředkovatelé deklarací identity (Preview)

Pokud chcete migrovat data ze starších systémů, jako je ADFS nebo úložiště dat, jako je LDAP, jsou vaše aplikace závislé na určitých datech v tokenech. K přidání deklarací identity do tokenu můžete použít vlastní zprostředkovatele deklarací identity. Další informace najdete v tématu Přehled zprostředkovatele vlastních deklarací identity.

Aplikace a konfigurace, které je možné dnes přesunout

Mezi aplikace, které můžete snadno přesunout, patří aplikace SAML 2.0, které používají standardní sadu elementů konfigurace a deklarací identity. K těmto standardním položkám patří:

- Hlavní název uživatele (UPN)

- E-mailová adresa

- Křestní jméno

- Příjmení

- Alternativní atribut jako SAML NameID, včetně atributu pošty Microsoft Entra ID, předpony pošty, ID zaměstnance, atributů rozšíření 1–15 nebo místního atributu SamAccountName . Další informace najdete v tématu Úprava deklarace identity NameIdentifier.

- Vlastní deklarace identity.

Následující kroky konfigurace vyžadují další kroky konfigurace pro migraci na MICROSOFT Entra ID:

- Vlastní pravidla autorizace nebo vícefaktorového ověřování (MFA) ve službě AD FS Konfigurujete je pomocí funkce podmíněného přístupu Microsoft Entra.

- Aplikace s několika koncovými body adresy URL odpovědi Nakonfigurujete je v Microsoft Entra ID pomocí PowerShellu nebo rozhraní Centra pro správu Microsoft Entra.

- Aplikace WS-Federation, jako jsou aplikace SharePointu, které vyžadují tokeny SAML verze 1.1. Můžete je nakonfigurovat ručně pomocí PowerShellu. Můžete také přidat předem integratovanou obecnou šablonu pro aplikace SharePoint a SAML 1.1 z galerie. Podporujeme protokol SAML 2.0.

- Složitá pravidla vystavování deklarací identity transformuje. Informace o podporovaných mapování deklarací identity najdete tady:

Aplikace a konfigurace se v Microsoft Entra ještě dnes nepodporují

Aplikace, které vyžadují určité funkce, se dnes nedají migrovat.

Možnosti protokolu

Aplikace, které vyžadují následující možnosti protokolu, se dnes nedají migrovat:

- Podpora vzoru ActAs WS-Trust

- Překlad artefaktů SAML

Mapování nastavení aplikace ze služby AD FS na ID Microsoft Entra

Migrace vyžaduje posouzení konfigurace aplikace v místním prostředí a následné mapování této konfigurace na ID Microsoft Entra. AD FS a Microsoft Entra ID fungují podobně, takže se v obou případech používají koncepty konfigurace důvěryhodnosti, přihlašovacích a odhlasovaných adres URL a identifikátorů. Zdokumentujte nastavení konfigurace služby AD FS vašich aplikací, abyste je mohli snadno nakonfigurovat v Microsoft Entra ID.

Nastavení konfigurace mapové aplikace

Následující tabulka popisuje některé z nejběžnějších mapování nastavení mezi vztahem důvěryhodnosti předávající strany služby AD FS na podnikovou aplikaci Microsoft Entra:

- AD FS – Vyhledejte nastavení v vztahu důvěryhodnosti předávající strany služby AD FS pro aplikaci. Klikněte pravým tlačítkem na předávající stranu a vyberte Vlastnosti.

- Microsoft Entra ID – Nastavení se konfiguruje v Centru pro správu Microsoft Entra ve vlastnostech jednotného přihlašování každé aplikace.

| Nastavení konfigurace | AD FS | Jak nakonfigurovat v Microsoft Entra ID | SAML Token |

|---|---|---|---|

| Přihlašovací adresa URL aplikace Adresa URL, kterou má uživatel přihlásit k aplikaci v toku SAML iniciovaného poskytovatelem služeb (SP). |

– | Otevření základní konfigurace SAML z přihlašování založeného na SAML | – |

| Adresa URL odpovědi aplikace Adresa URL aplikace z pohledu zprostředkovatele identity (IDP). Zprostředkovatel identity odešle uživatele a token sem poté, co se uživatel přihlásí k zprostředkovateli identity. Označuje se také jako koncový bod příjemce kontrolního výrazu SAML. |

Výběr karty Koncové body | Otevření základní konfigurace SAML z přihlašování založeného na SAML | Cílový prvek v tokenu SAML. Příklad hodnoty: https://contoso.my.salesforce.com |

| Adresa URL odhlášení aplikace Toto je adresa URL, na kterou se odhlasují žádosti o vyčištění odhlášení, když se uživatel odhlásí z aplikace. Zprostředkovatele identity odešle žádost o odhlášení uživatele ze všech ostatních aplikací. |

Výběr karty Koncové body | Otevření základní konfigurace SAML z přihlašování založeného na SAML | – |

| Identifikátor aplikace Toto je identifikátor aplikace z pohledu zprostředkovatele identity. Jako identifikátor se často používá přihlašovací adresa URL (ale ne vždy). Někdy aplikace volá toto ID entity. |

Výběr karty Identifikátory | Otevření základní konfigurace SAML z přihlašování založeného na SAML | Mapuje se na element Audience v tokenu SAML. |

| Metadata federace aplikací Toto je umístění federačních metadat aplikace. Zprostředkovatel identity je používá k automatické aktualizaci konkrétních nastavení konfigurace, jako jsou koncové body nebo šifrovací certifikáty. |

Výběr karty Monitorování | Není k dispozici. Microsoft Entra ID nepodporuje přímé využívání federačních metadat aplikace. Federační metadata můžete importovat ručně. | – |

| Identifikátor uživatele / ID jména Atribut, který slouží k jedinečnému označení identity uživatele z Microsoft Entra ID nebo AD FS do vaší aplikace. Tento atribut je obvykle hlavní název uživatele (UPN) nebo e-mailová adresa uživatele. |

Pravidla deklarací identity Ve většině případů pravidlo deklarace identity vydá deklaraci identity s typem, který končí typem NameIdentifier. | Identifikátor najdete v hlavičce Atributy uživatele a deklarace identity. Ve výchozím nastavení se používá hlavní název uživatele (UPN) | Mapuje se na element NameID v tokenu SAML. |

| Jiné deklarace identity Mezi příklady dalších informací o deklarací identity, které se běžně odesílají z zprostředkovatele identity do aplikace, patří křestní jméno, příjmení, e-mailová adresa a členství ve skupině. |

Ve službě AD FS se nachází v podobě dalších pravidel deklarace identity na přijímající straně. | Identifikátor najdete v hlavičce Atributy a deklarace identity uživatele. Vyberte Zobrazit a upravte všechny ostatní atributy uživatele. | – |

Nastavení zprostředkovatele identity mapování (IdP)

Nakonfigurujte aplikace tak, aby odkazovali na Microsoft Entra ID a AD FS pro jednotné přihlašování. Tady se zaměřujeme na aplikace SaaS, které používají protokol SAML. Tento koncept se ale vztahuje i na vlastní obchodní aplikace.

Poznámka:

Hodnoty konfigurace pro Microsoft Entra ID se řídí vzorem, ve kterém id tenanta Azure nahrazuje {tenant-id} a ID aplikace nahrazuje {application-id}. Tyto informace najdete v Centru pro správu Microsoft Entra v části Vlastnosti ID > Microsoft Entra:

- Výběrem ID adresáře zobrazíte ID tenanta.

- Výběrem ID aplikace zobrazíte ID vaší aplikace.

Na nejvyšší úrovni namapujte následující klíčové konfigurační prvky aplikací SaaS na Microsoft Entra ID.

| Element (Prvek) | Hodnota konfigurace |

|---|---|

| Vystavitel zprostředkovatele identity | https://sts.windows.net/{tenant-id}/ |

| Přihlašovací adresa URL zprostředkovatele identity | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Adresa URL pro odhlášení zprostředkovatele identity | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Umístění federačních metadat | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Mapování nastavení jednotného přihlašování pro aplikace SaaS

Aplikace SaaS potřebují vědět, kde odesílat žádosti o ověření a jak ověřit přijaté tokeny. Následující tabulka popisuje prvky pro konfiguraci nastavení jednotného přihlašování v aplikaci a jejich hodnoty nebo umístění v rámci služby AD FS a Microsoft Entra ID.

| Nastavení konfigurace | AD FS | Jak nakonfigurovat v Microsoft Entra ID |

|---|---|---|

| Přihlašovací adresa URL zprostředkovatele identity Přihlašovací adresa URL zprostředkovatele identity z pohledu aplikace (kde je uživatel přesměrován pro přihlášení). |

Přihlašovací adresa URL služby AD FS je název federační služby AD FS následovaný /adfs/ls/. Příklad: |

Nahraďte {tenant-id} ID tenanta. Pro aplikace, které používají protokol SAML-P: Pro aplikace, které používají protokol WS-Federation: |

| Adresa URL pro odhlášení zprostředkovatele identity Odhlaste se od adresy URL zprostředkovatele identity z pohledu aplikace (kde se uživatel přesměruje, když se rozhodne odhlásit se z aplikace). |

Odhlasovací adresa URL je stejná jako přihlašovací adresa URL nebo stejná adresa URL s připojenou wa=wsignout1.0 adresou URL. Příklad: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Nahraďte {tenant-id} ID tenanta. Pro aplikace, které používají protokol SAML-P: Pro aplikace, které používají protokol WS-Federation: |

| Podpisový certifikát tokenu Zprostředkovatele identity používá privátní klíč certifikátu k podepisování vystavených tokenů. Ověřuje, že token pochází ze stejného zprostředkovatele identity, kterému aplikace podle konfigurace důvěřuje. |

Podpisový certifikát tokenu AD FS se nachází ve správě služby AD FS v části Certifikáty. | Najdete ho v Centru pro správu Microsoft Entra ve vlastnostech jednotného přihlašování aplikace pod hlavičkou Podpisový certifikát SAML. Tam můžete certifikát stáhnout, abyste ho mohli nahrát do aplikace. Pokud má aplikace více než jeden certifikát, nacházejí se všechny certifikáty v souboru XML s federačními metadaty. |

| Identifikátor / "vystavitel" Identifikátor zprostředkovatele identity z pohledu aplikace (někdy označovaný jako "ID vystavitele"). V tokenu SAML se hodnota zobrazí jako element Issuer. |

Identifikátor služby AD FS je obvykle identifikátor federační služby ve správě služby AD FS v části > Upravit vlastnosti federační služby. Příklad: http://fs.contoso.com/adfs/services/trust |

Nahraďte {tenant-id} ID tenanta. |

| Metadata federace zprostředkovatele identity Umístění veřejně dostupných federačních metadat zprostředkovatele identity (Některé aplikace používají federační metadata jako alternativu ke konfiguraci adres URL, identifikátoru a podpisového certifikátu tokenu správcem.) |

Vyhledejte adresu URL federačních metadat služby AD FS v části Správa služby v části Typ metadat koncových > bodů > služby>: Federační metadata. Příklad: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

Odpovídající hodnota pro Microsoft Entra ID se řídí vzorem https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Nahraďte {TenantDomainName} názvem vašeho tenanta ve formátu contoso.onmicrosoft.com. Další informace najdete v tématu Federační metadata. |

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro